漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0165835

漏洞标题:新疆经济报系数字化报纸某系统存在多个漏洞导致远程命令执行和Getshell、内网大量的主机

相关厂商:新疆欣文联播网络有限公司

漏洞作者: 路人甲

提交时间:2016-01-02 21:48

修复时间:2016-02-20 15:48

公开时间:2016-02-20 15:48

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-02: 细节已通知厂商并且等待厂商处理中

2016-01-08: 厂商已经确认,细节仅向厂商公开

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2016-02-20: 细节向公众公开

简要描述:

RT

详细说明:

http://**.**.**.**/

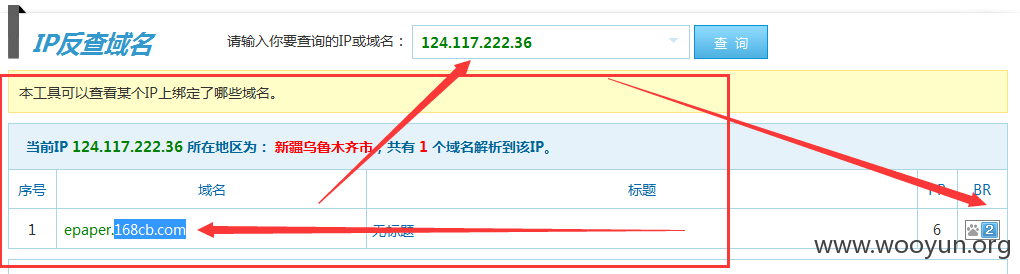

当前IP **.**.**.** 所在地区为: 新疆乌鲁木齐市,共有 1 个域名解析到该IP。

证明

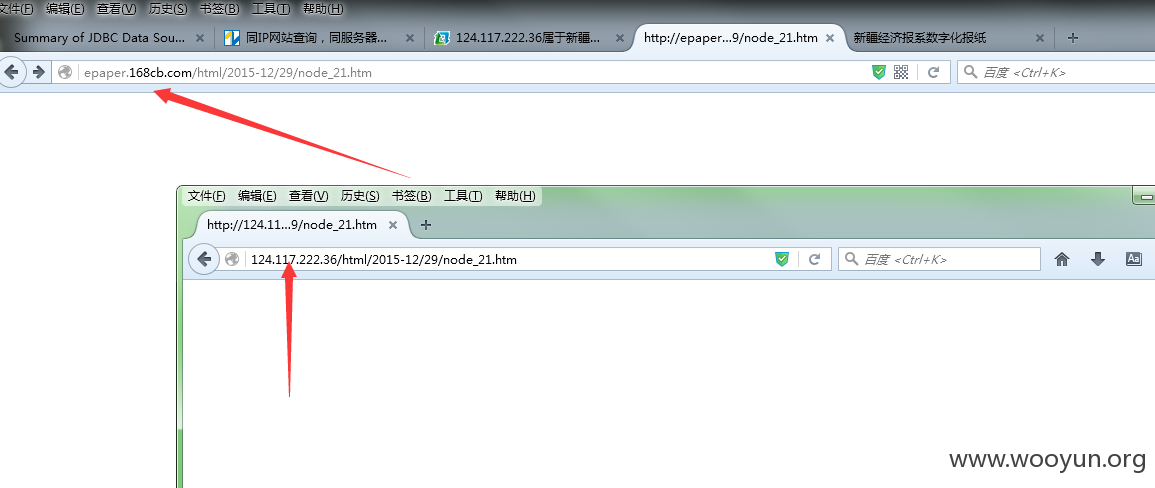

http://epaper.**.**.**.**/html/2015-12/29/node_21.htm

http://**.**.**.**/html/2015-12/29/node_21.htm

**.**.**.**

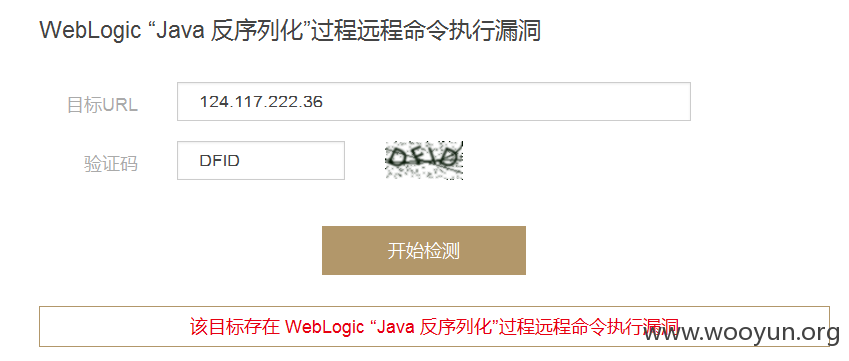

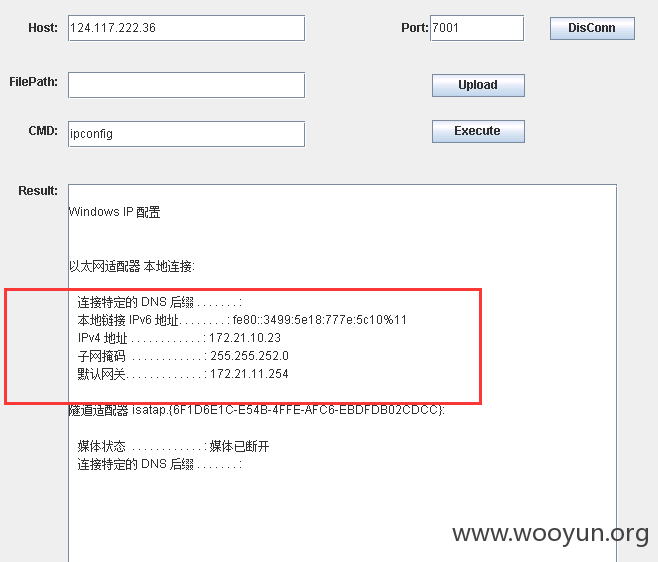

该目标存在 WebLogic “Java 反序列化”过程远程命令执行漏洞

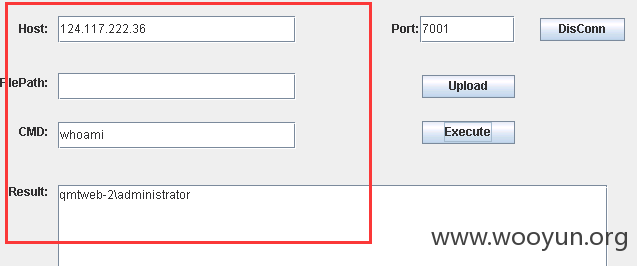

命令执行、

qmtweb-2\administrator

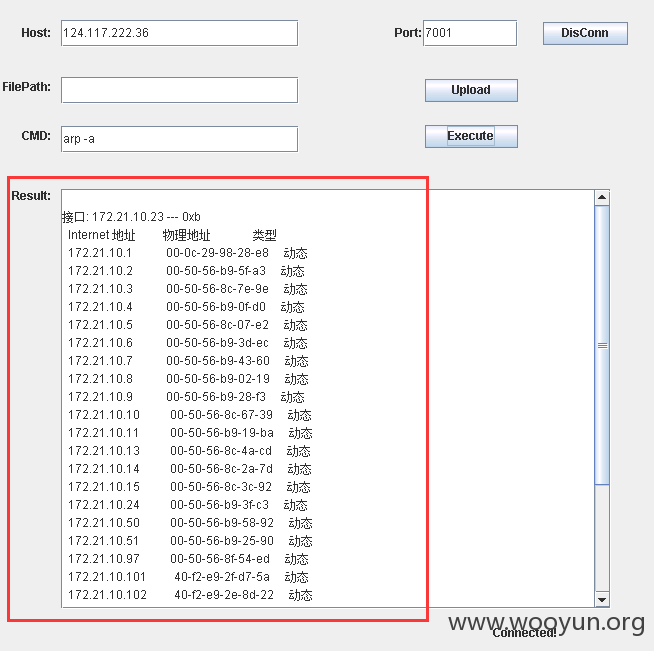

内网

内网的主机火力全开啊、

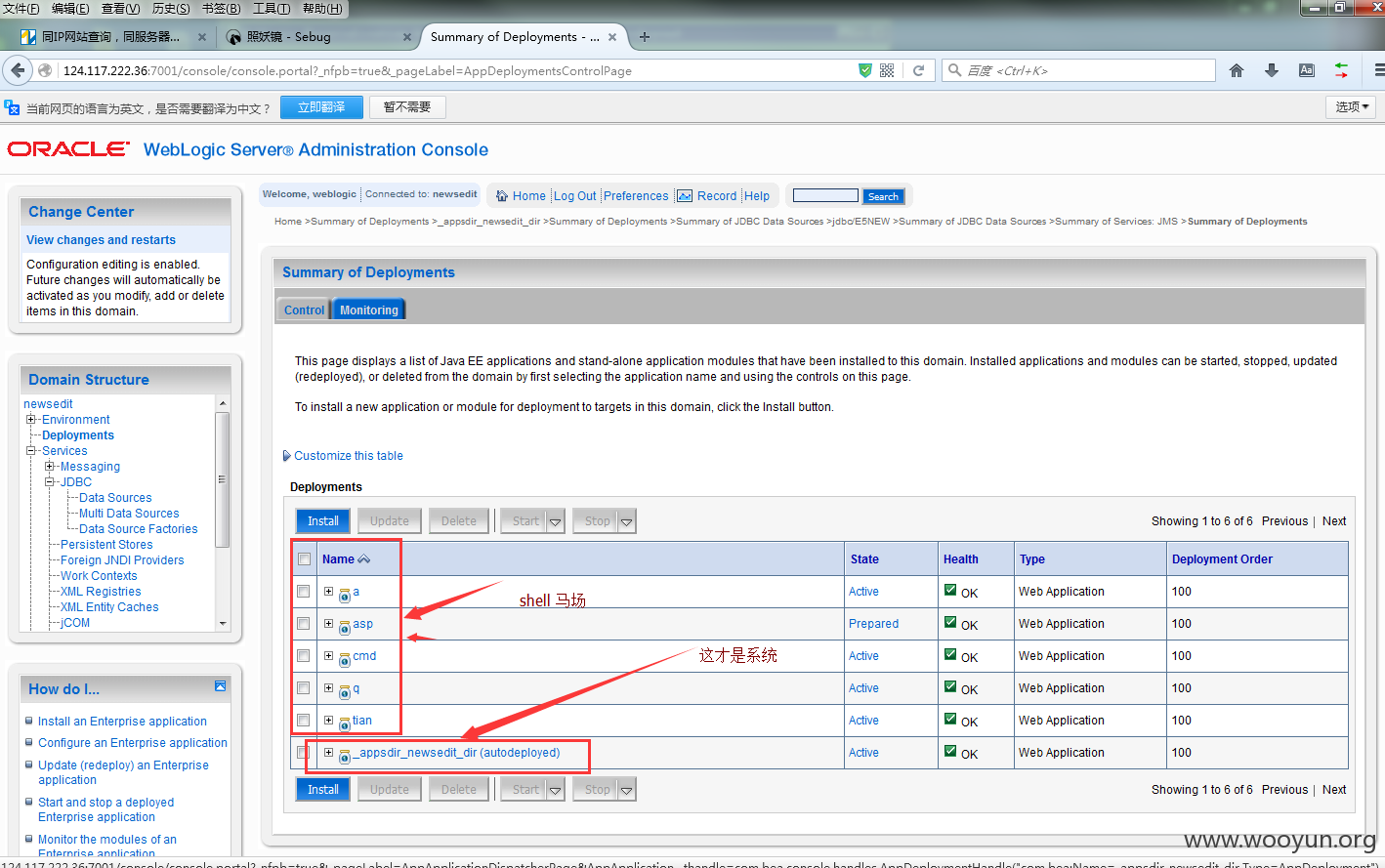

这个还存在weblogic若口令

http://**.**.**.**:7001/console weblogic/weblogic

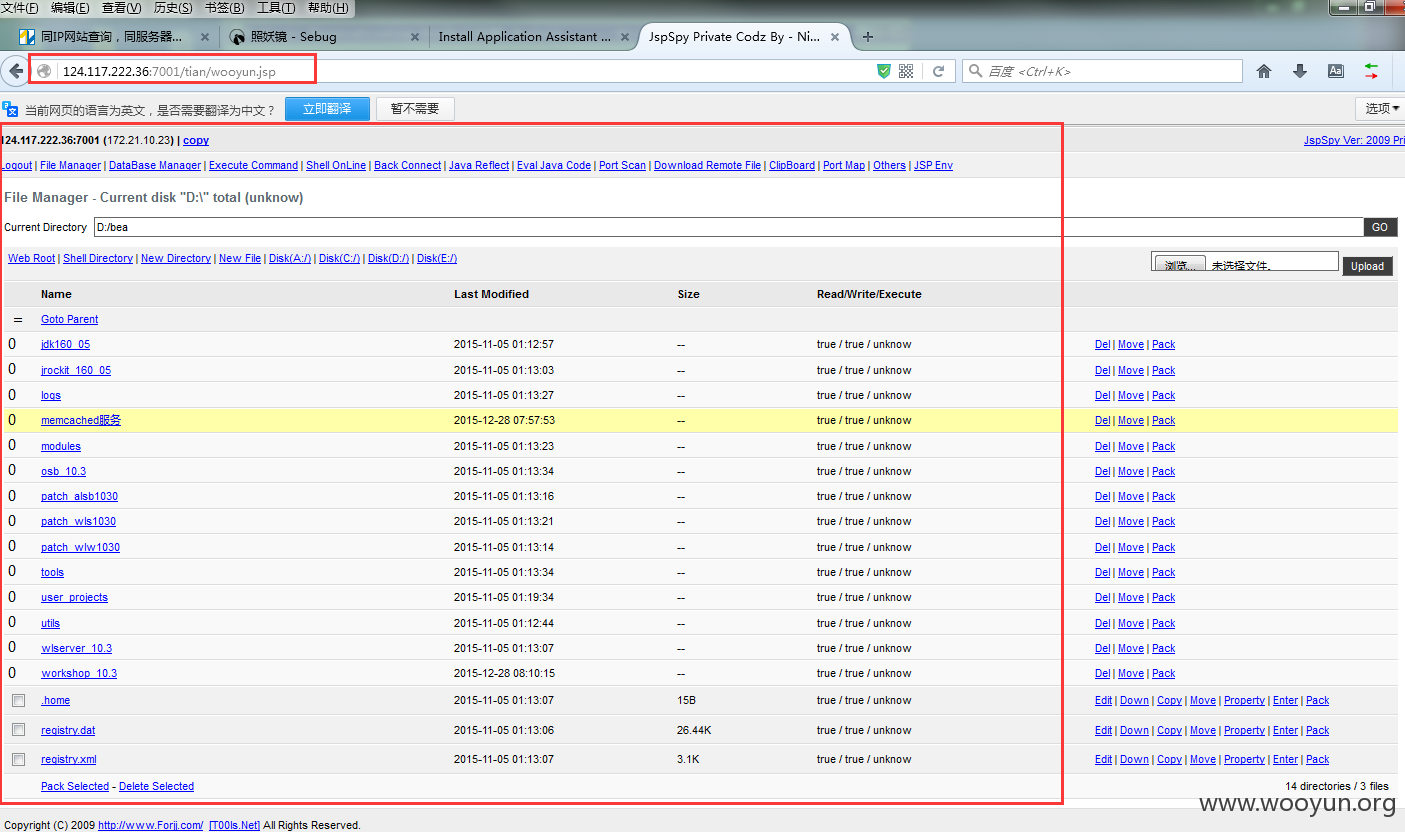

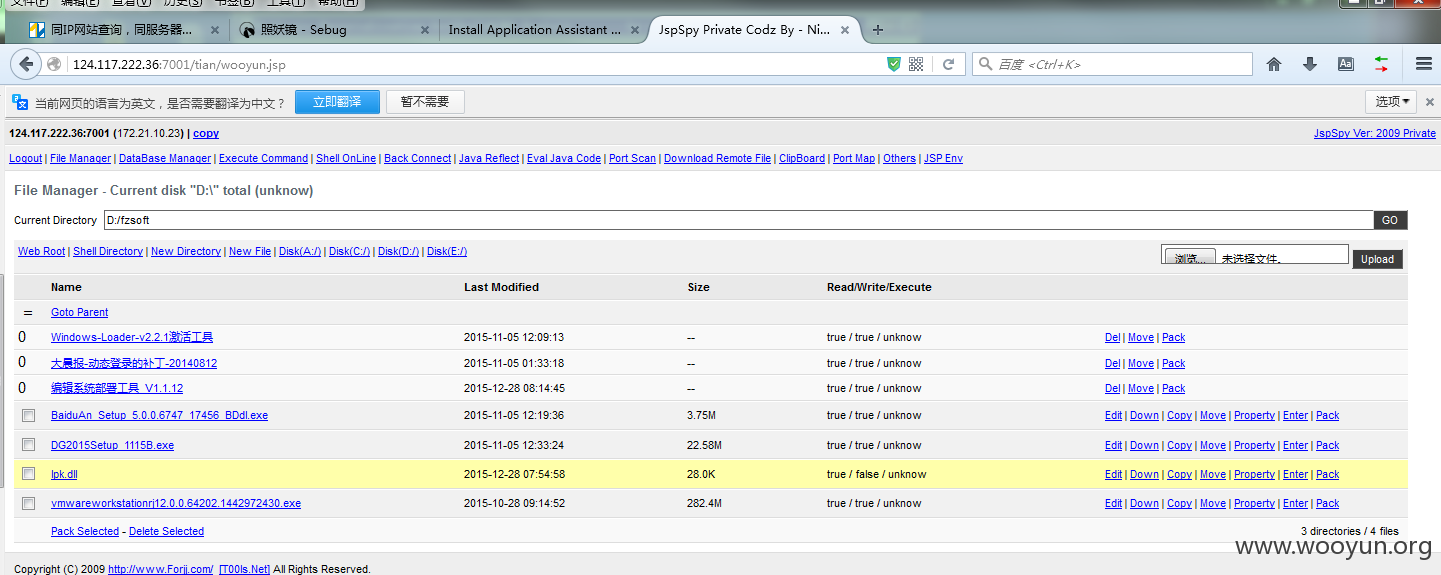

已经成le马场

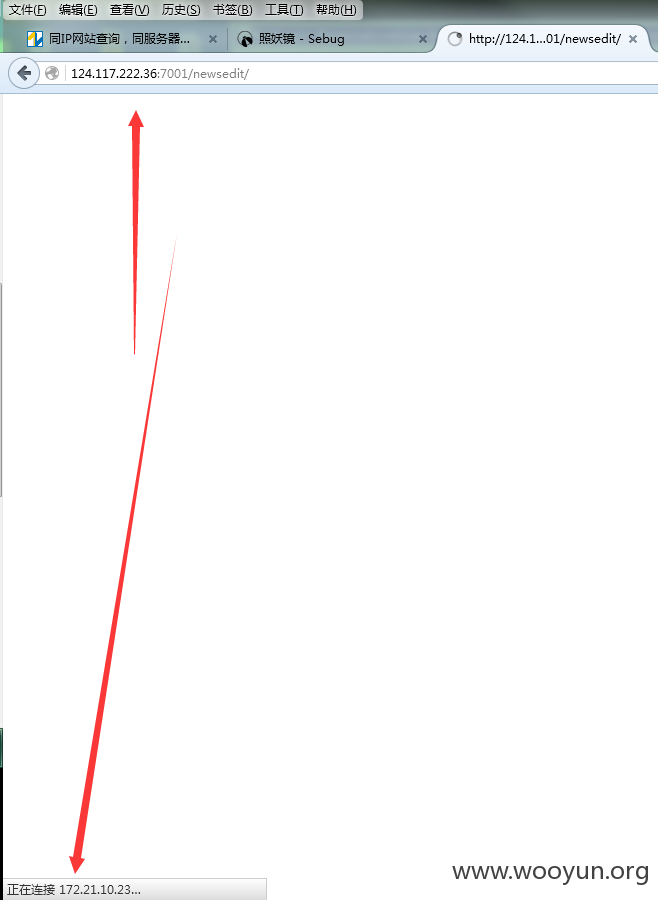

http://**.**.**.**:7001/newsedit/

http://**.**.**.**:7001/newsedit/e5workspace/Login.jsp

可以看到需要在内网访问

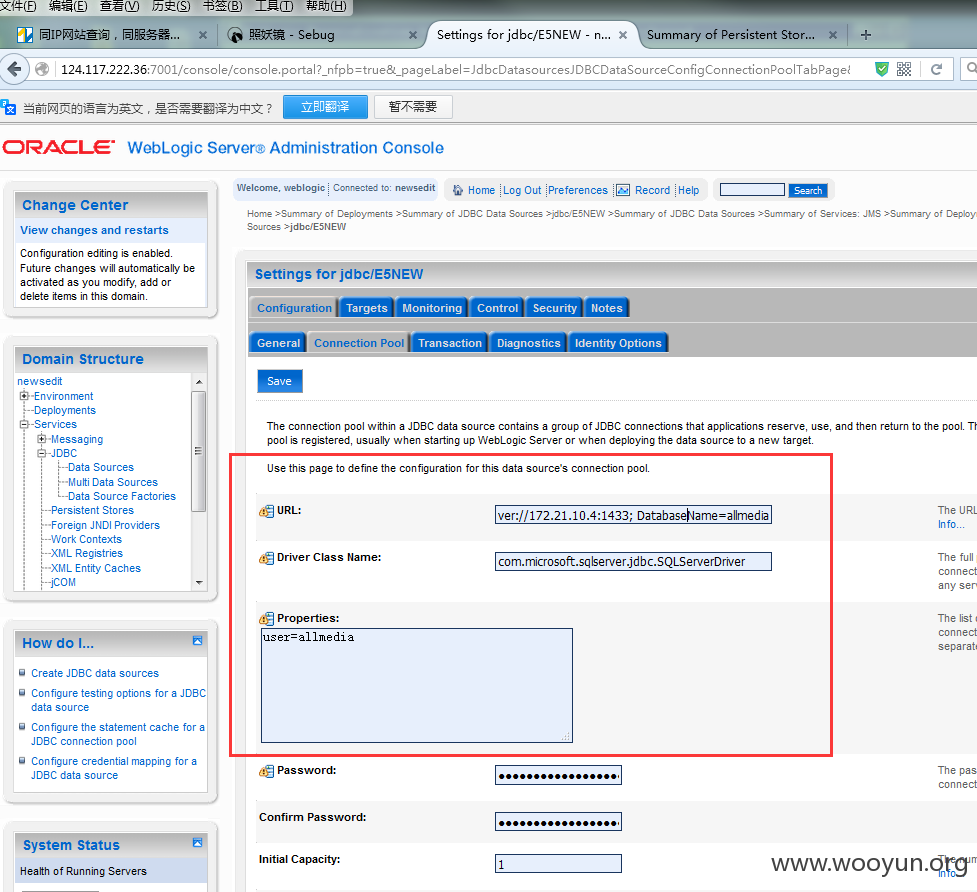

下面看看数据库

jdbc:sqlserver://**.**.**.**:1433; DatabaseName=allmedia

user=allmedia

shell

http://**.**.**.**:7001/tian/wooyun.jsp

我就不提权进行内网漫游了

ok/对于新闻报纸方面希望引起审核的注意、求rank

漏洞证明:

都在上面了!

修复方案:

更改上面的问题、特别的服务器杀毒、后门等等

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-01-08 17:08

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给新疆分中心,由新疆分中心后续协调网站管理单位处置。

最新状态:

暂无