漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099902

漏洞标题:雪球某站XSS未修复完全

相关厂商:雪球

漏洞作者: 黑色雨滴

提交时间:2015-03-09 16:53

修复时间:2015-04-23 16:54

公开时间:2015-04-23 16:54

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-09: 细节已通知厂商并且等待厂商处理中

2015-03-09: 厂商已经确认,细节仅向厂商公开

2015-03-19: 细节向核心白帽子及相关领域专家公开

2015-03-29: 细节向普通白帽子公开

2015-04-08: 细节向实习白帽子公开

2015-04-23: 细节向公众公开

简要描述:

老问题 : http://www.wooyun.org/bugs/wooyun-2015-099594

我今天再测了一把,发现不是没修复,而是没修复好。

详细说明:

还是之前的问题,直接用这个。。toId 换成你要发的Id,sequenceId 我用的系统时间,应该不会重复.

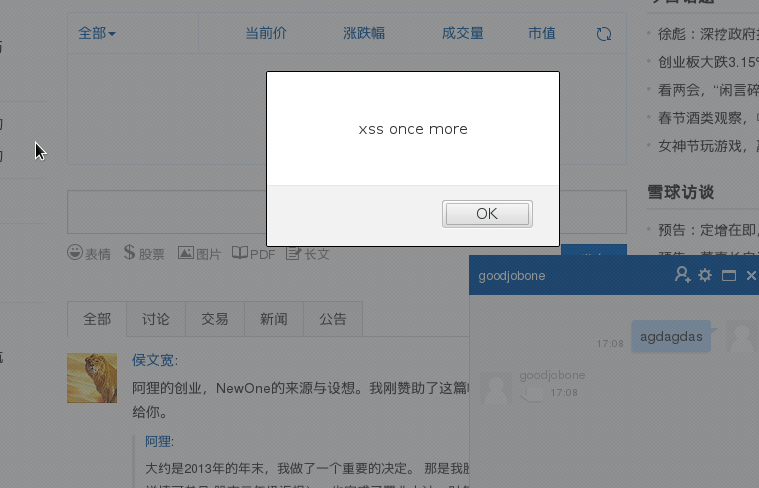

漏洞证明:

修复方案:

我在验证的时候,发现bug修复者过滤了<>。

但是,这个方案显然没有成功。

我给个建议方案,以供参考。

image参数 是上传图片后生成的地址,很明显,它是有固定格式和长度的。

用正则校验一下吧。http://雪球图片域名/生成规则 然后 这个值的长度目测也是固定的。再加个length判断。 总之,你没用到的特殊字符都过滤掉 比如() [] <>.

我也是新手,以上意见仅供参考。

版权声明:转载请注明来源 黑色雨滴@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-09 18:26

厂商回复:

确认问题,继续修复,多谢

最新状态:

2015-03-16:已经修复