漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099895

漏洞标题:看我如何一步步沦陷一个游戏企业(手游安全案例)

相关厂商:梦想手游

漏洞作者: sky

提交时间:2015-03-06 19:45

修复时间:2015-04-20 19:46

公开时间:2015-04-20 19:46

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

一步一步,似魔鬼的步伐~

不知道有没有礼物,有没有首页,有没有精华,有没有月报,有没有奖金,第一次提交这种的,心里好激动的说(虽然之前有很多没提交。。)。。~

详细说明:

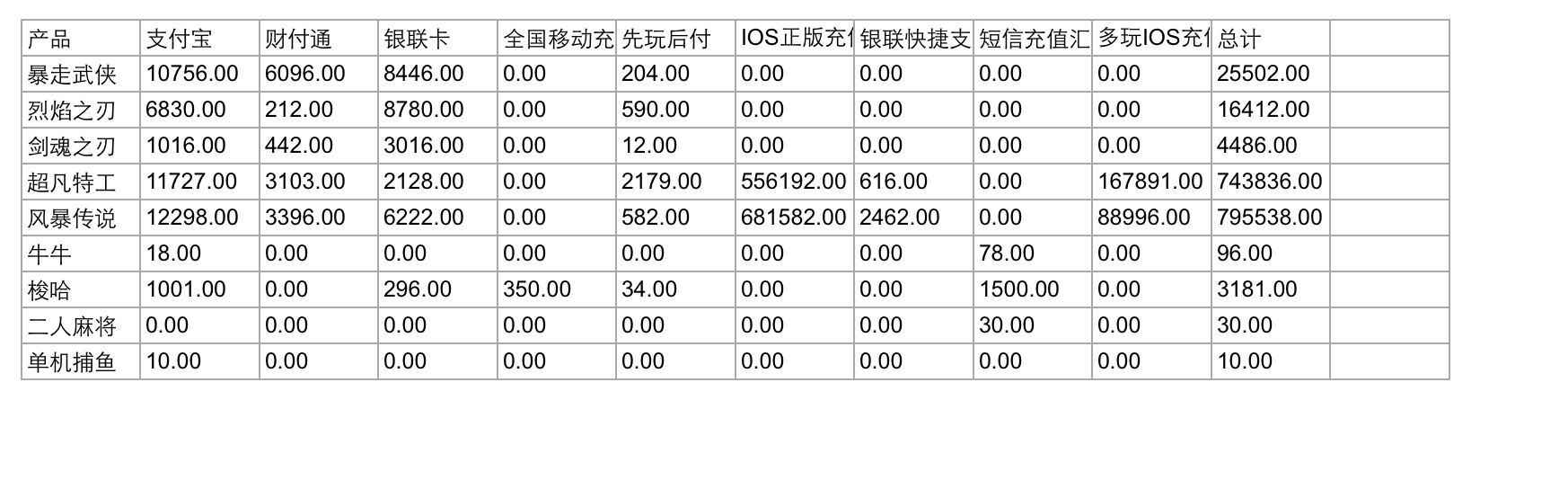

下载了个游戏,叫{风暴传说}

乐呵呵的进去看一看。

我去

尼玛,指导游戏玩法指导的我都火了,

so,我就看看能不能充值金币,利用和上次一样的那个漏洞,然后结果失败了。

就想其他办法,。。

点击你的头像,然后选择用户中心,抓到一个im.xxwan.com/***

然后访问im.xxwan.com

果断有s2命令执行啊~

直接getshell

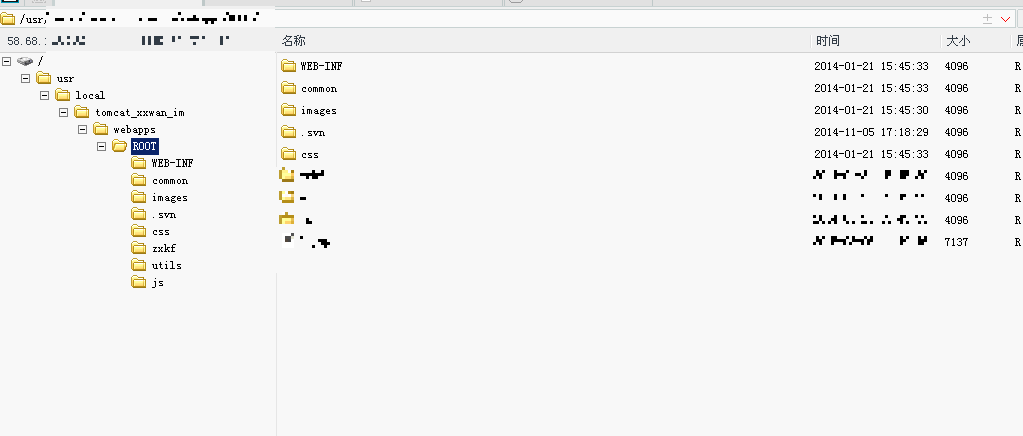

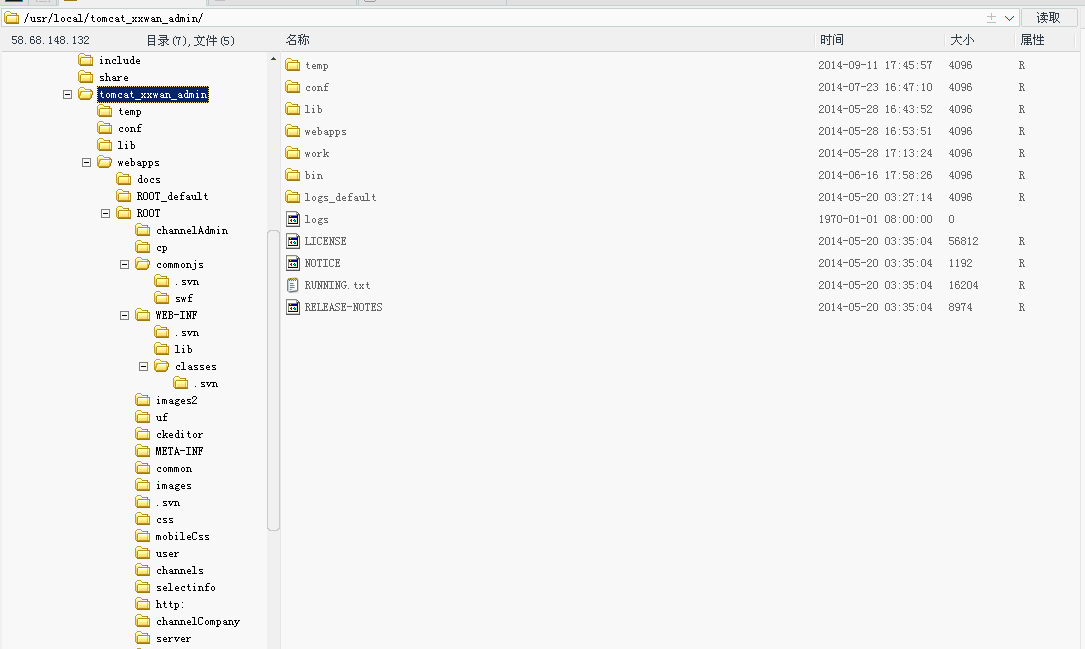

呵呵呵呵,还开着svn~

aizhan.com查询下同站的域名

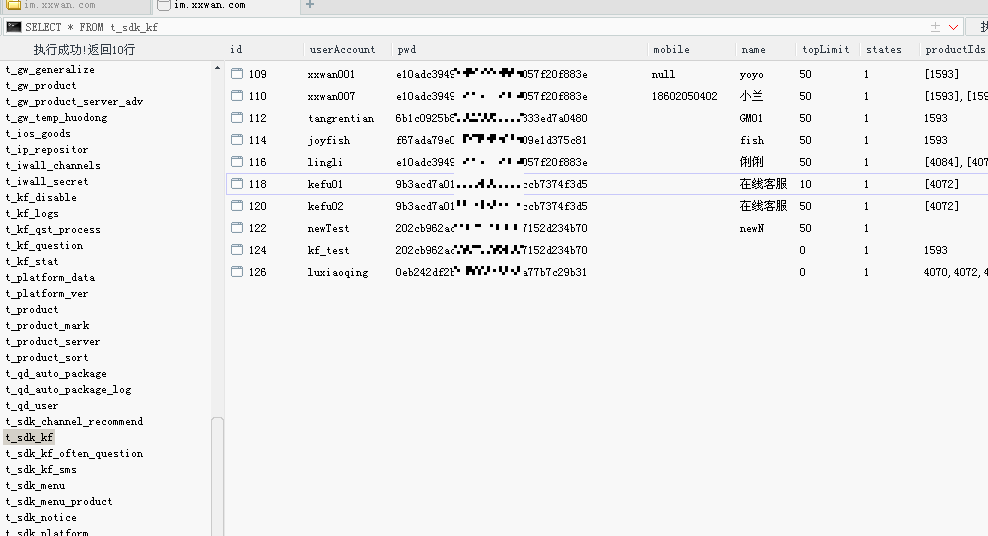

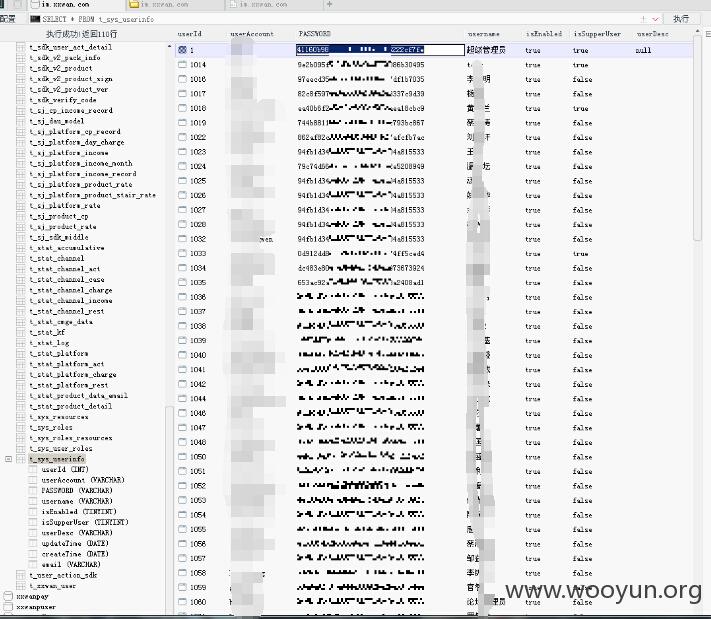

哦了~有的玩了。先把客服的这个im.xxwan.com这个网站的密码找出来一份

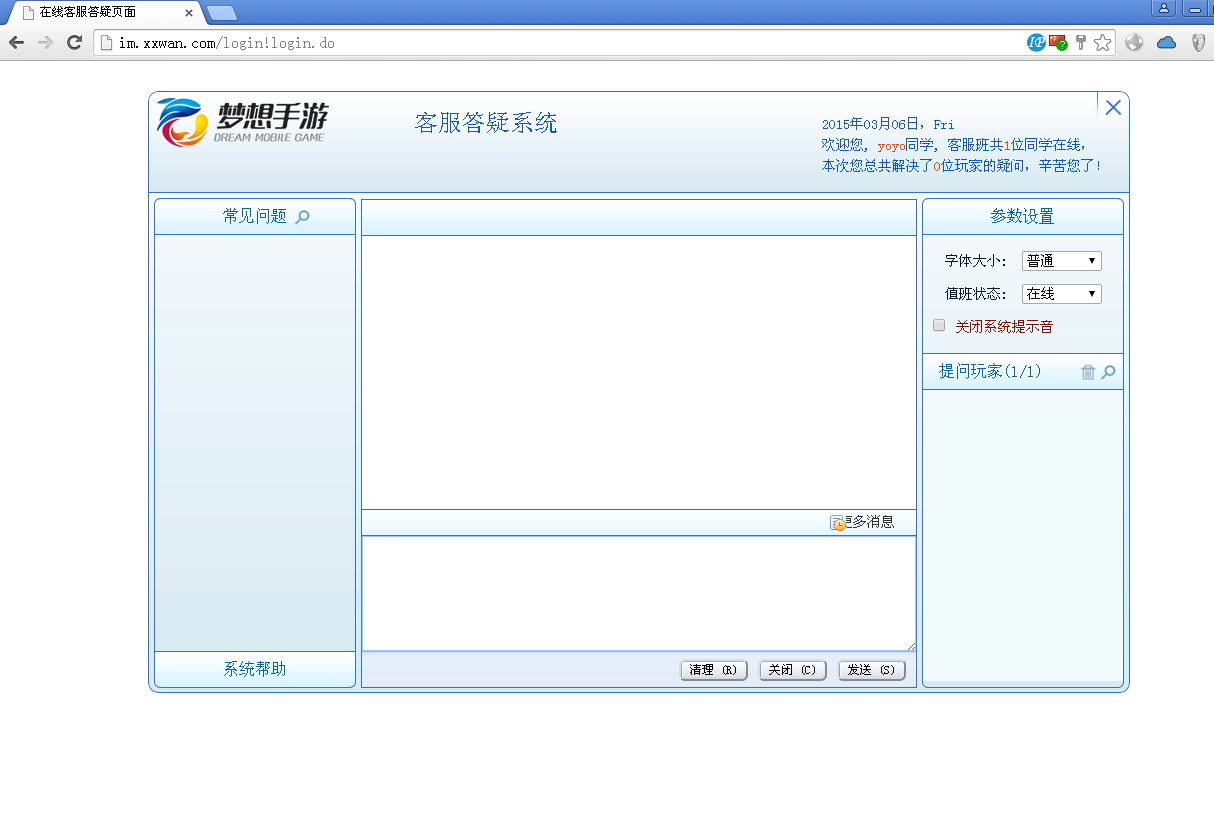

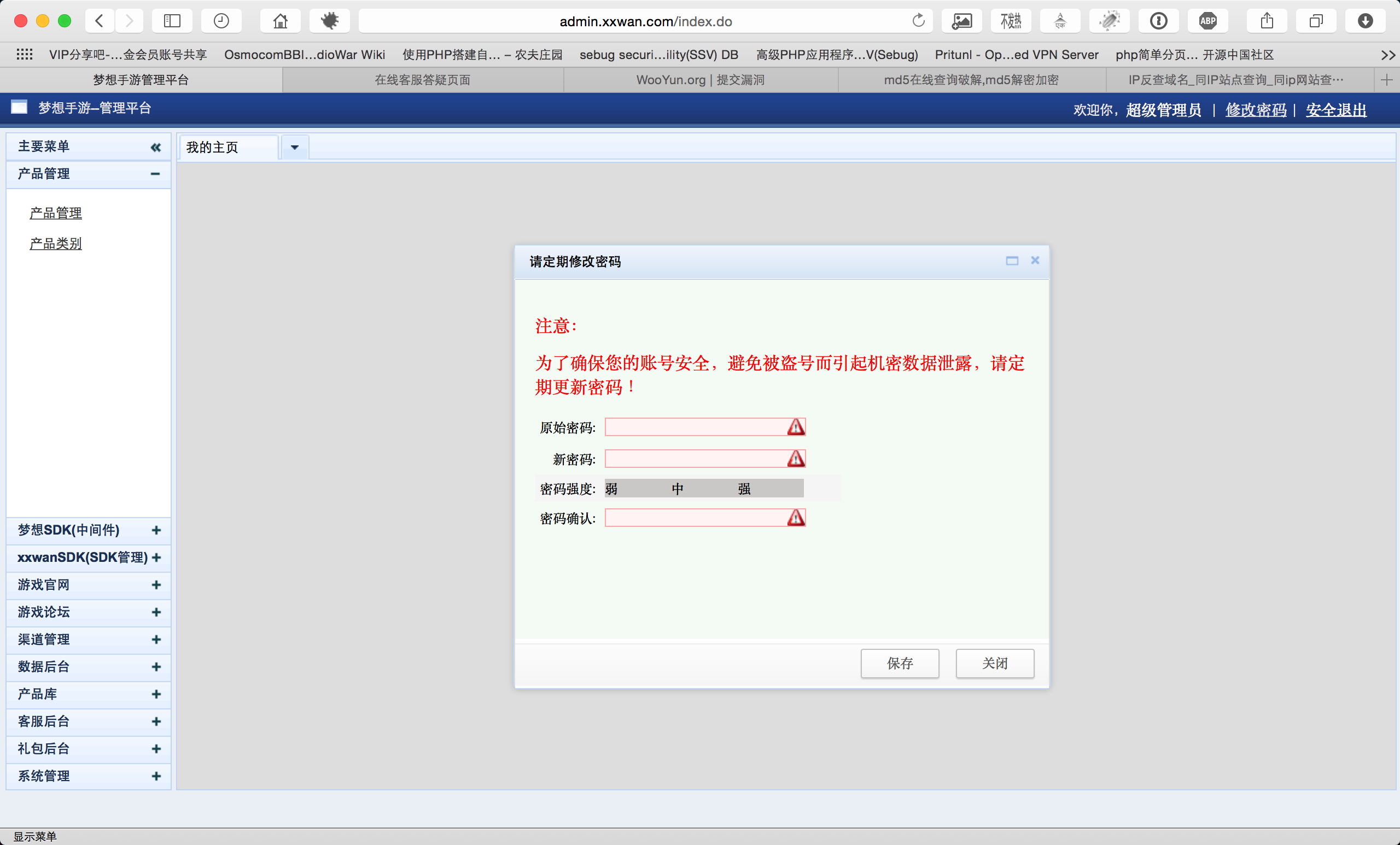

成功登录

好吧,貌似没什么玩的(PS:登录的时候用chrome,点击不了登录,然后吧button改为submit就可以登录了....)

ok,继续

看到有个admin的

我们去看看

来看看这个

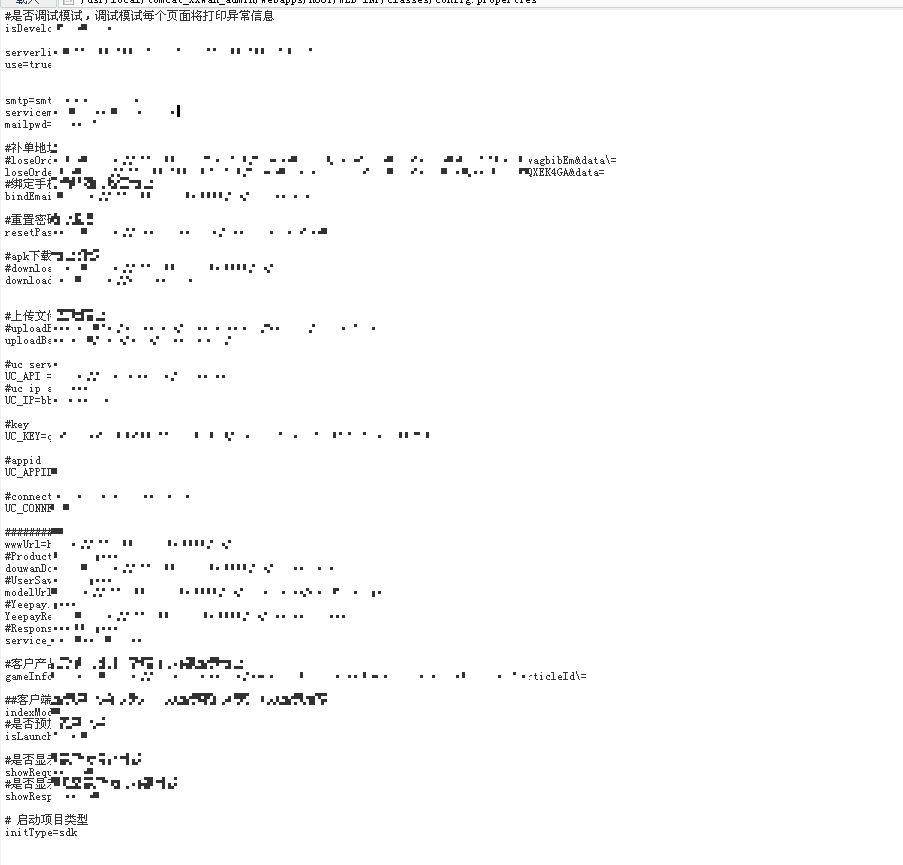

/usr/local/tomcat_xxwan_admin/webapps/ROOT/WEB-INF/classes/config.properties

ok,有的玩了。。

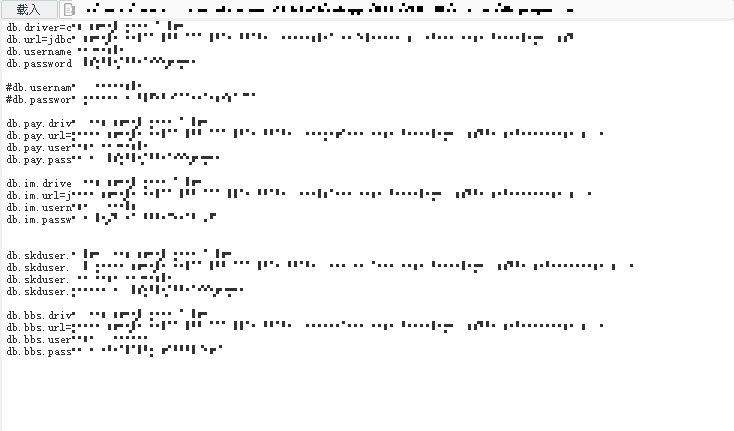

不知道这个是不是admin.xxwan.com这个站的呢。。找找数据库连接。

alright~找到了

db.driver=com.mysql.jdbc.Driver

*****xwanadmin?useUnicode\=t*****

*****me=sd*****

*****p5TqG55o*****

**********

*****e=xxwa*****

*****rd=31Kb8kA*****

**********

*****.mysql.jd*****

*****xwanpay?characterEncoding*****

*****name=s*****

*****ifp5TqG55*****

**********

*****mysql.jdb*****

*****xxwanim?characterEncodin*****

*****ame=xx*****

*****V6ubQrRRE*****

**********

**********

*****om.mysql.j*****

*****/xxwanuser?characterEncodi*****

*****ername=*****

*****=rifp5TqG5*****

**********

*****.mysql.jd*****

*****xwanbbs?characterEncoding*****

*****name=x*****

*****Be91D1Fjx*****

<code><T>XDB</T>

<X>

*****dbc.Dr*****

*****2.168.20*****

*****min*****

*****5oCNH*****

</X>

*****^ad*****

*****oxow*****

*****入^*****

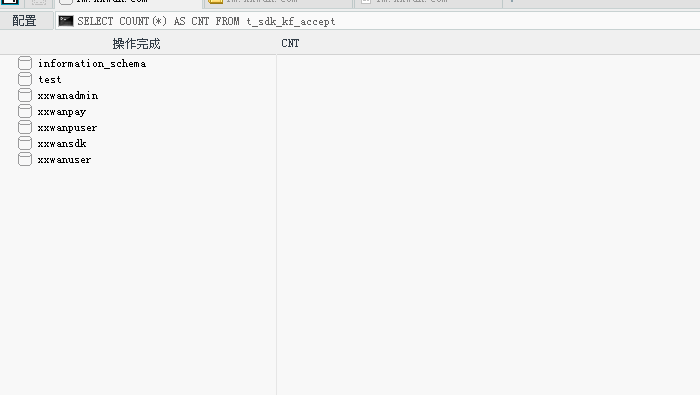

漏洞证明:

*****71bfdf85e2c45e52.png" al*****

**********

*****f4db91aeeed1.jpg" alt=&quo*****

*****^都有^*****

**********

*****9e604259291a.jpg" alt=&quo*****

*****^连^*****

*****ode*****

*****B</*****

*****>*****

*****dbc.Dr*****

*****2.168.20*****

*****min*****

*****5oCNH*****

*****X&g*****

**********

*****de&g*****

**********

*****^连^*****

*****ode*****

*****B</*****

*****>*****

*****ql.jdbc*****

*****2.168.20*****

*****an*****

*****REhJb*****

</X>

</code>

</mask>

修复方案:

版权声明:转载请注明来源 sky@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)