漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099137

漏洞标题:新疆广电系统上传漏洞,业务全陷

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-03-03 17:30

修复时间:2015-04-17 17:32

公开时间:2015-04-17 17:32

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-03: 细节已通知厂商并且等待厂商处理中

2015-03-06: 厂商已经确认,细节仅向厂商公开

2015-03-16: 细节向核心白帽子及相关领域专家公开

2015-03-26: 细节向普通白帽子公开

2015-04-05: 细节向实习白帽子公开

2015-04-17: 细节向公众公开

简要描述:

堆码人考虑欠缺,可注可上传。可getshell, 可以抽ipad...充值、缴费、定业务

详细说明:

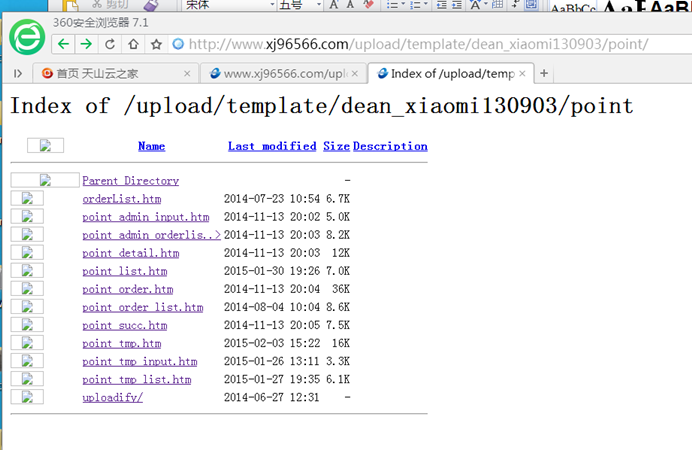

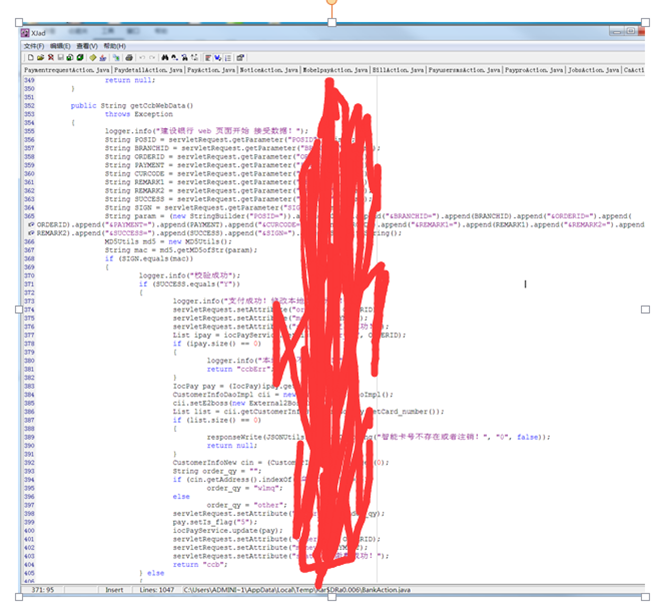

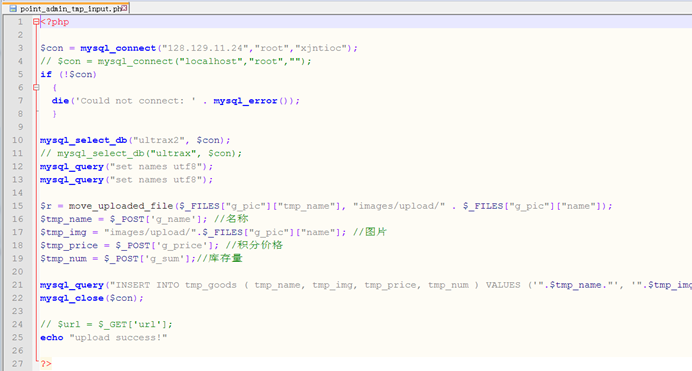

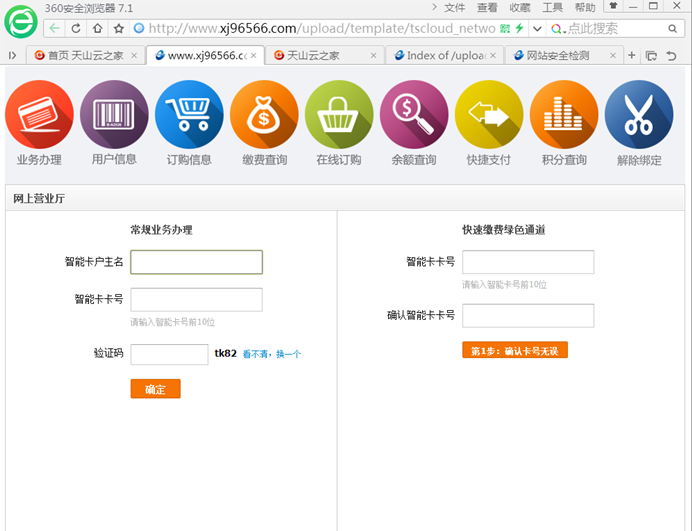

1、先从这儿说起 配置不当,可遍历目录

http://www.xj96566.com/upload/template/dean_xiaomi130903/point/

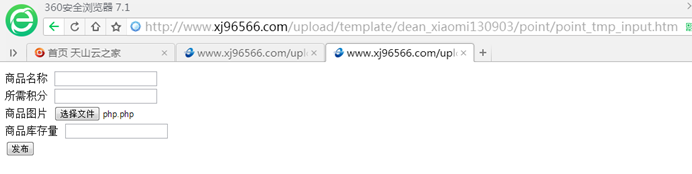

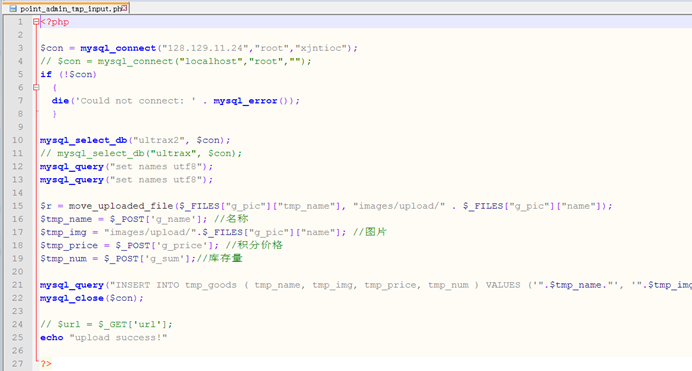

结果发现此处的upload不限制任何类型,直接可上传shell

上传到了这个下面

http://www.xj96566.com/upload/images/upload/

http://www.xj96566.com/upload/point_tmp_input.php

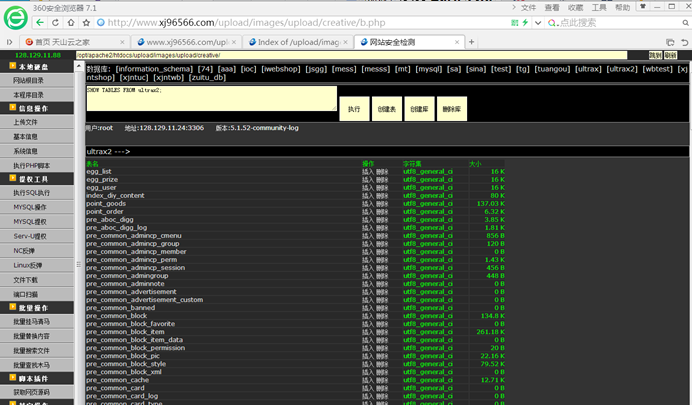

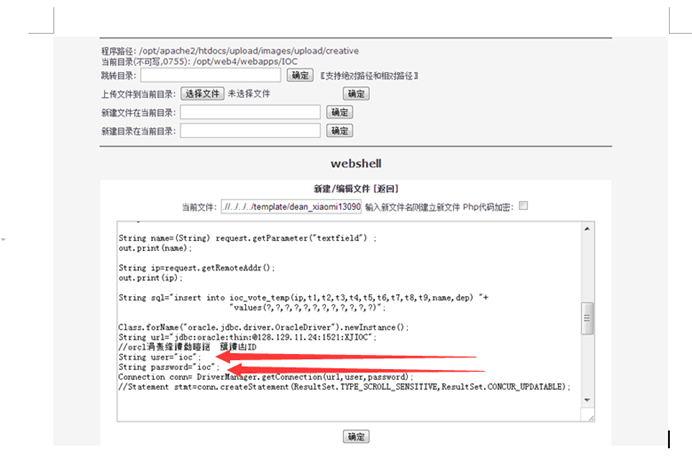

http://www.xj96566.com/upload/images/upload/creative/a.php

http://www.xj96566.com/upload/images/upload/creative/b.php

admin888999

剩下的就没什么好说的了,这台服务器上的站基本就都下来了。

可以直接改个ipad了~~~活动还在进行中

http://www.xj96566.com/upload/plugin.php?id=levaward%3Aaward&doingid=10

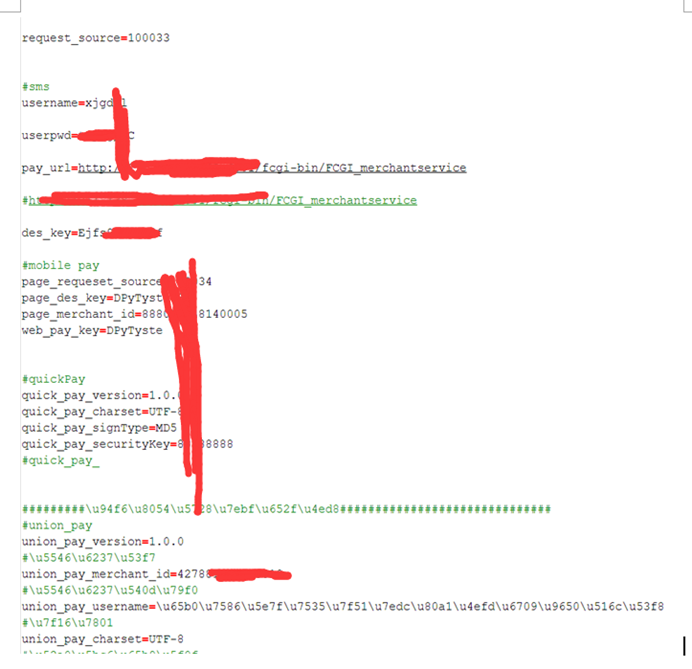

4、数据库账号密码太easy了,反正我是惊呆了。虽然内网,但只要有一个地方陷了,就可以跳板到内网。(没弄你们的主业务库)

5、核心业务和外围业务放一起,这个有点不太好,一个地方疏忽了,整个业务全受影响

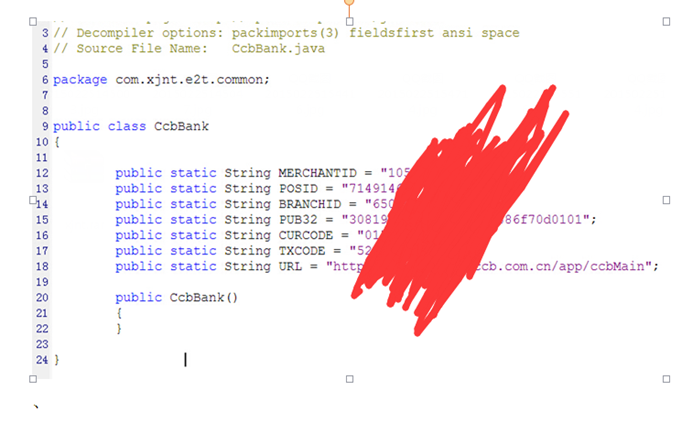

建行接口,没做过这个,不知道直接银行的接口能干嘛,但是像支付宝的退款的接口总该有的吧

基本上这儿的工作都能做了

漏洞证明:

修复方案:

你们肯定懂~~~

(修复前我们一起来抽ipad吧~~~~)

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-06 21:54

厂商回复:

CNVD确认所述情况,转由CNVD下发分中心,由其后续联系网站单位处置。

最新状态:

暂无