漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098204

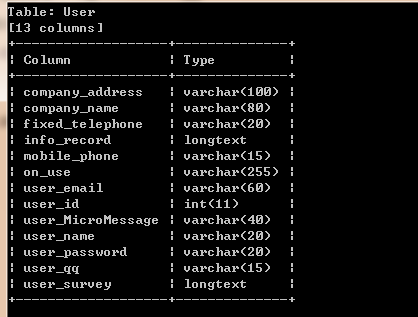

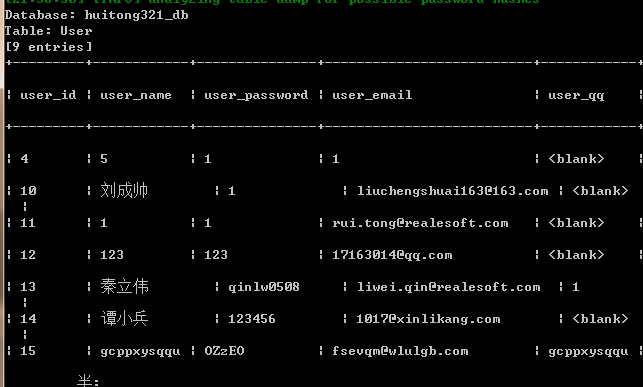

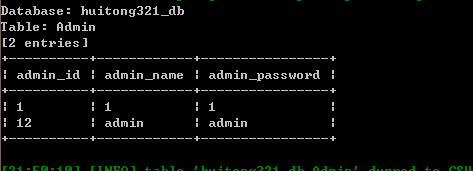

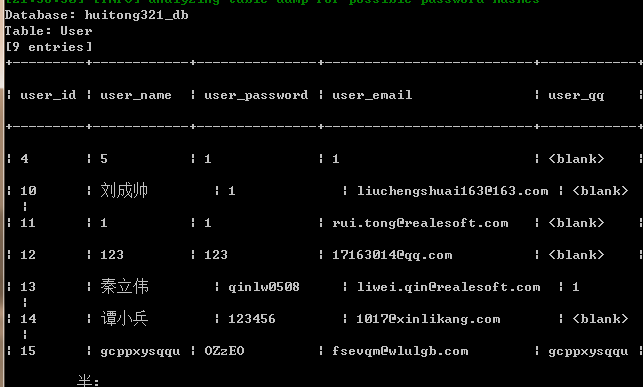

漏洞标题:锐易特软件主站存在SQL注射漏洞(泄漏管理员与用户信息)

相关厂商:锐易特软件

漏洞作者: 明月影

提交时间:2015-02-25 10:19

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

锐易特软件是国内首家ESB中间件产品提供商,自成立伊始便专注于SOA架构的应用集成领域,被业界称之为“国内最早的SOA倡导者和成功的SOA实践者”。锐易特软件由海外归国资深技术专家创办,公司核心团队都拥有十五年以上的软件行业从业经验,在SOA中间件、信息整合、应用系统架构以及专业技术服务等领域技术扎实、功力深厚,拥有丰富的行业经验。

详细说明:

漏洞证明:

修复方案:

你们都懂。

版权声明:转载请注明来源 明月影@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

![RPB~TX9PYD1JQ})DR)_5]VA.png](http://wimg.zone.ci/upload/201502/242142070f30fb857c46231989b9f2ba21f0db61.png)

![C@G]FV`34[29~0P1$%N1$]M.png](http://wimg.zone.ci/upload/201502/24214358b02f92f115abcc2a1dbbb499cbbd02ad.png)