中科大天文学系网站

存在sql注入可拖库,涉及全系大量敏感泄露

http://astro.ustc.edu.cn/list.php?uid=40&fid=53

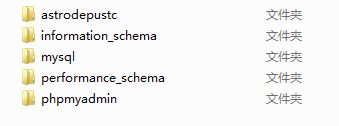

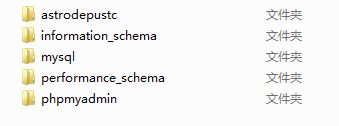

共有5个数据库,

astrodepustc中包含有如下表

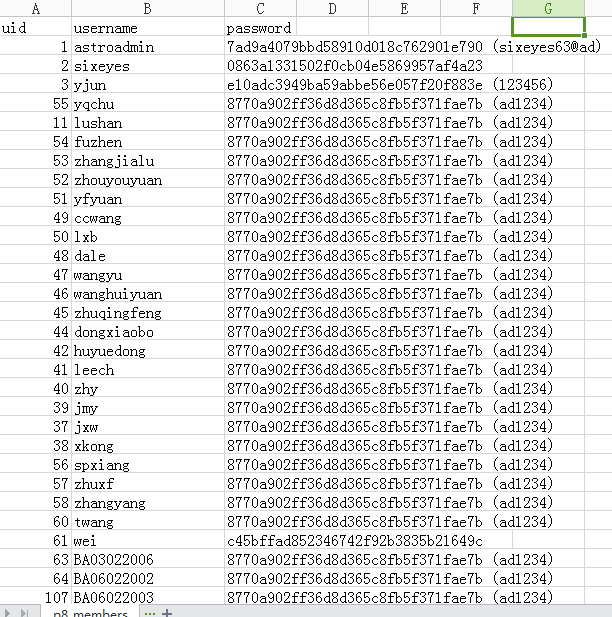

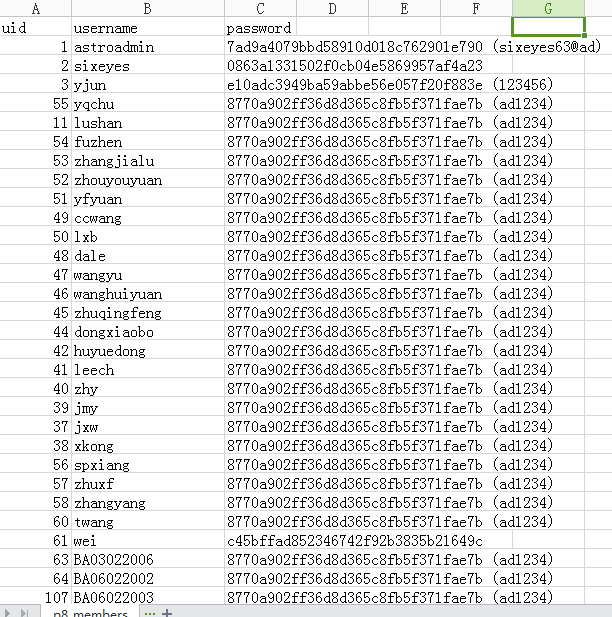

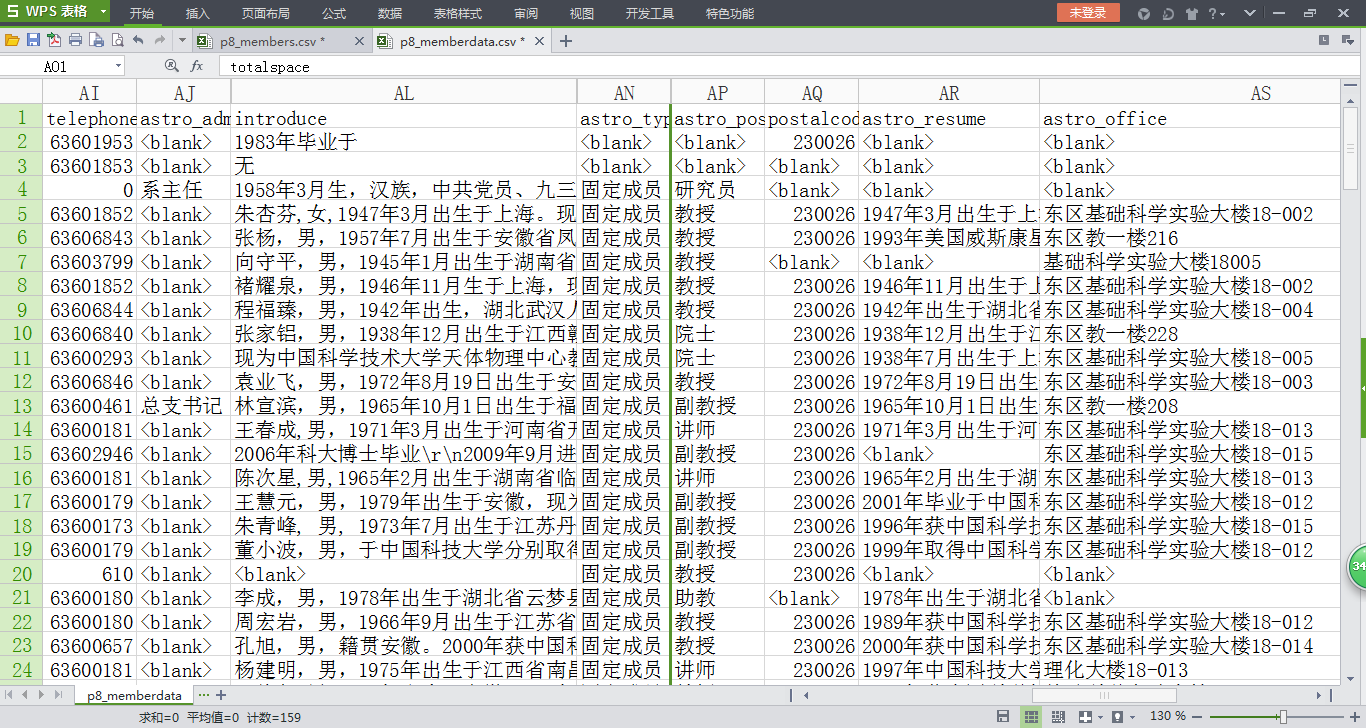

其中p8_members包含有全系用户名以及密码表

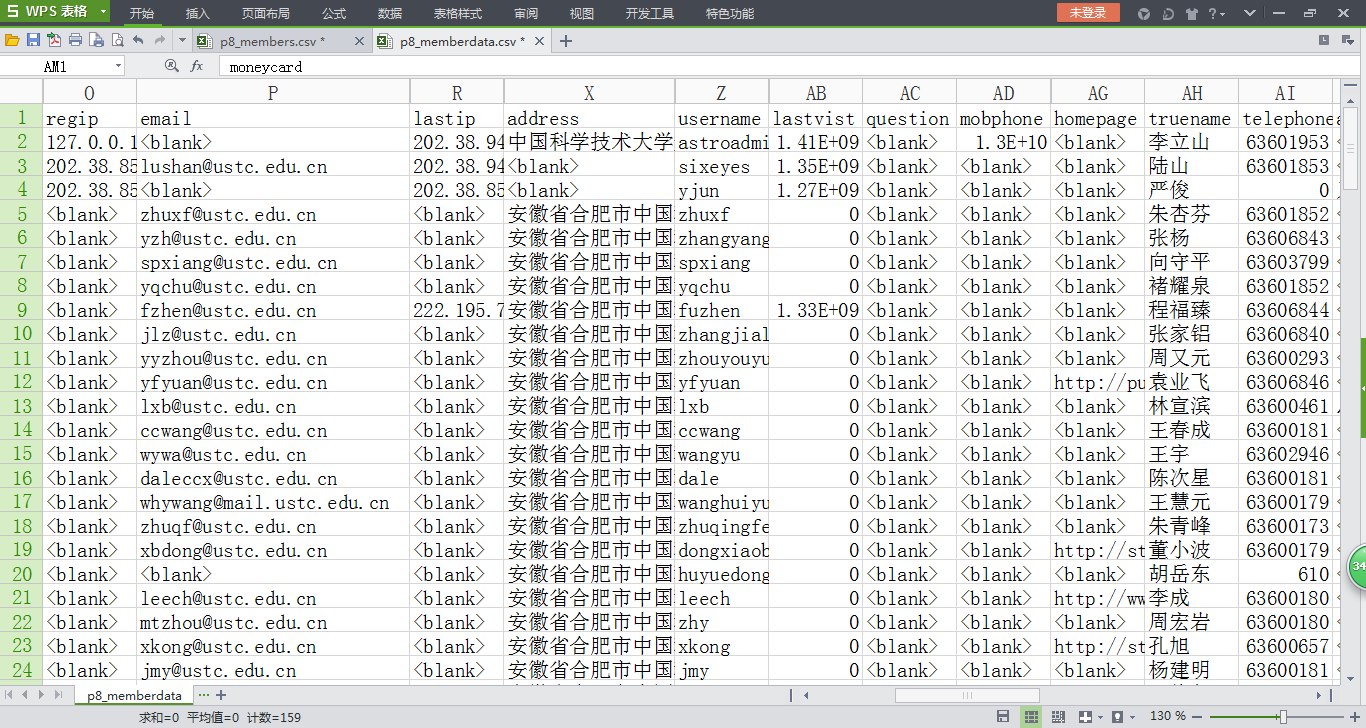

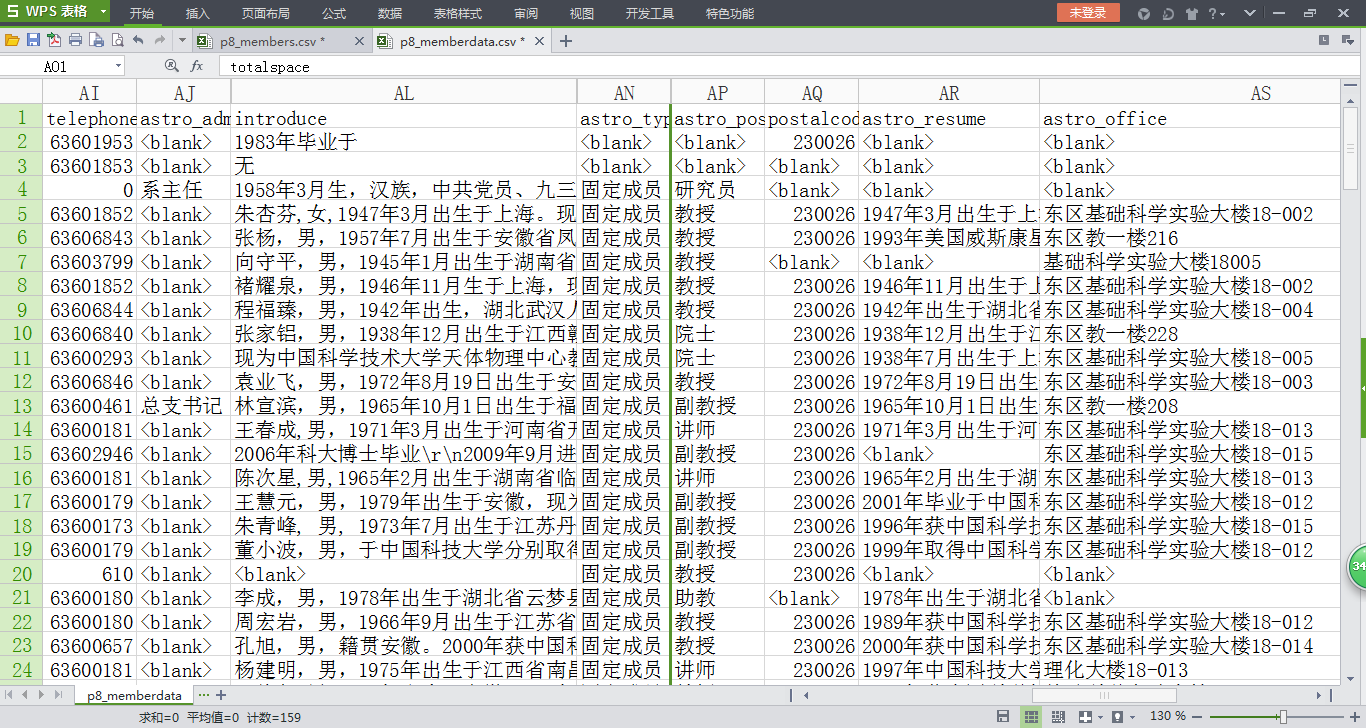

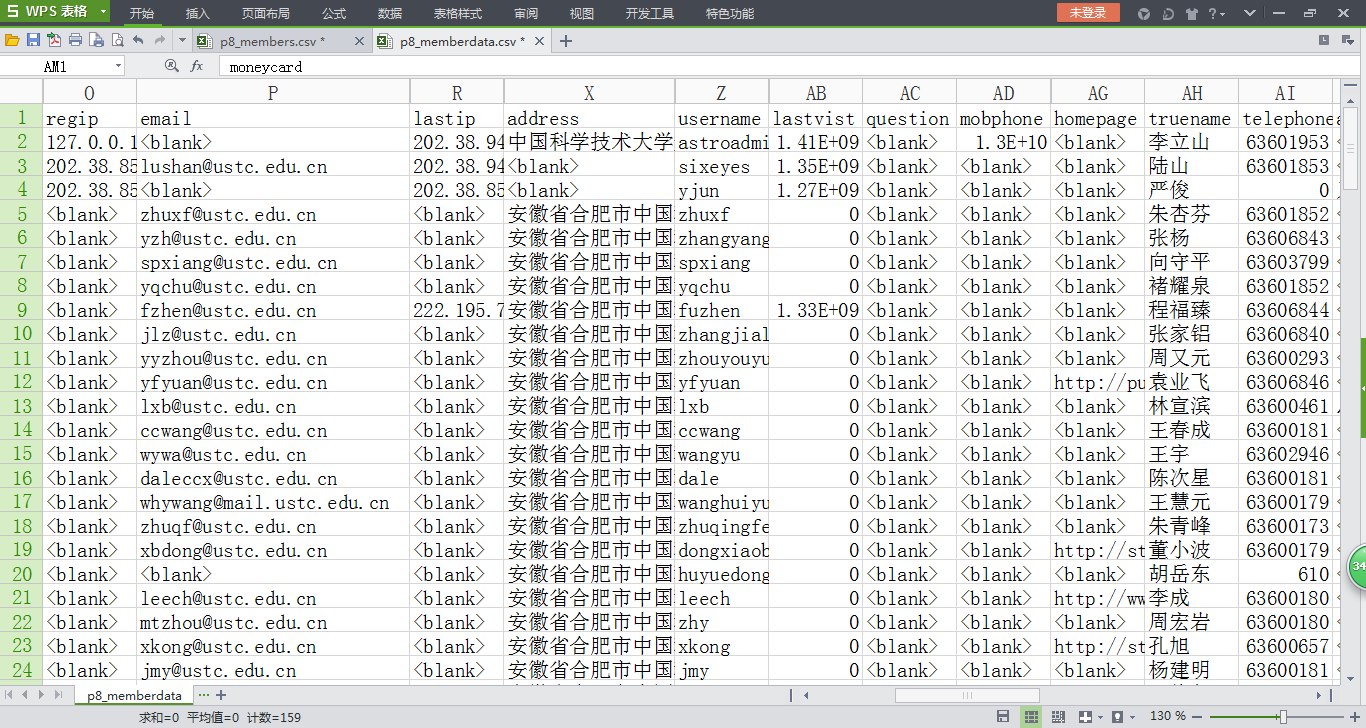

p8_memberdata包含全系教职员详细信息包括姓名出生年月日,住址,个人简历,学历,职称,对应的用户名(关联上一张表可以得出密码),党务职位,邮箱,办公室地址,注册ip,最后登录ip,校外职称(他们系主任居然是国家天文台台长),主要科研经历,应有尽有

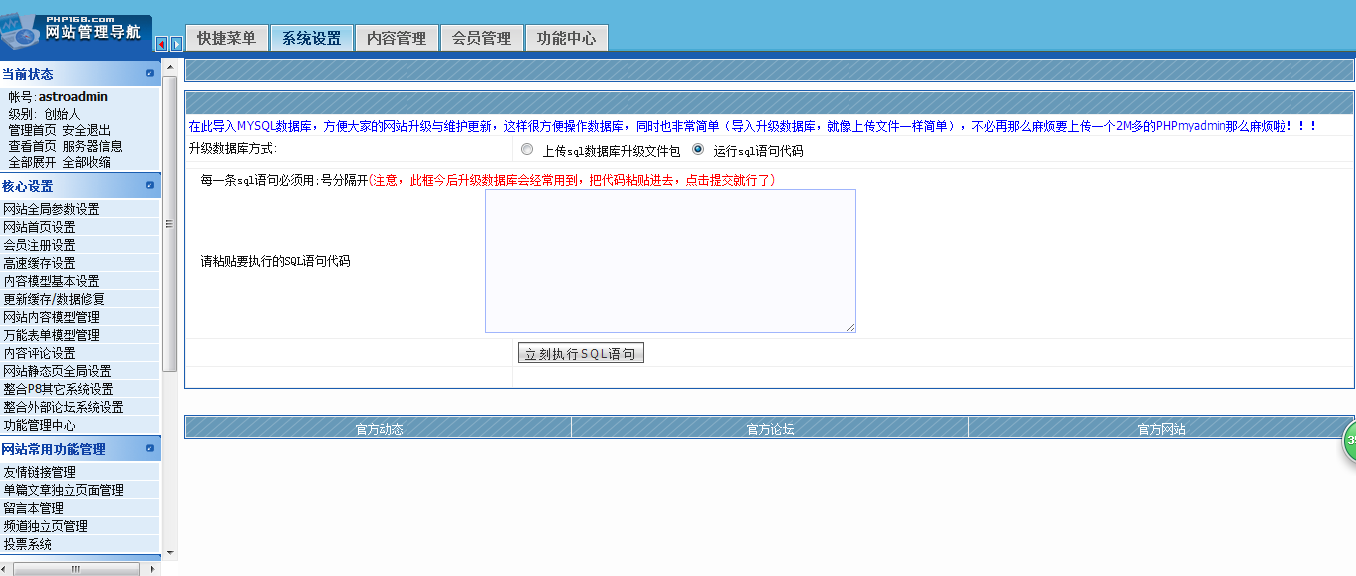

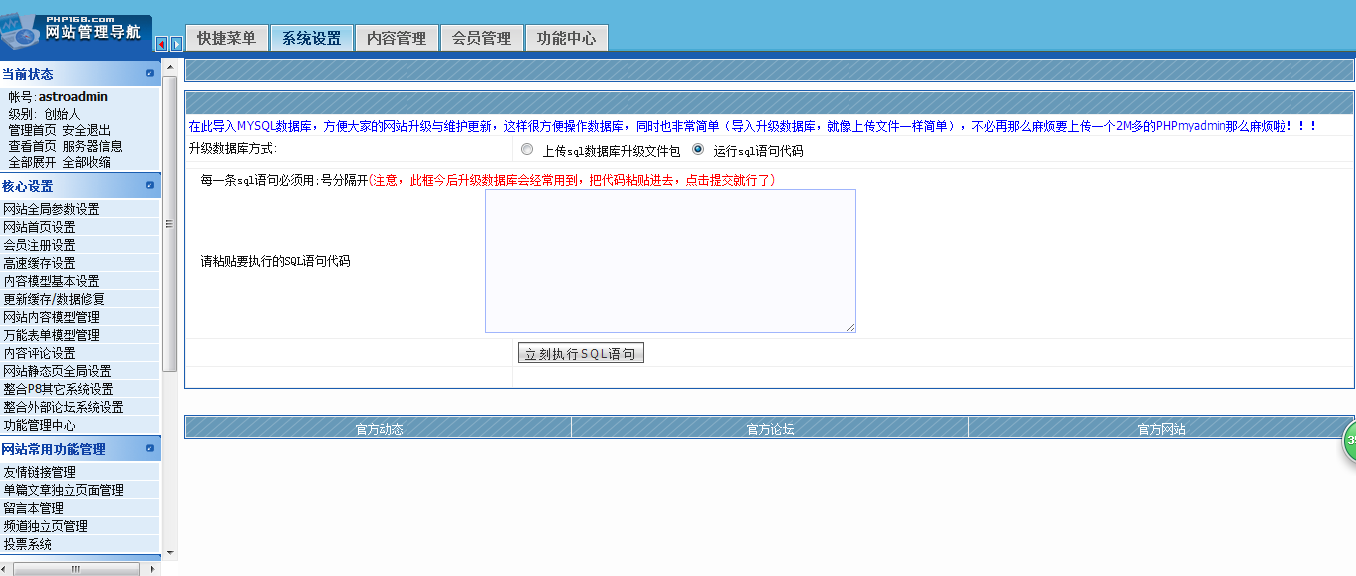

再看看后台

还可以执行sql语句

之前提的漏洞居然说没有敏感信息,好吧,这回都是敏感信息,春节四连发,审核大哥,给条邀请码吧,我这么执着了都再不给我就到WooYun酒吧生抢了啊,都别拦我@#¥%……&*