漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-097068

漏洞标题:广州某机关中心vCenter Citrix管理主机存在口令风险

相关厂商:http://www.gz.gov.cn/

漏洞作者: 路人甲

提交时间:2015-02-13 09:52

修复时间:2015-03-30 09:54

公开时间:2015-03-30 09:54

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-13: 细节已通知厂商并且等待厂商处理中

2015-02-14: 厂商已经确认,细节仅向厂商公开

2015-02-24: 细节向核心白帽子及相关领域专家公开

2015-03-06: 细节向普通白帽子公开

2015-03-16: 细节向实习白帽子公开

2015-03-30: 细节向公众公开

简要描述:

2015年2月11日本人对某疾控中心中毒服务器,进行查杀时发现有黑客遗留下来的扫描工具。

详细说明:

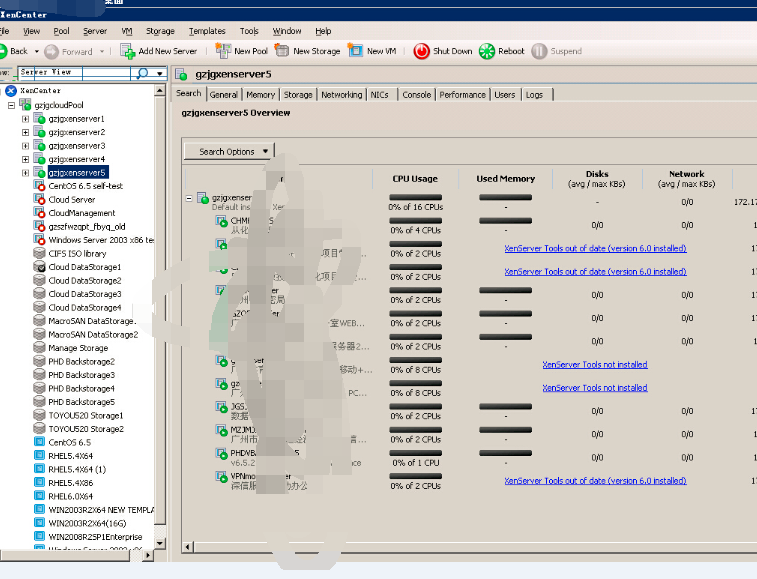

工具里面含有大量字典和已经猜测出来的主机密码。其中含有多台政府内部重大应用系统,存在 1433 3389 等存在口令。

其中包含市机关中心核心虚拟平台管理主机,机关中心虚机,某区120中心系统等系统数量上百台。估计黑客已经对这些系统进行肉鸡控制...本人已经电话通知市政府相关部门,但对方未够重视。希望此问题得到有关部门重视。此问题非常严重目前政务网已经存在大量肉鸡,如果黑客利用,将有几百万人信息泄漏。

漏洞证明:

修复方案:

希望对方及时处理..

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-02-14 13:06

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:中

攻击成本:低

造成影响:中

综合评级为:中,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无

![{M]U0Y3M]GD}ZN1{7(VZQ%8.png](http://wimg.zone.ci/upload/201502/13084549732bcb82871d4474d83311c45a948ed8.png)