漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096751

漏洞标题:悦动圈后台弱口令致百万会员信息泄露可提现可推送广告等

相关厂商:51yund.com

漏洞作者: Ton7BrEak

提交时间:2015-02-11 18:03

修复时间:2015-03-28 18:04

公开时间:2015-03-28 18:04

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-11: 细节已通知厂商并且等待厂商处理中

2015-02-12: 厂商已经确认,细节仅向厂商公开

2015-02-22: 细节向核心白帽子及相关领域专家公开

2015-03-04: 细节向普通白帽子公开

2015-03-14: 细节向实习白帽子公开

2015-03-28: 细节向公众公开

简要描述:

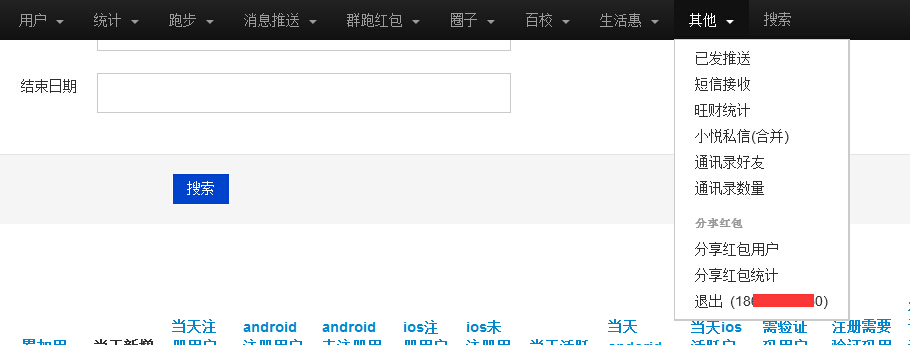

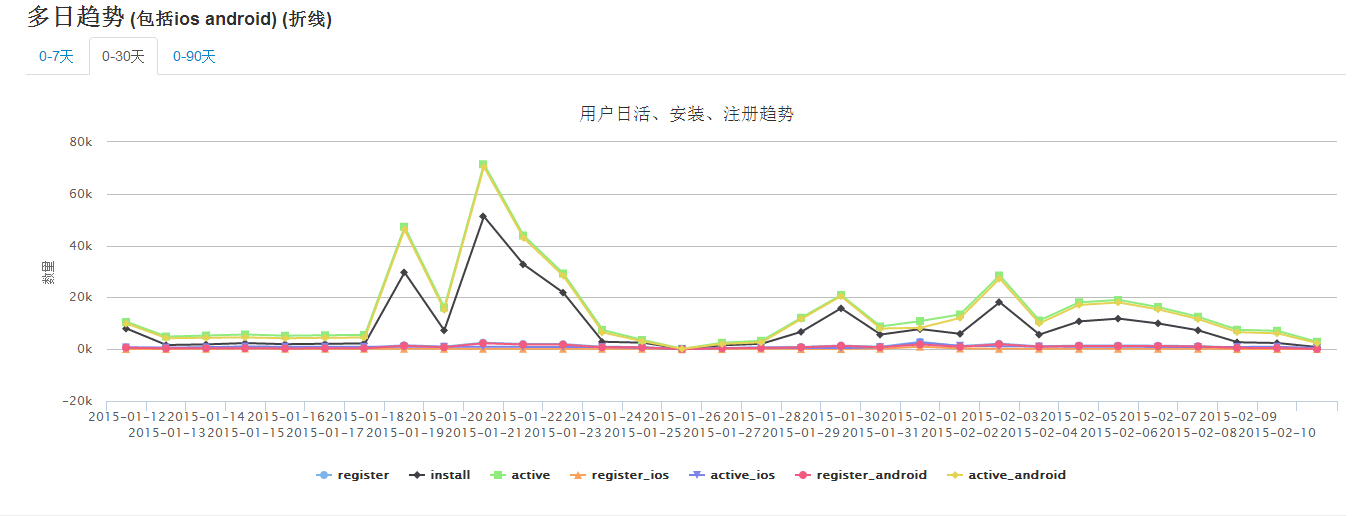

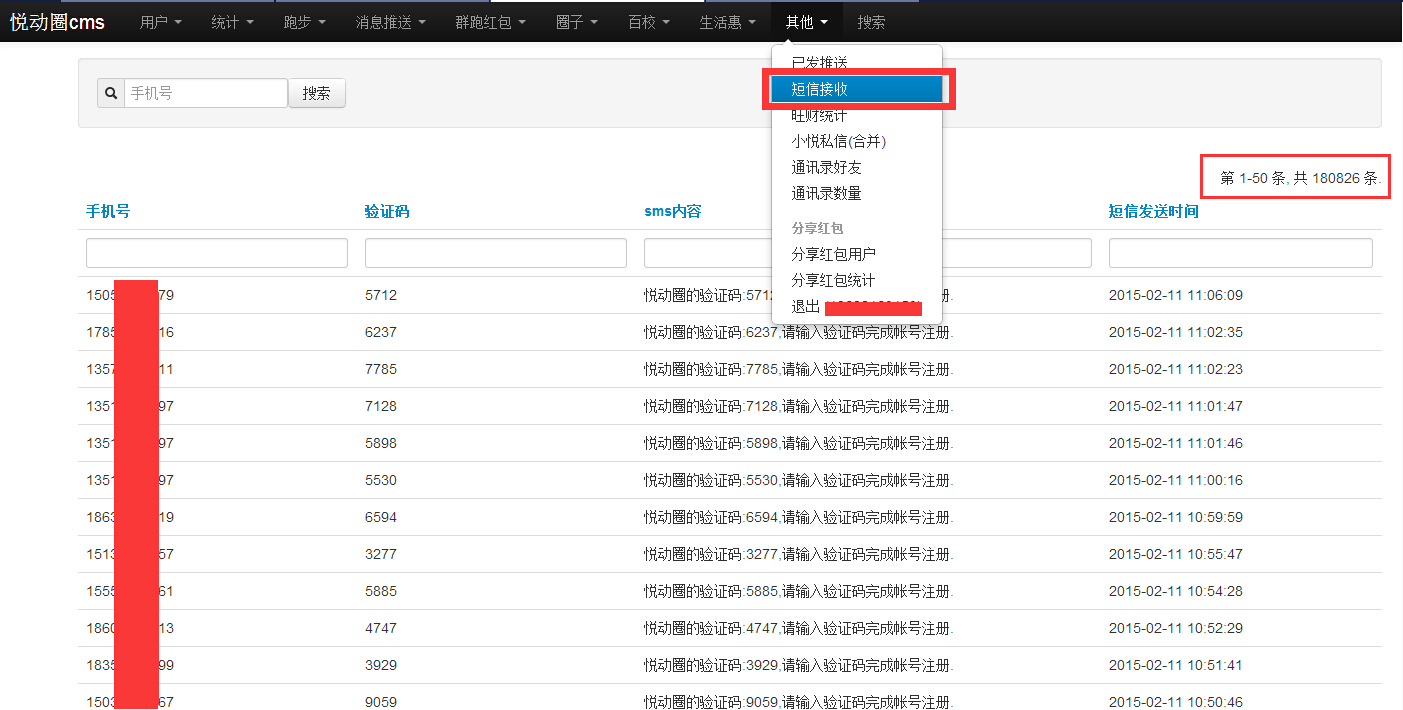

某后台弱口令致百万会员信息泄露,可提现可推送广告等。

权限大的很~

详细说明:

后台地址为:http://cms.51yund.com/sport/index.php

1、之前拿了他们数据库,放了shell没有删除。对这个后台一直“虎视眈眈”。但是数据库不在之前已拿的数据库。登录的用户是手机号,社工了作者khb.***@***.com无效。换了个思路,之前的数据库里面应该有测试信息,说不准某个手机号就可以登录呢?

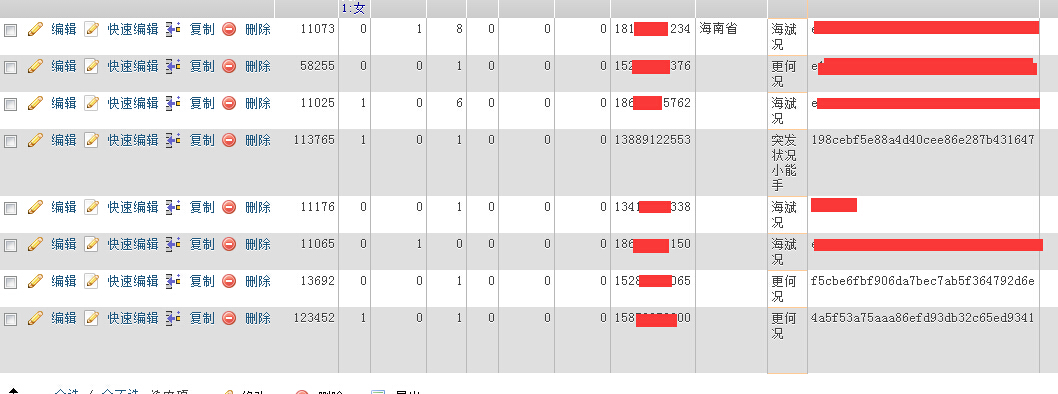

2、数据库里面查询了‘hai’'况'等,先搜集几个 试用就OK。还有最开始的几个用户为测试的。都搜集一起,一起测试

3、在后台用这些手机号进行登录测试,鉴于之前的数据库为root、root口令,这里继续用123456测试,后来得知某手机号可以登录后台

1868****150

123456

漏洞证明:

修复方案:

检查所有内部员工的密码,增强安全意识

版权声明:转载请注明来源 Ton7BrEak@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-02-12 10:13

厂商回复:

经核实, 确实存在该漏洞, 感谢

最新状态:

暂无