漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096105

漏洞标题:人保健康网少量源码泄露之后发现一些有趣的事情

相关厂商:人保健康

漏洞作者: 大物期末不能挂

提交时间:2015-02-07 11:31

修复时间:2015-03-24 11:32

公开时间:2015-03-24 11:32

漏洞类型:内容安全

危害等级:低

自评Rank:3

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-07: 细节已通知厂商并且等待厂商处理中

2015-02-07: 厂商已经确认,细节仅向厂商公开

2015-02-17: 细节向核心白帽子及相关领域专家公开

2015-02-27: 细节向普通白帽子公开

2015-03-09: 细节向实习白帽子公开

2015-03-24: 细节向公众公开

简要描述:

人保健康是一个最近才加入wooyun的网站,就去看了看。

这次看到的不是一些看不太懂的代码了,而是一些完全不知所云的代码了(虽然最后我还是知道了代码是什么意思。)

感觉写的有点逗比,只好匿名提交了。

详细说明:

人保健康网站内部分文件修改之后生成的.bak文件没有删除,并且服务器端也没有配置造成了部分源码泄露。

0x01有趣的事情(一)

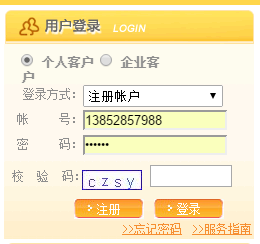

其中,在http://eshop.picchealth.com/contQuery/password/login/checkLogin.jsp.bak中,有一段代码是这么写的,

瞬间发现程序猿留下的可能是后门的一段代码

if(userName.equals("13852857988")&&password.equals("test"))

{

encryptPwd = "13AB1B5166B40C6013F163217AAE3866";

}

但是为什么这么写让我苦思不得其解啊。

后来就去登陆了,根据程序猿的备注,1是注册账号,用13852857988和test登陆不对,我就更纳闷了。

后来仔细研究那段看不太懂的代码才发现当账户密码是13852857988和test的时候,将加密后的密码改为13AB1B5166B40C6013F163217AAE3866存进数据库(我的理解是这样,如有不对欢迎打脸),然后md5解密,13AB1B5166B40C6013F163217AAE3866为197925,就登陆进去了。

在个人信息修改处发现了详尽的个人信息。不知道厂商要不要考虑这里参照淘宝那些电商的做法对部分敏感信息打码。

就像这样

百度了一下上面的信息,根据查询到的信息判断应该是人保健康的一名员工。

突然感觉很有可能是后台账号!但是找了半天找不到后台,找到账号进不去后台也是一件逗比的事情吧。。。。这里求不吐槽。

0x02有趣的事情(二)

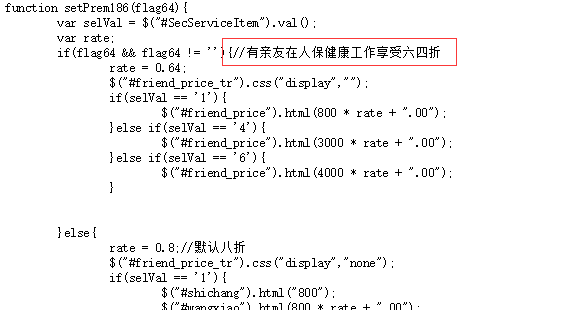

在http://eshop.picchealth.com/sales/payForm.jsp.bak中发现了这么一段代码,

备注写的是有亲友在人保健康工作享受六四折,备注原来还可以这么写,真的是莫名喜感啊。(虽然这个程序猿写的备注的确是这段代码的真正作用。。。。)

0x03这个不是有趣的事情(三)

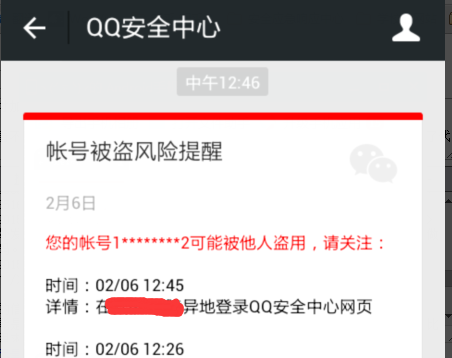

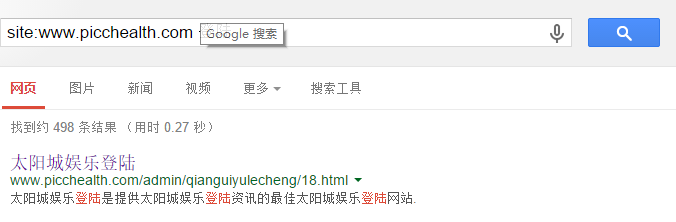

查询那个员工的时候发现主站已经被挂马了。需要清理一下网站,改后台密码以及整体排查一下服务器漏洞了。

漏洞证明:

修复方案:

删掉这些bak文件或者服务器做一些限制。

主站被挂马了需要整体全面地排查一遍了。

版权声明:转载请注明来源 大物期末不能挂@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2015-02-07 12:31

厂商回复:

我公司将尽快修复漏洞,感谢提交漏洞信息。

最新状态:

暂无