漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095307

漏洞标题:某建站系统通用逻辑漏洞可进后台+getshell(影响上万站点)

相关厂商:厦门易商互联

漏洞作者: 刘洪泽

提交时间:2015-02-10 19:12

修复时间:2015-04-30 18:48

公开时间:2015-04-30 18:48

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

为方便管理君审核:),此漏洞非

http://www.wooyun.org/bugs/wooyun-2010-075600

http://www.wooyun.org/bugs/wooyun-2010-072192

http://loudong.360.cn/vul/info/qid/QTVA-2014-56237

的万能密码or=or和注入 所以别说成copy哈

而实实在在的是一个逻辑错误,造成的影响和和以上一样也是无条件控制进入后台得到webshell。在网络安全防护中相比技术方面某些逻辑错误也是很严重的。

用户量挺大的O(∩_∩)O

第一次来,共勉。ZYY love~

同时也希望企业能重视安全。

详细说明:

涉及厂商:厦门易商互联

此建站系统被爆出各种SQL并未修复,也给你提个醒

厂商网站:http://www.ysan.com.cn/

安装量:超大

关键字:技术支持:厦门易商网络科技 或Powered by ysan.net

默认后台地址:http://www.xxxx.com/admin

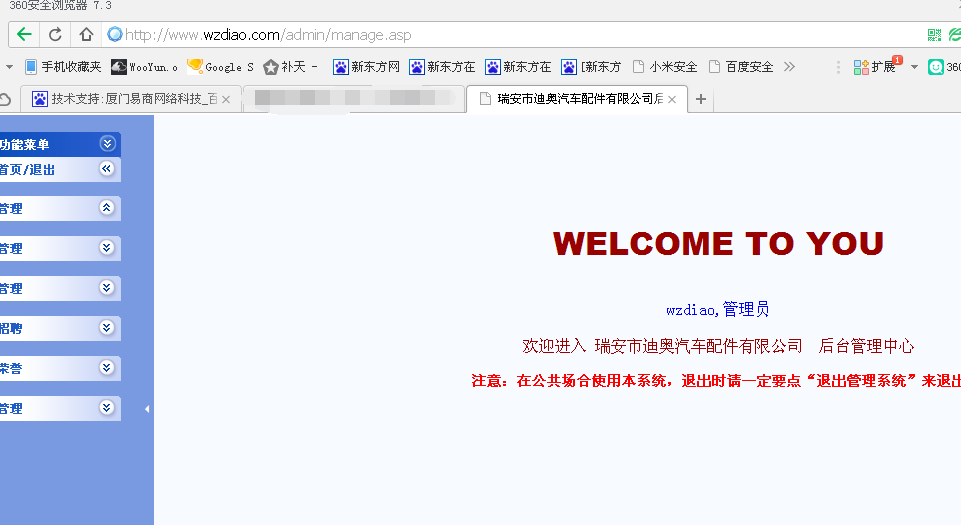

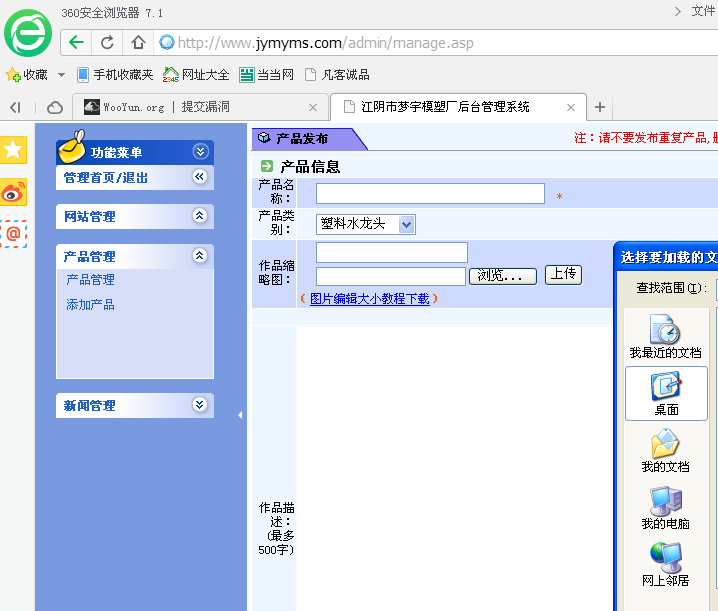

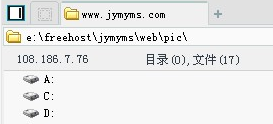

易商互联开发的企业级建站系统后台账号存在逻辑漏洞并可getshell,大概影响上万个站点吧!这样多用户的企业建站小公司在中国也是不多见的。

99.9%后台均存在此逻辑弱口令,均可进入后台的得到权限:(

百度一下 技术支持:厦门易商网络科技

这图还有亮点。

OX1

后台账号存在逻辑漏洞

如www.xxx.com

那么进入后台www.xxx.com/admin 管理账号就为域名中央xxx

而密码为通用弱口令888

推测应该是建站公司留的,因为企业也有admin账号,应该是方便集中管理。

由于Demo无法证明http://www.ysan.com.cn/admin

,也不知道乌云大大需要多少证明,就举出20个例子吧。

仅供证明就好,剩下的全都是。量很大。

OX2

漏洞证明:

修复方案:

#隐藏后台

#避免同一口令

#后台上传限制

#提高安全意识

版权声明:转载请注明来源 刘洪泽@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝