漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094993

漏洞标题:看我如何渗透测试高级自动化黑产平台(附送平台源码)

相关厂商:cncert国家互联网应急中心

漏洞作者: gover

提交时间:2015-02-01 09:59

修复时间:2015-02-06 10:00

公开时间:2015-02-06 10:00

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-01: 细节已通知厂商并且等待厂商处理中

2015-02-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

看到路人甲发的漏洞,感觉这个平台做的思路不错,于是就发生了以下事情。为了防止其他人进来,漏洞页面已经删除。

详细说明:

WooYun: 高级自动化黑产大揭秘(附部分广告推送代码分析)

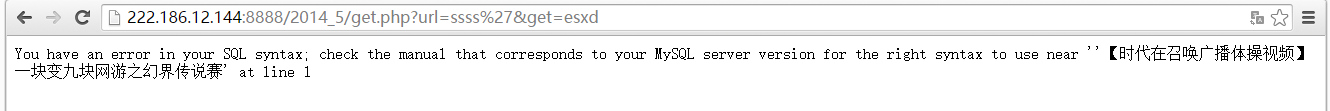

从一个注入开始的渗透历程

发现一个虚拟主机管理平台

看端口开启了21、22、80、88、3306、8888,经测试mysql数据库可以远程连接,虚拟主机管理平台地址为:

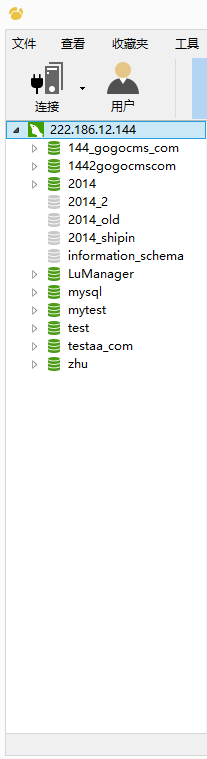

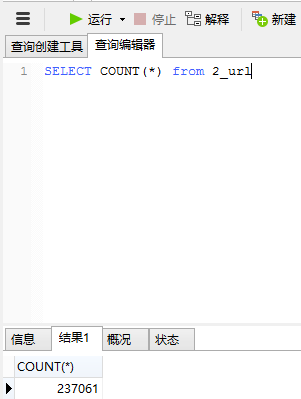

那么我们得到先得到数据库密码,连上去看看先(root用户哦)。

看来有很多站中招哦

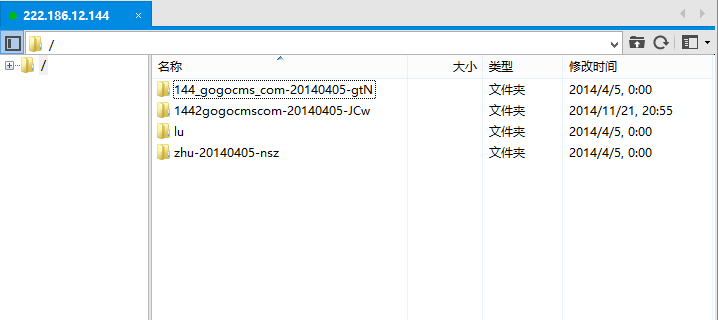

接下来的事情,就是看能不能拿到shell了,我们通过虚拟主机管理平台得到了ftp远程登陆密码(zijidelu用户),顺利连接成功,浏览、下载、Getshell分分钟啦,这里就不演示了。

接下来就是拿主机权限了,在渗透过程中发现一个事情,那个管理员设置的密码都一样。

9

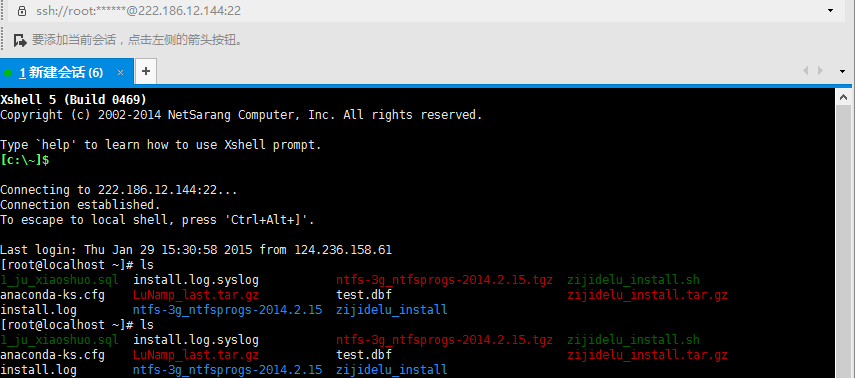

于是乎,我就尝试22端口SSH远程连接(用户:Root、密码:【此处略去】

啪的一声,连上了!

漏洞证明:

到此结束,拜拜!

修复方案:

版权声明:转载请注明来源 gover@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-02-06 10:00

厂商回复:

漏洞Rank:13 (WooYun评价)

最新状态:

暂无