漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094552

漏洞标题:武汉生物工程学院某分站目录遍历漏洞已getshell

相关厂商:武汉生物工程学院

漏洞作者: Delver_Si

提交时间:2015-01-29 16:11

修复时间:2015-02-03 16:12

公开时间:2015-02-03 16:12

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-29: 细节已通知厂商并且等待厂商处理中

2015-02-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

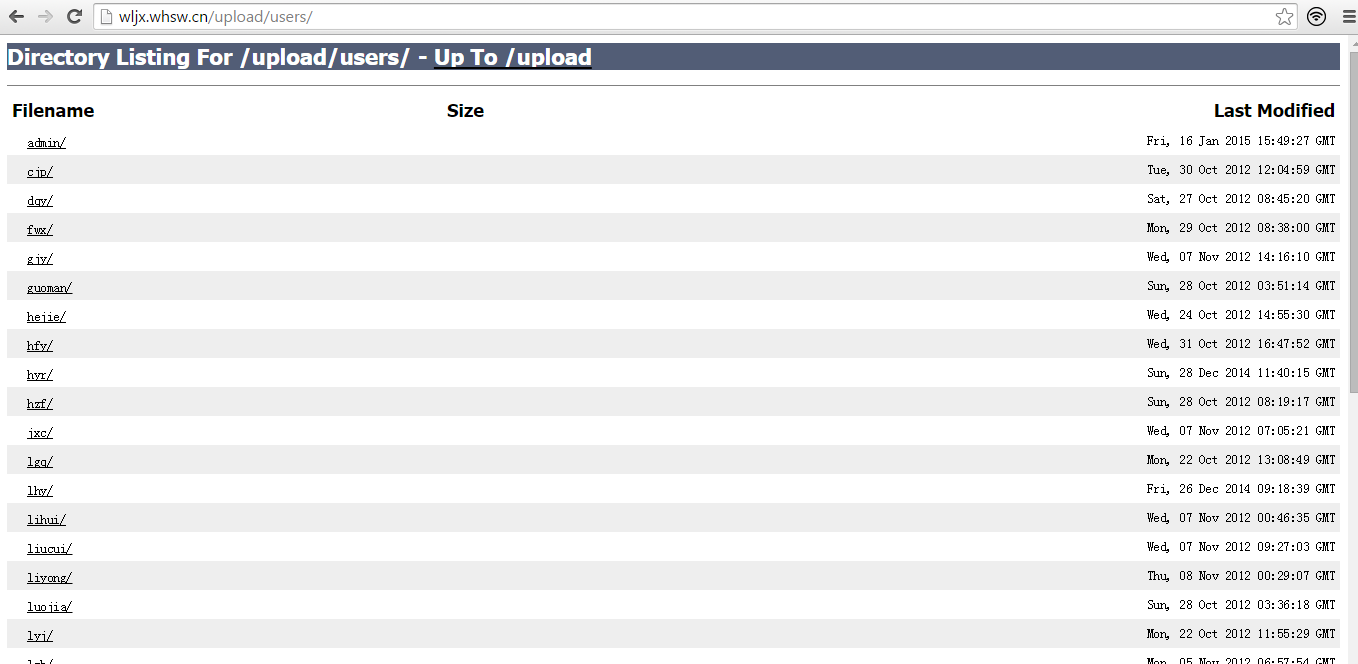

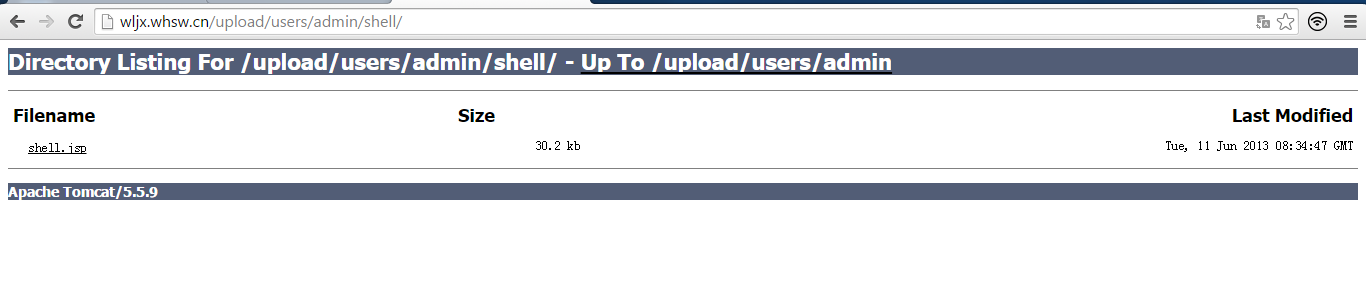

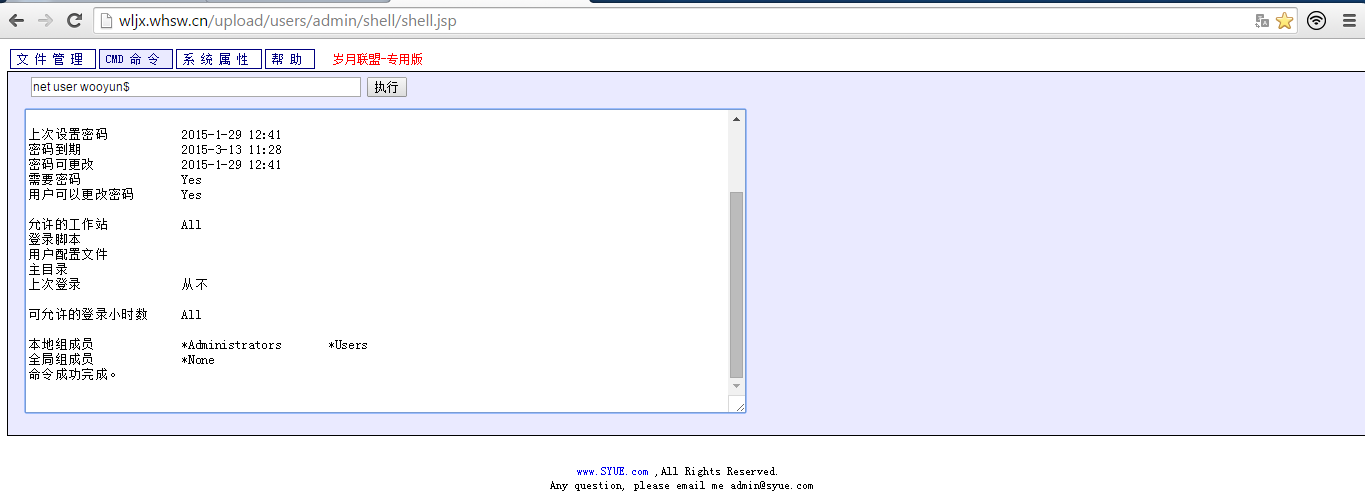

漏洞的危害:攻击者可通过目录遍历,摸清网站的结构,对进一步入侵有很大的作用。

成因:web服务器配置不当

详细说明:

将tomcat服务器指定文件修改即可修复(修复后记得清除所有后门,修改管理员密码,之前可能有人通过工具获取到了管理员密码,内网可能多台服务器密码相同)

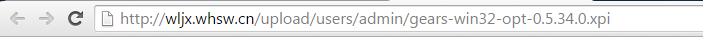

http://wljx.whsw.cn/public_download.jsp

漏洞证明:

修复方案:

编辑tomcat的conf/web.xml

找到

default org.apache.catalina.servlets.DefaultServlet

将“true” 改为false即可。

编辑好后,记得重启相应的服务生效。

版权声明:转载请注明来源 Delver_Si@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-02-03 16:12

厂商回复:

最新状态:

暂无