漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094035

漏洞标题:企业应用安全的软肋之唯品会内网漫游(DBA系统、项目管理系统等)

相关厂商:唯品会

漏洞作者: 北京方便面

提交时间:2015-01-26 16:56

修复时间:2015-03-12 16:58

公开时间:2015-03-12 16:58

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-26: 细节已通知厂商并且等待厂商处理中

2015-01-26: 厂商已经确认,细节仅向厂商公开

2015-02-05: 细节向核心白帽子及相关领域专家公开

2015-02-15: 细节向普通白帽子公开

2015-02-25: 细节向实习白帽子公开

2015-03-12: 细节向公众公开

简要描述:

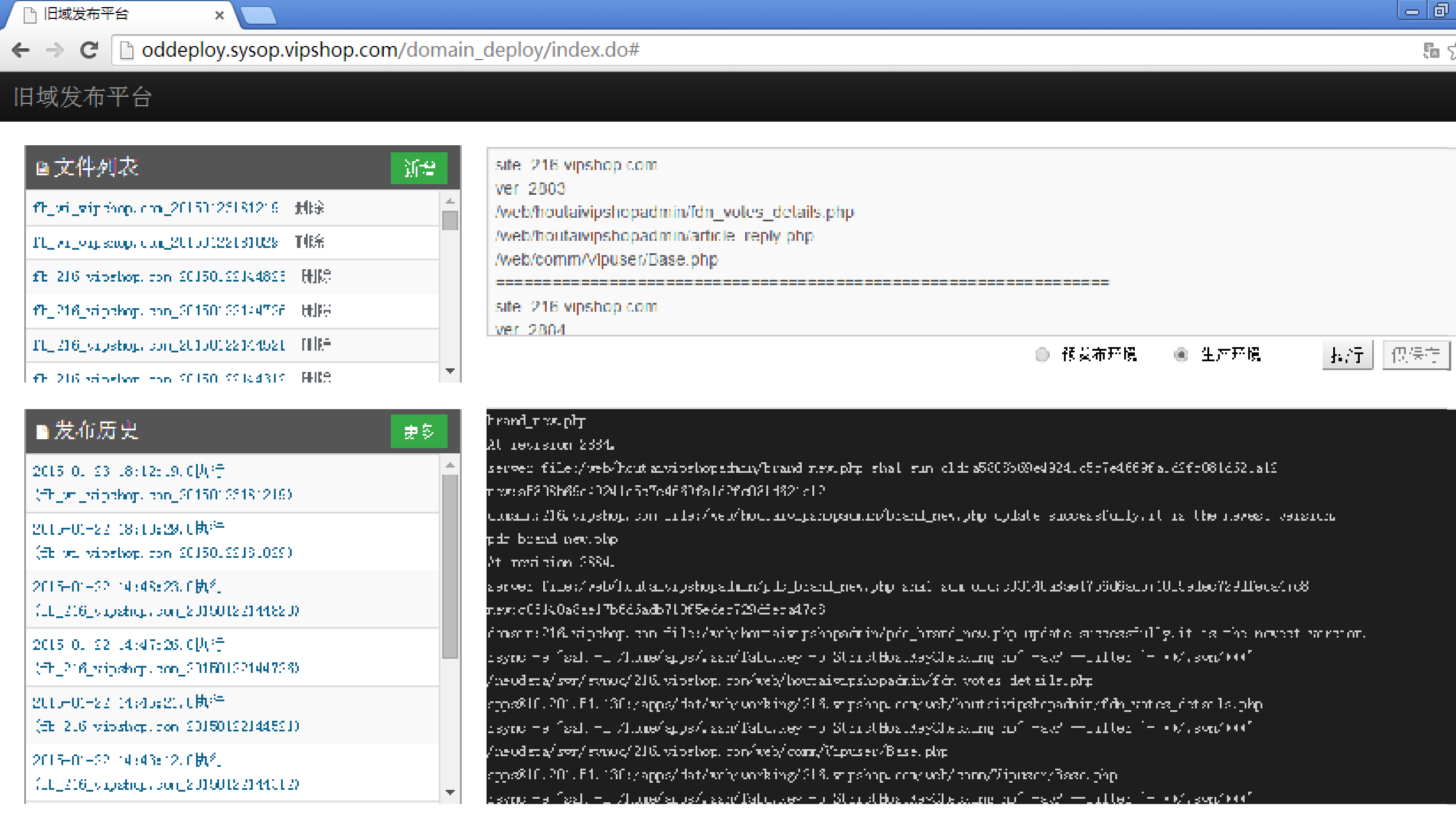

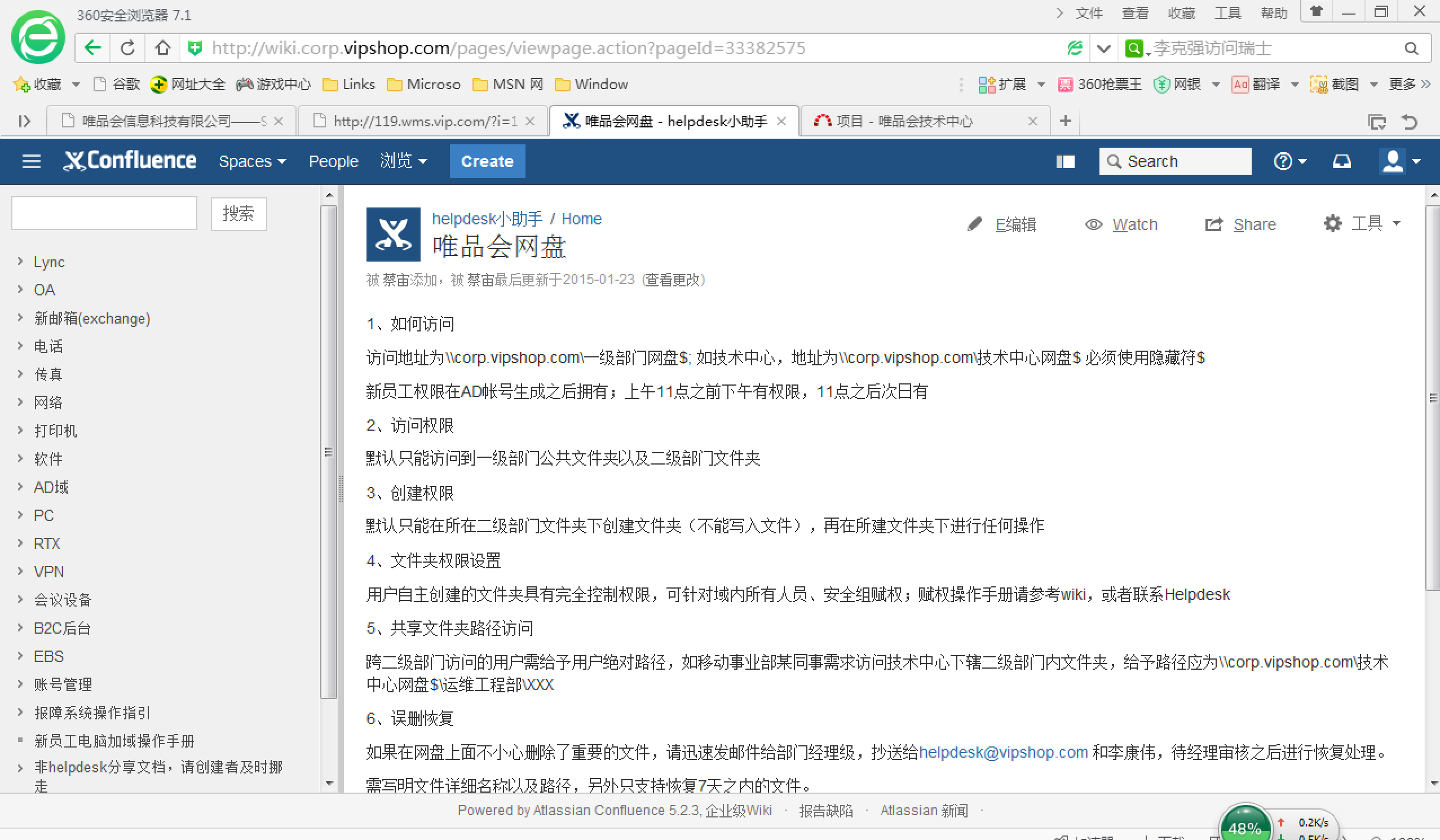

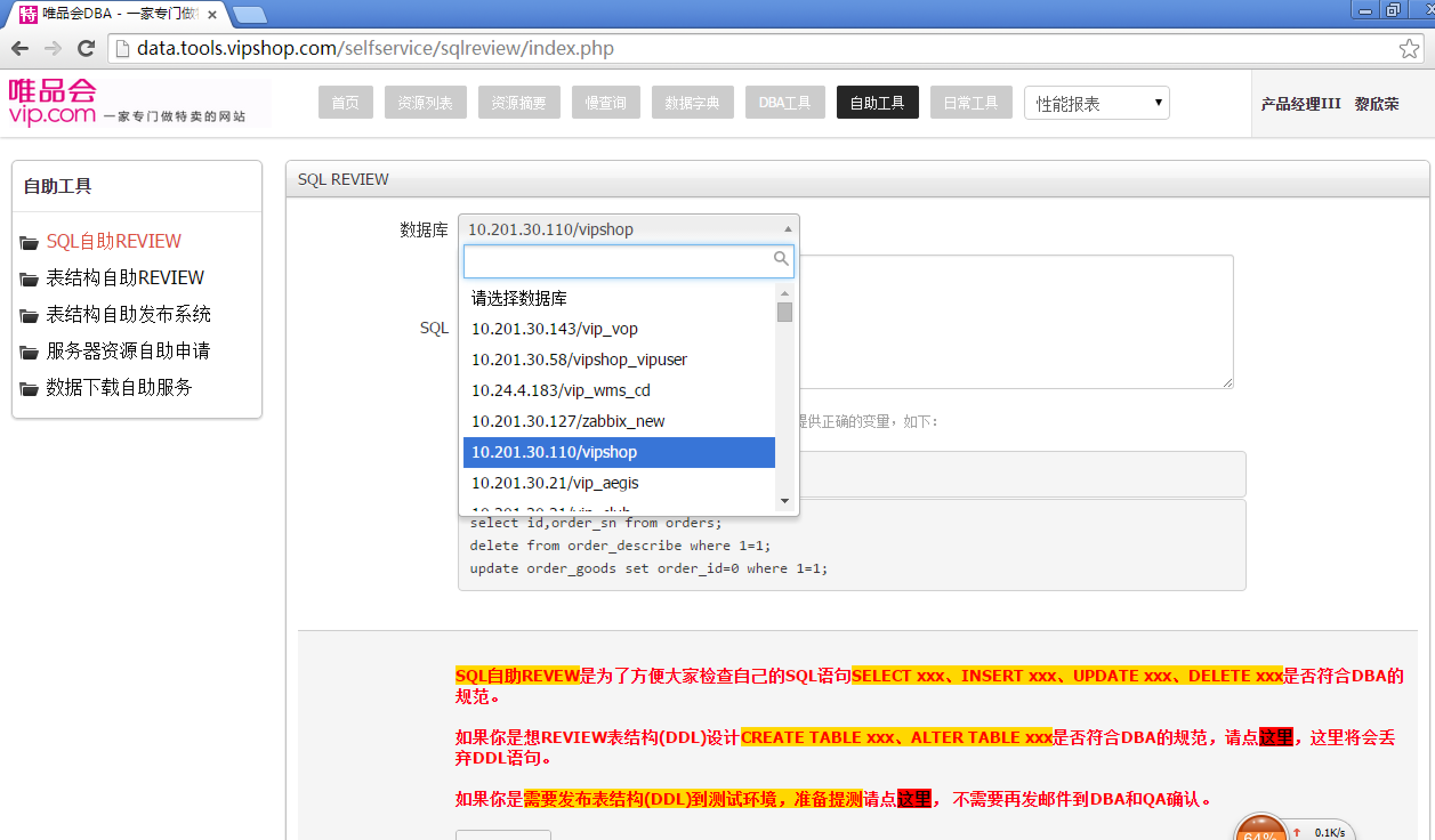

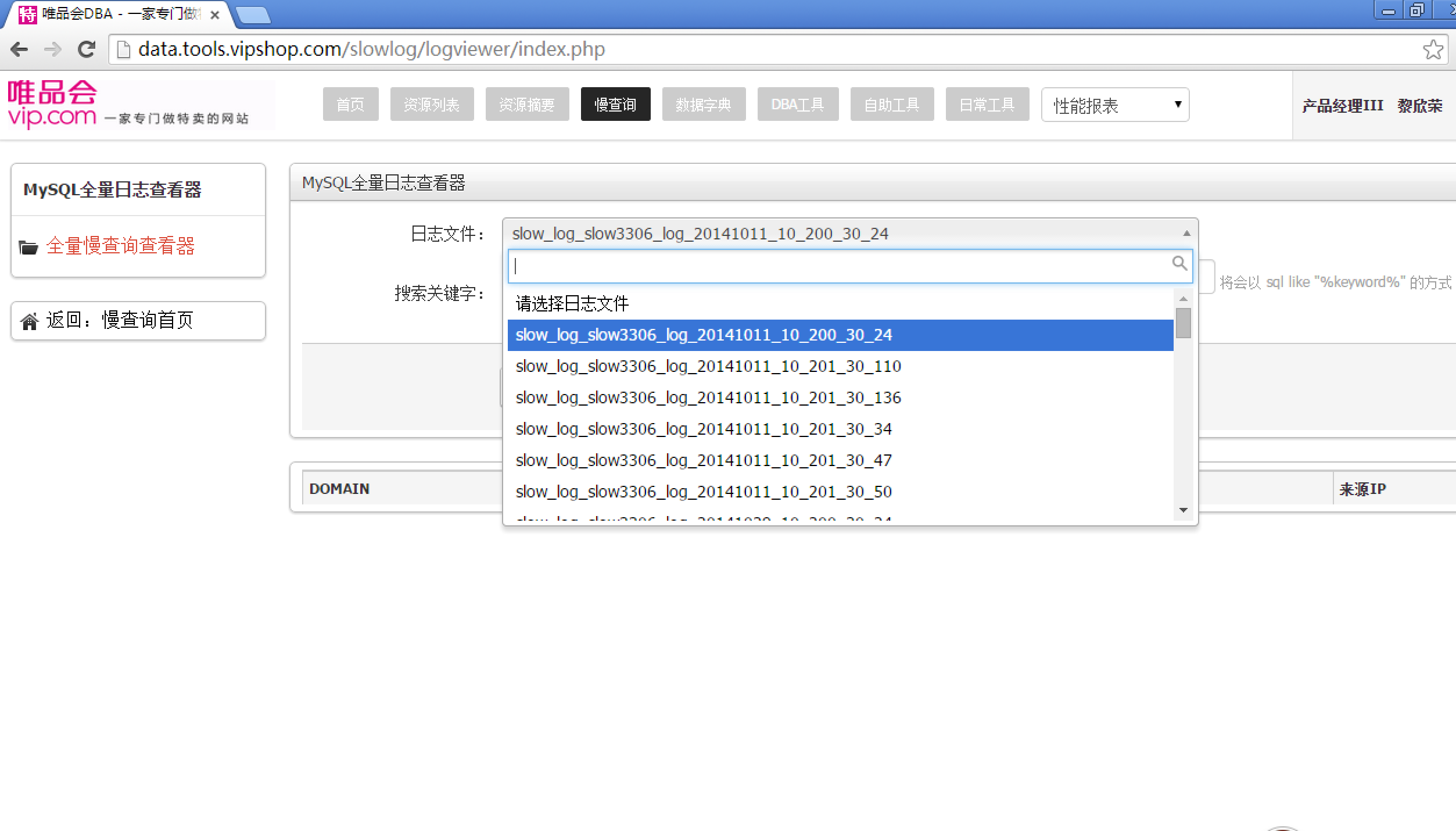

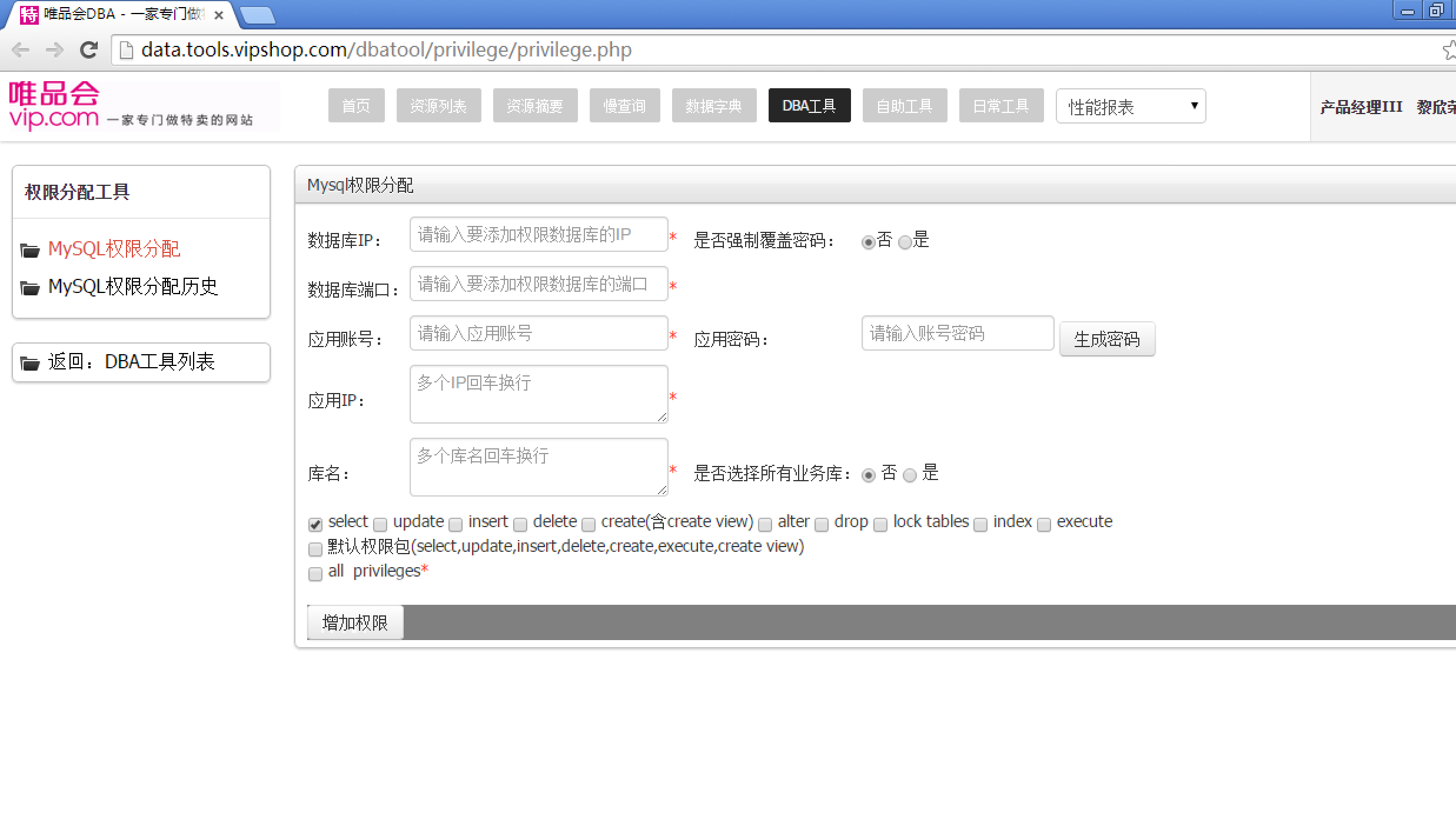

唯品会内网漫游(DBA系统、项目管理系统等)

账户体系的控制一直是企业应用安全的一个软肋!

详细说明:

账户体系的控制一直是企业应用安全的一个软肋!

完整的漫游过程是这样的:

入口点:https://mail.vipshop.com

用15000常见姓名列表及我们收集唯品会的邮箱作为用户名字典

由于邮箱web端爆破可能会有验证码的干扰,我们想到了爆破其smtp

自己写了个小python脚本,进行简单的弱口令密码组合爆破获得了第一个账号:

由于是公共邮箱,里面没有我们想要的敏感信息,这里我们只去获取所有邮箱列表

有了邮箱列表,我们也就有了准确的用户名字典。

唯品会的邮箱账号构成:名.姓@vipshop.com ,抓取的邮箱列表里也有其完整姓名的文字,我们对其做如下转化:姓名=xingming

最后我们密码字典可以有如下组合

常见弱口令

姓名123

姓名@123

姓名123456

姓名@123456

Vipshop123

姓123

姓@123

姓123456

姓@123456

Vipshop@123

....等等

自己写爆破脚本的好处就在于可以随意按照自己的规则组合密码字典

爆破结果如下:

登陆各个邮箱进行查找及收集信息

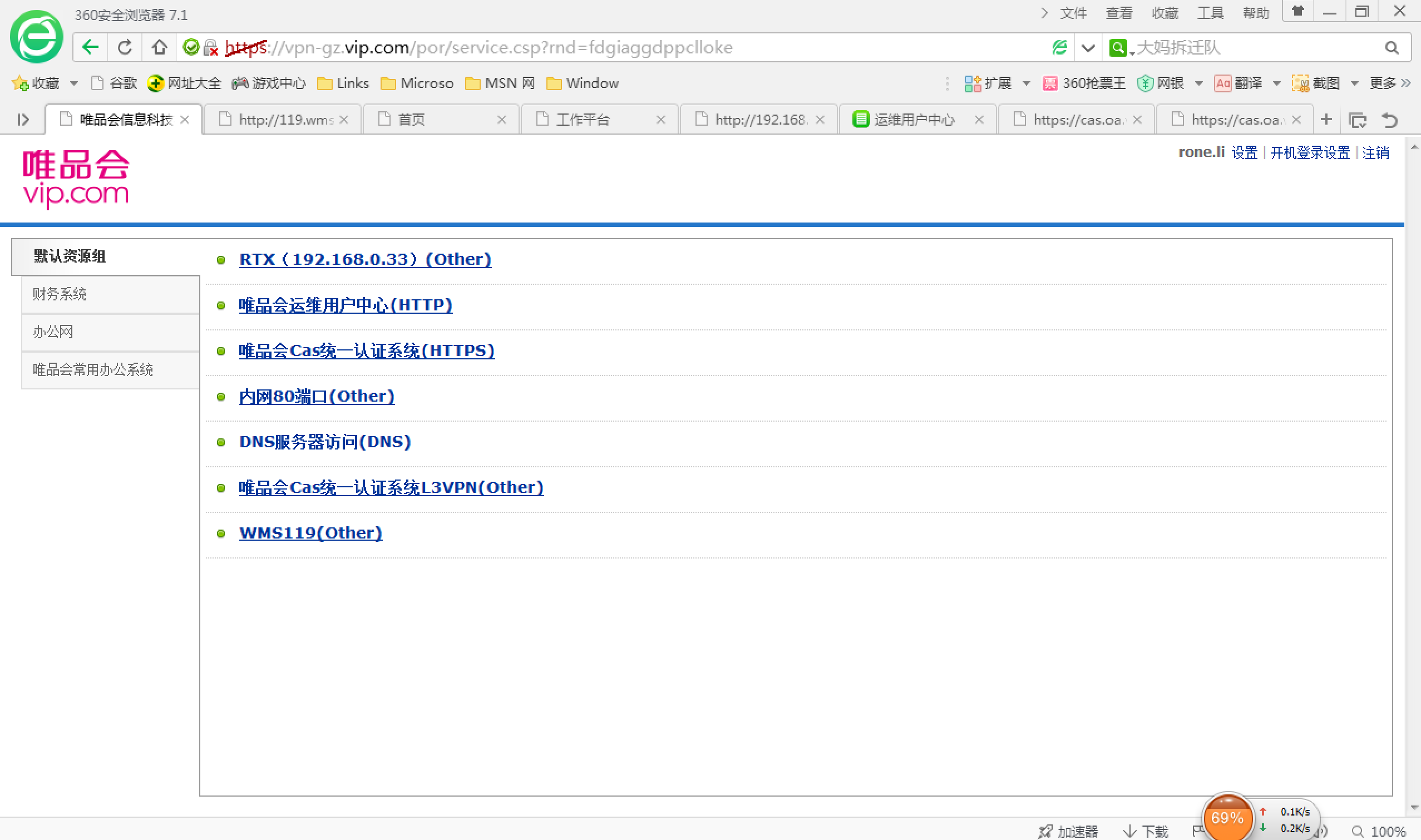

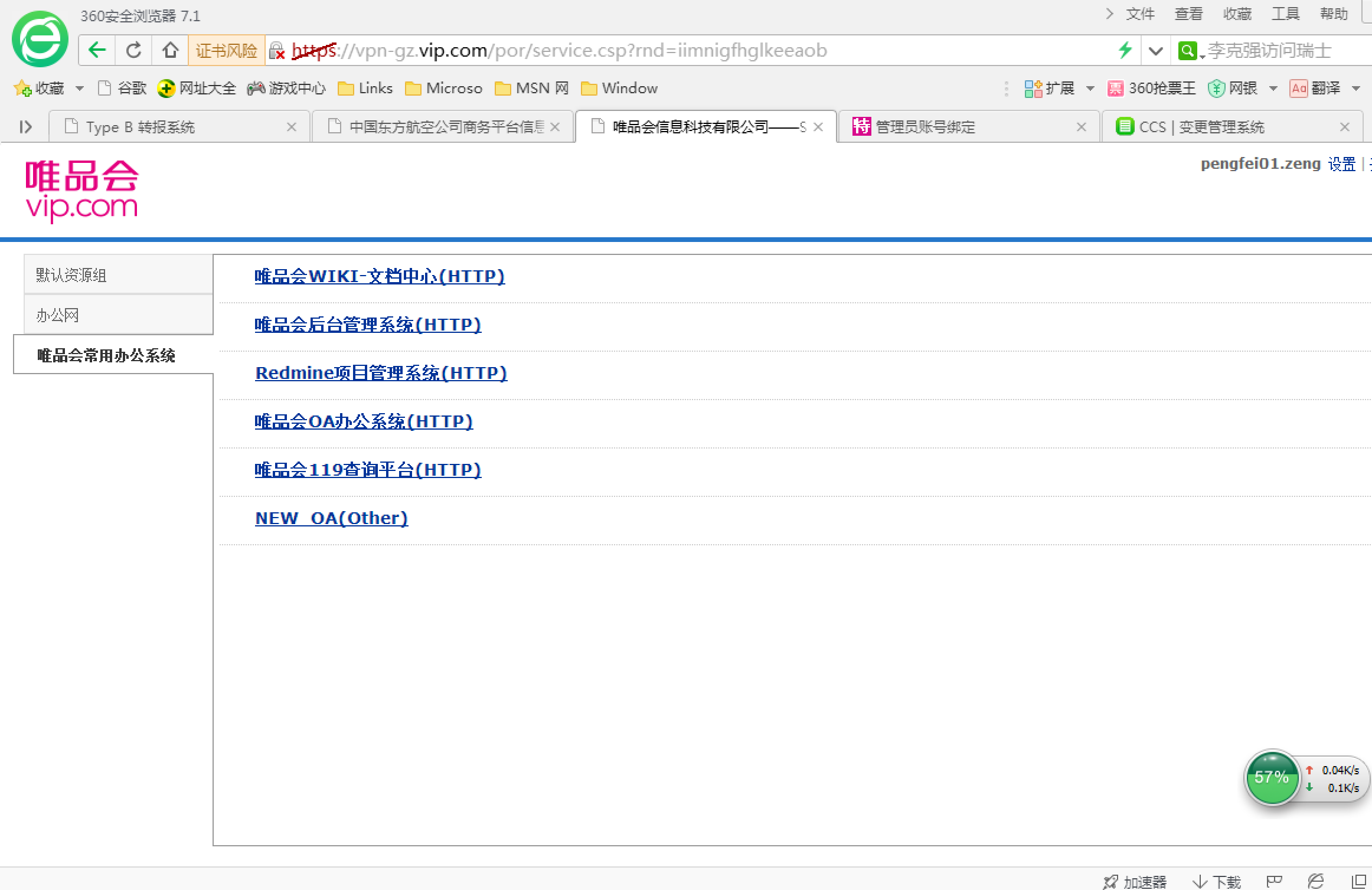

找到了vpn地址:https://vpn-gz.vip.com/por/login_psw.csp

就用这个账号登陆试试[Y]:[email protected] : li@123456 项目经理

*****密码:*****

至此轻松进入内网

漏洞证明:

修复方案:

邮箱内发现邮件:公共邮箱弱口令整改通知

对存在弱口令的邮箱进行了通知,信息安全人员的策略是好的,可其他同事不够配合呀!

版权声明:转载请注明来源 北京方便面@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-01-26 17:47

厂商回复:

感谢您对唯品会信息安全的支持,非常感谢!

最新状态:

暂无