漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093833

漏洞标题:二五六商城后台登录处SQL注入登录后台

相关厂商:山东IT渠道商城

漏洞作者: 奋斗的阿呆

提交时间:2015-01-26 10:38

修复时间:2015-03-12 10:40

公开时间:2015-03-12 10:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

二五六商城后台登陆处:http://256a.qd256.com/ 用户名未过滤导致注入

详细说明:

小菜一名,才学习挖洞。

二五六商城后台登陆处:http://256a.qd256.com/

查看登陆页面源码:

只检查是否为空,使用万能用户名登录。

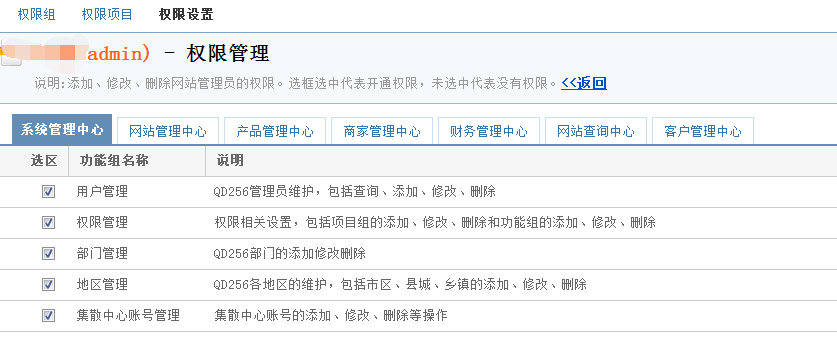

admin 有全部权限

用户敏感信息

看看财务中心,额居然又要登录,再试试万能账号,哇 居然进去了。

管理员同志技术部门是不是没看过这些数据啊 来我们看看

其实我只是看看。。

财务系统每个分块都提示登录,账号密码不知道是否也不同。可能为了安全吧。。。。

最后声明除了为了管理改了admin的密码外,其他任何信息未操作。第一次上传漏洞打码打的手软了,如有遗漏望漏洞审核人员帮忙改下。谢谢!

漏洞证明:

查看登陆页面源码:

只检查是否为空,使用万能用户名登录。

admin 有全部权限

用户敏感信息

看看财务中心,额居然又要登录,再试试万能账号,哇 居然进去了。

管理员同志技术部门是不是没看过这些数据啊 来我们看看

其实我只是看看。。

修复方案:

过滤

版权声明:转载请注明来源 奋斗的阿呆@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝