漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092026

漏洞标题:借用新浪某服务成功漫游新浪内网

相关厂商:新浪

漏洞作者: jerryl3e

提交时间:2015-01-15 14:44

修复时间:2015-03-01 14:46

公开时间:2015-03-01 14:46

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-15: 细节已通知厂商并且等待厂商处理中

2015-01-15: 厂商已经确认,细节仅向厂商公开

2015-01-25: 细节向核心白帽子及相关领域专家公开

2015-02-04: 细节向普通白帽子公开

2015-02-14: 细节向实习白帽子公开

2015-03-01: 细节向公众公开

简要描述:

借用新浪某服务成功漫游新浪内网

详细说明:

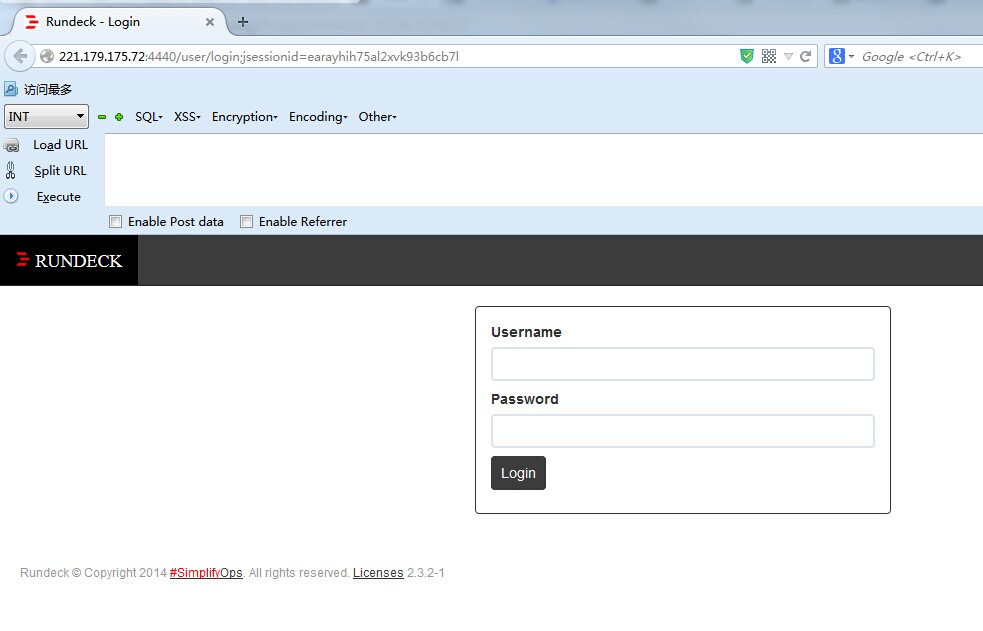

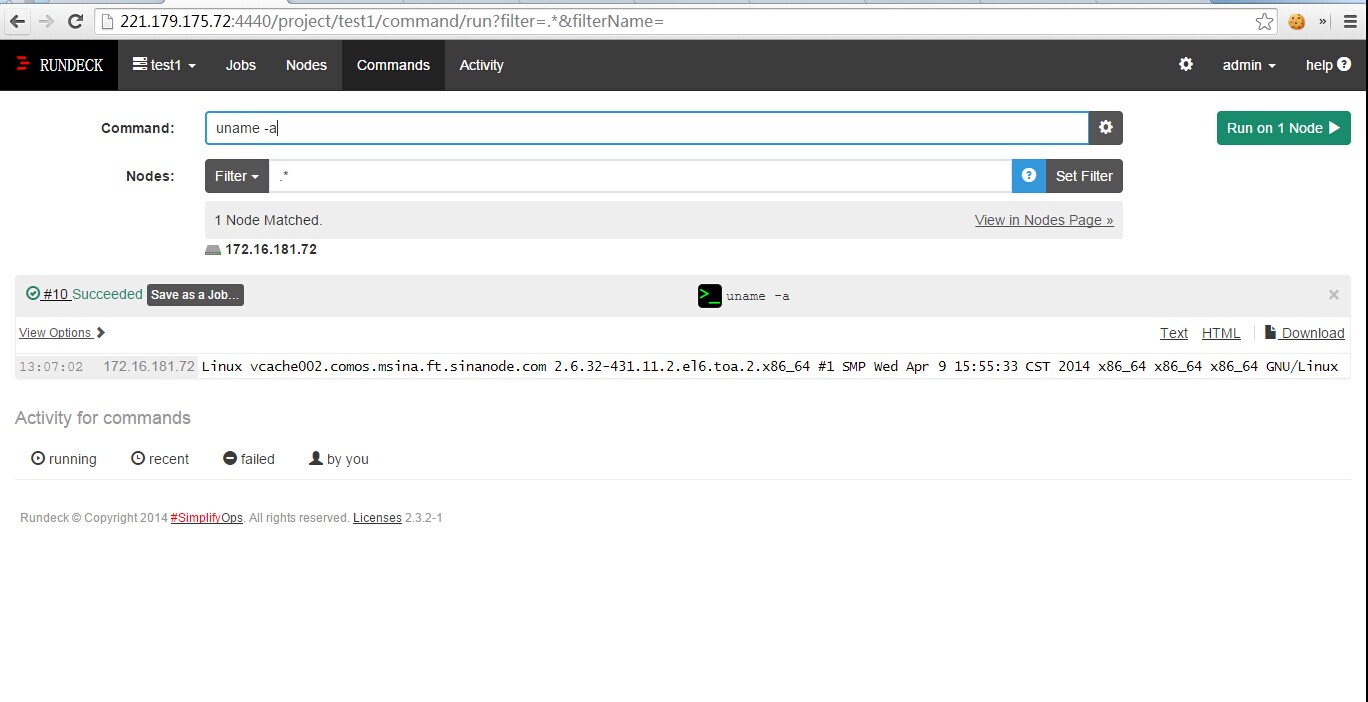

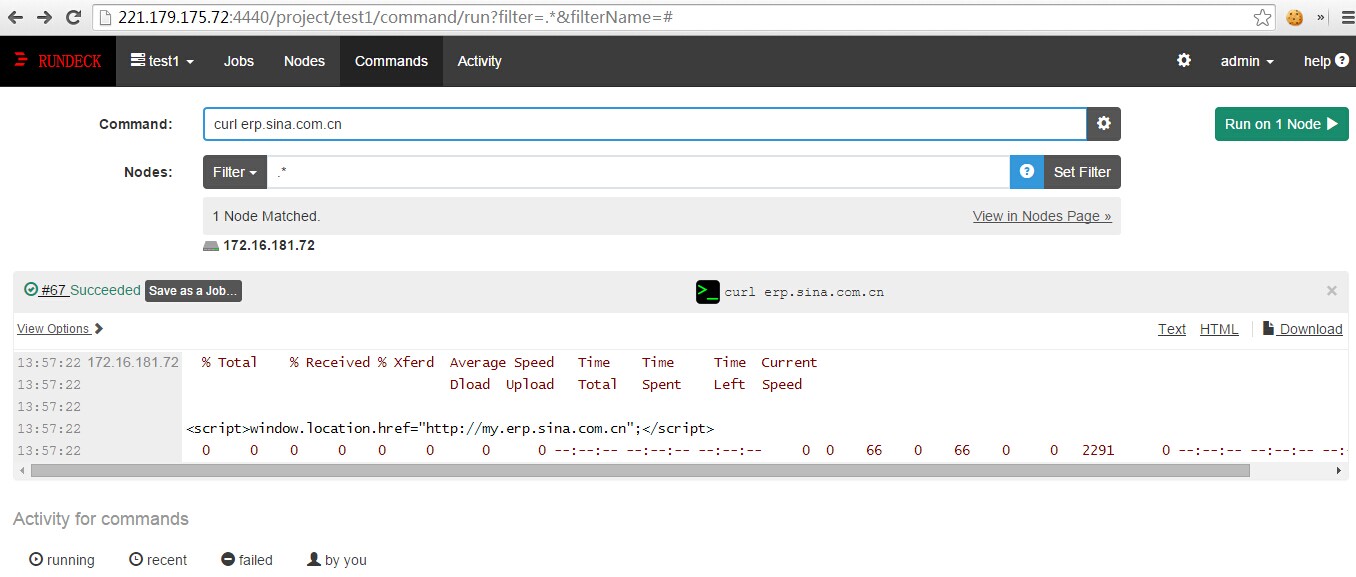

http://221.179.175.72:4440/ 这台机器对外开放了RunDeck服务(RunDeck是用Java/Grails写的开源工具,帮助用户在数据中心或者云环境中自动化各种操作和流程。通过命令行或者web界面,用户可以对任意数量的服务器进行操作,大大降低了对服务器自动化的门槛。)

并且存在弱口令admin/admin直接登录后台

比较奇葩的是,登录成功后会自动跳转到这台机器内网的ip,所以不能直接访问

所以需要登录成功跳转后,需要直接当前浏览器访问http://221.179.175.72:4440/menu/home 就可以访问了

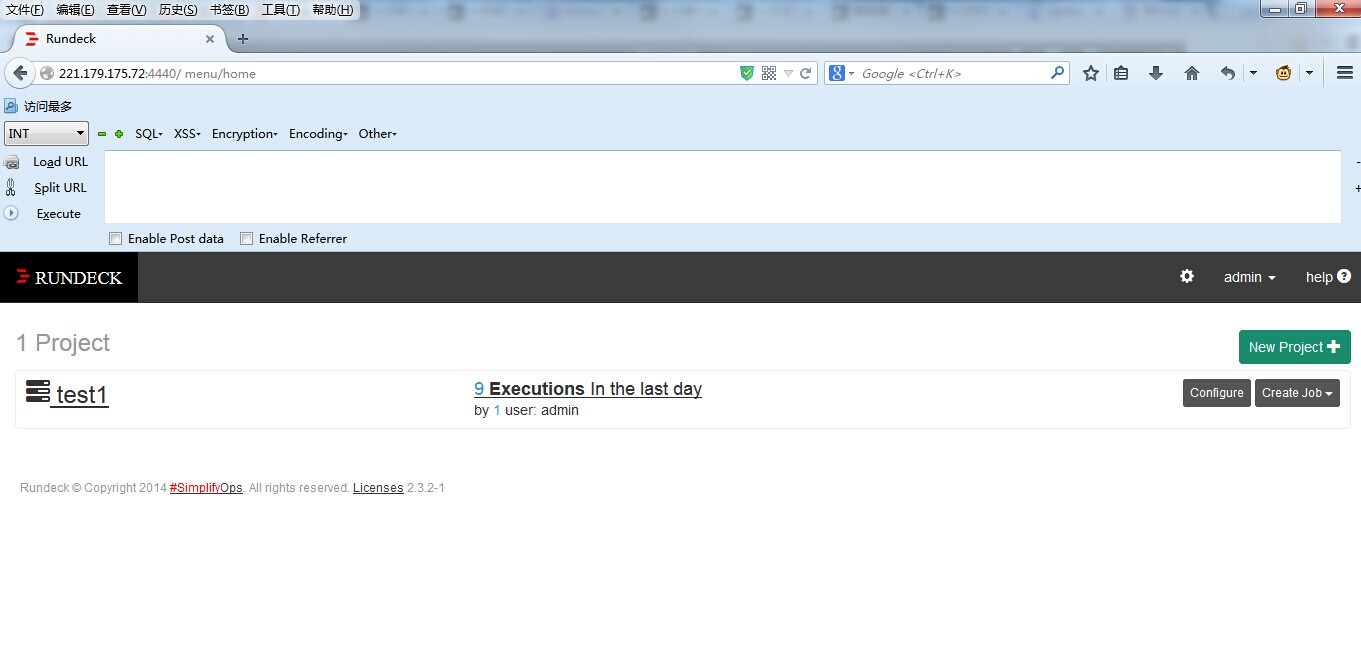

从上面的RunDeck介绍可以知道,RunDeck可以批量管理机器下发命令执行脚本等操作,这台机器的RunDeck目测只是新浪员工的测试用的,所以没有添加node,但是RunDeck server也可以把自身作为一个节点去下发命令等操作,于是不用getshell,直接利用RunDeck可以对这台机器执行任意命令

直接新建一个project,然后project里面选择commands添加server自己为执行命令的节点就可以

下面的url是我测试使用的一个project,添加自己为命令下发节点就可以在里面执行任意命令了

http://221.179.175.72:4440/project/test1/command/run

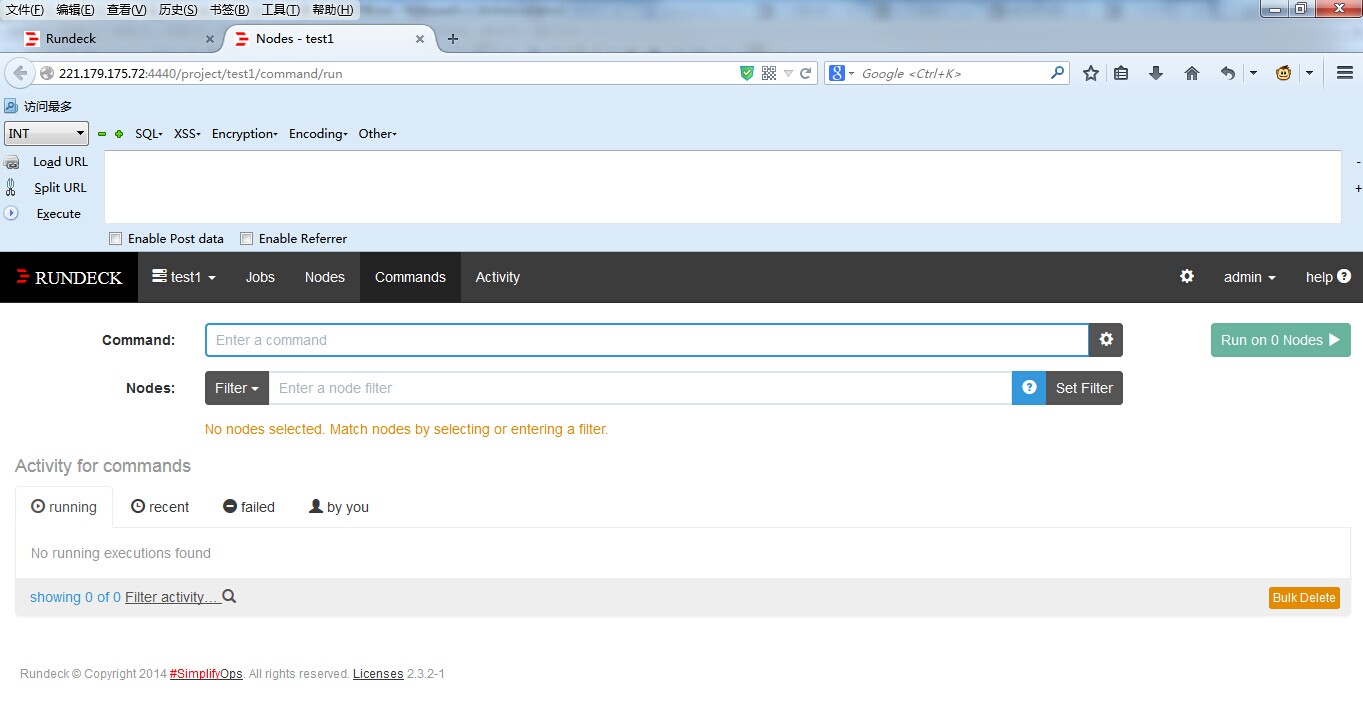

uname -a 可以看到主机名是新浪内网的机器

ifconfig

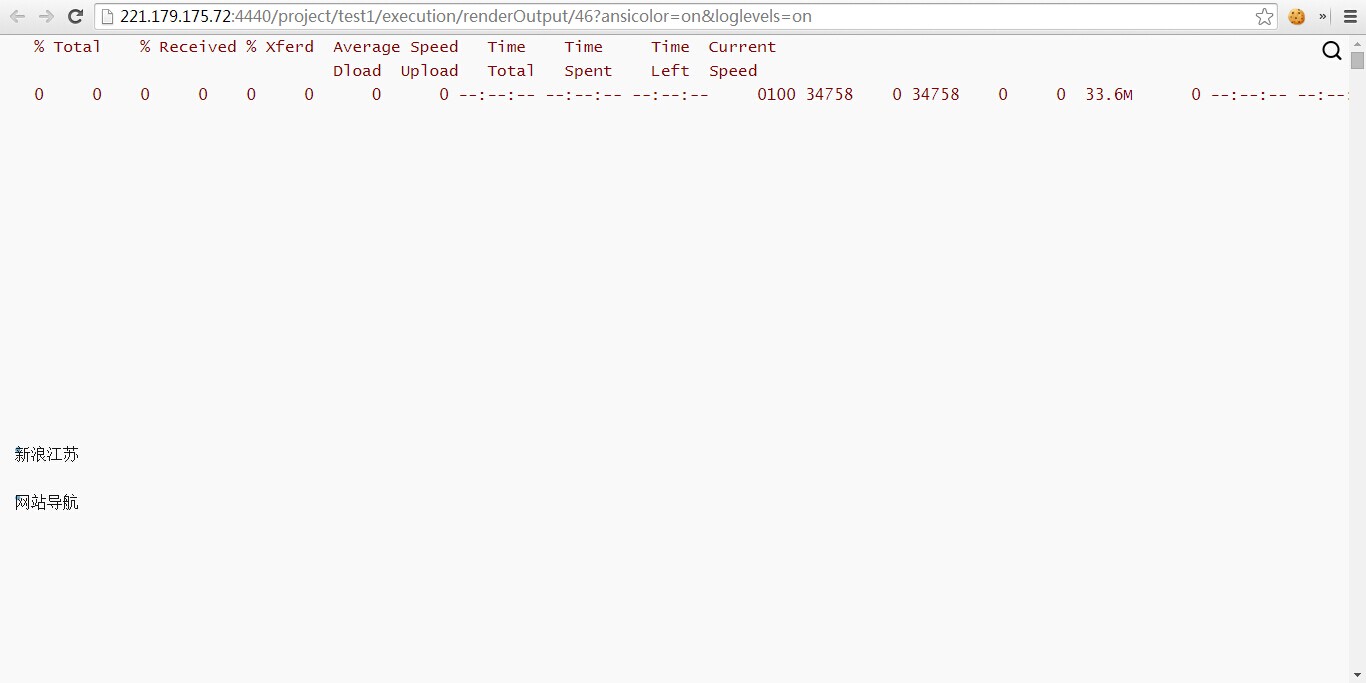

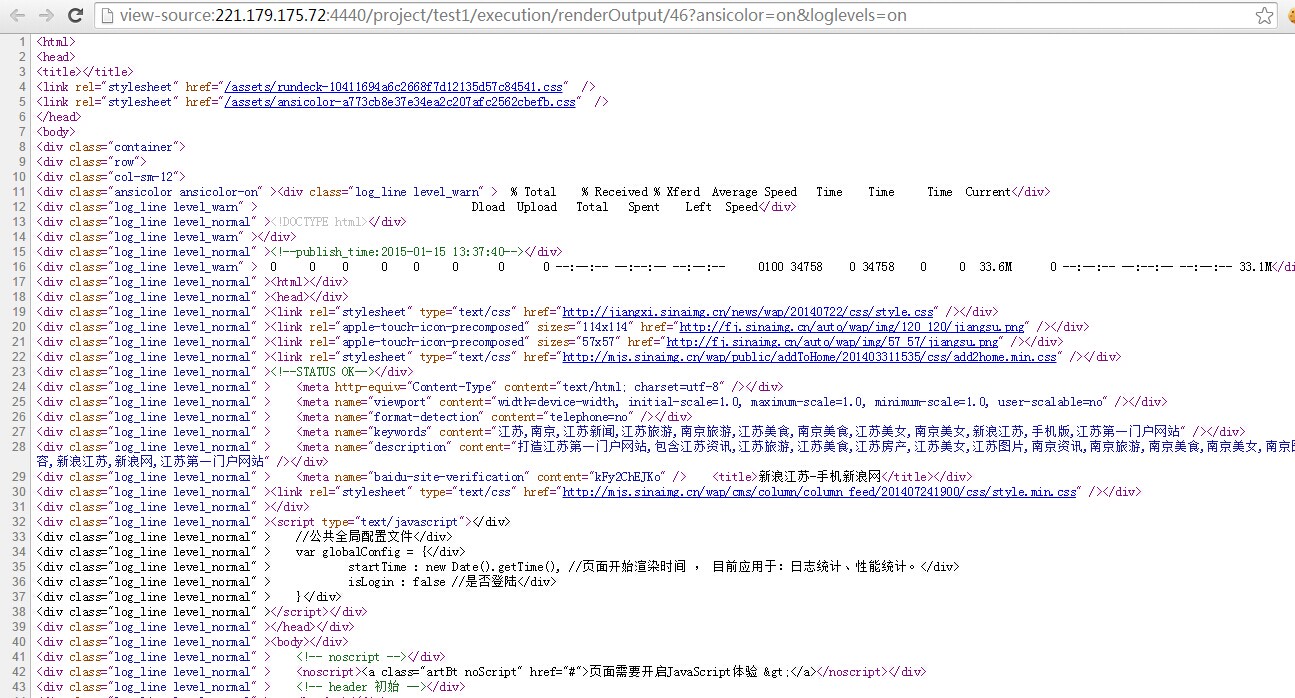

发现该机器还开放了80端口,curl可以看到是江苏新浪新闻页面,目测是新浪新闻的后端机器吧

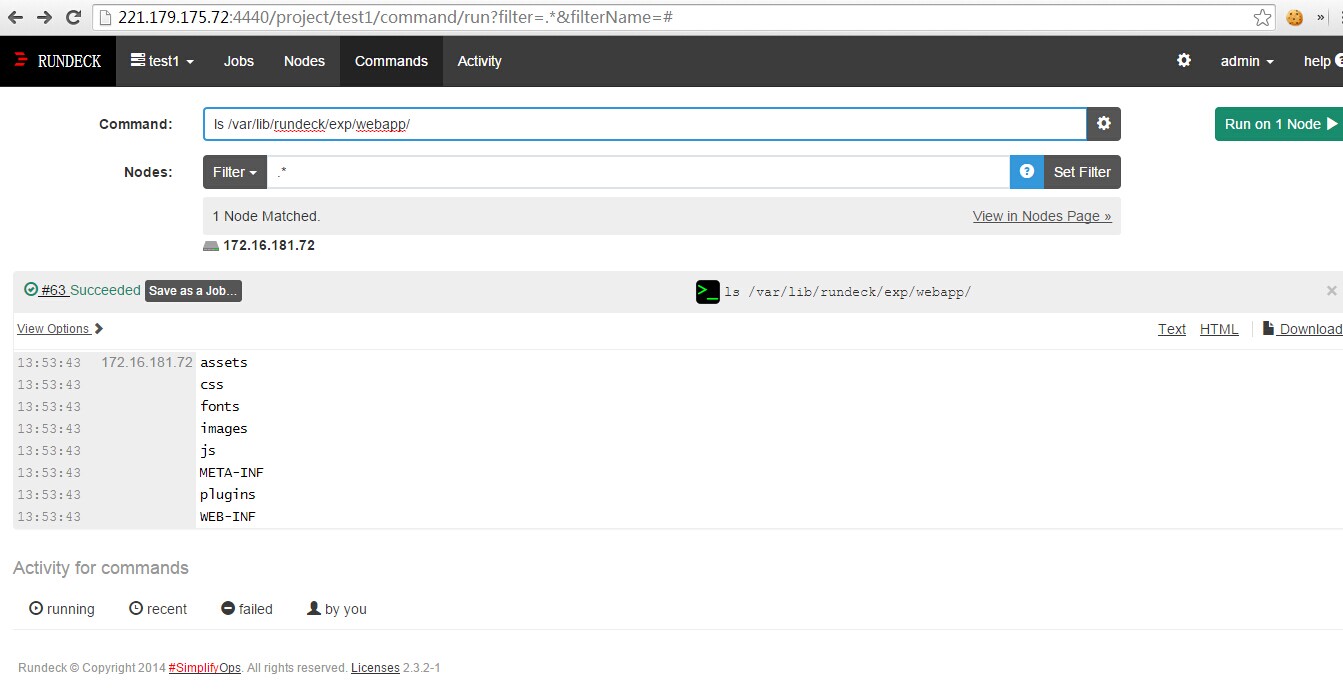

web目录为/var/lib/rundeck/exp/webapp/ 可以直接getshell,但是有rundeck也不用getshell了

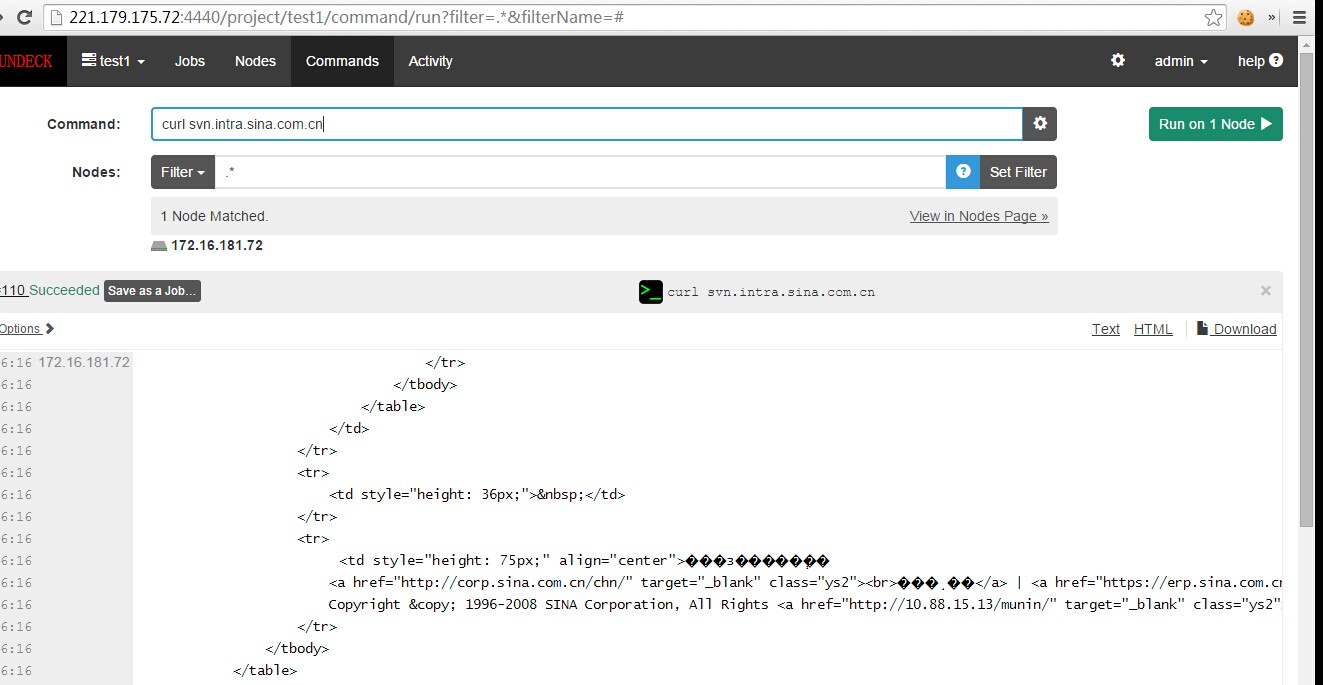

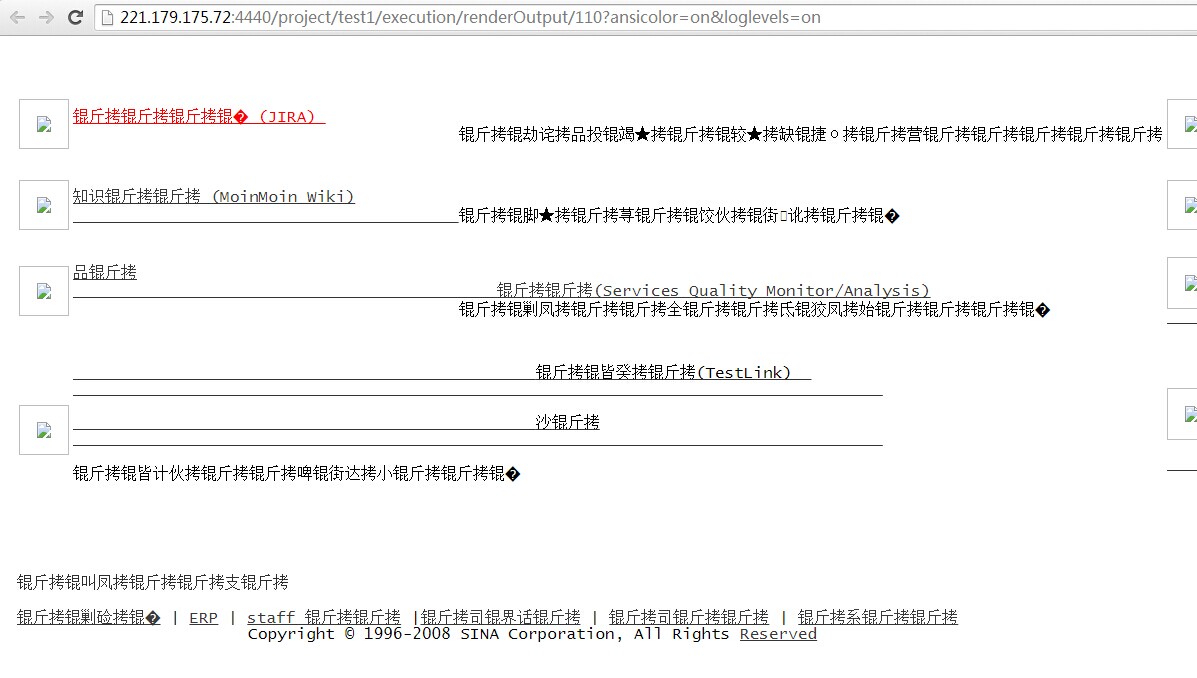

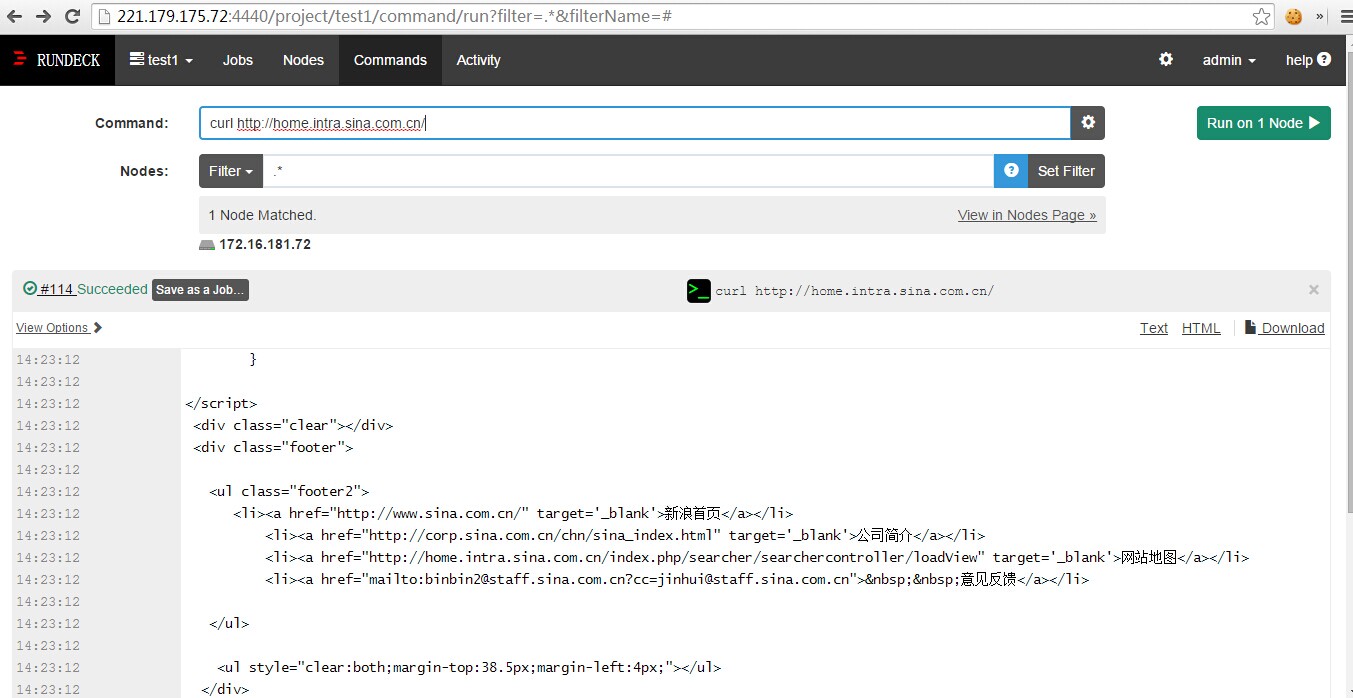

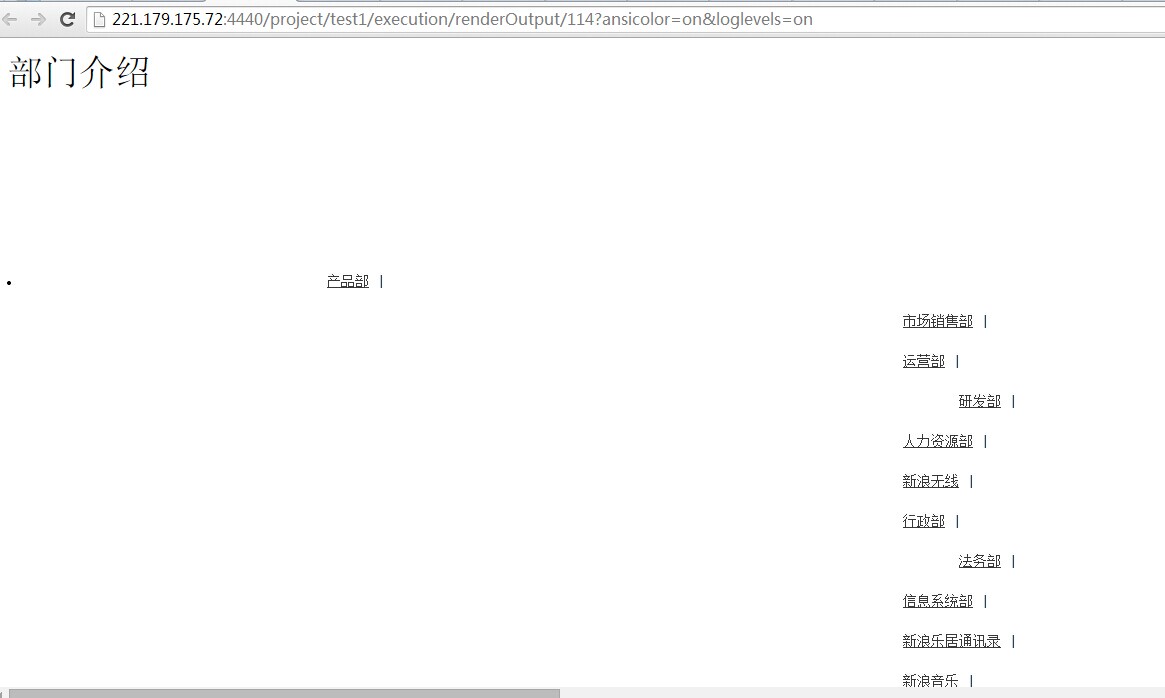

rundeck可以选择把命令返回内容以html方式呈现,可以不挂代理直接漫游内部其他系统

erp

svn

svn gbk编码问题,抓取回来显示的乱码=.=

新浪内网首页

通过内网首页能找到更多内部系统的地址

然后就没有继续深入了

漏洞证明:

。

修复方案:

下线RunDeck服务的外网权限 =.=

版权声明:转载请注明来源 jerryl3e@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-01-15 15:40

厂商回复:

感谢关注新浪安全,漏洞修复中。

最新状态:

暂无