漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091522

漏洞标题:卧龙阁移动端app(ios)渗透测试-信息泄露

相关厂商:卧龙阁

漏洞作者: 大懒

提交时间:2015-01-14 16:51

修复时间:2015-02-28 16:52

公开时间:2015-02-28 16:52

漏洞类型:敏感信息泄露

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

机缘巧合下,使用了卧龙阁---下班啦这个款app,既然上手了那么肯定要看看有没有漏洞了。

目前app测试一般测试4个方向,通信,存储,日志,代码。

首先由于代码这一块,ios的代码由于封闭性,语法恶心等原因,比较难反编译,于是技术达不到那种层面的一般从通信、存储、日志来测试。

详细说明:

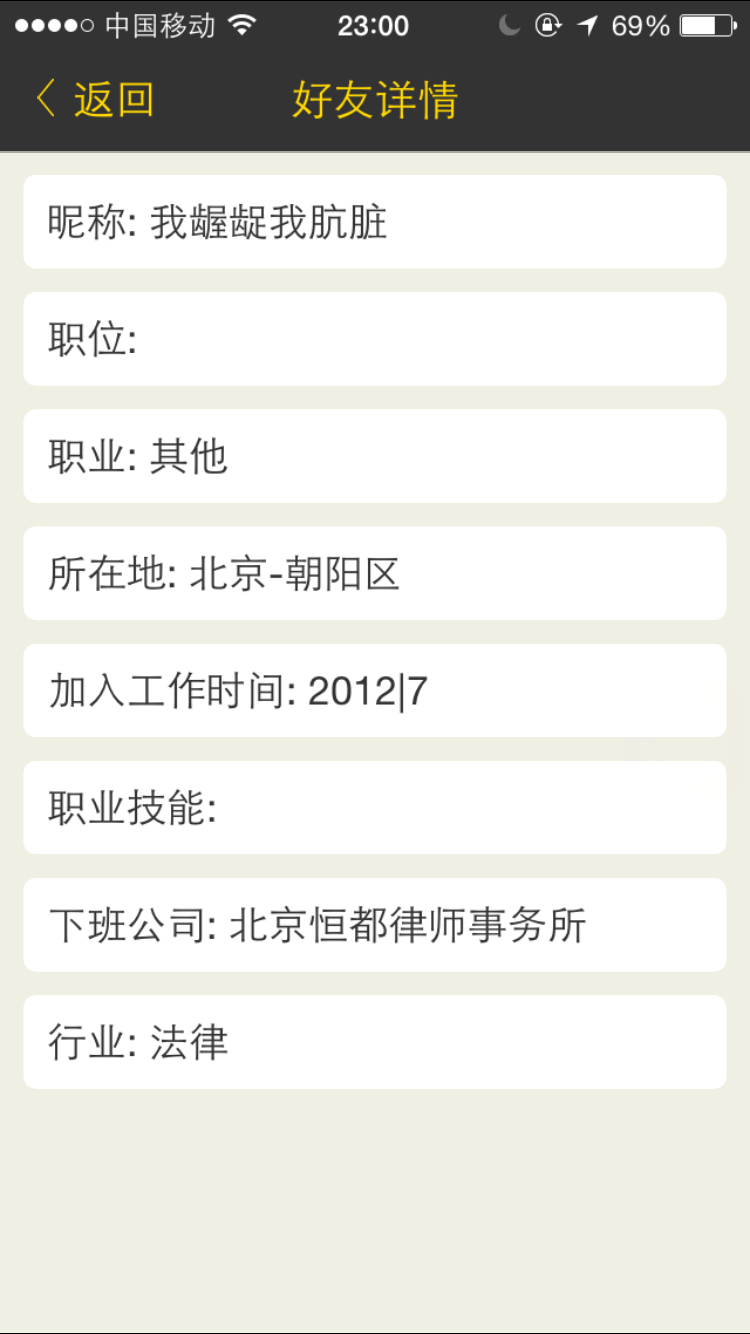

这里在手机上发现了一个查看其他人信息的页面,

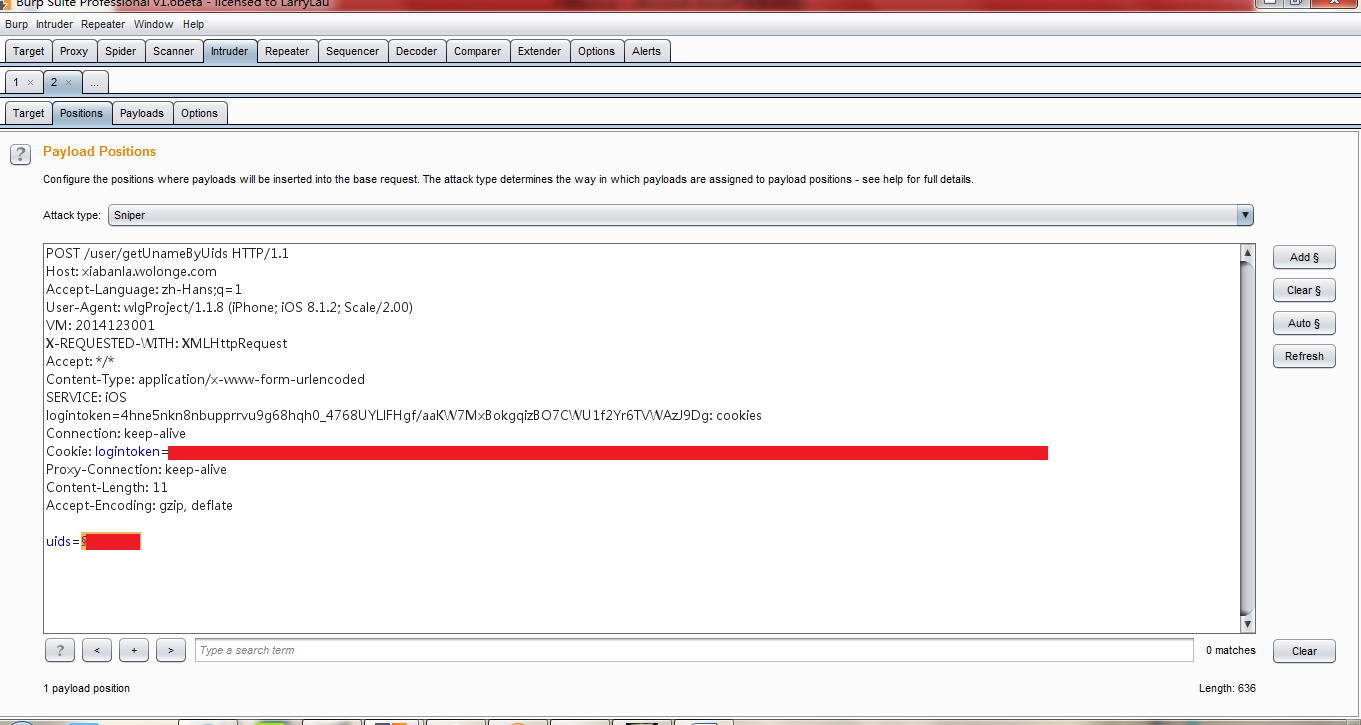

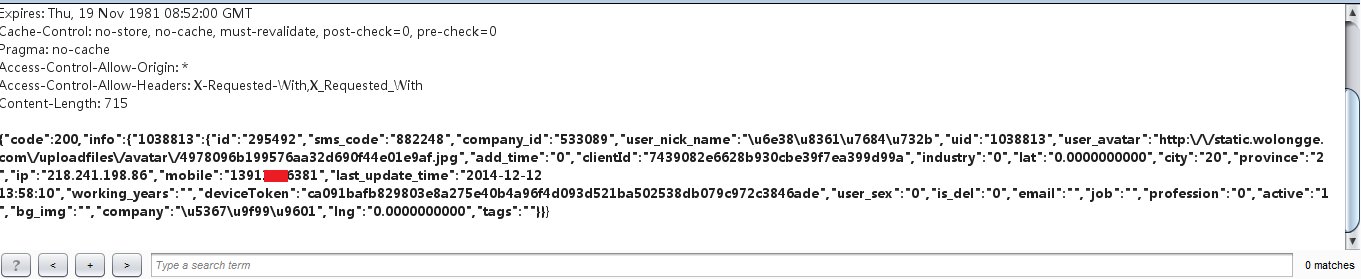

于是抓包,观察,如下图

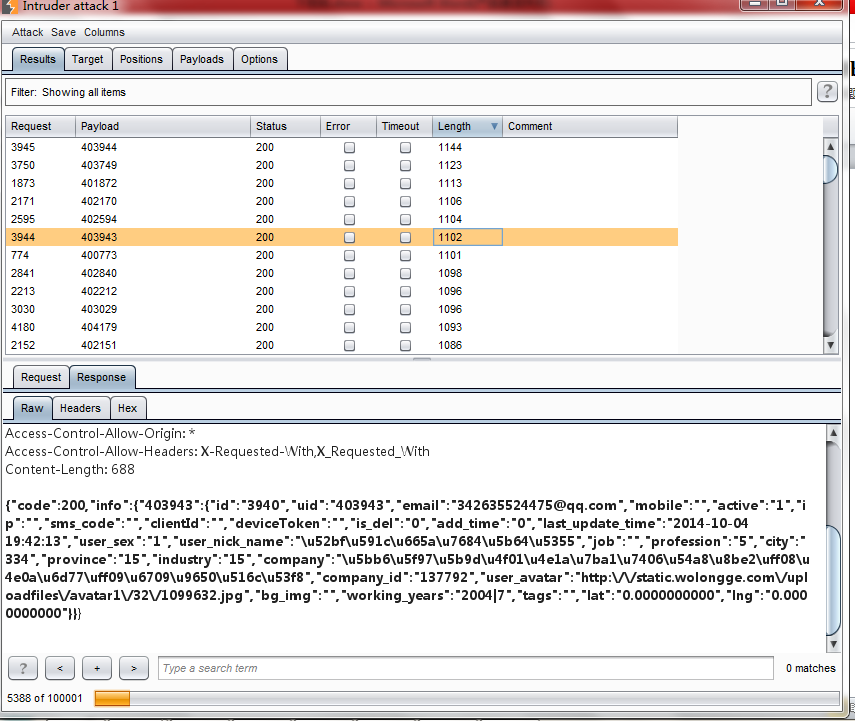

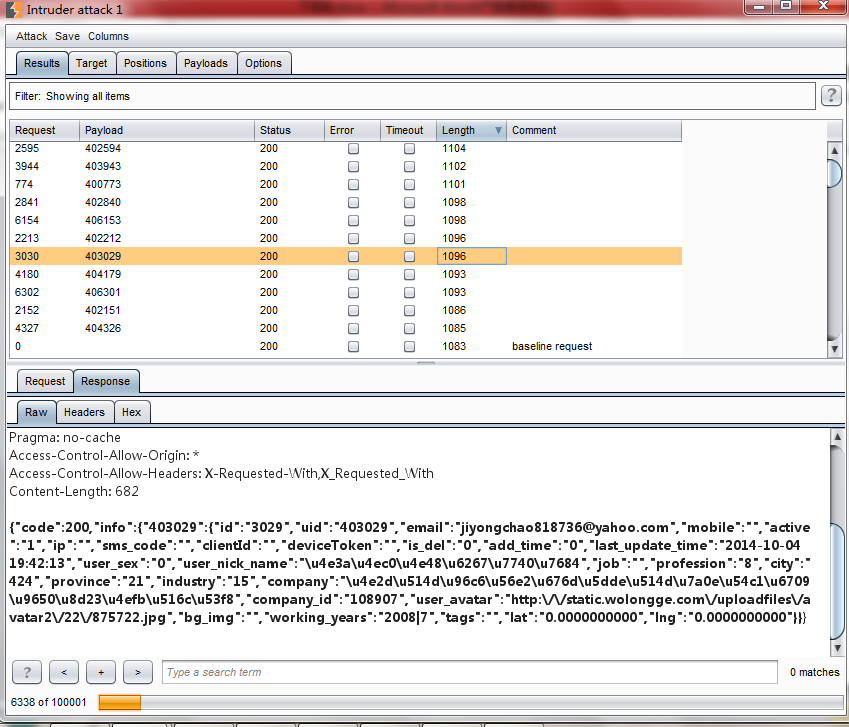

发现了参数uids,大家应该能很快反应过来测试是否根据uids这个参数值来取数据的,事实证明果真如此

可以大量爆破出用户的电话号码及邮箱。

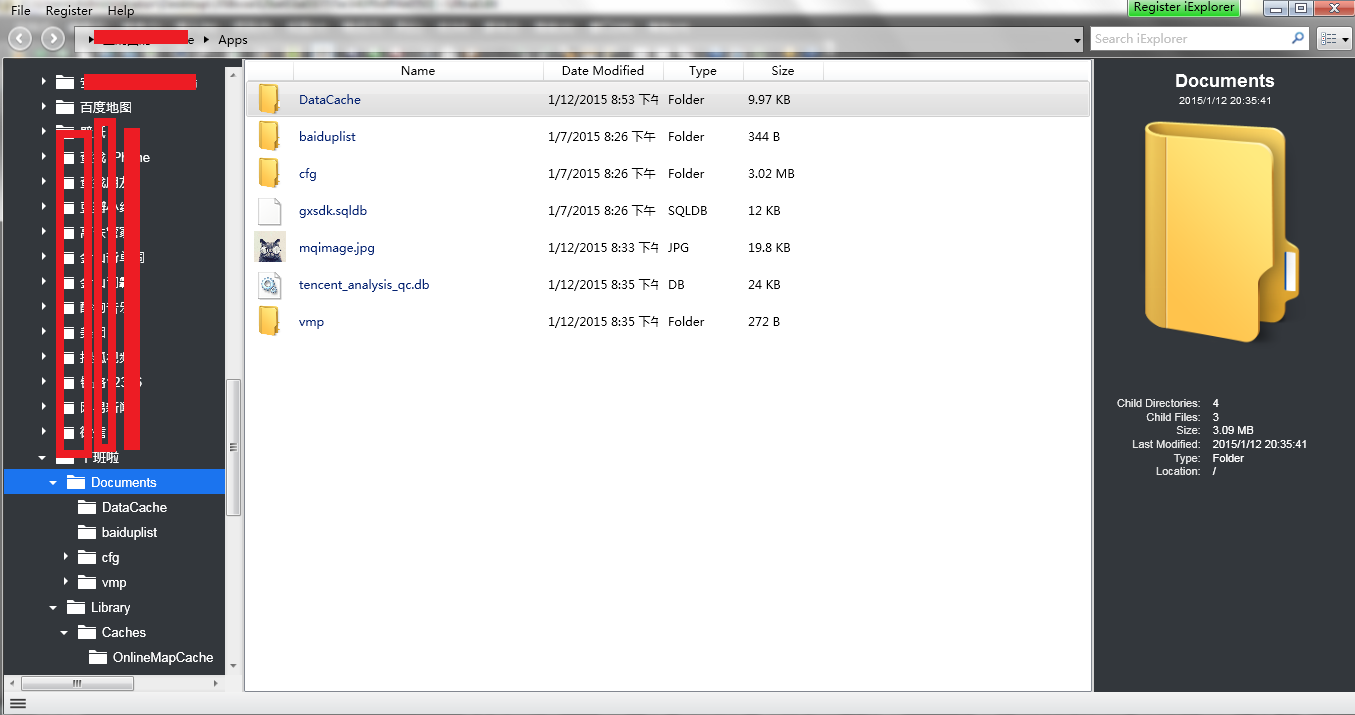

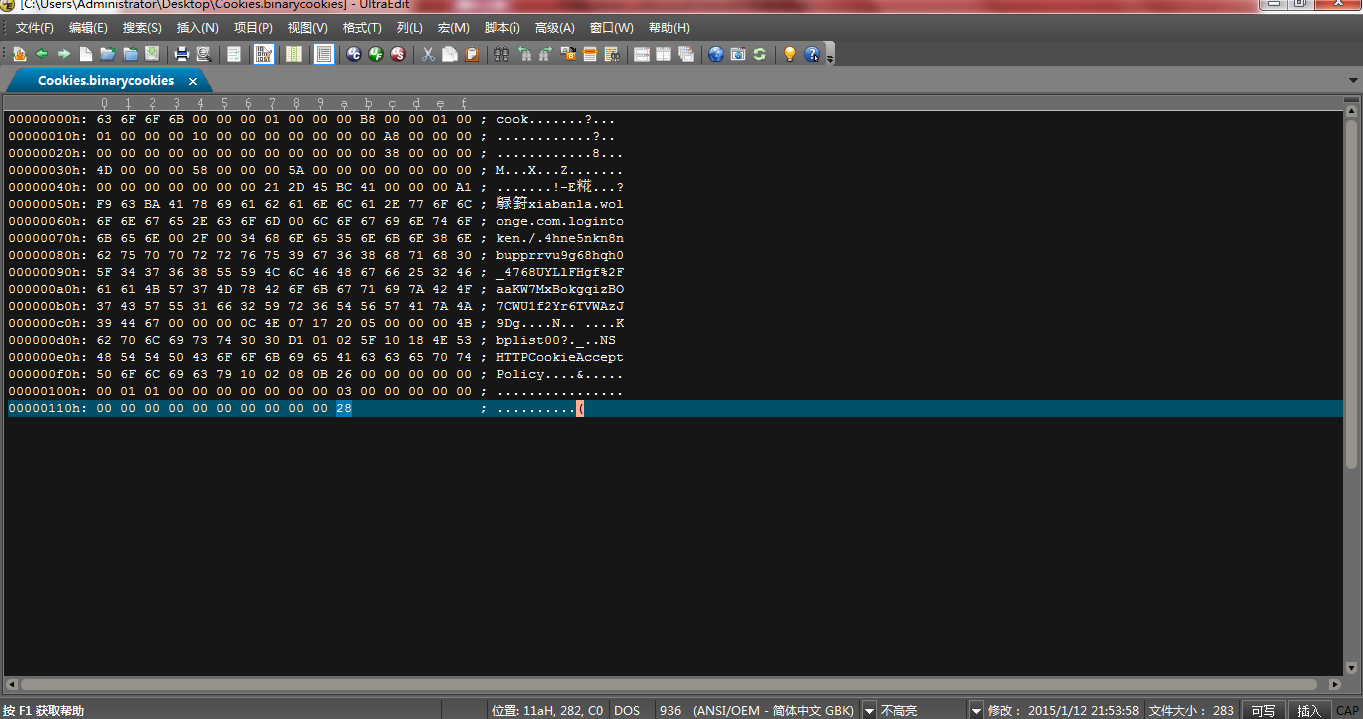

后来测试手机本地存储,发现了同样发现邮箱、电话明文、登录cookies明文存储

如果大量爆破的话可以收集到一定数量的用户信息。

漏洞证明:

同上

修复方案:

1.对返回信息做好权限控制。

2.敏感信息加密存储

版权声明:转载请注明来源 大懒@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝