漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091184

漏洞标题:1元云购测试网站设计缺陷导致邮箱/短信接口/支付接口/全站用户密码泄漏

相关厂商:1元拍购

漏洞作者: 浅蓝

提交时间:2015-01-13 15:01

修复时间:2015-02-27 15:02

公开时间:2015-02-27 15:02

漏洞类型:网络敏感信息泄漏

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

1元云购的客服 我呵呵了,真有意思。 我很鄙视你们

详细说明:

http://www.51openos.com/

有演示网站

1元云购最新升级版:http://www.1ypg.com/

后台登陆演示:http://www.1ypg.com/admin_back/admin.html

后台账号:test 密码:test 如需超级管理员测试帐号请与在线客服联系

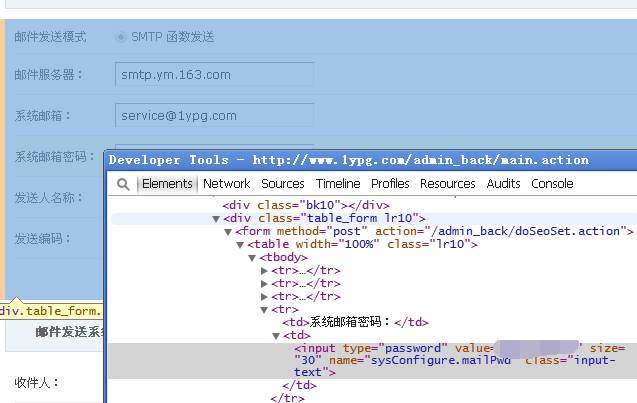

http://www.1ypg.com/admin_back/toMailSet.action

这个表单 直接把密码输出了 看下源码 就能找到密码

拿到登录帐号和密码 直接去ym.163.com 登录

可以看到大量用户注册邮件和重置密码邮件

http://www.1ypg.com/admin_back/toUpdateUser.action?id=1001641331&backUrl=http://www.1ypg.com/admin_back/userListAll.action

这个也同样输出了用户密码

从第一个帐号到最后一个帐号 一个一个取密码=。= 相当于脱裤

http://www.1ypg.com/admin_back/payInfo.action?id=alipay

支付宝财付通等接口商户密匙

http://www.1ypg.com/admin_back/toMessageSet.action

短信接口与密匙

PS: 厂商 我很鄙视你,一点都不尊重别人的劳动成果。 呵呵!!

漏洞证明:

http://www.51openos.com/

有演示网站

1元云购最新升级版:http://www.1ypg.com/

后台登陆演示:http://www.1ypg.com/admin_back/admin.html

后台账号:test 密码:test 如需超级管理员测试帐号请与在线客服联系

http://www.1ypg.com/admin_back/toMailSet.action

这个表单 直接把密码输出了 看下源码 就能找到密码

拿到登录帐号和密码 直接去ym.163.com 登录

可以看到大量用户注册邮件和重置密码邮件

http://www.1ypg.com/admin_back/toUpdateUser.action?id=1001641331&backUrl=http://www.1ypg.com/admin_back/userListAll.action

这个也同样输出了用户密码

从第一个帐号到最后一个帐号 一个一个取密码=。= 相当于脱裤

http://www.1ypg.com/admin_back/payInfo.action?id=alipay

支付宝财付通等接口商户密匙

http://www.1ypg.com/admin_back/toMessageSet.action

短信接口与密匙

PS: 厂商 我很鄙视你,一点都不尊重别人的劳动成果。 呵呵!!

修复方案:

呵呵

版权声明:转载请注明来源 浅蓝@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

![2_PFVUOOZU]V6N`K0)E~FWQ.png](http://wimg.zone.ci/upload/201501/1112505919faa2767900d4ad2e5c2c5210827194.png)