漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091139

漏洞标题:中国联通某省培训网站多处注入+目录遍历+内部资料泄漏

相关厂商:中国联通

漏洞作者: #6c6c6c

提交时间:2015-01-11 12:20

修复时间:2015-02-25 12:22

公开时间:2015-02-25 12:22

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-11: 细节已通知厂商并且等待厂商处理中

2015-01-16: 厂商已经确认,细节仅向厂商公开

2015-01-26: 细节向核心白帽子及相关领域专家公开

2015-02-05: 细节向普通白帽子公开

2015-02-15: 细节向实习白帽子公开

2015-02-25: 细节向公众公开

简要描述:

中国联通某省培训网站多处注入+目录遍历+内部资料泄漏

详细说明:

http://www.itscholar.com/itsviewtopic.php?f=21&t=1774

http://www.itscholar.com/itsviewforum.php?f=21

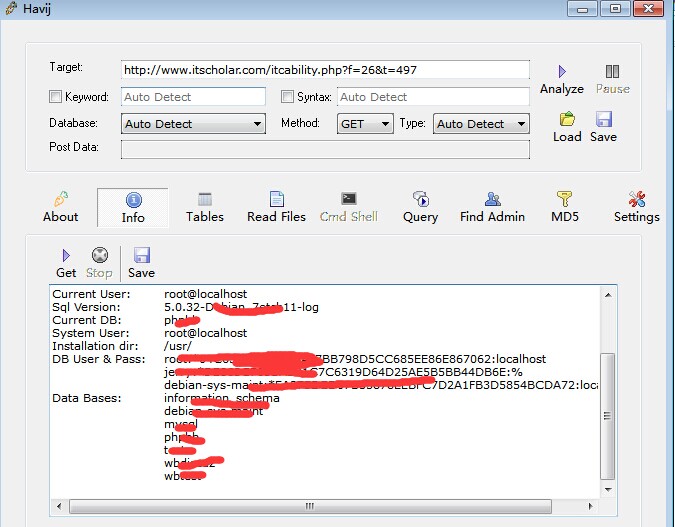

http://www.itscholar.com/itcability.php?f=26&t=497

http://www.itscholar.com/Lesson/lesson.php?f=23&t=273

四处注入

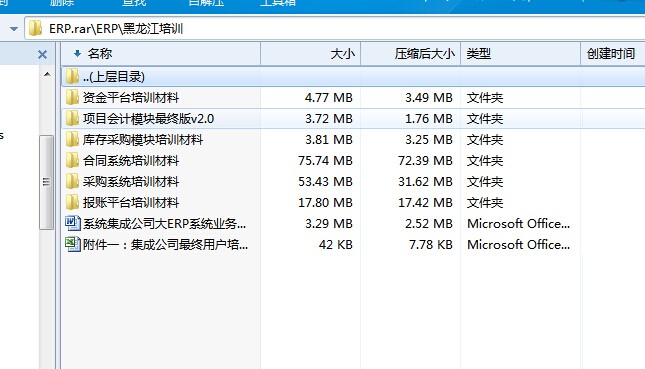

http://www.itscholar.com/css/

http://www.itscholar.com/tmp/ 目录遍历导致内部信息泄漏

http://www.itscholar.com/itcability.php?f=26&t=497 sql注入 root权限

http://www.itscholar.com/phpmyadmin/index.php root 密码:jerry66x

http://www.itscholar.com/test.php phpinfo

http://www.itscholar.com/phpbb/ 内部论坛 可查看数据库

http://www.itscholar.com/code.php 路径泄漏

ect/passwd

漏洞证明:

修复方案:

版权声明:转载请注明来源 #6c6c6c@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-01-16 10:11

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给黑龙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无