漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090522

漏洞标题:连环撞库可导致同程内网继续沦陷

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: if、so

提交时间:2015-01-07 17:46

修复时间:2015-01-31 16:01

公开时间:2015-01-31 16:01

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-07: 细节已通知厂商并且等待厂商处理中

2015-01-07: 厂商已经确认,细节仅向厂商公开

2015-01-17: 细节向核心白帽子及相关领域专家公开

2015-01-27: 细节向普通白帽子公开

2015-01-31: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

漫游同程一周年纪念日,再次检测下同程安全。鄙视有杀器的人民币玩家,撞库-脱裤-撞库是何等痛苦。

详细说明:

新年了,没事再看我以前提交的漏洞 WooYun: 利用某些漏洞可以重置同程网任意用户密码 ,看到了自己第一个闪电的漏洞厂商同程网,于是继续来检测下她的安全。

把外部网站大概看了一下,没有什么漏洞,咱是穷人,不像人民币玩家找洞那么轻松。搞了半天,没有头绪,忽然在我的QQ邮箱里面翻到了以前发给同程技术的一个数据库,这个库是他们内网的hr库。

有了这个库,脑洞大开,想到了一个思路:撞库-getshell or注入-继续撞库

来说明下:因为手上的老库都是内部信息,所以唯一能撞库的只有他们的内部论坛inbbs.17u.com

假如成功就可以尝试上次的方法getshell,如果不能getshell,尝试注入,因为dvbbs8.0 asp存在一个注入,2007年出的,回想当年,是asp的天下。如果能注入,继续撞库,看能否进入公司邮箱,进入邮箱也就代表了可以拨入vpn进入内网。

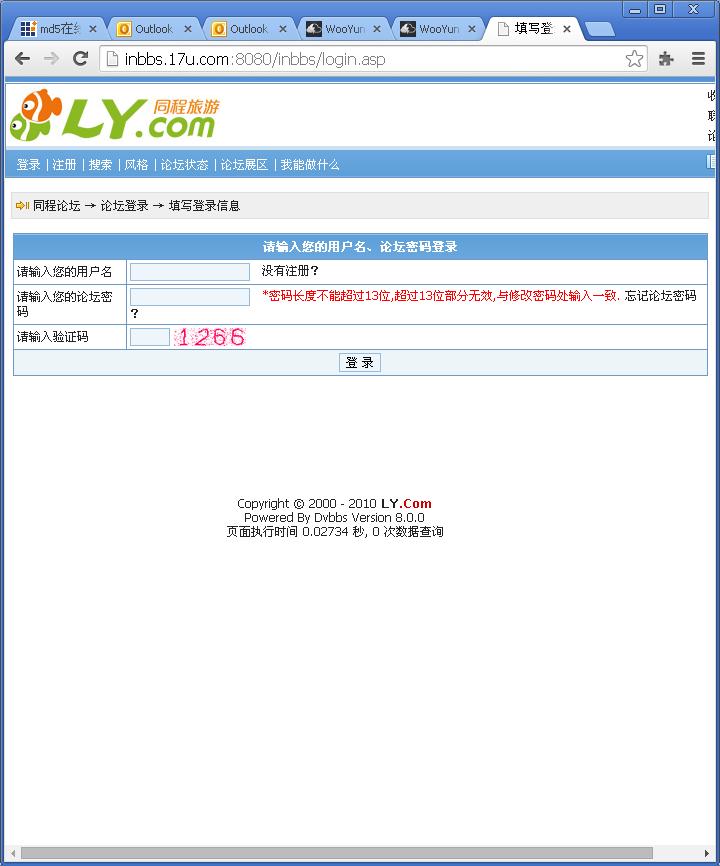

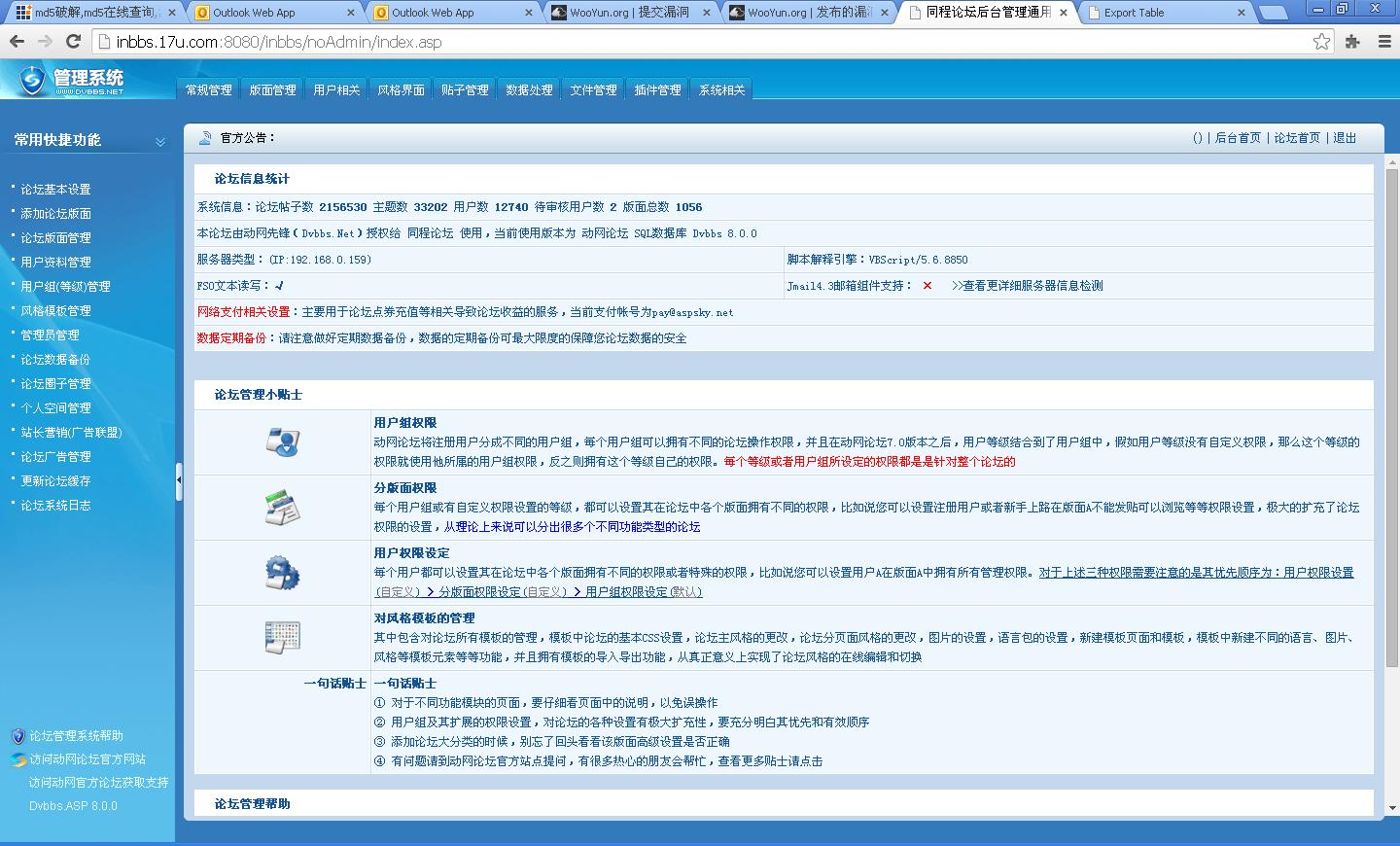

来到他们的内部论坛

先尝试正常注册,提示只有内网用户 才能注册

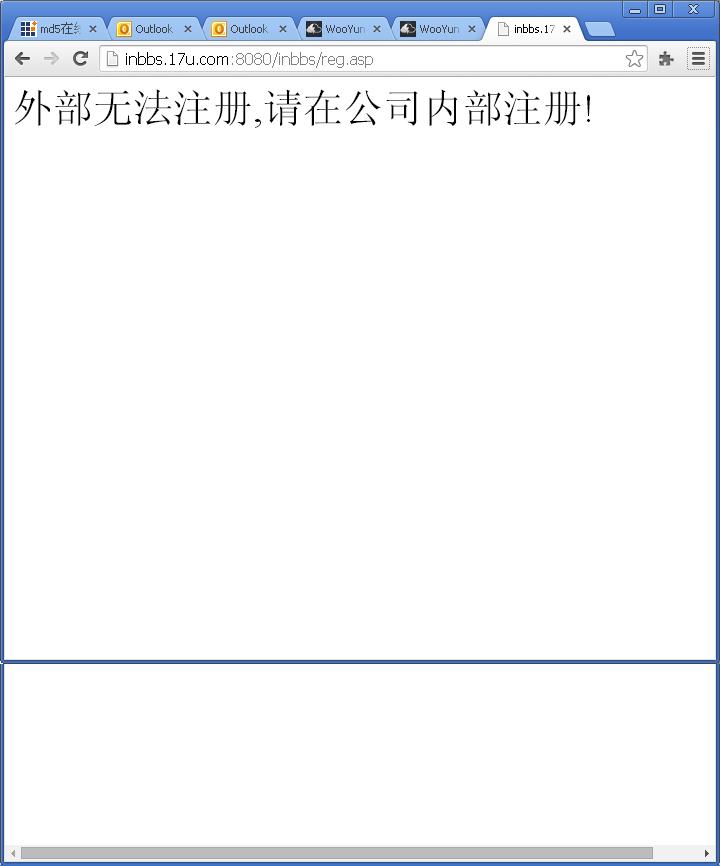

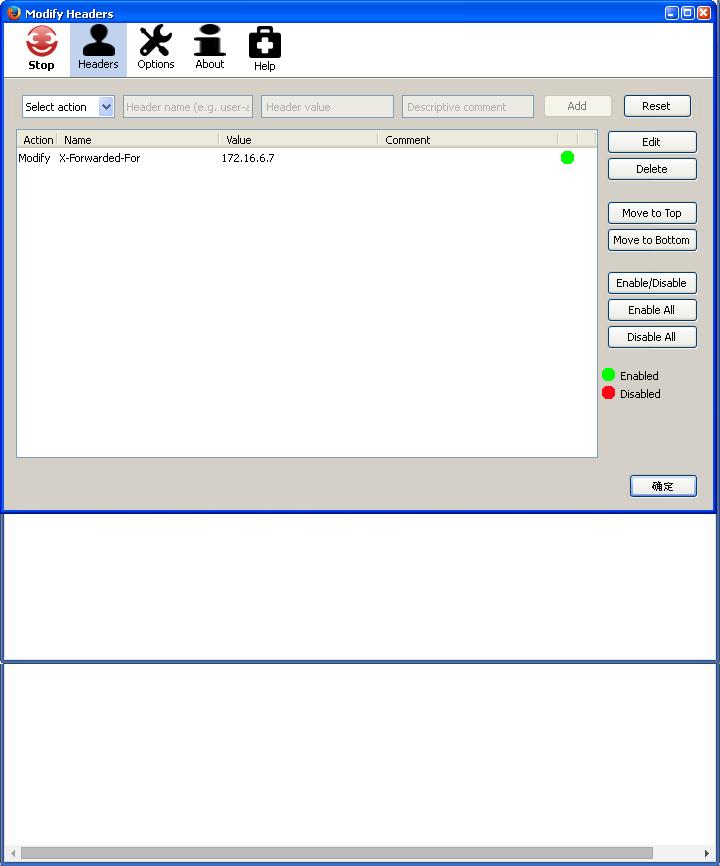

asp代码检测来源ip可以用伪造ip来bypass

如图,轻松bypass。可是他么的发现还要审核!!

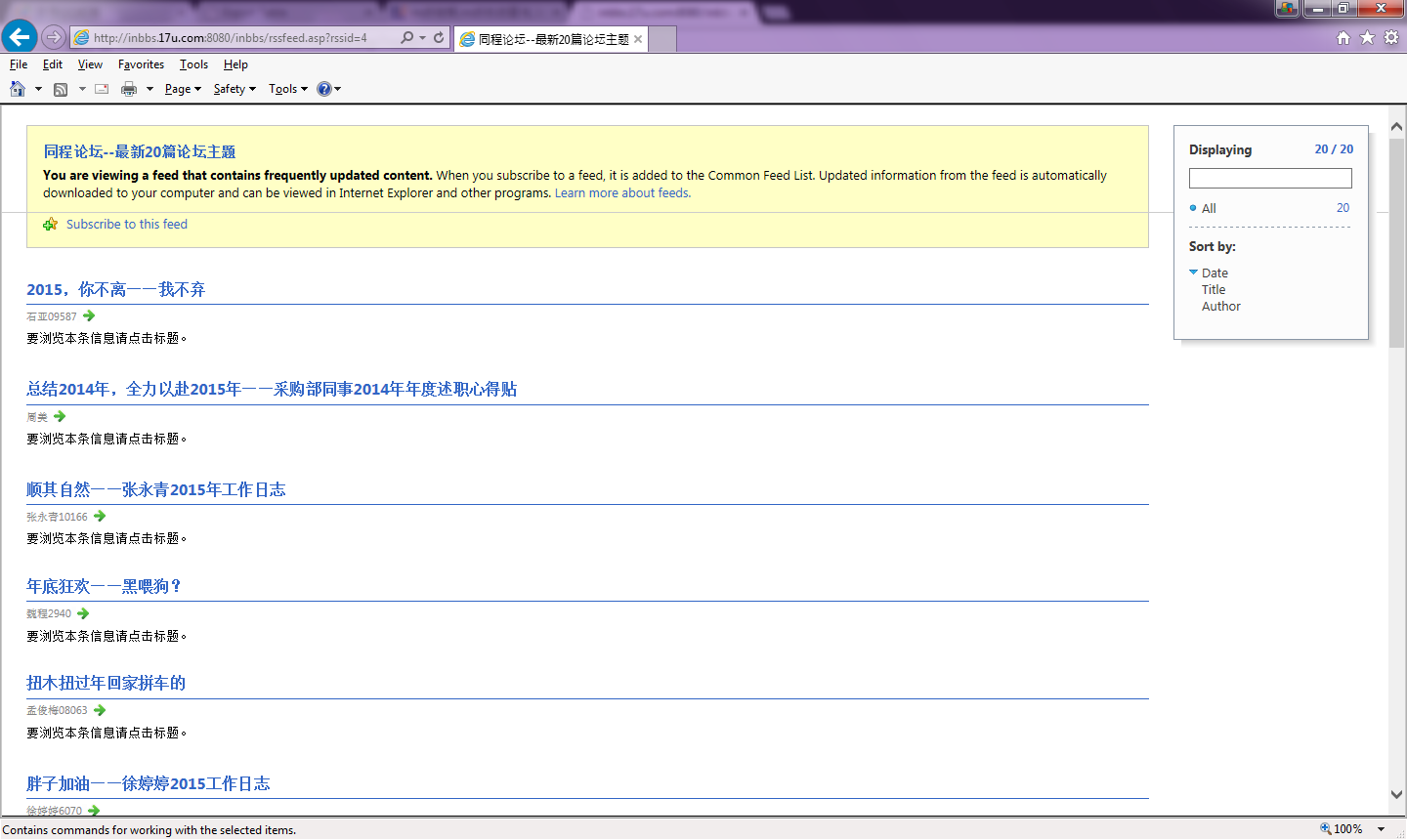

没办法,只能撞库了。由于时间好久,忘记了论坛用户名的规则,那怎么样才能知道用户名的规则了?这个时候只能靠rss这个神奇的东西了

发现用户名是姓名加工号,于是开始撞库,折腾了三小时搞出了一个账号

江伟伟0328 jww0924!@#

进入论坛发现以前getshell的漏洞已经被补了,只能靠注入了

dvbbs 8.0 注入 exp 参数topicid

成功注入后获取了管理员账号,进入后台

发现fso组件已经被kill了,无法shell,没办法,只能狠一点,把所有的用户账号拖了出来。

然后便开始数据整理,1800多条数据,要整理成固定格式,还要把cmd5批量破解出来的密码附加上,此处省略一万字。。。

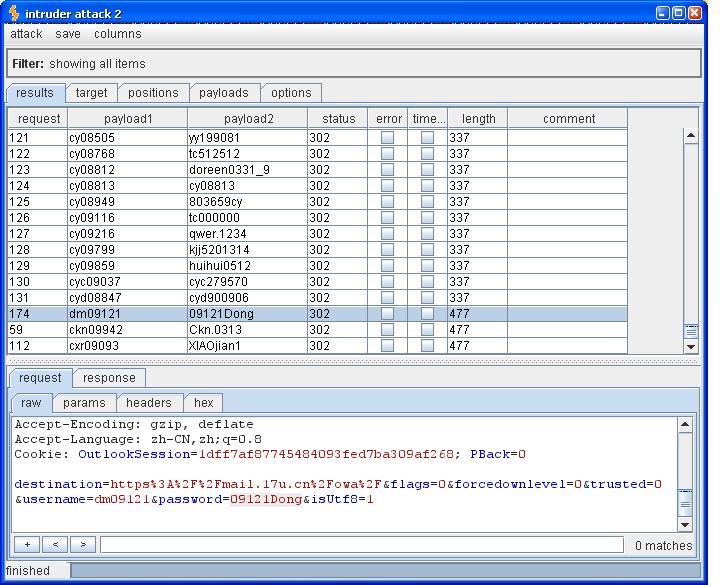

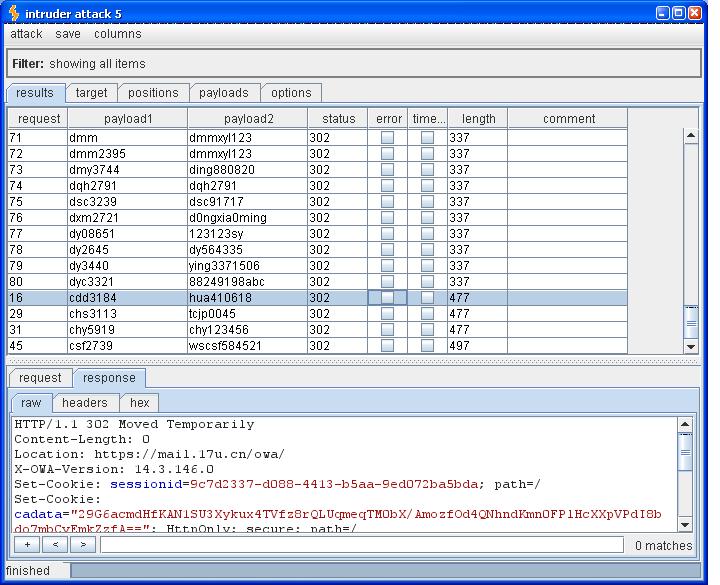

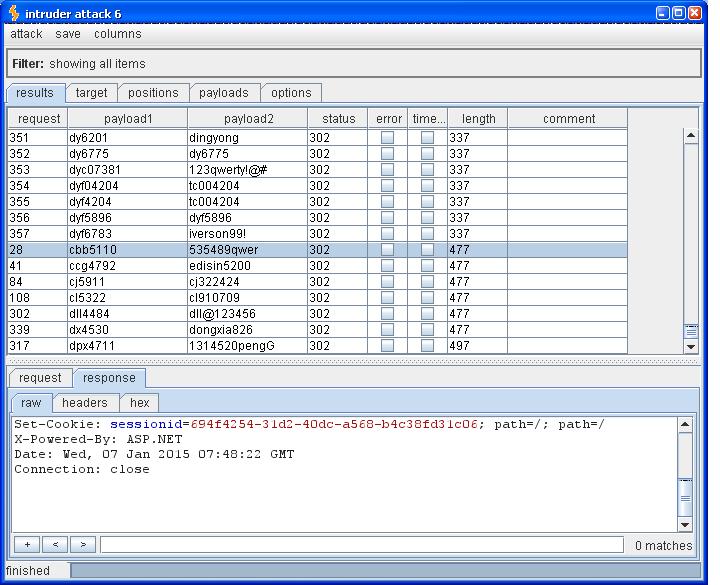

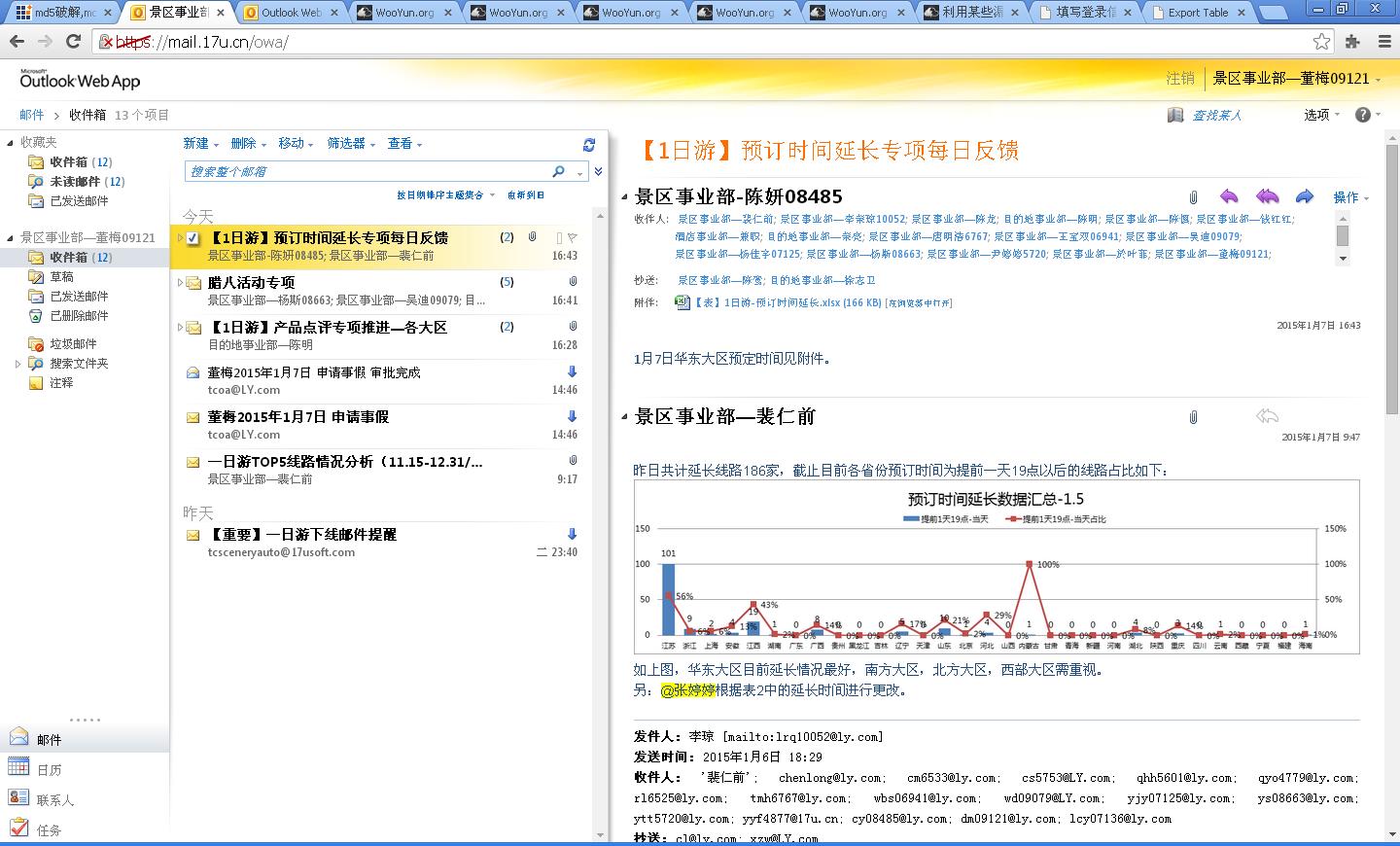

整完之后便开始对邮件系统mail.17u.com开始撞库

费了那么大力气,老天还是眷恋了我一把,长度为477的结果就是正确的账号密码

最后成功获取了十几个邮箱账号

随便登陆一个试试

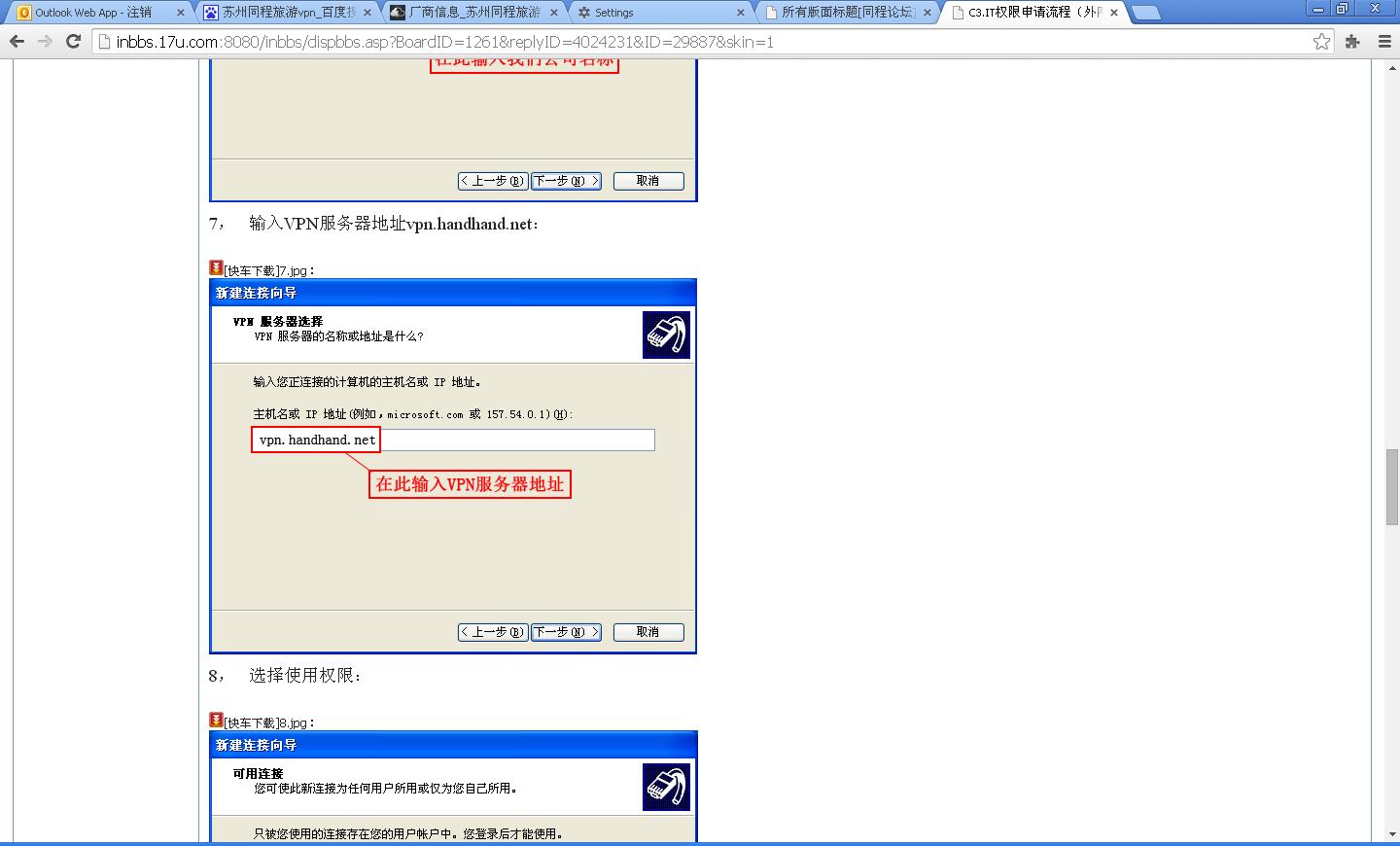

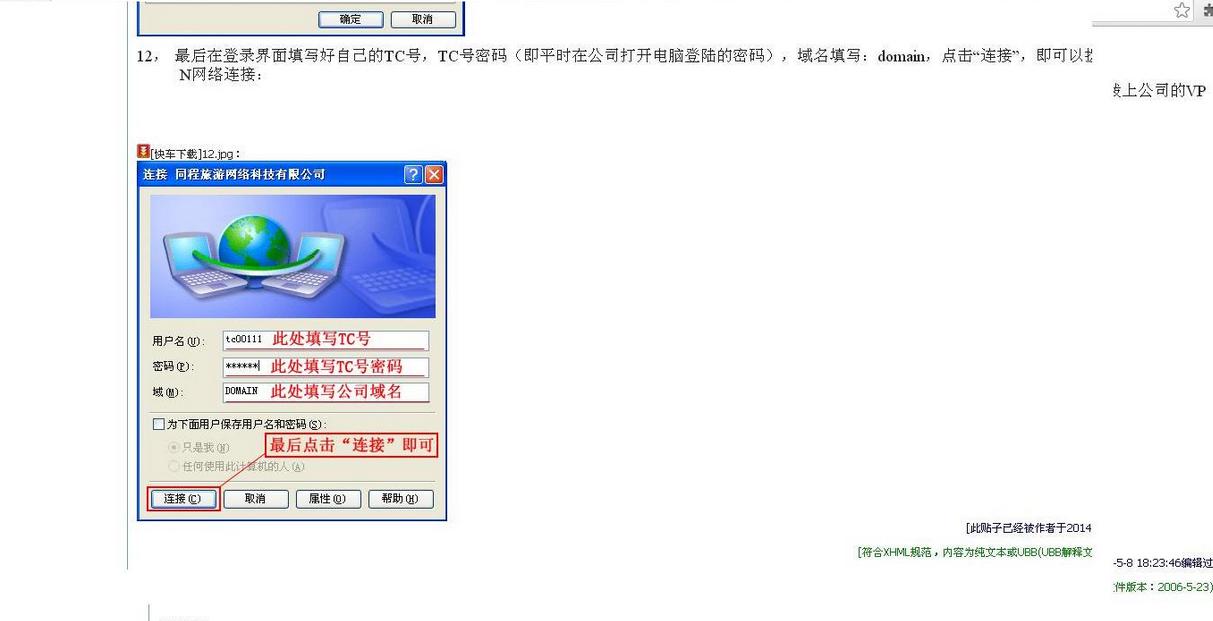

模糊的记得同程使用的是pptvpn 。可是ip地址忘了,怎么办?

找了半天没找到,后来发现不是有内部论坛嘛,去翻了一下,果然看到了

就不深入了,晚上整理数据搞了几小时,浑身冻僵,实在没力气了

漏洞证明:

修复方案:

。。

版权声明:转载请注明来源 if、so@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-01-07 18:58

厂商回复:

感谢关注同程旅游,下午去机房上设备,回来一看又出事了...

不过你拿到密码也进不了内网的,VPN是绑定硬件的,且只能绑定一次。

这个论坛跑了好久了,内部新开发的论坛还没上线,先临时关闭外网访问吧。弱密码每天都有跑,好吧,又要加字典了。OWA因为没有验证码,这个问题也提过,在阿里云上反代试了一下但是没用,唉,不多说了...

最新状态:

2015-01-31:公开下