漏洞概要

关注数(24)

关注此漏洞

漏洞标题:APP终结者14#万达集团APP云端主站getshell影响官网及内网

提交时间:2015-01-01 21:26

修复时间:2015-02-15 21:28

公开时间:2015-02-15 21:28

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-01-01: 细节已通知厂商并且等待厂商处理中

2015-01-02: 厂商已经确认,细节仅向厂商公开

2015-01-12: 细节向核心白帽子及相关领域专家公开

2015-01-22: 细节向普通白帽子公开

2015-02-01: 细节向实习白帽子公开

2015-02-15: 细节向公众公开

简要描述:

主站getshell影响官网网站,可替换万达官方app甚至内网漫游!

详细说明:

IOSapp 万达集团 版本V2.2

云端网址:app.wanda.cn

官网主站目录newpaper 目录

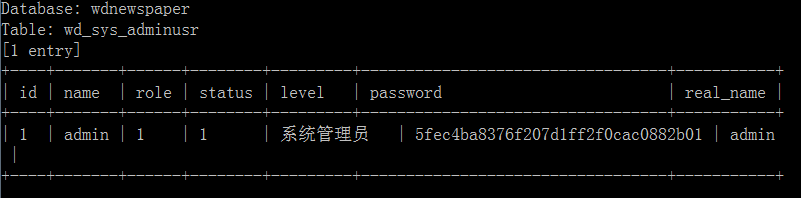

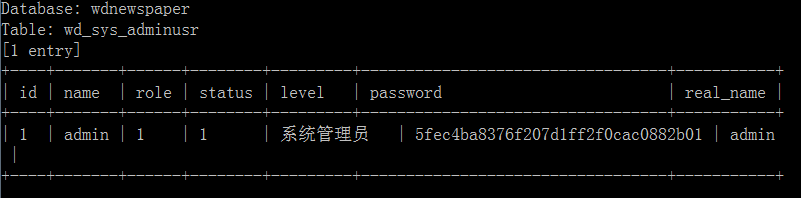

根据之前的sql注入,得到了管理员账户的用户名密码

破解了admin 就登陆吧

发现确实是官网 以及官方app里面内容更新后台

官网:

app

漏洞证明:

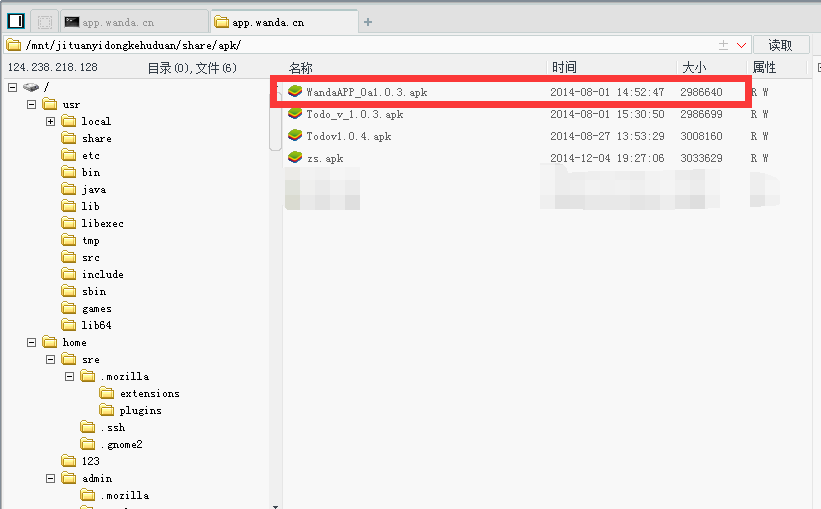

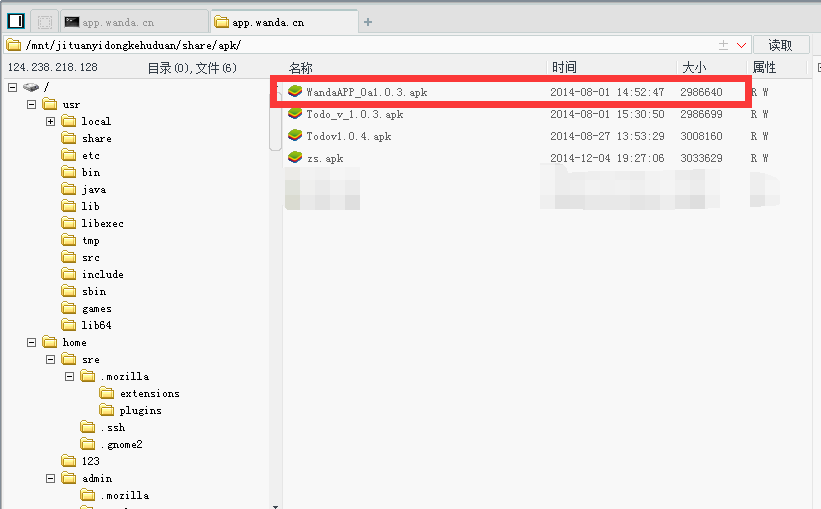

后台支持更新手机报

存在任意文件上传 getshell

可以更换 万达集团官方app

root!内网ip!可继续内网渗透!

对我来说,打卡即可

修复方案:

版权声明:转载请注明来源 zzR@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-01-02 08:35

厂商回复:

感谢zzR同学的关注与贡献!此漏洞目测存在,马上整改!

最新状态:

暂无