漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0165894

漏洞标题:北京儿童医院集团有限公司某系统存在设计逻辑缺陷

相关厂商:北京儿童医院集团有限公司

漏洞作者: 断弦

提交时间:2015-12-31 02:24

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-31: 细节已通知厂商并且等待厂商处理中

2015-12-31: 厂商已经确认,细节仅向厂商公开

2016-01-10: 细节向核心白帽子及相关领域专家公开

2016-01-20: 细节向普通白帽子公开

2016-01-30: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

北京儿童医院集团是由北京儿童医院发起,经主管部门批准成立的医疗管理集团。该集团以北京儿童医院为核心,与全国多家医院合作,打造兼具儿科临床医疗服务、儿科医学、护理教学、儿科临床研究和基础研究、儿童保健等多种功能的儿科医疗航空母舰。集团将向国家儿童医学中心、国际化儿科医院方向发展,借鉴国外儿童医院的先进管理模式,提供高端的儿童医疗和保健服务。

北京儿童医院集团将利用现有医疗资源,落实分级医疗和双向转诊,集中优势资源发展特色专科。同时加强科研项目的合作,促进科研技术人员的流动。集团成员医院之间将实现四个共享:专家共享、临床共享、科研共享和教学共享。一方面,满足各地疑难病患儿的诊治需求;另一方面,将优质医疗服务资源沉下去,把人才培养带上来,探索建立“患者不动、医生移动”医疗服务体制新模式,推动“看病难”问题的解决,最终使患者受益。

目前北京儿童医院集团由十七家儿童医院共同组成,分别是北京儿童医院、安徽省儿童医院、河北省儿童医院、南京市儿童医院、青海省妇女儿童医院、聊城市儿童医院、武汉市妇女儿童医疗保健中心、西安市儿童医院、郑州市儿童医院、山西省儿童医院、贵阳市儿童医院、大连市儿童医院、湖南省儿童医院、江西省儿童医院、杭州市儿童医院、柳州市妇幼保健院、深圳市儿童医院。

详细说明:

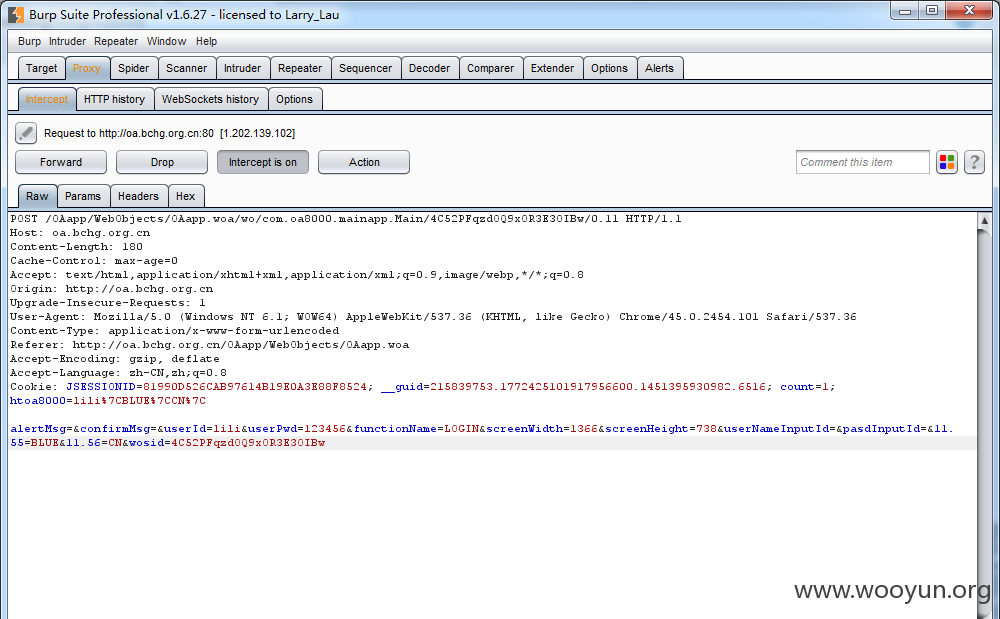

burpsuite爆破来一发

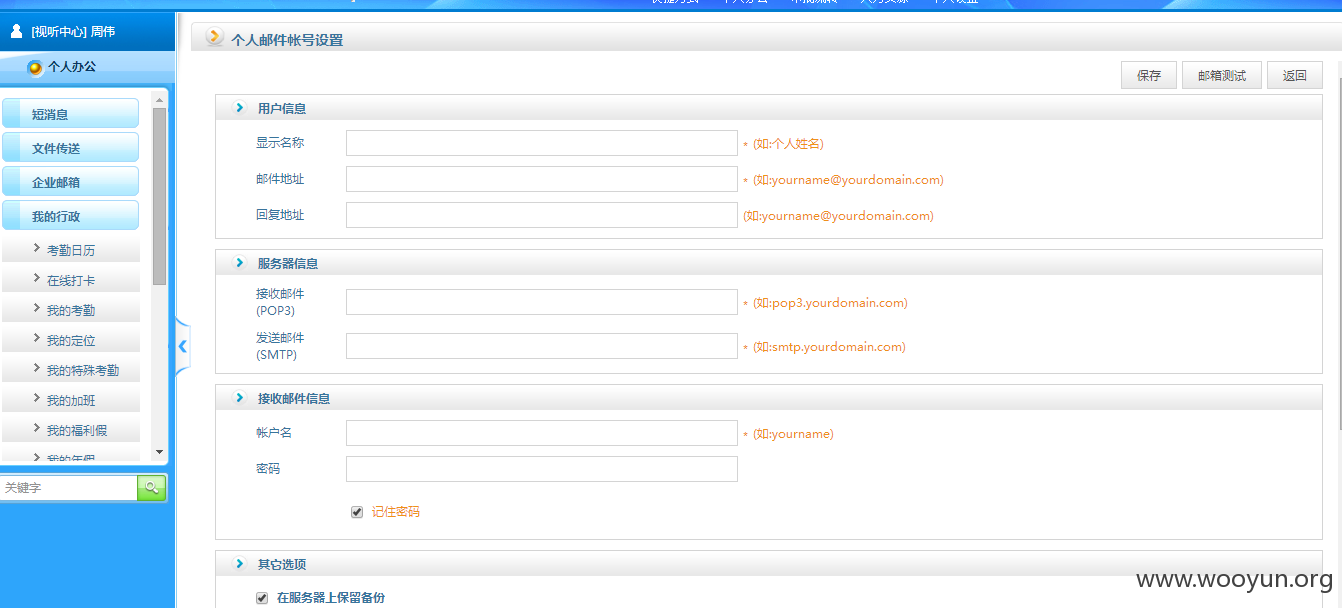

海博投资协同办公系统:

漏洞证明:

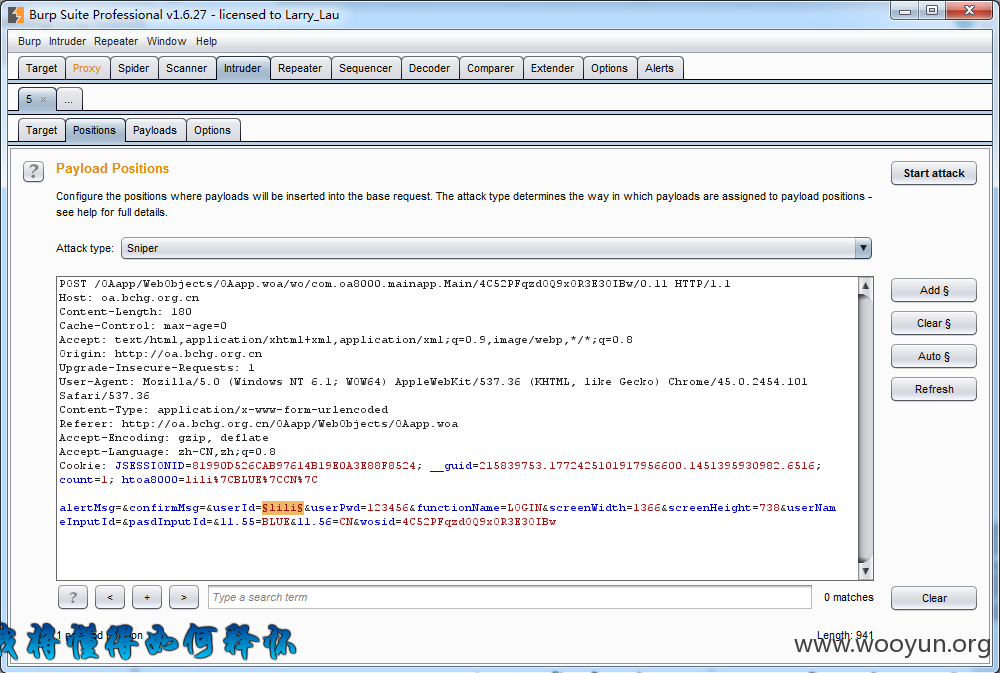

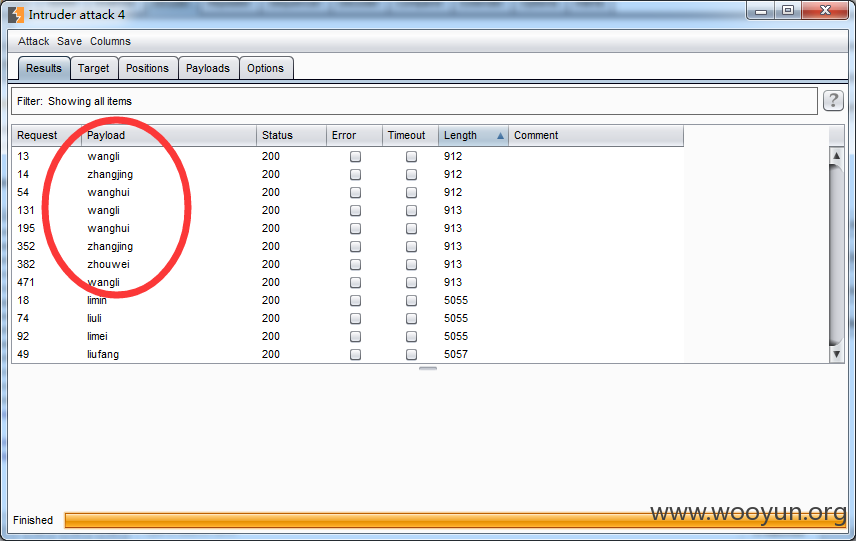

burpsuite 爆破开始

抓包:

开始爆破:

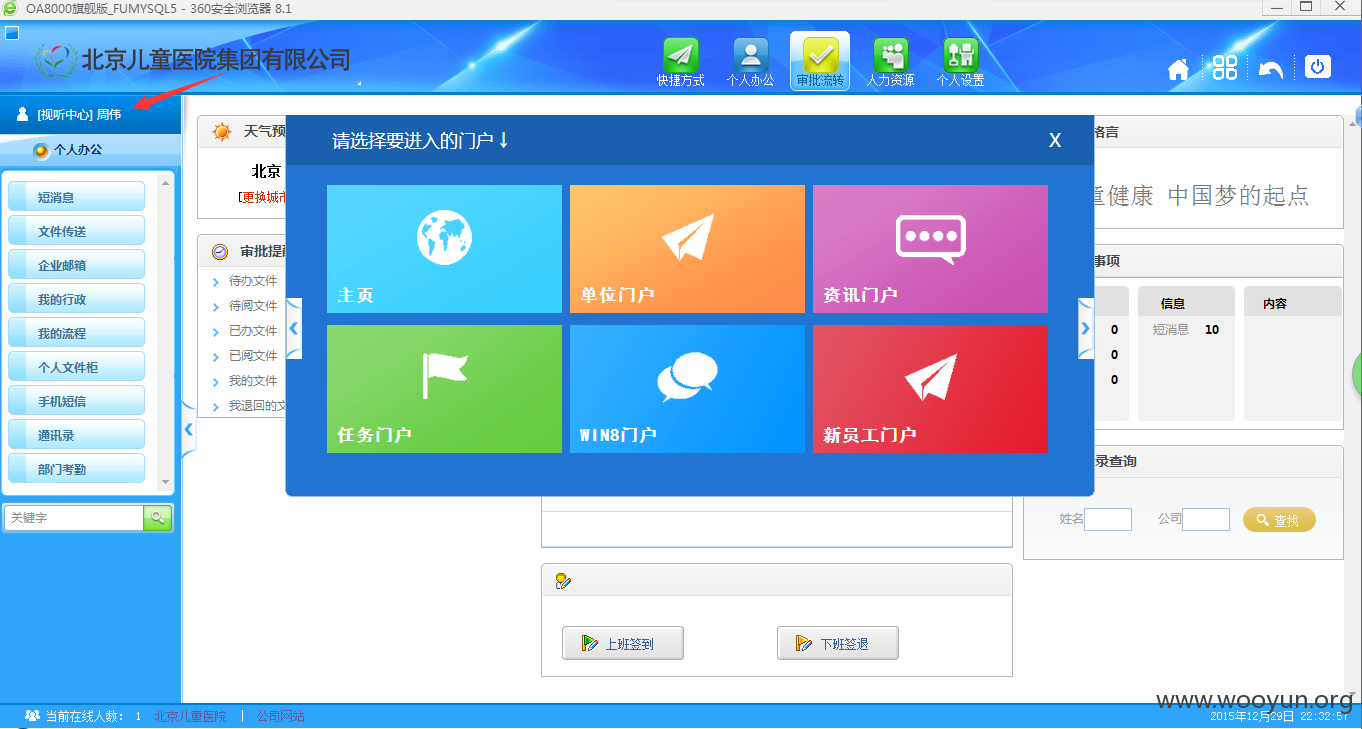

由于此oa系统是华天动力开发的 于是测试了下systemadmin账户 没想到的是 systemadmin账户也存在弱口令

其他的就不一一列举了,安全意识不足,赶紧修复漏洞吧。

修复方案:

改密码

版权声明:转载请注明来源 断弦@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-12-31 17:53

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给北京分中心,由北京分中心后续协调网站管理单位处置。

最新状态:

暂无