漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0164573

漏洞标题:光环新网Juniper后门漏洞#可进内网

相关厂商:北京光环新网科技股份有限公司

漏洞作者: 路人甲

提交时间:2015-12-27 18:25

修复时间:2016-01-06 03:26

公开时间:2016-01-06 03:26

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-27: 细节已通知厂商并且等待厂商处理中

2016-01-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

Juniper

详细说明:

0x01 漏洞描述

0x02 漏洞地址

0x03 漏洞利用详细

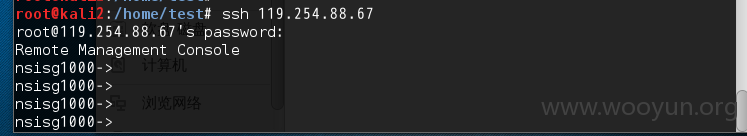

经过检测,发现存在Juniper后门漏洞,然后采用后门密码登录试一下,成功登录,如下图

get-config一下,寻找web登录用户名面膜

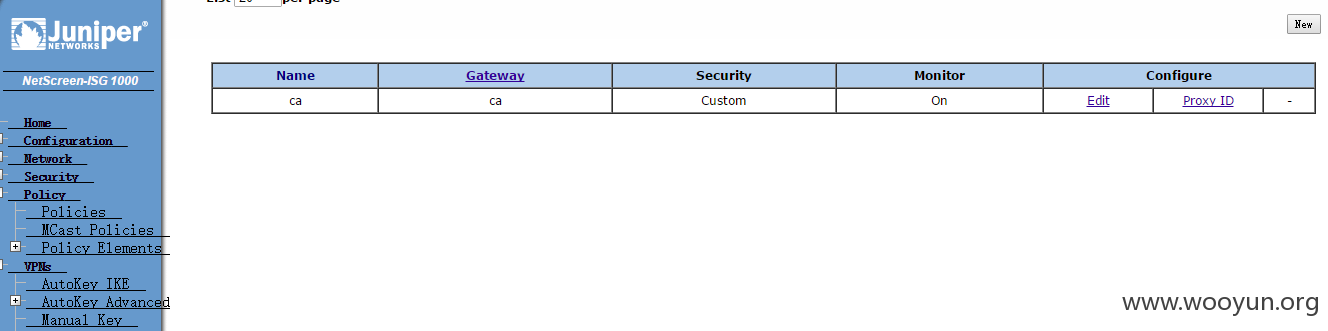

试了一下web控制台弱口令,发现不是,但是有了ssh连接窗口,进行密码修改

注意,修改为

成功登录

漏洞证明:

修复方案:

升级

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-06 03:26

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无

![T8Y[7WP_1P)ZCE]788E{XLA.png](http://wimg.zone.ci/upload/201512/251146513684848f5d48be4137239633afe5e97f.png)

![1HYN0NIG`RCP][J2S`}SS%L.png](http://wimg.zone.ci/upload/201512/25114814cf1ec3384dcb922d12c017afcd050f29.png)

![5%NUZ0N6`]AG@QA(%]6TDCS.png](http://wimg.zone.ci/upload/201512/251150320f34a3cfcd9f1a77c419e79a6b936e26.png)