漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0161945

漏洞标题:中国现代教育网任意密码重置+存储XSS可获cookie

相关厂商:中国现代教育网

漏洞作者: inforsec

提交时间:2015-12-18 13:32

修复时间:2016-02-05 17:36

公开时间:2016-02-05 17:36

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-18: 细节已通知厂商并且等待厂商处理中

2015-12-22: 厂商已经确认,细节仅向厂商公开

2016-01-01: 细节向核心白帽子及相关领域专家公开

2016-01-11: 细节向普通白帽子公开

2016-01-21: 细节向实习白帽子公开

2016-02-05: 细节向公众公开

简要描述:

密码找回设计缺陷,可以任意修改。

某处存储XSS,可轻松获取用户cookie。

详细说明:

1、任意密码重置

首先用自己手机号码注册一个账号。这里可以遍历所有注册手机号码:

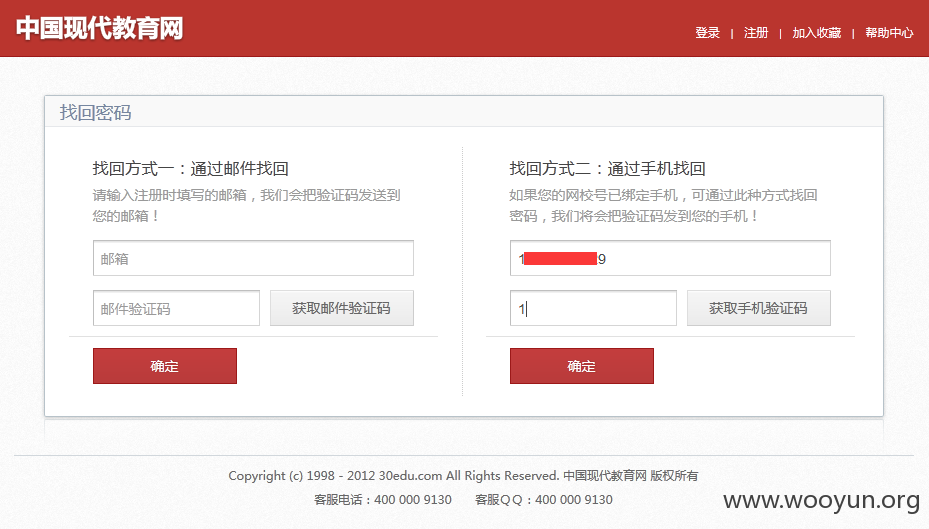

然后来到登陆页,选择手机重置密码:

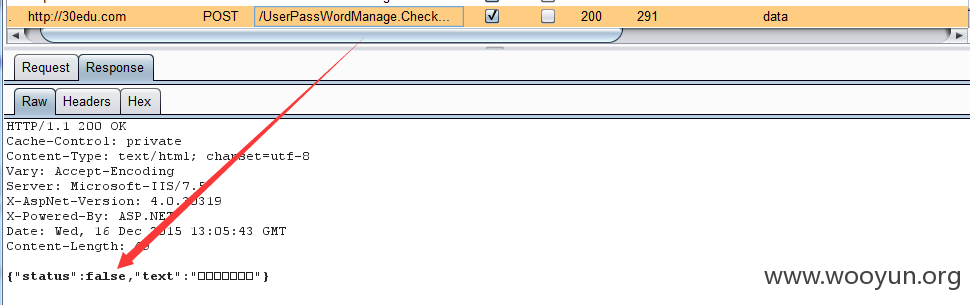

随便输入一串验证码,点击确定,抓包,这时返回头是这样的:

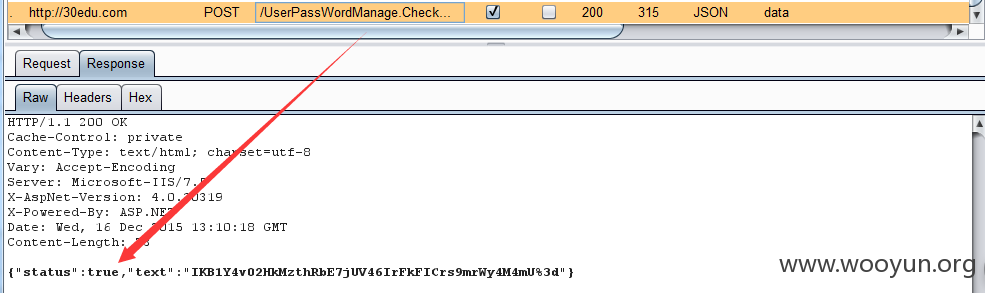

我们再输入一次正确的验证码,点击确定,抓包,这时返回头是这样的:

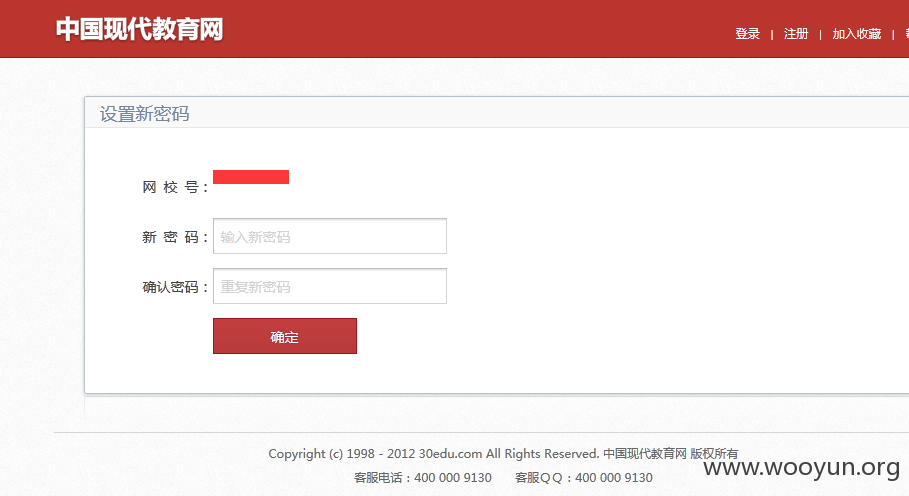

这时就可以直接进行新密码修改了:

那么剩下的问题就是如何绕过这个验证码,方法有两个:

1)暴力破解,正如各位看到的验证码长度4位,跑一下很快就出来。

2)修改返回值绕过。

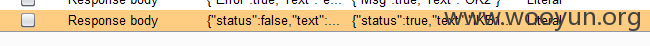

第一种我就不说了,我们说下第二种,在burp suite里增加一条规则,把刚才成功的相应头改写进去:

这是我们从头开始。点击通过手机找回密码,点击获取验证码,任意输入几位数字:

点击确定,就可以成功进入修改密码页。

2、存储XSS

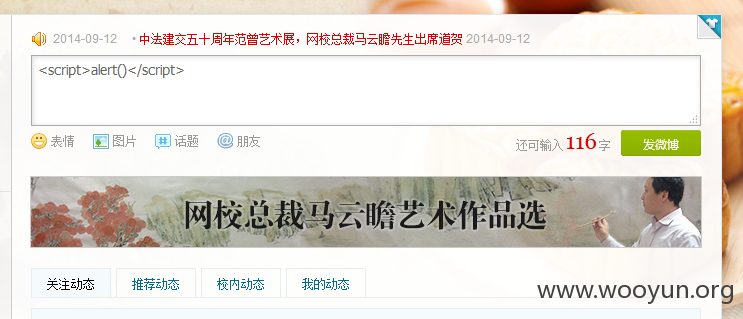

登陆自己的账号,首先试试发一个状态,看是否会弹窗。

发现没弹窗,我想就算了,直接提交上一个洞就行了。

几分钟后,正当我退出自己的账号,这时弹窗来了:

就是登陆的首页:http://**.**.**.**/Login.do?ReturnUrl=%2fDefault.do

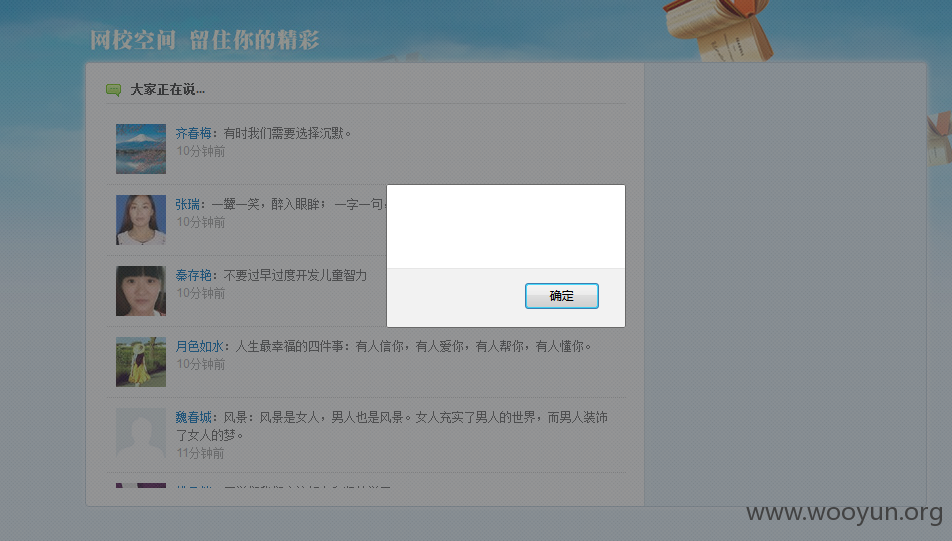

那么好了,我换一个获取cookie的是不是也会有,然后修改了下代码发了一个状态。

很快我的平台就刷刷满了……

漏洞证明:

1、任意密码重置

首先用自己手机号码注册一个账号。这里可以遍历所有注册手机号码:

然后来到登陆页,选择手机重置密码:

随便输入一串验证码,点击确定,抓包,这时返回头是这样的:

我们再输入一次正确的验证码,点击确定,抓包,这时返回头是这样的:

这时就可以直接进行新密码修改了:

那么剩下的问题就是如何绕过这个验证码,方法有两个:

1)暴力破解,正如各位看到的验证码长度4位,跑一下很快就出来。

2)修改返回值绕过。

第一种我就不说了,我们说下第二种,在burp suite里增加一条规则,把刚才成功的相应头改写进去:

这是我们从头开始。点击通过手机找回密码,点击获取验证码,任意输入几位数字:

点击确定,就可以成功进入修改密码页。

2、存储XSS

登陆自己的账号,首先试试发一个状态,看是否会弹窗。

发现没弹窗,我想就算了,直接提交上一个洞就行了。

几分钟后,正当我退出自己的账号,这时弹窗来了:

就是登陆的首页:http://**.**.**.**/Login.do?ReturnUrl=%2fDefault.do

那么好了,我换一个获取cookie的是不是也会有,然后修改了下代码发了一个状态。

很快我的平台就刷刷满了……

修复方案:

任意密码重置,修改下整个验证的流程,增加验证码位数。

存储xss 过滤吧。

版权声明:转载请注明来源 inforsec@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-12-22 17:42

厂商回复:

CNVD未复现所述情况,已经转由CNCERT向教育部教育管理信息中心通报,由其后续协调网站管理单位处置.

最新状态:

暂无