漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157776

漏洞标题:三泰控股多处弱口令导致敏感信息泄露(大量ATM,智能柜合同泄露,70万录像泄露)

相关厂商:三泰控股

漏洞作者: 小龙

提交时间:2015-12-02 23:16

修复时间:2016-01-18 16:10

公开时间:2016-01-18 16:10

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-02: 细节已通知厂商并且等待厂商处理中

2015-12-04: 厂商已经确认,细节仅向厂商公开

2015-12-14: 细节向核心白帽子及相关领域专家公开

2015-12-24: 细节向普通白帽子公开

2016-01-03: 细节向实习白帽子公开

2016-01-18: 细节向公众公开

简要描述:

成都三泰电子实业股份有限公司创立于1997年,始终秉承“关注电子科技最新发展,致力金融服务现代化”的经营理念,协助客户实现自身网络投资增值,构建人本化、网络化、科技化的新型服务平台。2005年12月,经四川省人民政府批准,整体变更为股份有限公司。

公司名称 成都三泰电子实业股份有限公司 总部地点 成都 成立时间 1997年 公司性质 股份有限公司

详细说明:

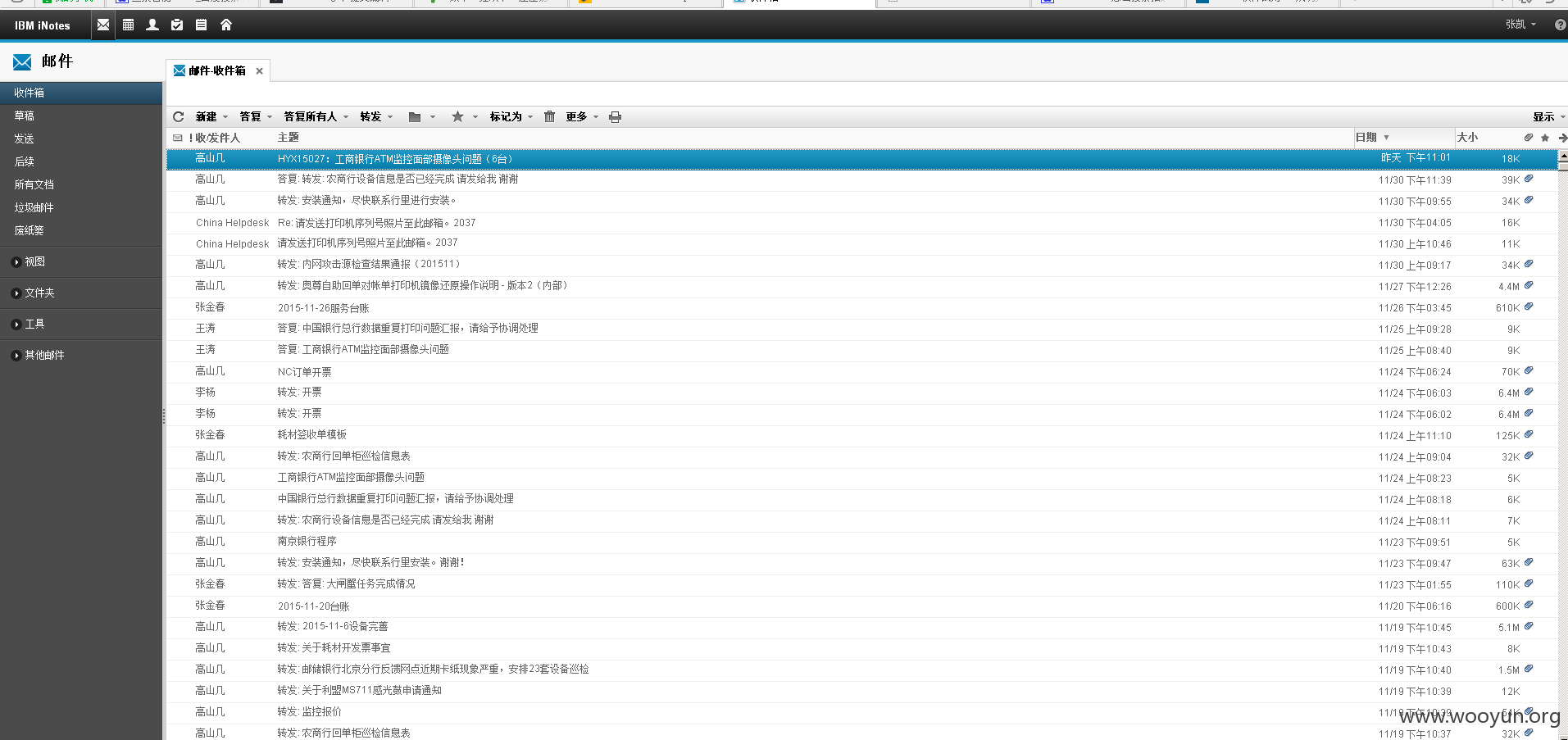

可爆破,本来想导出联系人,或者搜索密码的,但是这邮箱系统连个搜索都没。。真蛋疼。。

爆破出zhangkai/liming/wangxu 密码为123456

zhangbo密码用户名的用户

然后看到了

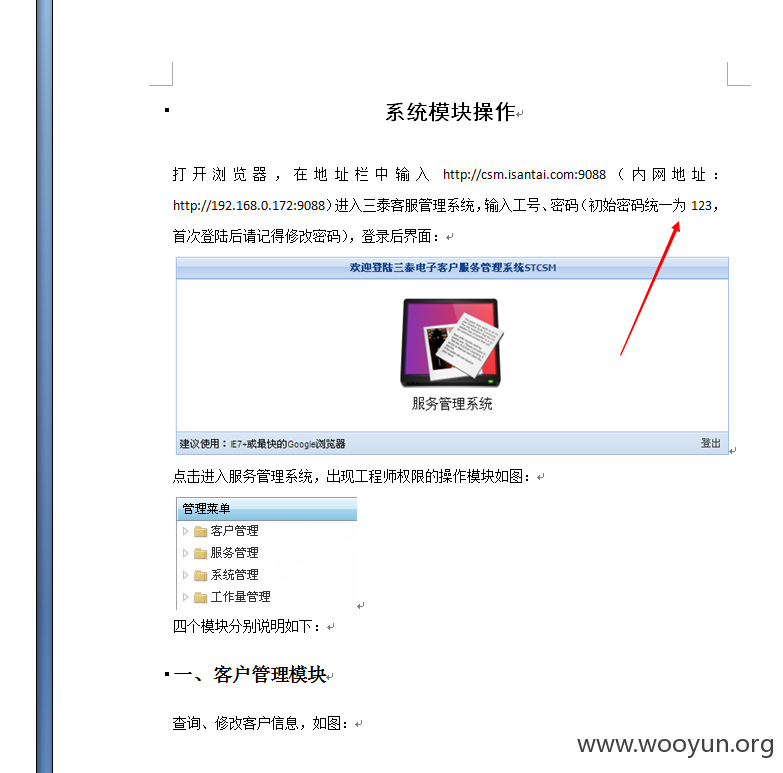

转发: 关于客服系统操作说明,要仔细看看流程,严格按照标准执行。还要注意与客户沟通,还是那

于是我下载了doc

密码是123默认的

然后ID是3位数,

这句话不难看出这个人的ID事 2887是ID号 工号是700

我们登陆他客服系统看看

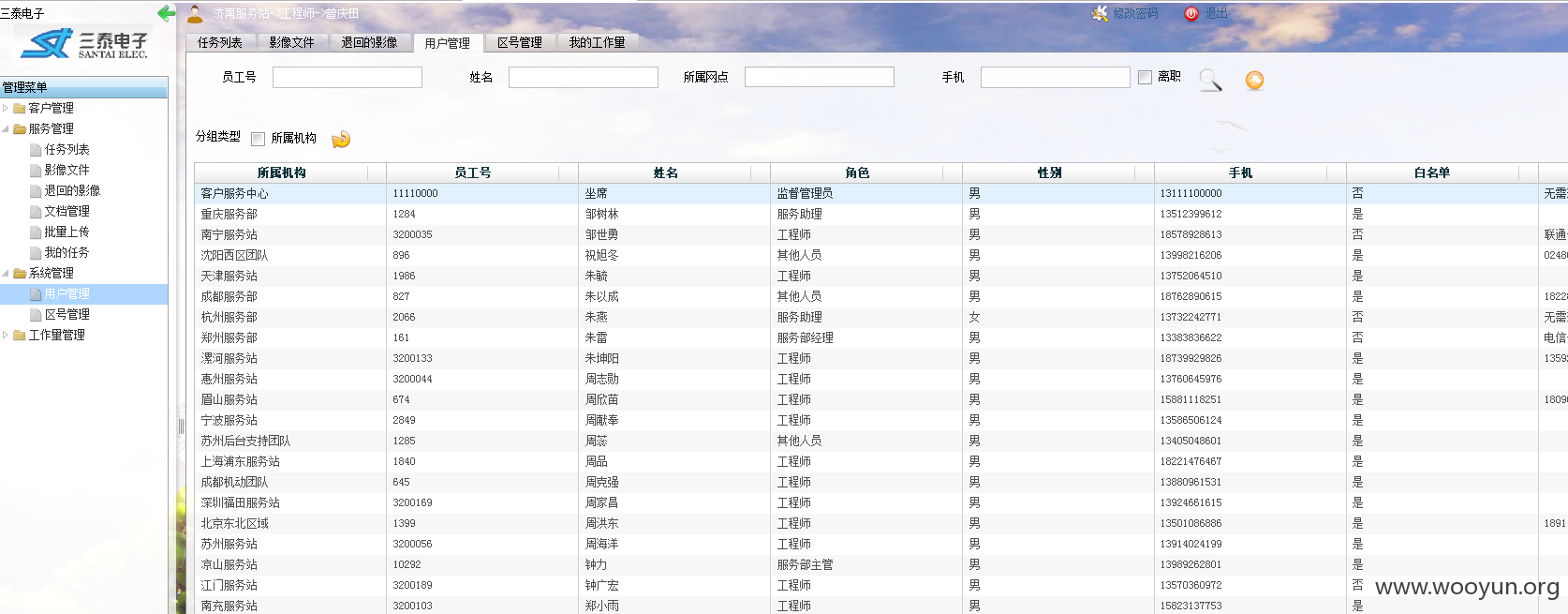

各种员工号泄露

我们试试

密码123

1284成功登陆可以管理挺多事件

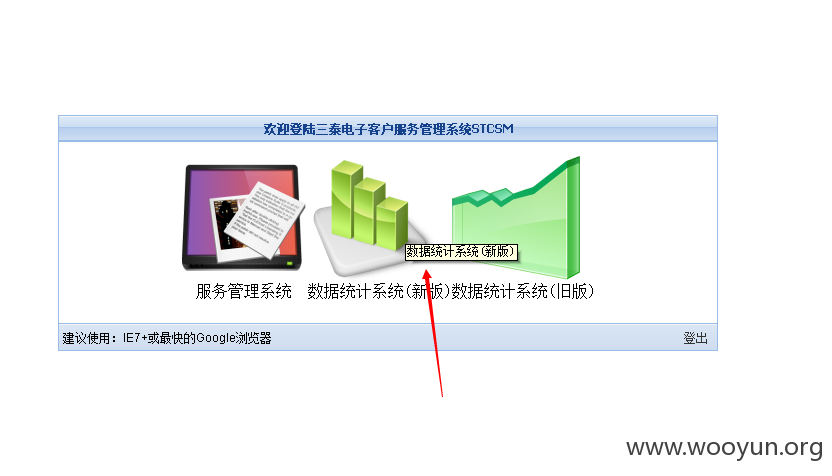

本来没这个旧新版的,我登陆第一个的时候,但是登陆第二个居然有了,好像权限比较大。我就进新版了,比较新版会更新一些功能让人意想不到,^_^

电脑不给力。。。所以下载不到- - 一直打转转,估计太大了。。

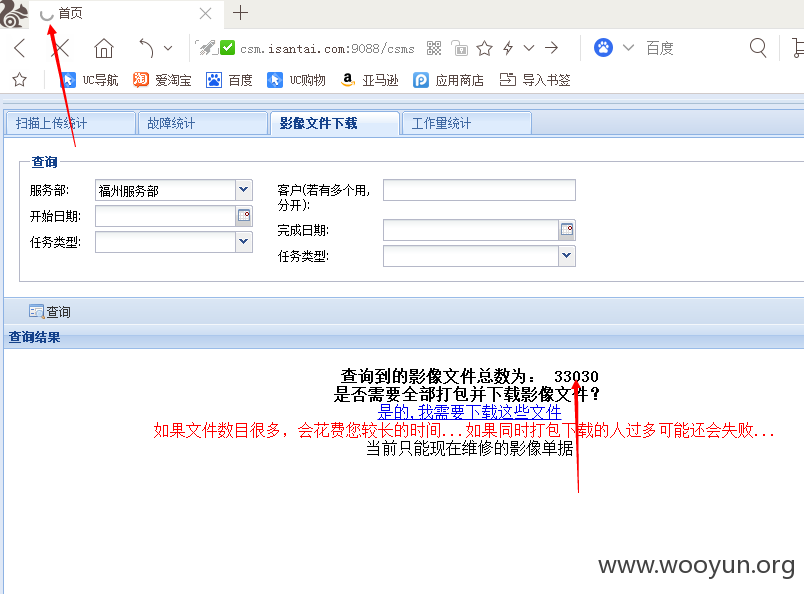

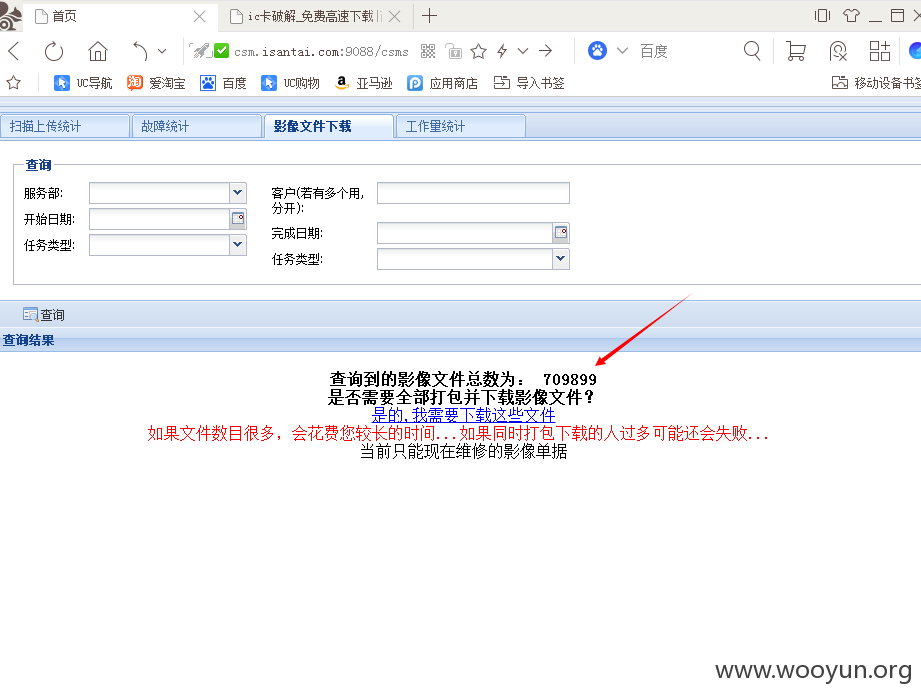

70万个录像文件

这样就完了?不找到敏感信息绝不放弃,这就是我-。-

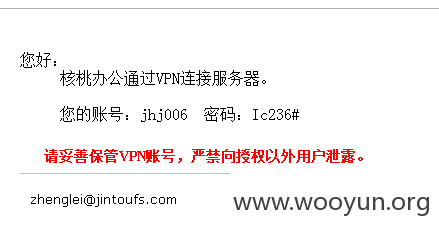

最后登录zhangbo

发现了一个vpn的账号密码

在我现在看的时候那个邮件已经被删除了。。。

还不到1小时

应该是他删除了吧

但是拿到账号密码了

我们输入

**.**.**.**

去你妹的,居然不是登陆页面,一次不成功的渗透。。 我在想为毛我总是快成功了却看到了失望。。R了狗了。。

漏洞证明:

11

修复方案:

1111

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-12-04 16:06

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无