漏洞概要

关注数(24)

关注此漏洞

漏洞标题:深圳英鹏玩客公司重要信息泄露导致500万用户信息告急

提交时间:2015-12-03 10:50

修复时间:2016-01-17 14:34

公开时间:2016-01-17 14:34

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-12-03: 细节已通知厂商并且等待厂商处理中

2015-12-03: 厂商已经确认,细节仅向厂商公开

2015-12-13: 细节向核心白帽子及相关领域专家公开

2015-12-23: 细节向普通白帽子公开

2016-01-02: 细节向实习白帽子公开

2016-01-17: 细节向公众公开

简要描述:

为什么看不了动画了啊?我都三天没看银他妈了,跪求修复好吗。

详细说明:

首先是这几天一直看不了银他妈,周三更新啊,我都急疯了,但是工作一堆事,今天抽出来时间看下你们网站,本来是想看看你们代码出了啥问题,但是不小心在github上找到了这些东西:

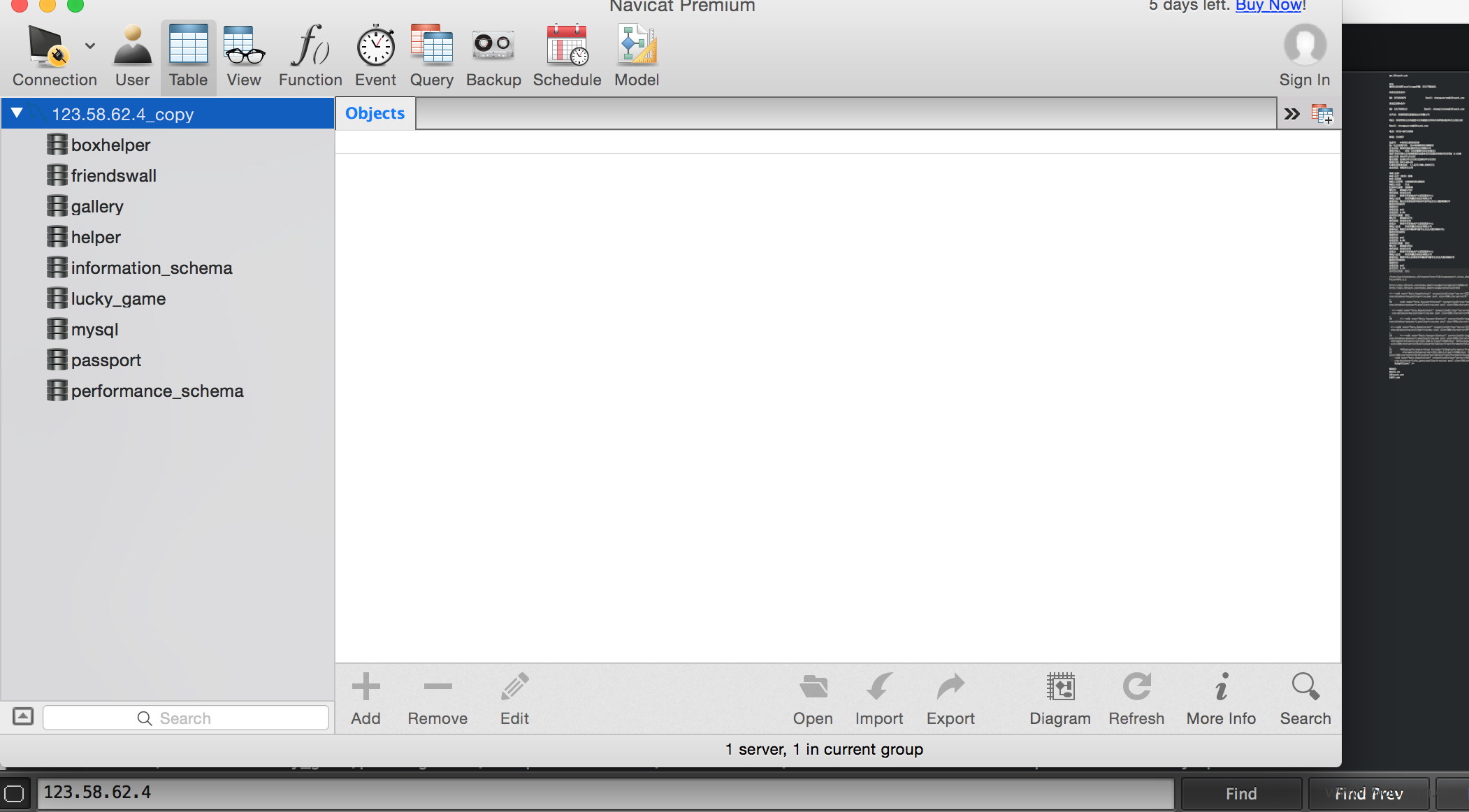

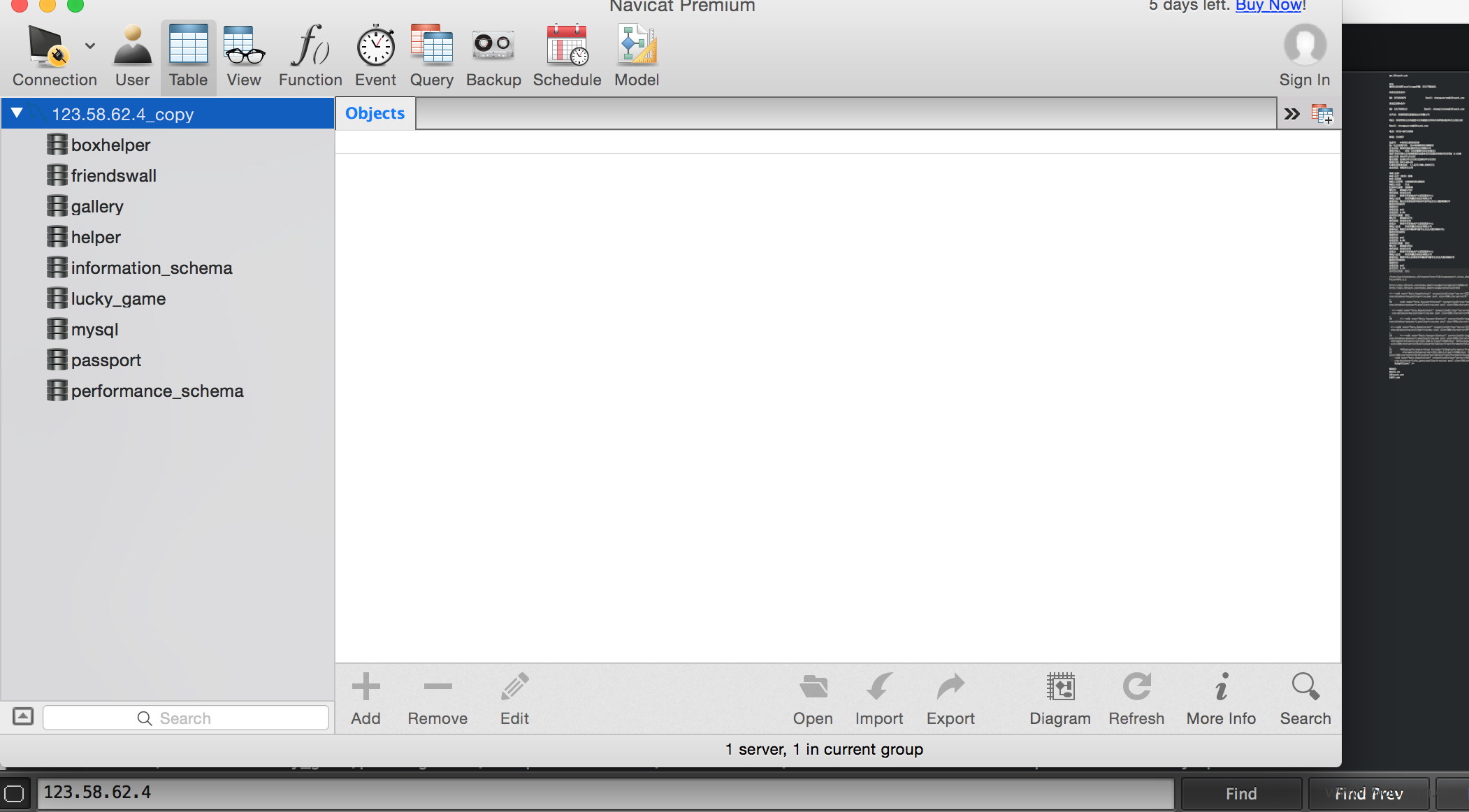

试着链接一下,root不可连,office可以,而且貌似是root权限,我去,你们别这样啊,这样我还怎么看源码,只能立刻提交了啊。

貌似爱搞机(www. igao7.com )、知趣网(www.knewbi.com)、玩客社区(www.wankr100.com) 雷锋网(www. leiphone.com )这几个都是你们公司的吧。挺大的公司不应该出这种事的。

漏洞证明:

这里贴几个图:

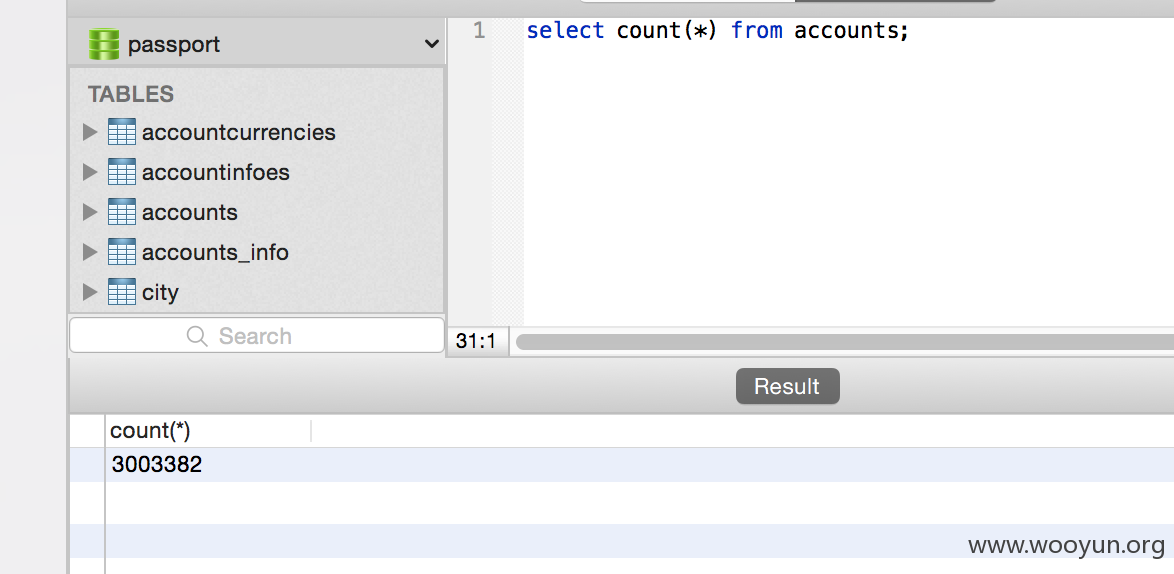

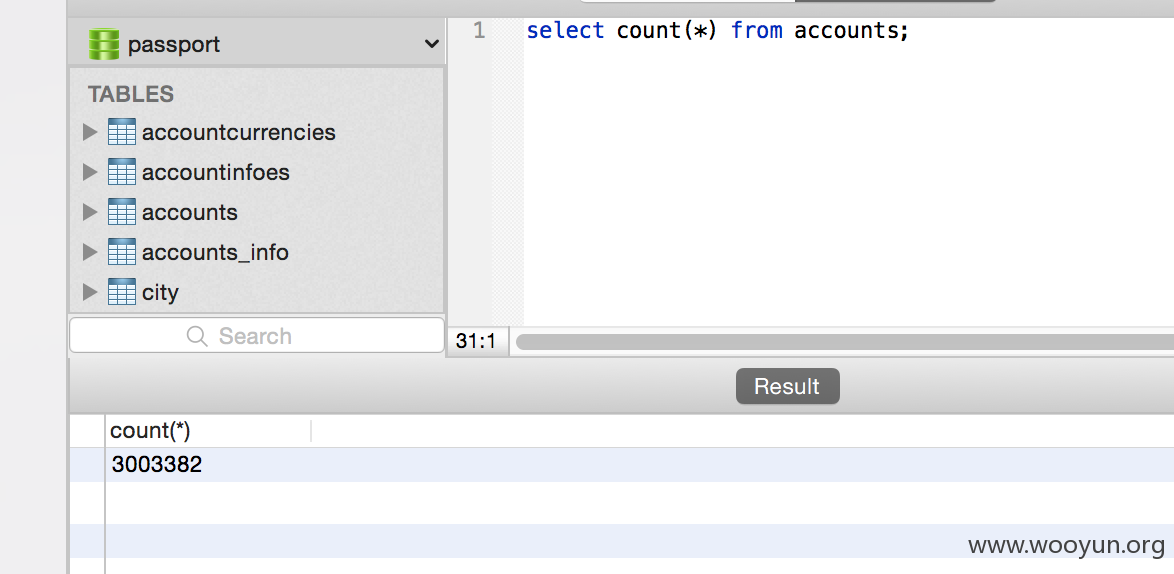

看下用户数量:

这里虽然是300万,但是还有qq,微博,微信等等登陆方式的记录,加一起至少500万……

修复方案:

不用多说。但是求你们修复下acg.18touch.com/dmlist啊,一集集下动画好痛苦啊。

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-12-03 14:32

厂商回复:

感谢sunrain给我们回馈的漏洞,我们已经紧急处理。非常感谢

最新状态:

2015-12-03:已修复