漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152066

漏洞标题:超星某站可以随意删除课程中的话题

相关厂商:erya100.com

漏洞作者: 路人甲

提交时间:2015-11-05 16:37

修复时间:2015-11-10 16:38

公开时间:2015-11-10 16:38

漏洞类型:网络未授权访问

危害等级:低

自评Rank:1

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-05: 细节已通知厂商并且等待厂商处理中

2015-11-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

负责删除的js函数并没有检测当前用户是否具有权限,直接执行删除操作

详细说明:

delTopic(xxxxx,yyyyy)这个函数负责删除话题

其中xxxxx是指课程代码

yyyyy是指话题代码

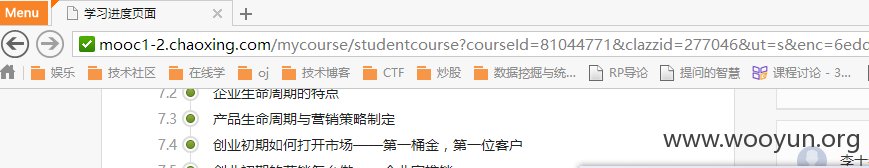

课程代码可以在课程的链接地址中找到 clazzid=xxxxx

xxxxx就是课程代码

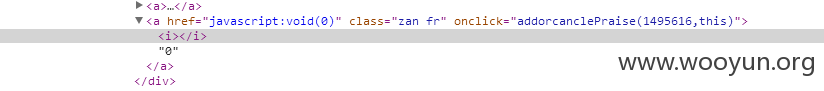

话题代码可以通过审查元素 审查该话题的点赞按钮可得 addorcanclePraise(yyyyy,this)

yyyyy就是话题代码

然后构造delTopic(xxxxx,yyyyy)语句 进浏览器开发者模式 console 一下即可删除

漏洞证明:

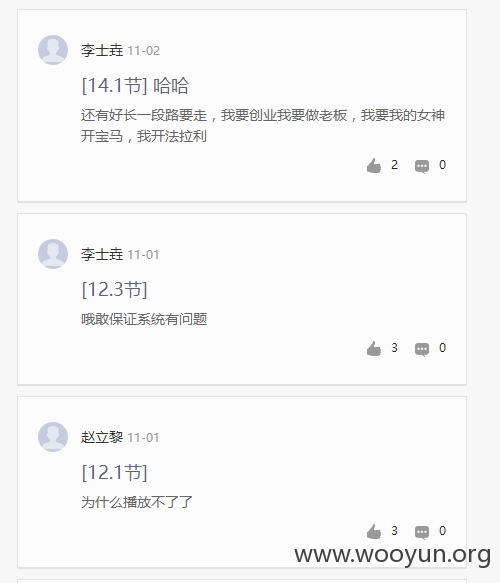

这是某个课程中三个连着的评论

查看中间评论的点赞按钮元素

其中addorcanclePraise(1495616,this)就有我们需要的话题代码

课程代码从网址中直接获取获取clazzid=277046

删除函数其实是查看删除自己的话题的删除按钮元素得到的

操作方法与之前的点赞按钮类似

delTopic(xxxxx,yyyyy)

其中xxxxx是指课程代码

yyyyy是指话题代码

在console下执行一下

之前的话题就这么给删了

修复方案:

delTopic函数在执行之前需要判断是否有权限删除

先获取当前用户的id

再判断是否为管理权限

如果是就删除

如果不是

再判断id是否为当前话题的发布者的id

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-10 16:38

厂商回复:

最新状态:

暂无