漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150946

漏洞标题:华润双鹤由邮箱到集团内网漫游

相关厂商:华润双鹤药业股份有限公司

漏洞作者: wps2015

提交时间:2015-10-31 21:50

修复时间:2015-12-17 11:26

公开时间:2015-12-17 11:26

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-31: 细节已通知厂商并且等待厂商处理中

2015-11-02: 厂商已经确认,细节仅向厂商公开

2015-11-12: 细节向核心白帽子及相关领域专家公开

2015-11-22: 细节向普通白帽子公开

2015-12-02: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

账户设计有点问题

详细说明:

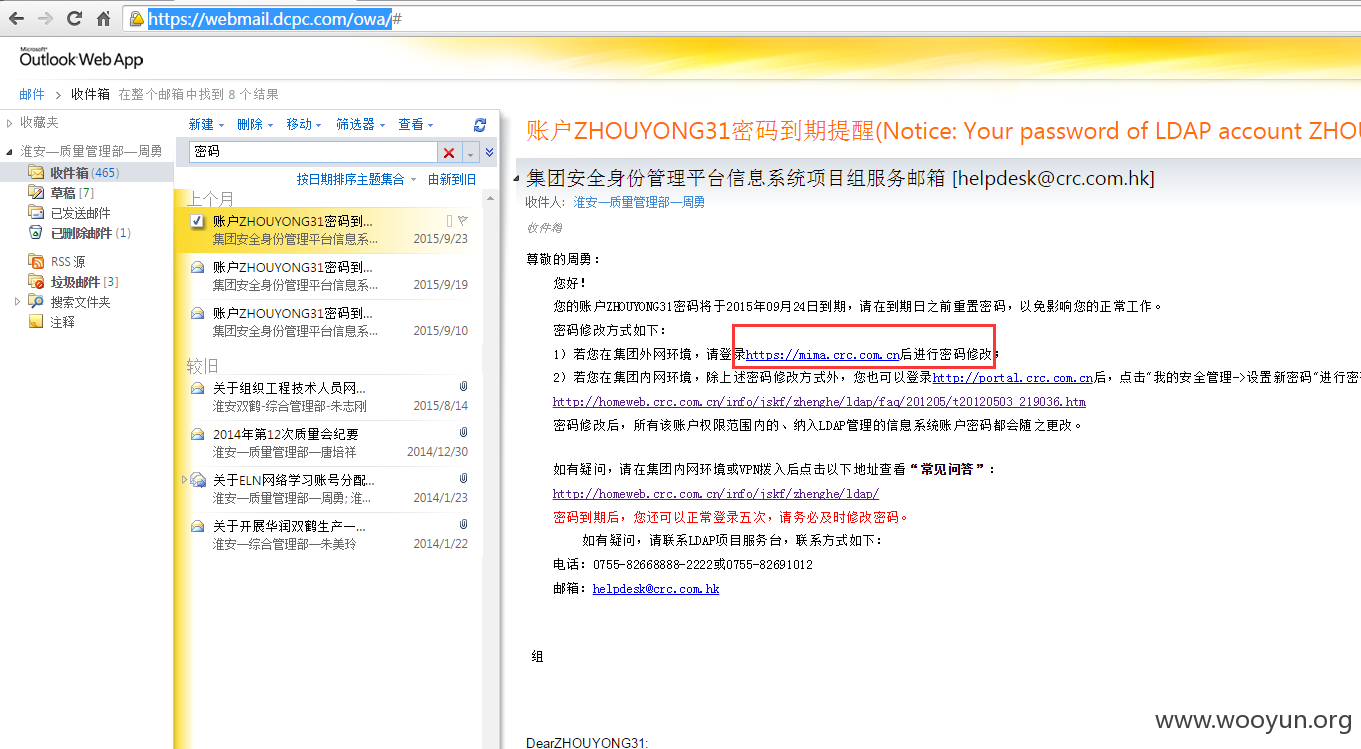

问题最开始在:https://webmail.dcpc.com/owa/ (华润双鹤邮件系统)

outlook邮箱,可爆破,得到十来个弱口令

都是默认密码,在账号[email protected] P@ssw0rd 里,发现了这个

收集下几个网址,以及这个

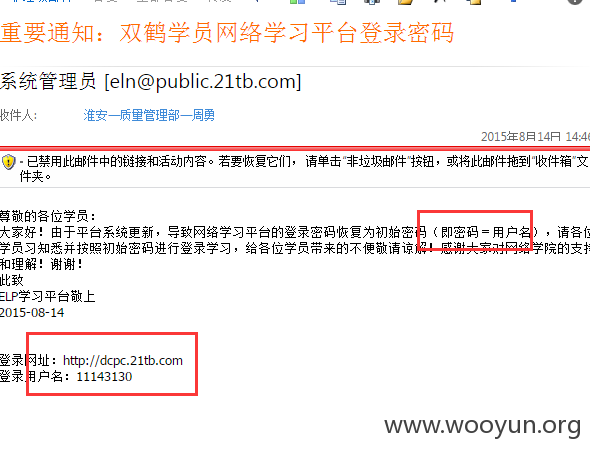

显示学习平台账号密码都是11143130,登录学习平台

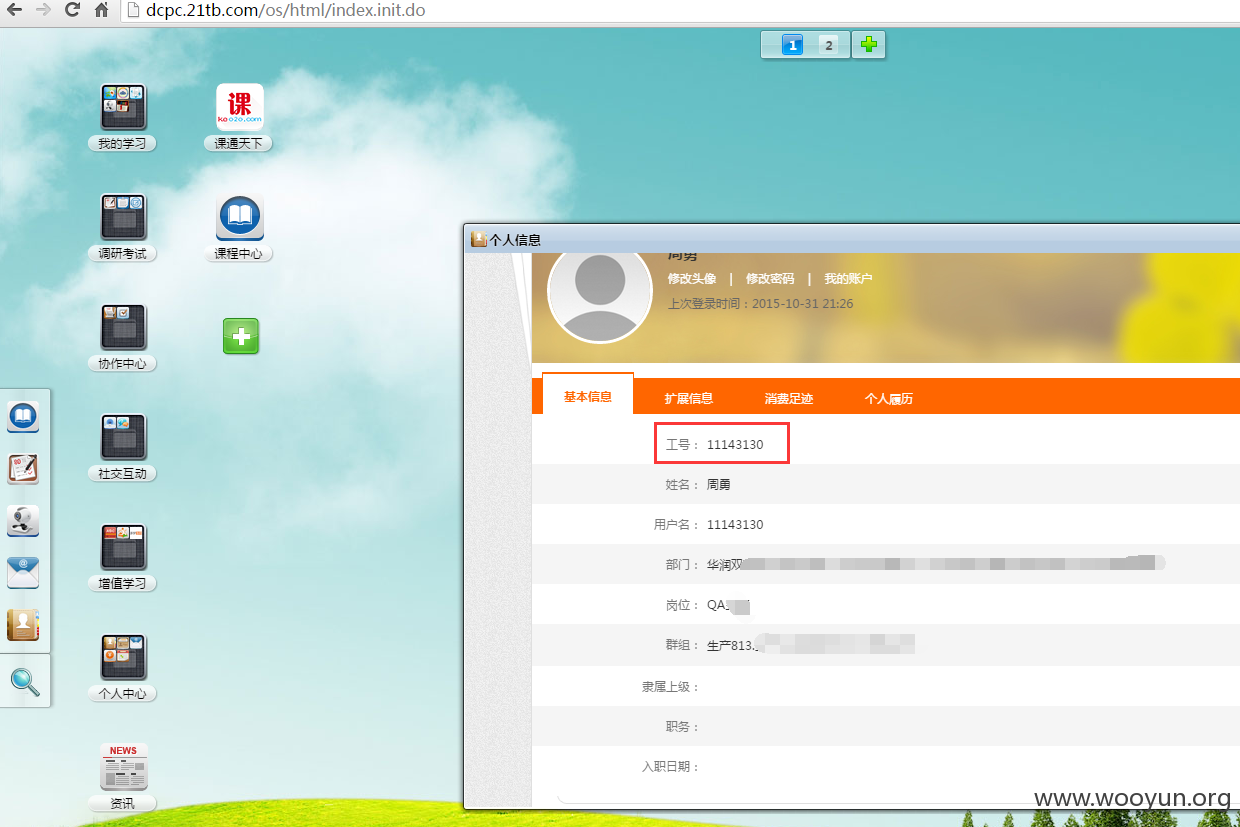

显示周勇的工号为11143130,这里暂且记下了。华润使用了LDAP管理的信息系统账户密码,那么需要得到其密码,邮件里没有找到,那么暂且来到第一张图所说的外网可访问的密码修改网站

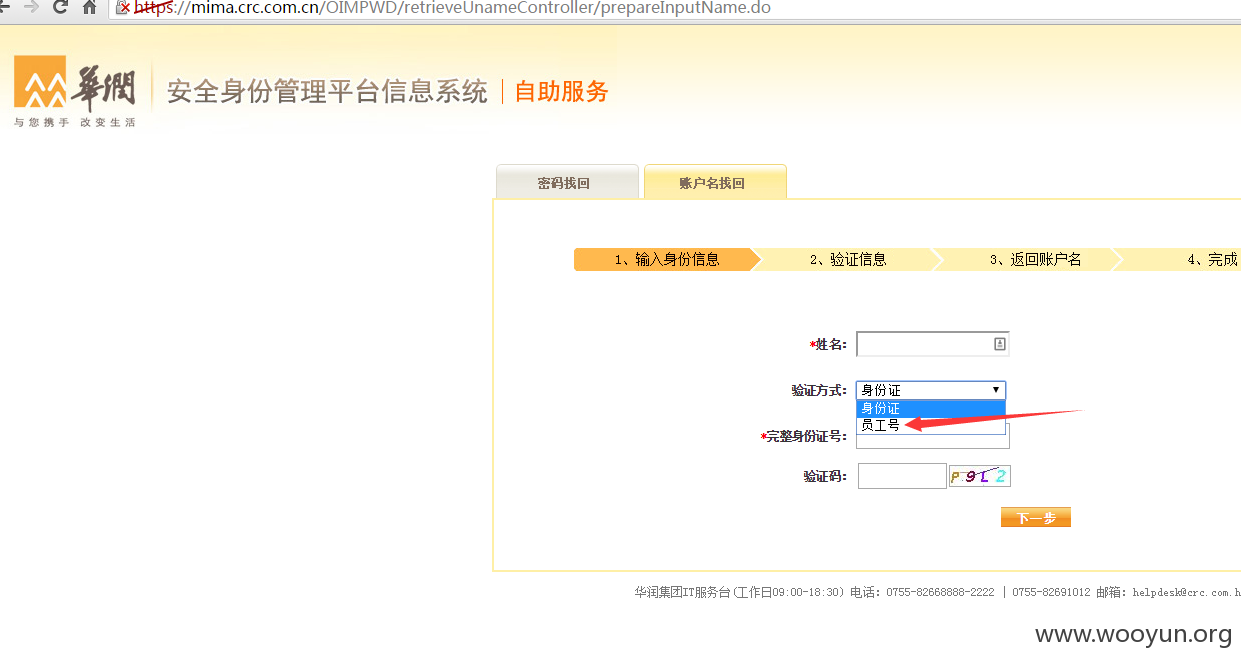

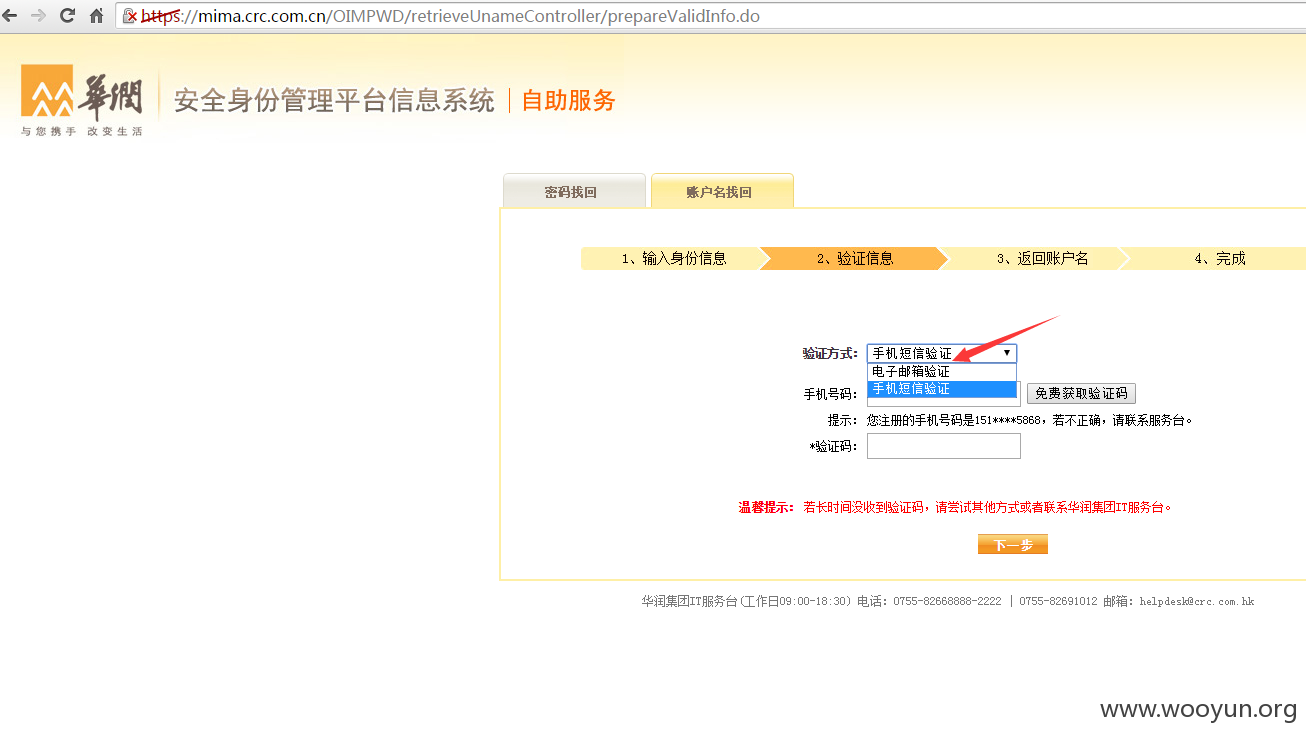

https://mima.crc.com.cn/OIMPWD/ ,发现其有找回密码功能,但是需要身份证号后4位,而之前收集的信息里也没有,那么试试找回用户名,这里认证方式选择员工号(我们之前收集到的11143130)

下一步,验证方式选择邮箱(邮箱可控)

获取邮箱中的验证码后,下一步

居然可以修改密码(在账户名找回的地方居然可以这样,还好我没完全相信它)

修改

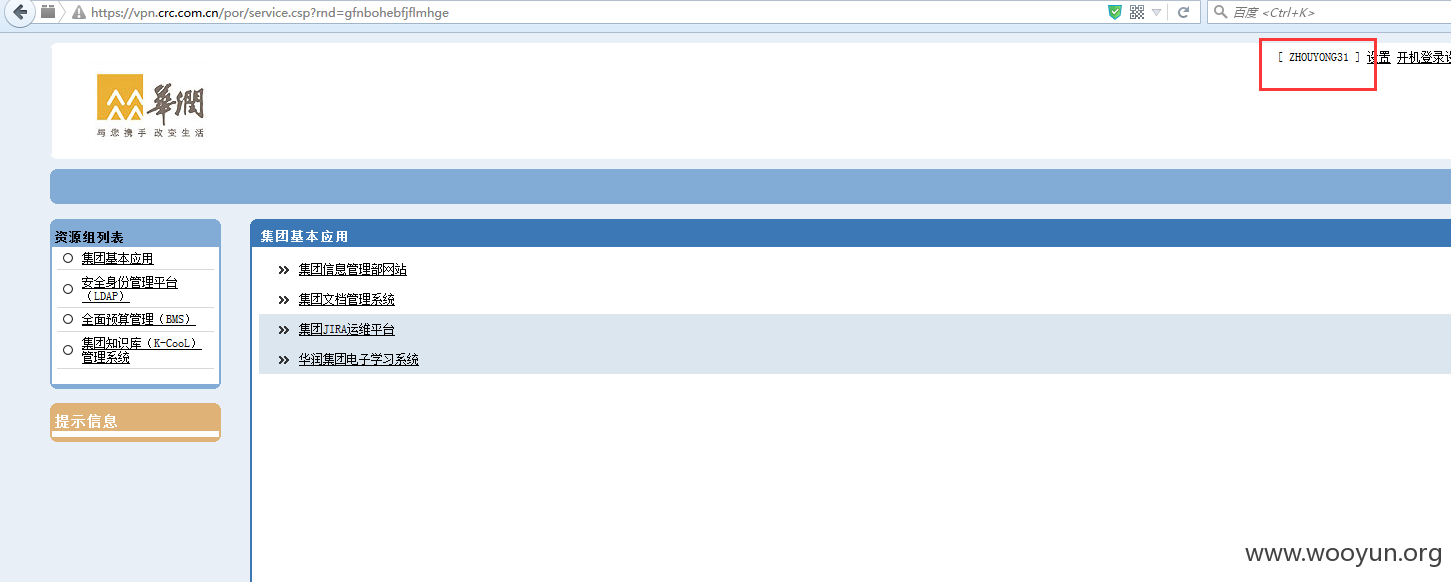

ZHOUYONG31的密码为 admin123!@#,那么直接连接vpn

https://vpn.crc.com.cn/

统一认证平台

信息管理部

华润信息化门户

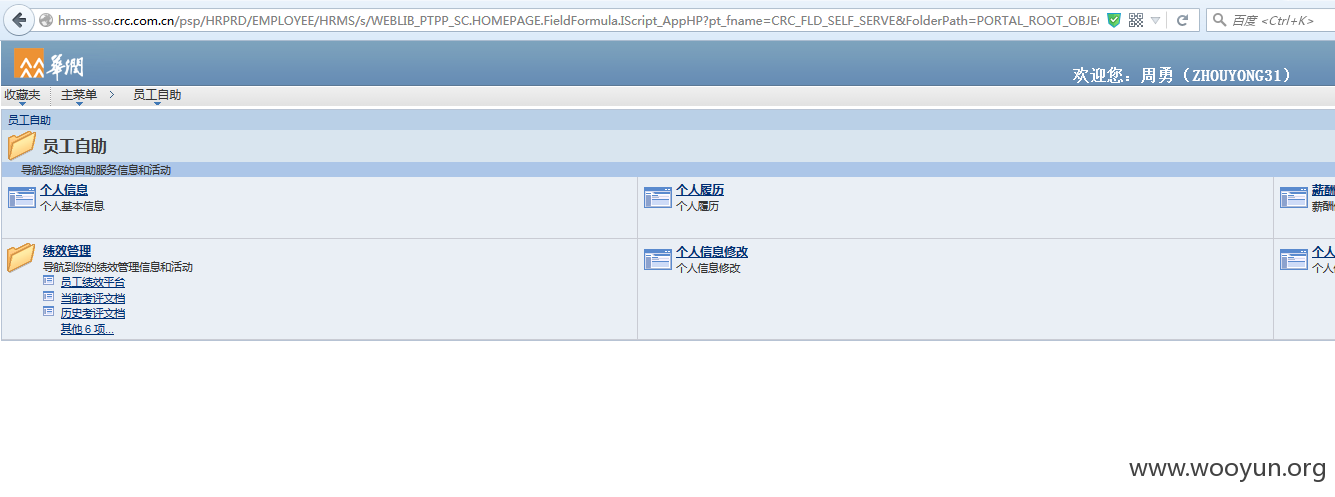

hrms系统

华润大学

知识库

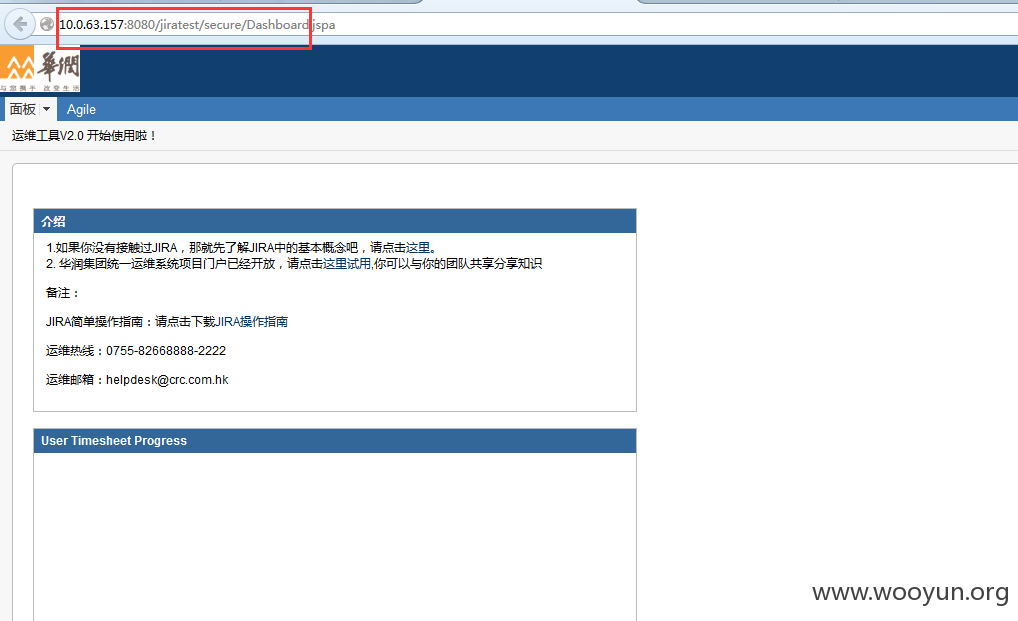

jiRa

漏洞证明:

修复方案:

修改弱口令

版权声明:转载请注明来源 wps2015@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-11-02 11:24

厂商回复:

感谢提交

最新状态:

暂无