漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150296

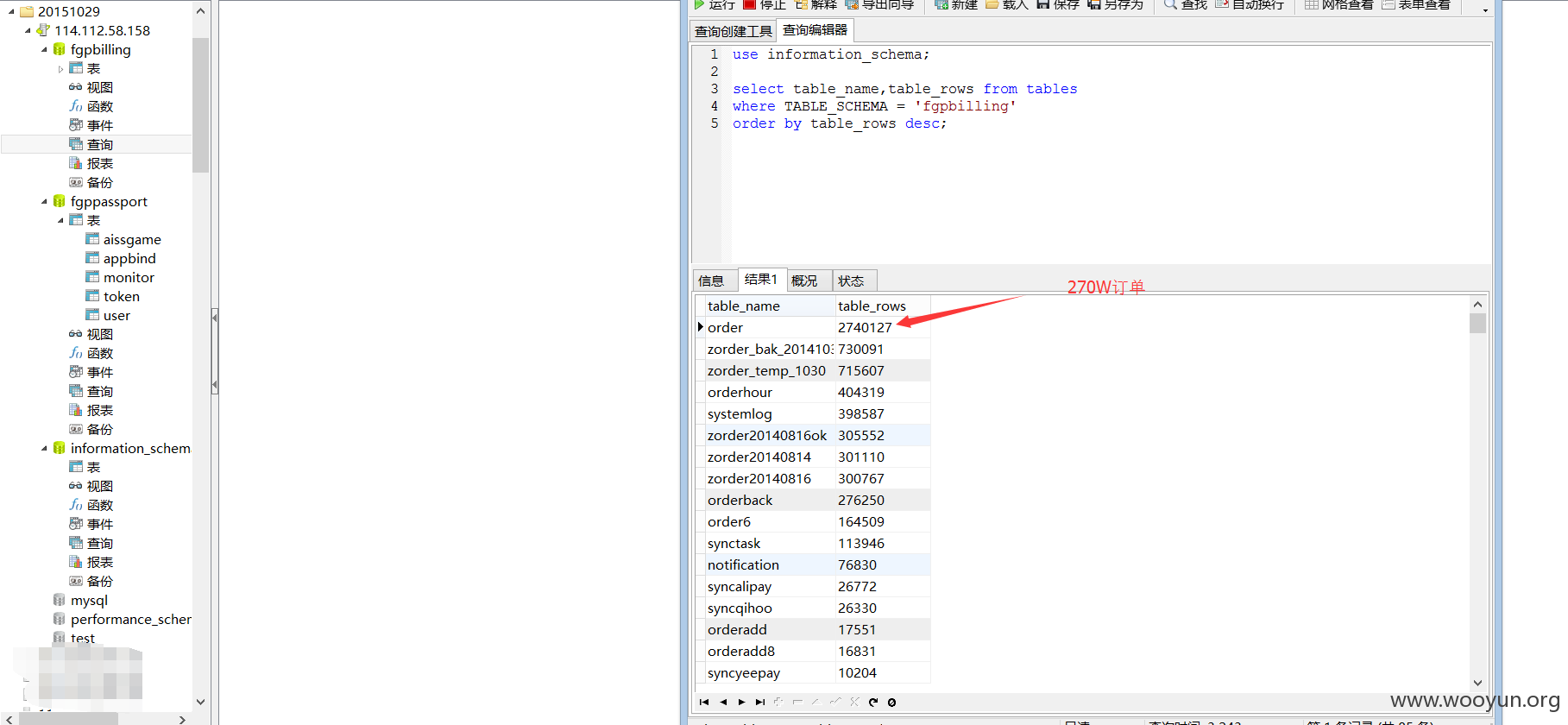

漏洞标题:掌聚互动游戏账户体系控制不严(数十个app/可远程挂马/40W用户/270w订单)

相关厂商:issgame.com

漏洞作者: 路人甲

提交时间:2015-10-29 17:27

修复时间:2015-12-14 22:22

公开时间:2015-12-14 22:22

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-29: 细节已通知厂商并且等待厂商处理中

2015-10-30: 厂商已经确认,细节仅向厂商公开

2015-11-09: 细节向核心白帽子及相关领域专家公开

2015-11-19: 细节向普通白帽子公开

2015-11-29: 细节向实习白帽子公开

2015-12-14: 细节向公众公开

简要描述:

受影响app超市

应用宝,安卓超市,动态壁纸,中兴,爱壁纸,多米音乐,开服助手,小米

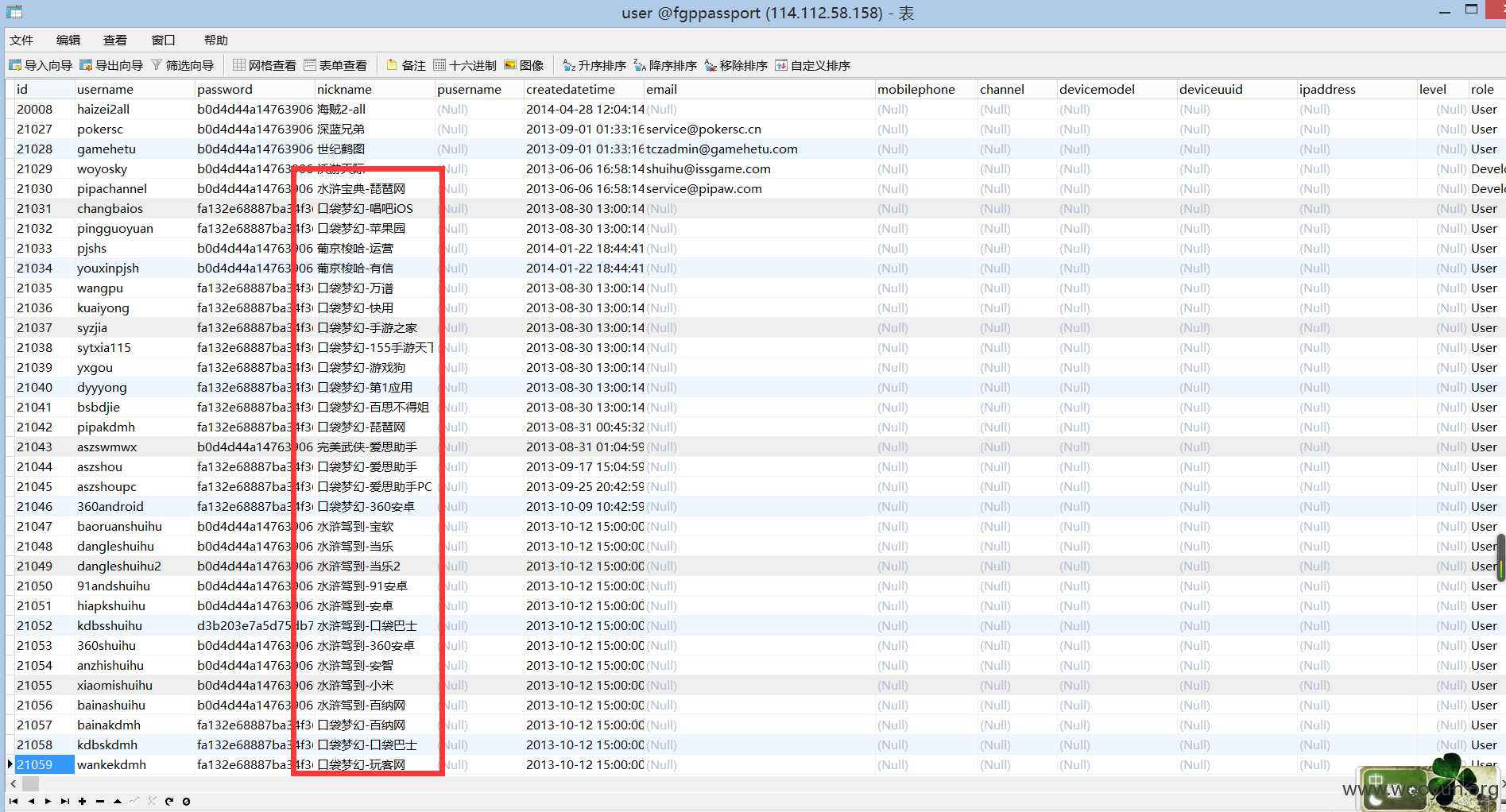

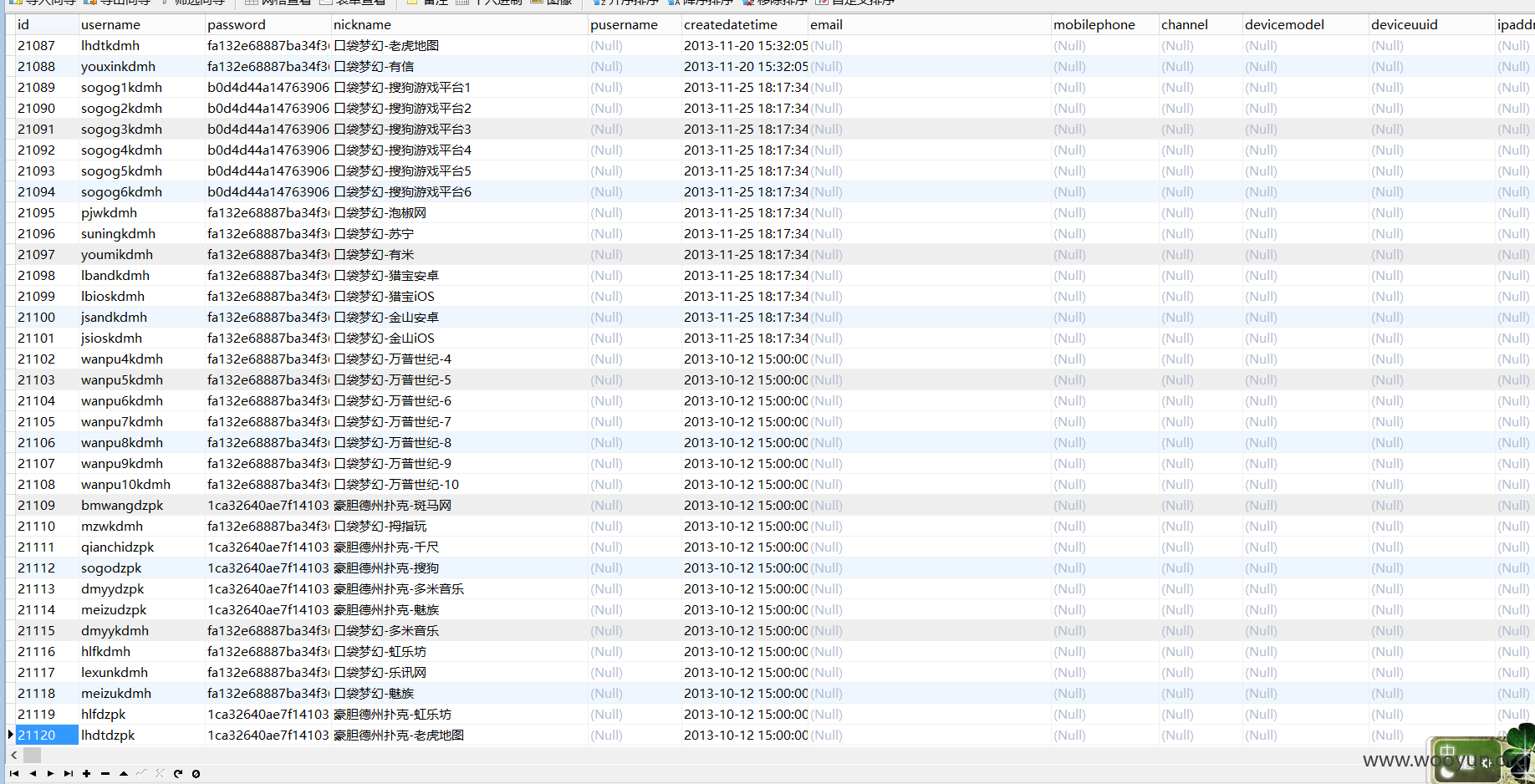

琵琶网,唱吧iOS,有信,手游之家,155手游天下,百思不得姐,酷派,步步高,老虎地图,搜狗,魅族 ,拇指玩,搜狗游戏平台4,中兴,三星,安卓超市,OPPO,小米,宝软,安锋网,口袋巴士,第1应用,爱思助手,360安卓,湖北电信,

受影响游戏app:悟空去哪儿,口袋梦幻,完美武侠,豪胆德州扑克,海贼-all,契约2,水浒驾到,天天西游,超级大明星,果宝三国,捕鱼达人2,三国志威力加强版,妖姬三国,萝莉西游,天天海贼王,西游大唐录,无双之王

仅限掌聚互动游戏受影响!!可能有不准确

详细说明:

首先还是数据库连接文件泄露

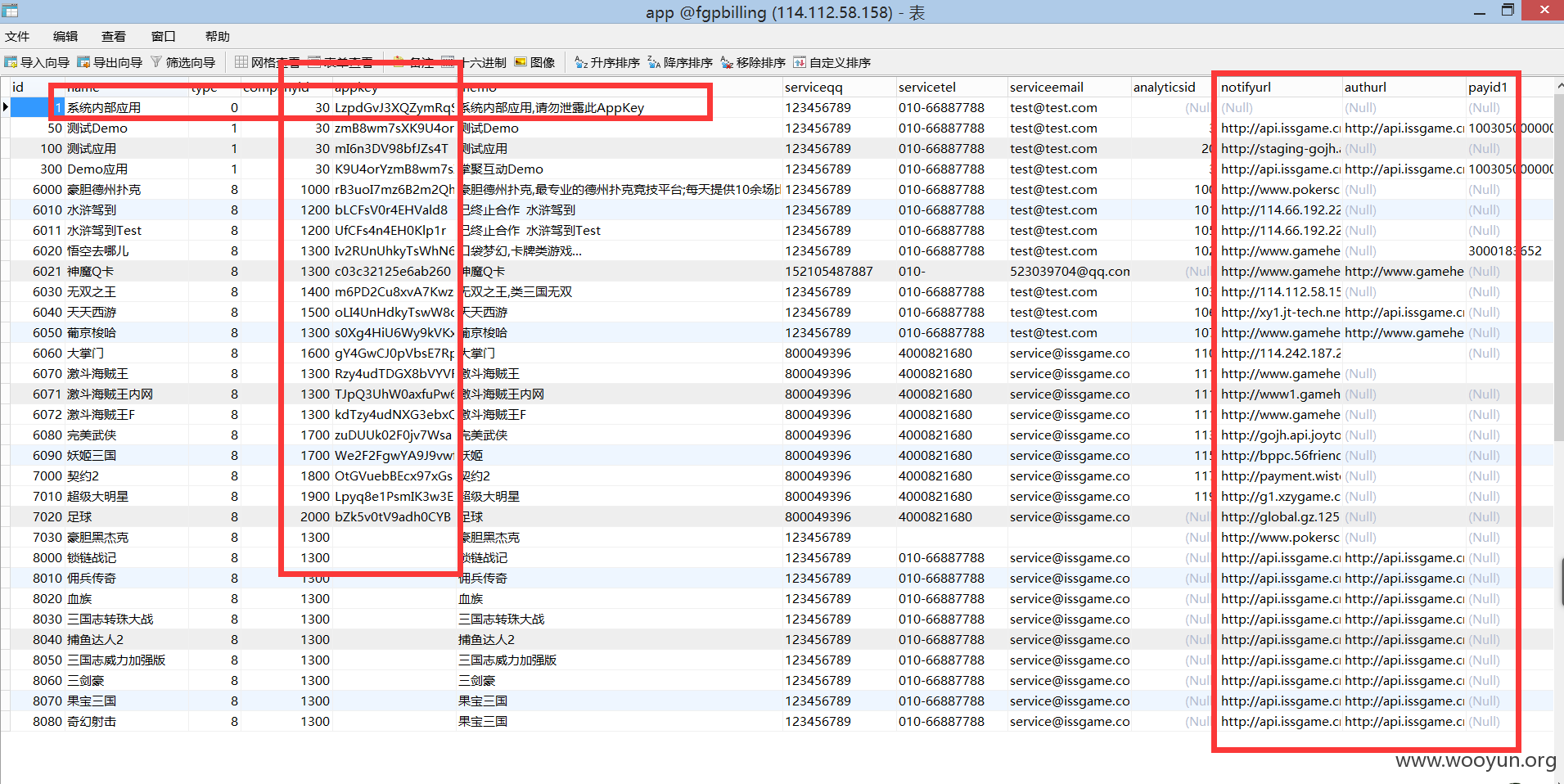

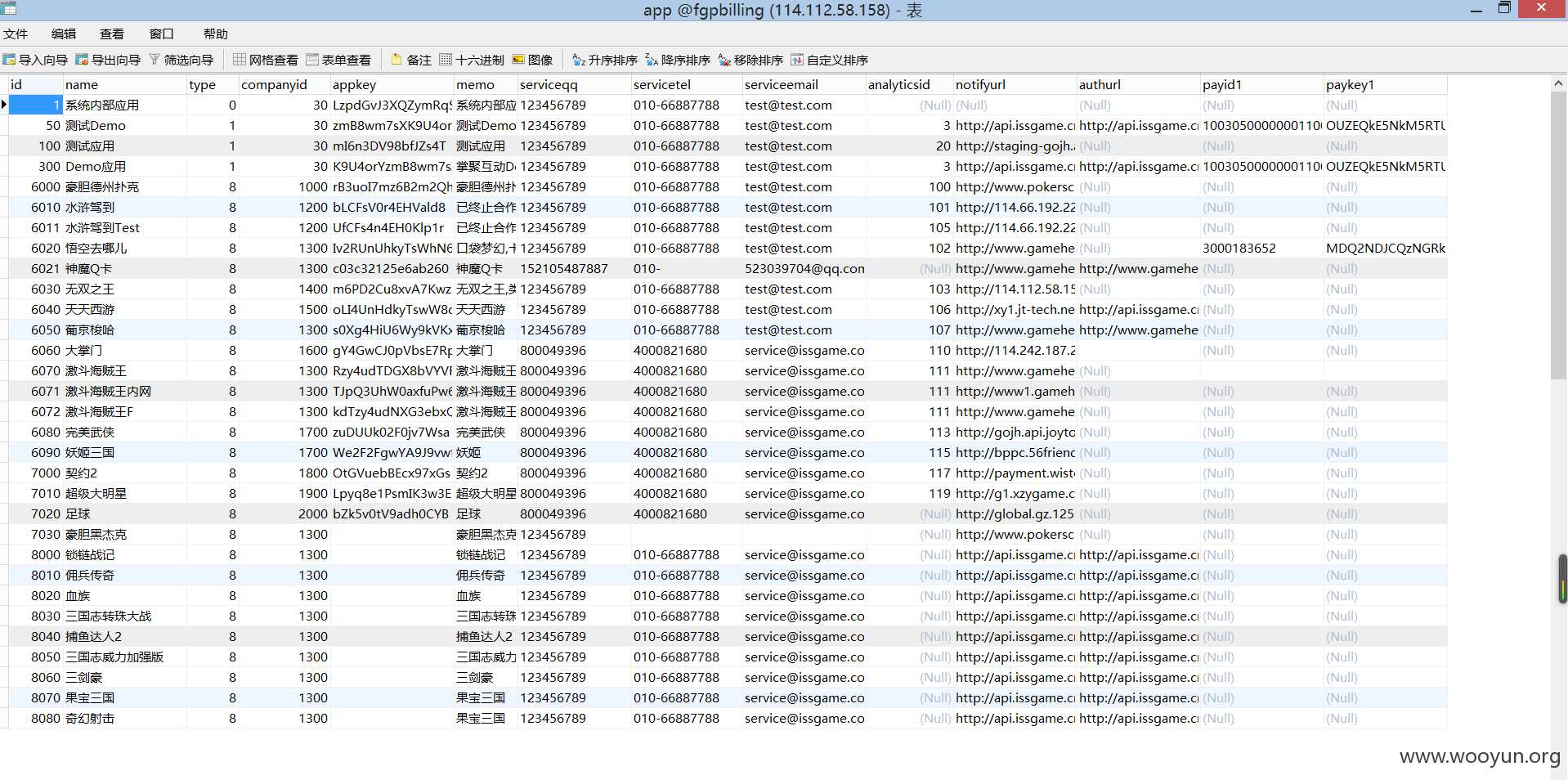

一些appkey

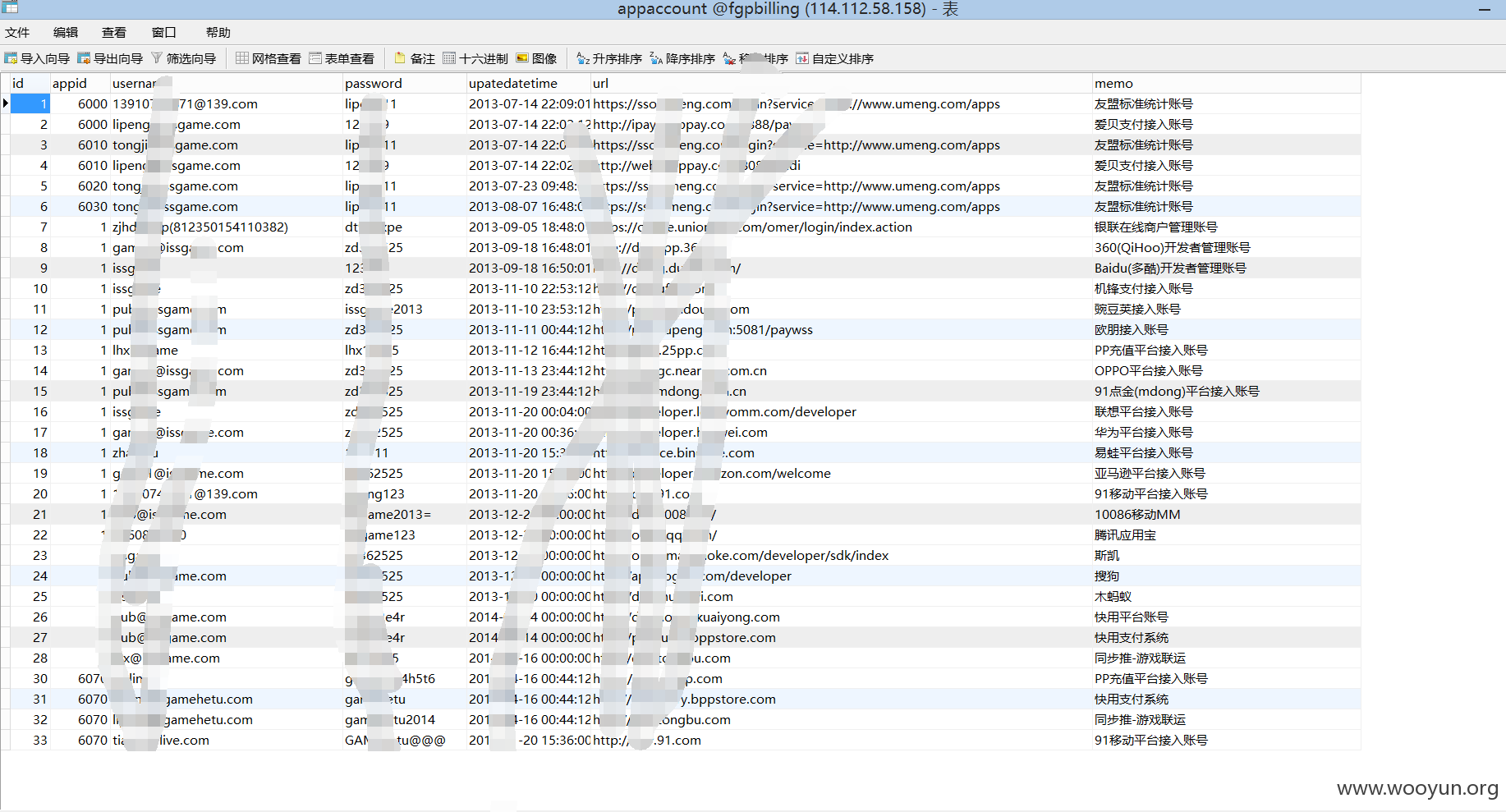

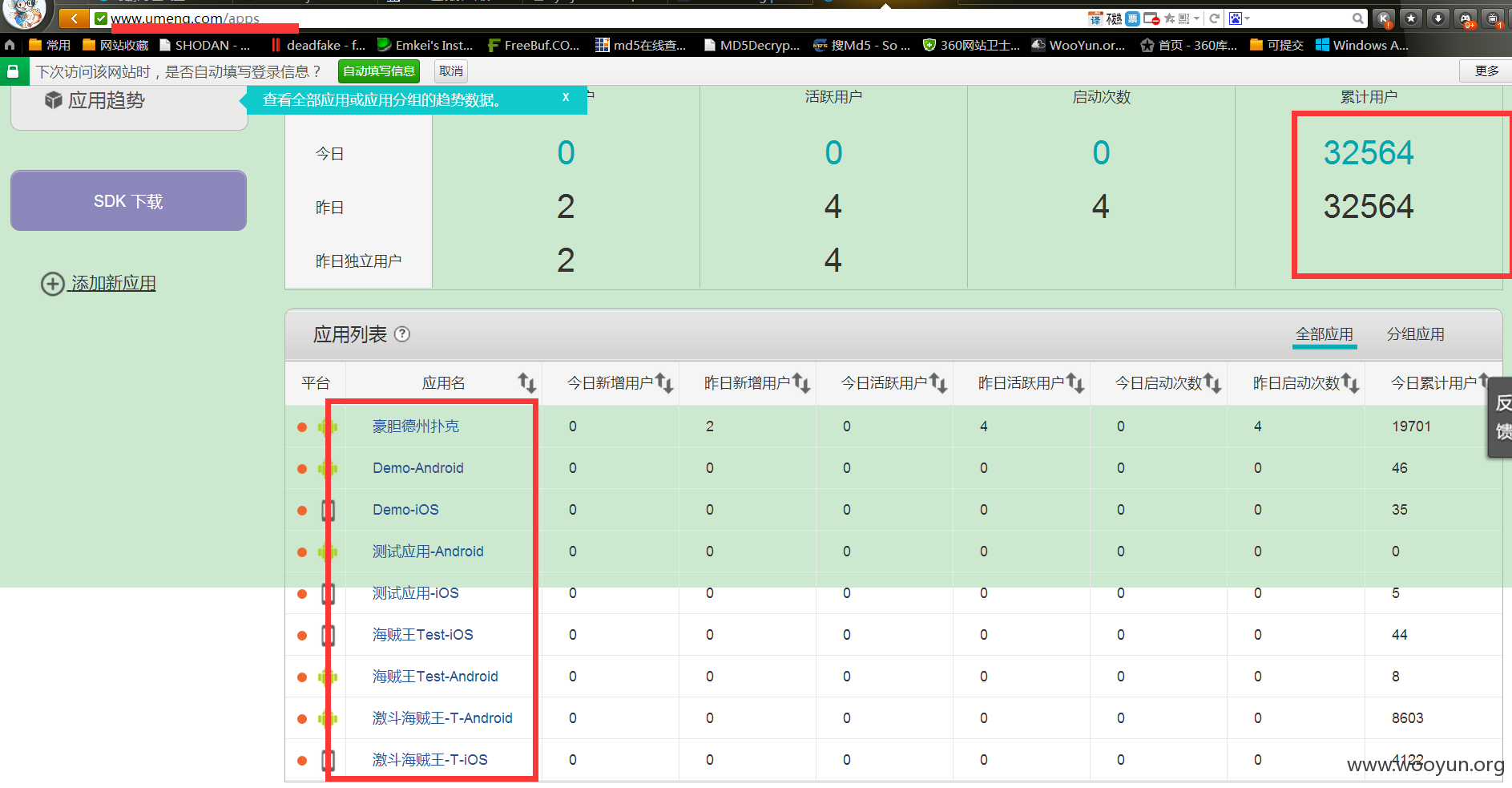

开发平台的账户,能录部分演示

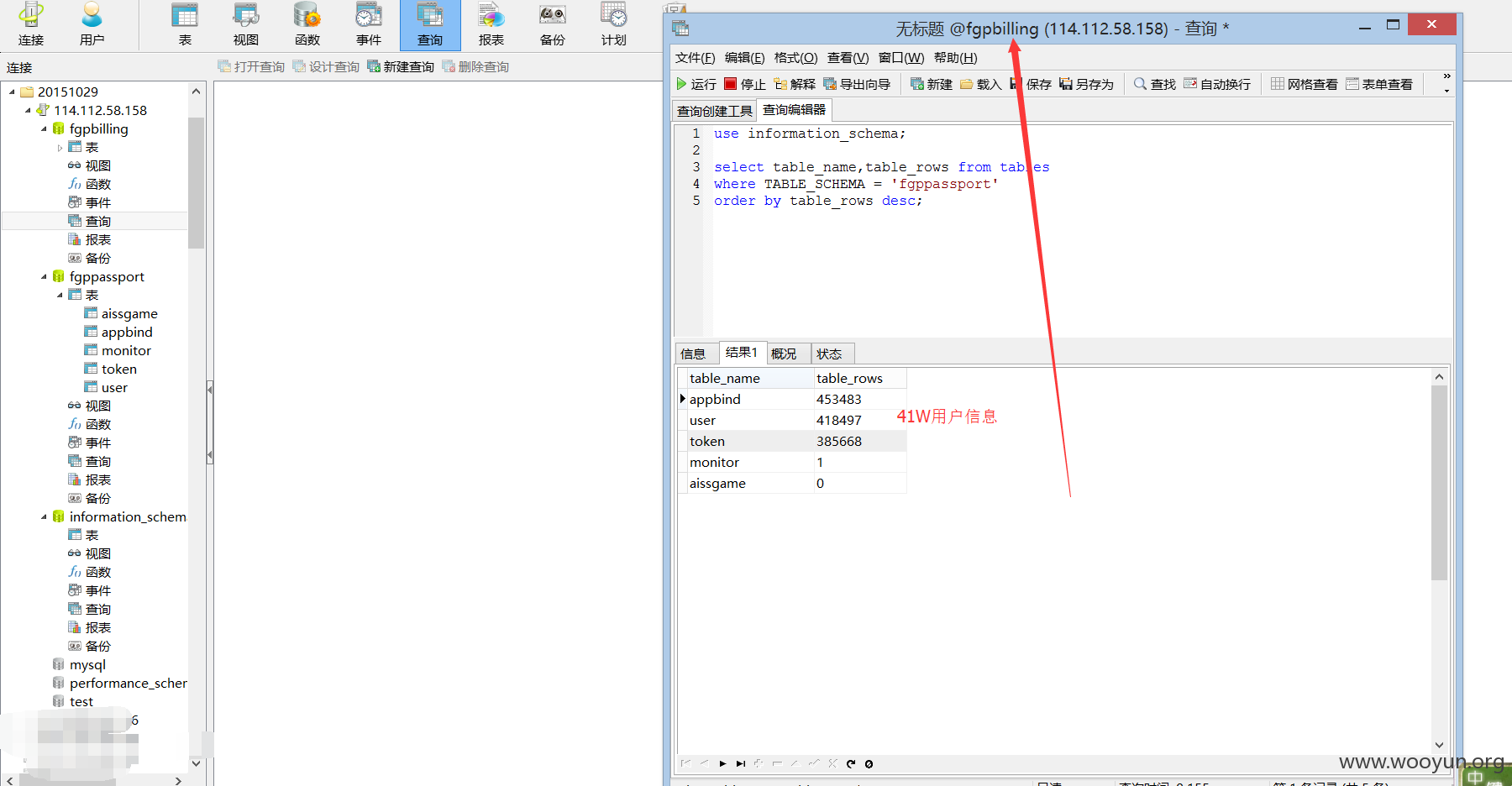

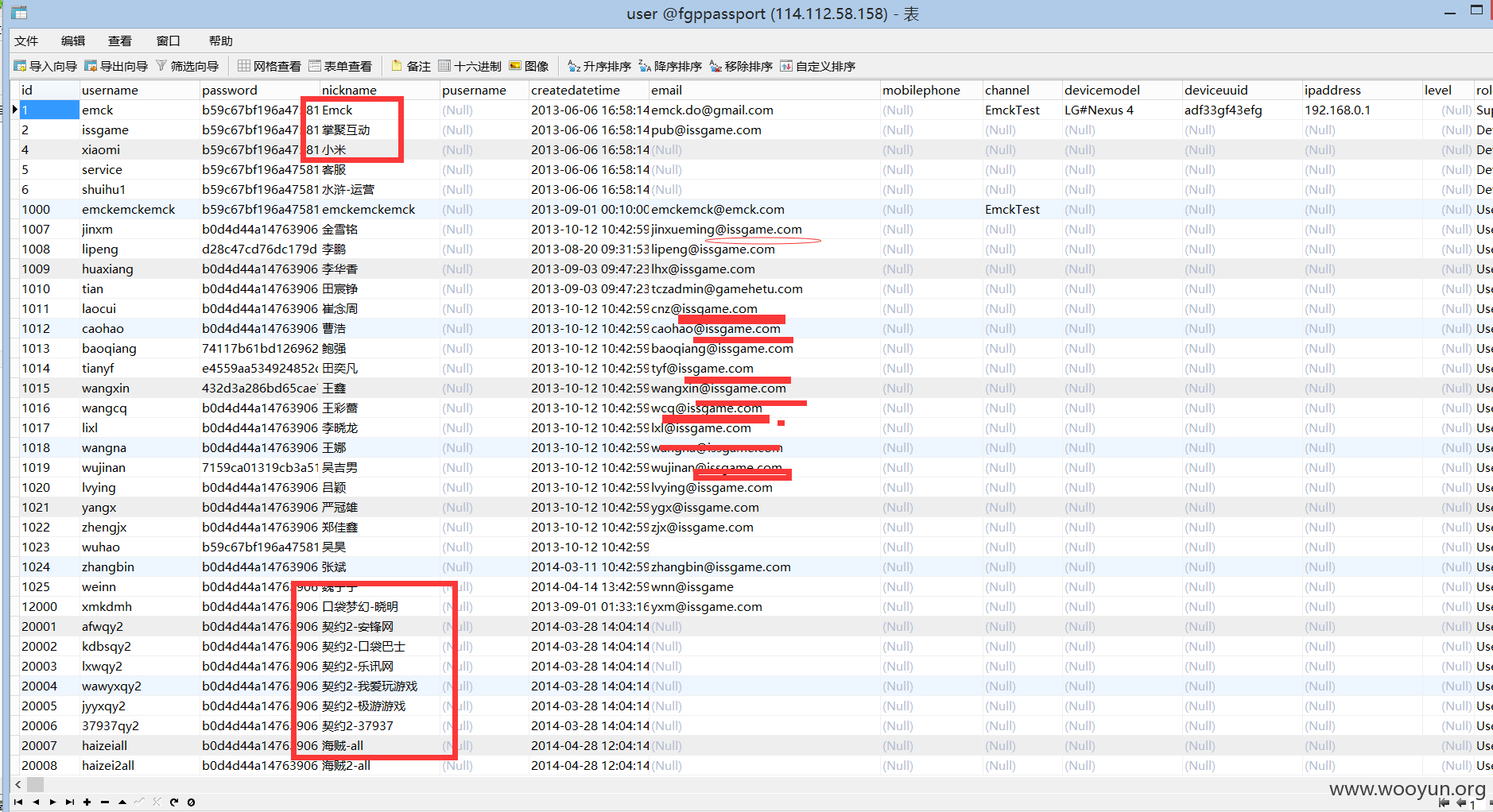

用户信息

40W

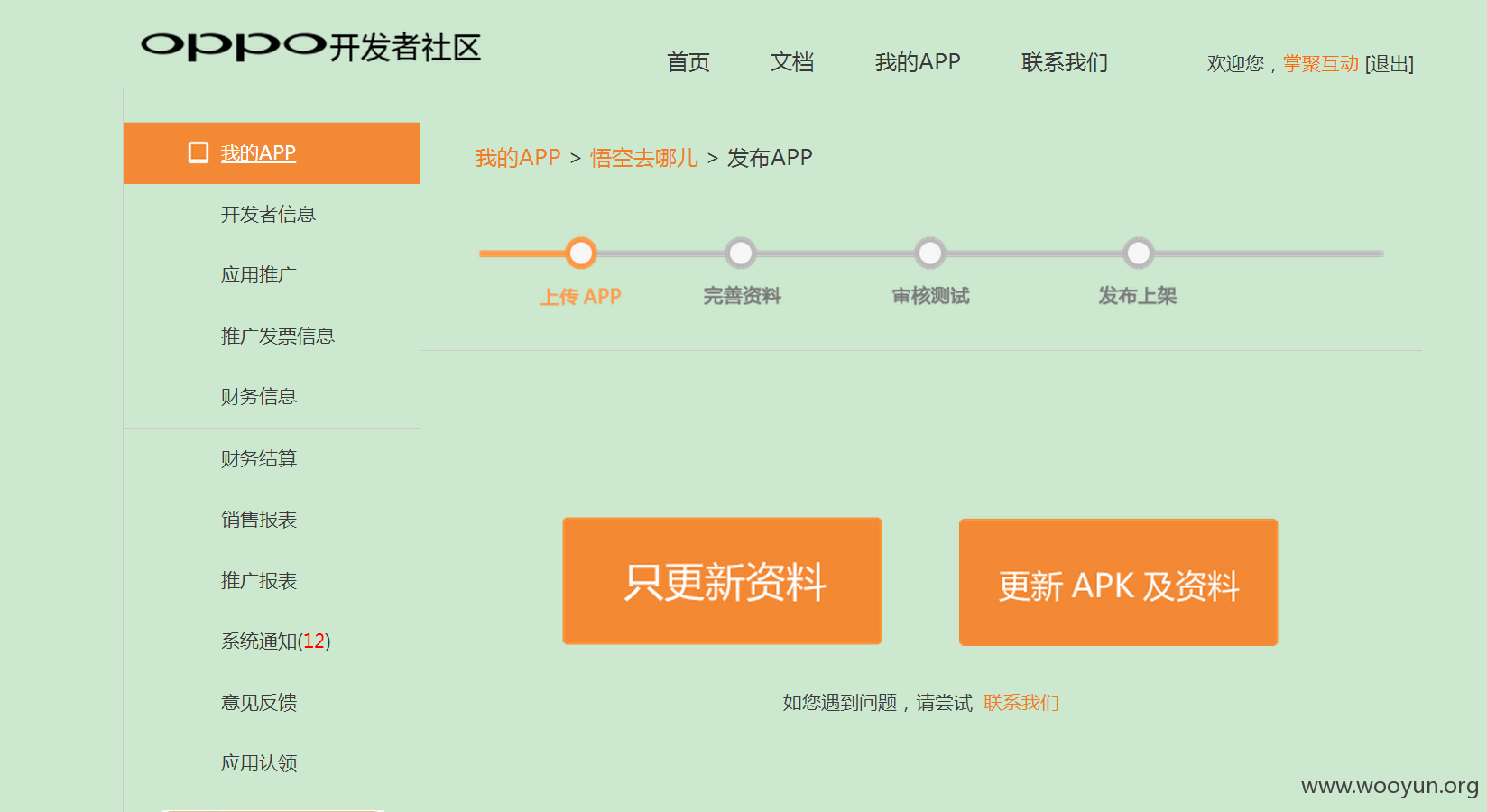

下面看开发平台信息,可以推送app信息,可以更新app,可以改资料,改支付,可以改APPKEY

这样可以远程推送马了。。。。。

好恐怖

91开发平台

91点金(mdong)平台接入账号

10086平台:

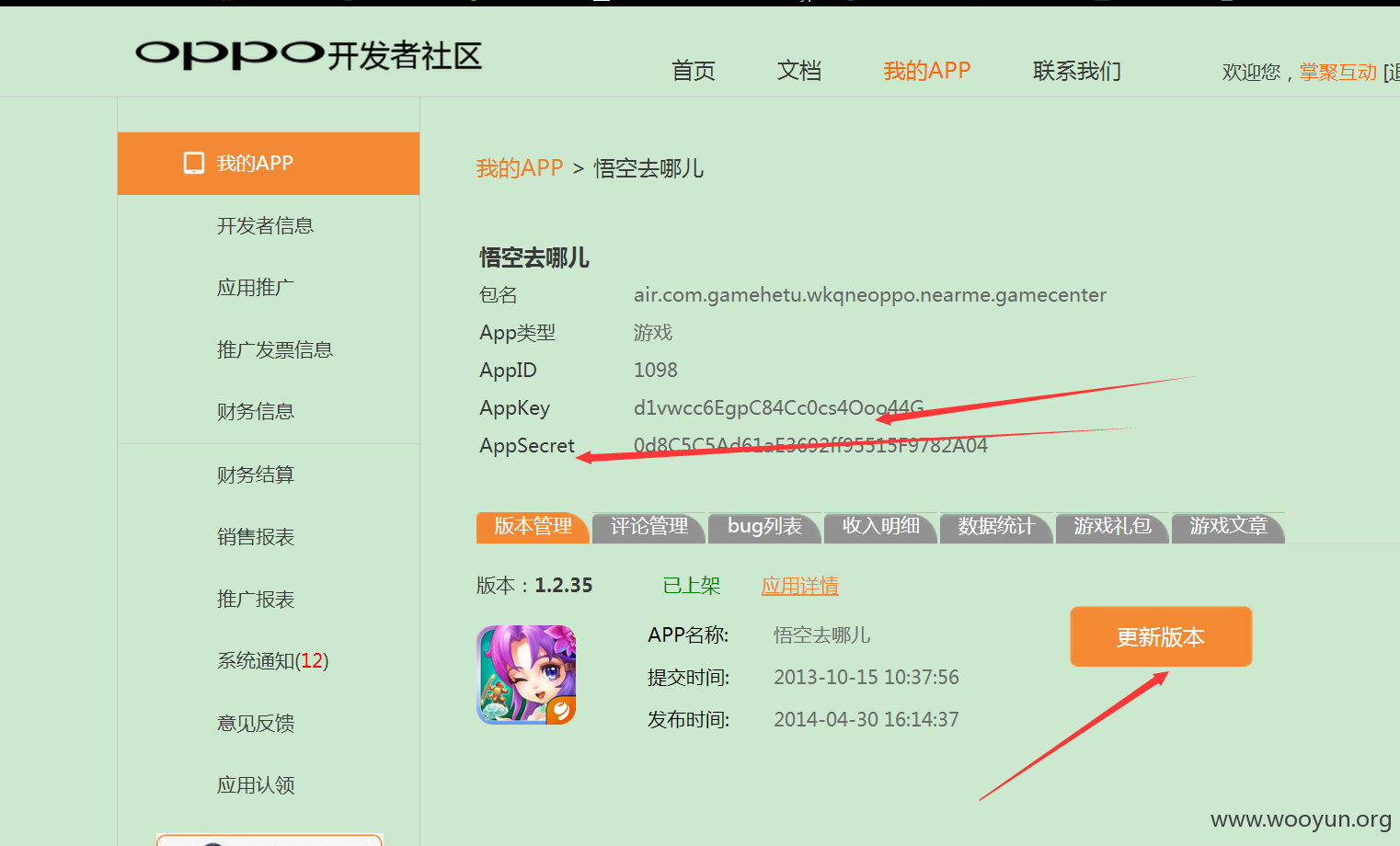

oppo平台:

腾讯应用宝平台:

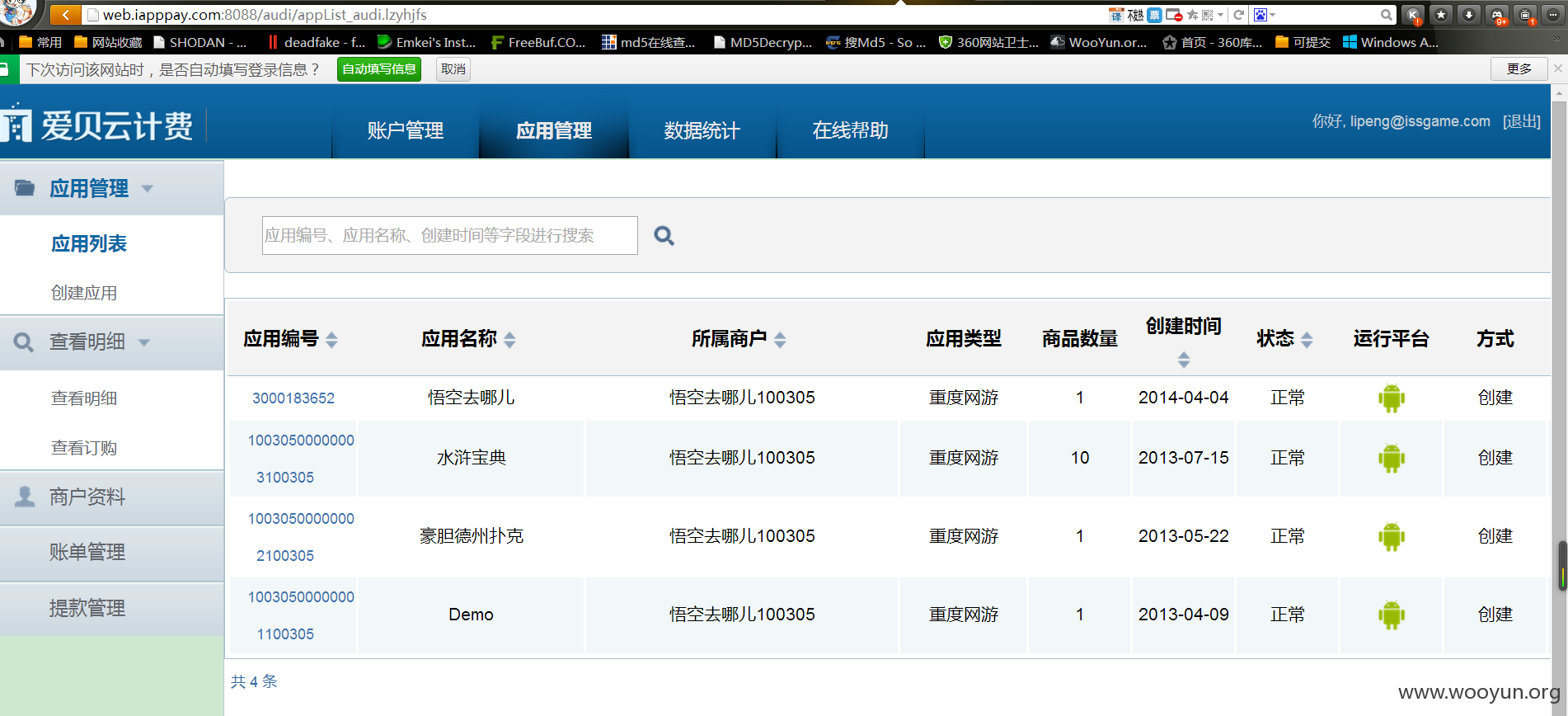

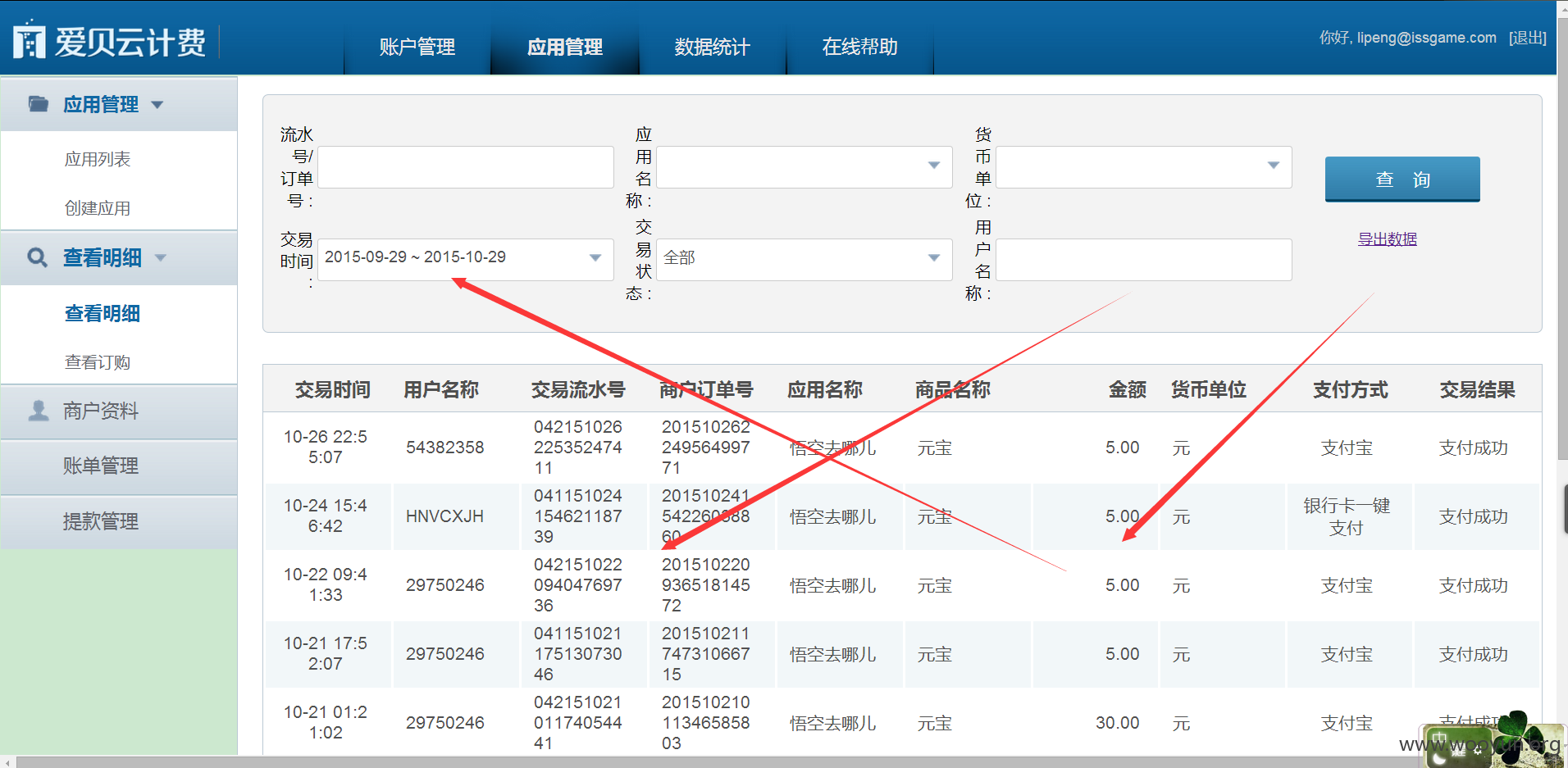

爱贝云计费平台

欧朋平台:

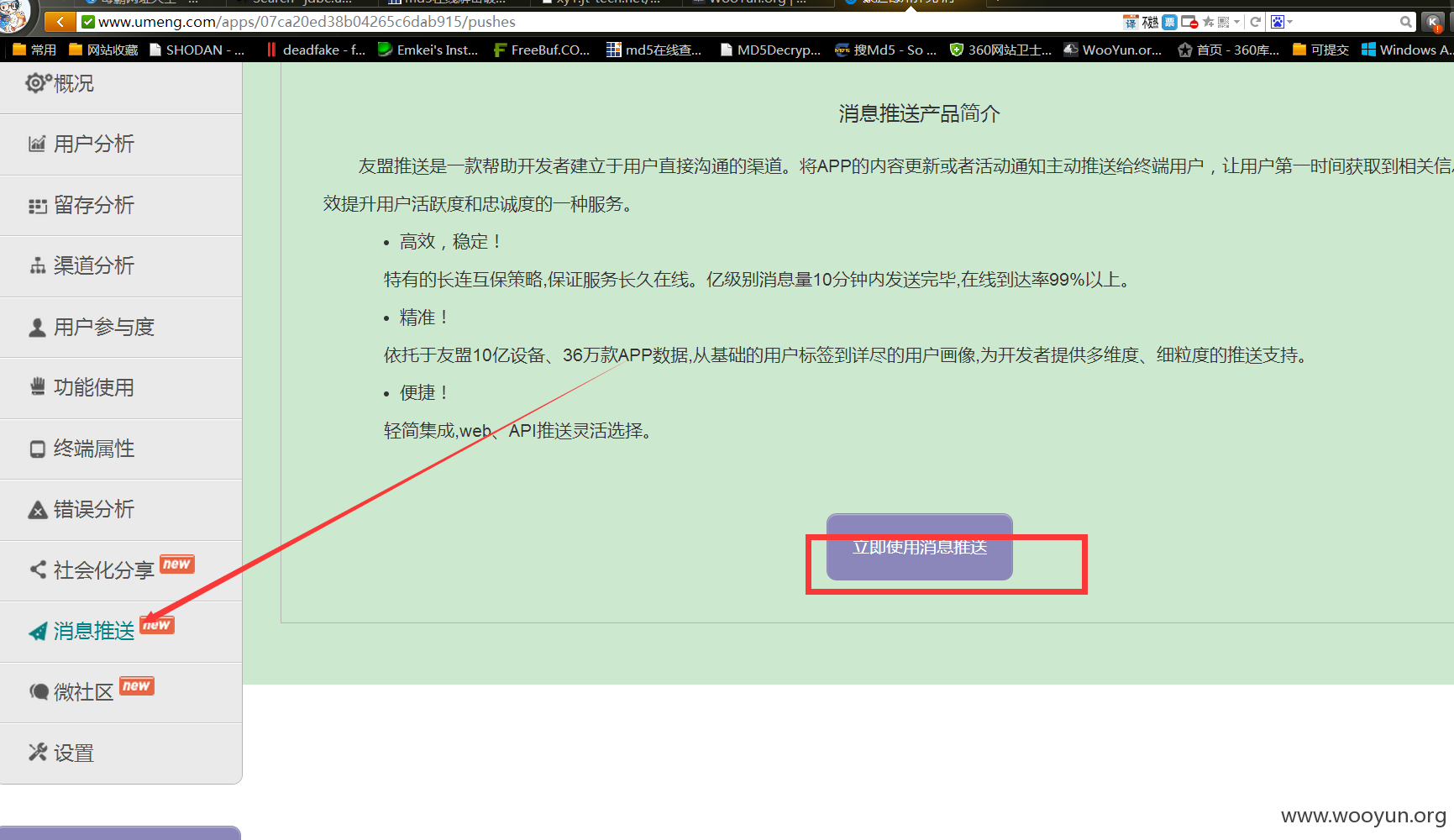

可消息推送哦

友盟平台

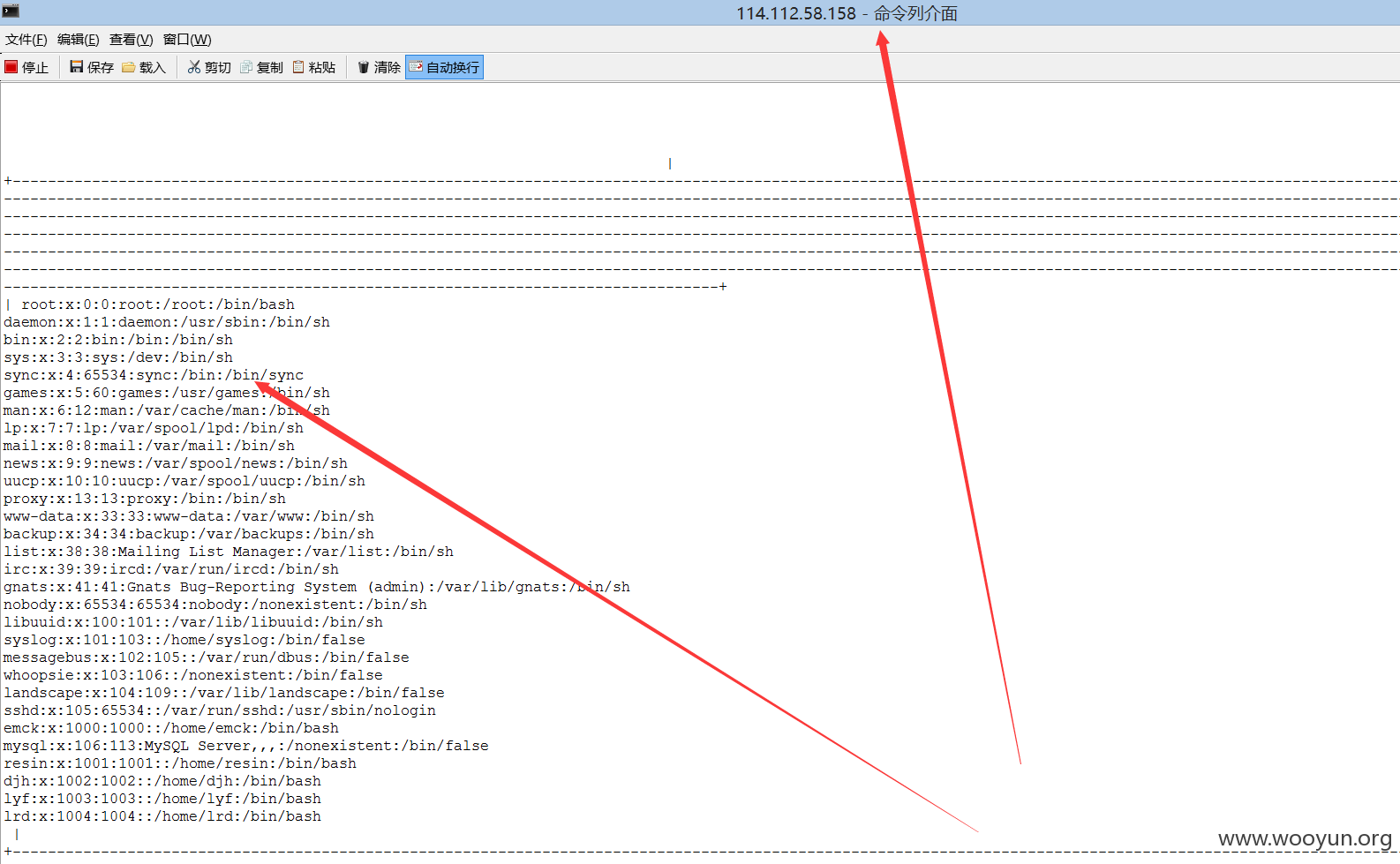

数据库可读取系统文件

当然可以写

你们懂得

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-30 22:21

厂商回复:

本漏洞的造成,是因为离职员工散布了部分代码,造成了服务器权限隐患,目前已经修改了代码并重制了权限。

谢谢发布者

最新状态:

暂无